Torna alla lista delle notizie

31 luglio 2013

Dal momento in cui sono state divulgate le informazioni sulla vulnerabilità Master Key, gli specialisti della sicurezza informatica hanno supposto che i malintenzionati si sarebbero avvalsi della falla dato che dal punto di vista tecnico questo errore di programma è facilmente sfruttabile. Meno di un mese dopo la divulgazione delle informazioni su questa falla, è comparsa, infatti, un'applicazione malevola che la sfrutta.

Il trojan scoperto da Doctor Web è stato classificato come Android.Nimefas.1.origin. Si propaga in applicazioni per Android, in un file dex modificato dai malintenzionati che si trova accanto al file dex originario di un programma. Vi ricordiamo che la vulnerabilità Master Key consiste nella particolarità del SO Android nel controllo delle applicazioni da installare. Se, infatti, un pacchetto apk contiene due file con un nome uguale memorizzati in una sottocartella, il sistema operativo Android verifica la firma digitale del primo file, ma installa il secondo file senza averlo controllato. Così viene aggirato il meccanismo protettivo di Android ideato per evitare l'installazione di applicazioni modificate da terzi.

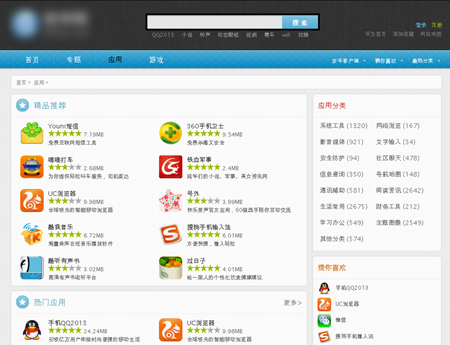

L'illustrazione sottostante mostra un esempio del programma modificato dal trojan Android.Nimefas.1.origin:

Una volta avviato sul dispositivo mobile, il trojan controlla se è attivo almeno un servizio delle applicazioni antivirali cinesi.

Se ne ha trovato almeno uno, Android.Nimefas.1.origin controlla la disponibilità dell'accesso root cercando i file "/system/xbin/su" o "/system/bin/su". Se vi sono tali file, il trojan interrompe il suo funzionamento. Se nessuna delle condizioni viene soddisfatta, il malware continua le sue attività dannose.

In particolare, Android.Nimefas.1.origin invia l'identificatore IMSI a un numero selezionato in modo arbitrario da una lista predisposta.

Successivamente, il trojan invia SMS a tutti i contatti memorizzati nella rubrica del telefonino infetto. Scarica il testo dei messaggi da un server remoto, e carica sullo stesso nodo le informazioni dei contatti utilizzati per l'invio di SMS. Il trojan è in grado di inviare qualsiasi messaggio a diversi numeri telefonici. Le informazioni necessarie per tale attività (il testo da mandare e i numeri telefonici) si trovano sul server di comando.

Inoltre, il trojan può nascondere dall'utente messaggi in arrivo. Il filtro dei numeri o del testo da applicare ai messaggi viene scaricato dal server dei malintenzionati.

Per il momento, è già stato interrotto il funzionamento del server di comando utilizzato dai malintenzionati per amministrare il programma malevolo.

Adesso il trojan Android.Nimefas.1.origin rappresenta il pericolo più grande per gli utenti cinesi poiché si propaga in giochi e applicazioni scaricabili da uno dei cataloghi di applicazioni cinesi. Gli amministratori di questa risorsa sono stati avvisati del problema. Ciononostante, non possiamo escludere che presto aumenterà il numero di programmi che sfruttano la falla Master Key e che di conseguenza diventerà più vasta la geografia di propagazione della minaccia. Fino a quando i produttori dei dispositivi Android non metteranno a disposizione un aggiornamento di sicurezza che copra la lacuna, molti utenti corrono il rischio di essere danneggiati dalle attività di simili applicazioni malevole. Siccome molti dispositivi disponibili già sul mercato già non sono supportati dai produttori, si teme che gli utenti di tali dispositivi rimarranno senza alcuna protezione.

Tutti gli utenti dei prodotti antivirali Dr.Web per Android sono protetti dal malware Android.Nimefas.1.origin. Il trojan viene rilevato dal metodo Origins Tracing™. Inoltre, il file apk contenente questo malware viene rilevato dall'antivirus Dr.Web che lo riconosce come Exploit.APKDuplicateName.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti