Torna alla lista delle notizie

5 agosto 2013

Malware

Secondo le statistiche raccolte a luglio 2013 dall'utility di cura Dr.Web CureIt!, la minaccia più diffusa è stato il Trojan.LoadMoney.1 — un downloader che installa sul computer compromesso diversi programmi di pubblicità, tra cui anche applicazioni provenienti da un portale russo molto popolare. Il Trojan.Hosts.6815 ha il secondo più grande numero di rilevamenti. Questo malware modifica il file hosts sul computer infettato, e di conseguenza quando l'utente cerca di aprire qualche sito elencato in questo file, il browser viene reindirizzato a una pagina web fraudolenta. Sul terzo posto si trova il malware Trojan.Mods.2 — questo trojan sostituisce pagine web che l'utente cerca di aprire nel browser, e di conseguenza, invece delle pagine richieste dall'utente, il browser visualizza pagine fraudolente su cui i malintenzionati chiedono di inserire un numero di telefono e poi anche di rispondere all'SMS arrivato a questo numero. Se la vittima esegue le azioni suggerite dai truffatori, al suo conto di telefonia si addebita un pagamento. Le venti minacce più diffuse a luglio 2013 sono riportate nella tabella sottostante (la classifica secondo le statistiche dell'utility Dr.Web CureIt!):

| Nome | Numero | % |

|---|---|---|

| Trojan.LoadMoney.1 | 22921 | 3.05 |

| Trojan.Hosts.6815 | 20641 | 2.74 |

| Trojan.Mods.2 | 16088 | 2.14 |

| Trojan.DownLoader9.19157 | 8624 | 1.15 |

| BackDoor.IRC.NgrBot.42 | 7414 | 0.99 |

| Trojan.Mods.1 | 7197 | 0.96 |

| BackDoor.Andromeda.178 | 6130 | 0.81 |

| Trojan.Hosts.6838 | 5828 | 0.77 |

| Trojan.MayachokMEM.7 | 5741 | 0.76 |

| BackDoor.Maxplus.24 | 5696 | 0.76 |

| Trojan.PWS.Panda.2401 | 5347 | 0.71 |

| Win32.HLLP.Neshta | 5265 | 0.70 |

| BackDoor.Bulknet.963 | 5227 | 0.69 |

| Win32.HLLW.Autoruner1.45469 | 5114 | 0.68 |

| Trojan.MulDrop4.25343 | 4588 | 0.61 |

| Trojan.Packed.24079 | 4174 | 0.55 |

| Win32.HLLW.Autoruner1.40792 | 3653 | 0.49 |

| Win32.HLLW.Gavir.ini | 3434 | 0.46 |

| Win32.Sector.22 | 3369 | 0.45 |

| Trojan.AVKill.31324 | 3307 | 0.44 |

Ransomware

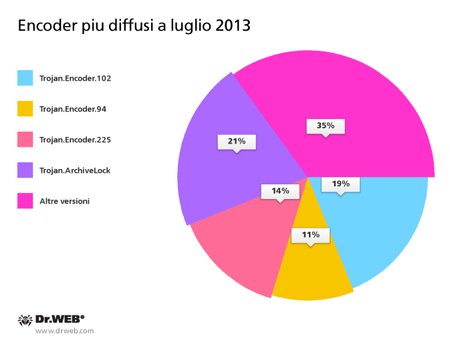

A luglio il reparto di supporto tecnico Doctor Web ha ricevuto 550 richieste inviate dagli utenti colpiti dalle attività degli encoder. Vi ricordiamo che gli encoder sono programmi malevoli che criptano file sui computer invasi dopo di che i malintenzionati richiedono un pagamento per rilasciare le informazioni tenute in ostaggio. Gli encoder sono in grado di criptare i più svariati tipi di file: archivi, immagini, documenti, brani musicali, filmati ecc. La somma di riscatto varia da alcune decine ad alcune migliaia di euro.

Il seguente diagramma mostra le versioni degli encoder che sono state trovate più spesso sui computer degli utenti rivolti a Doctor Web a luglio.

Analizzando le richieste di assistenza vediamo che la maggior parte degli utenti (75%) si trova in Russia, il 15% è in Ucraina. Gli encoder hanno infettato tanti computer degli utenti in Brasile, mentre in Venezuela, Estonia, Stati Uniti e Unione Europea sono stati registrati singoli casi di infezione. Inoltre, a Doctor Web si sono rivolti cinque utenti da Columbia, cinque da Argentina e tre da Chile.

A luglio le richieste di assistenza riguardanti i ransomware Trojan.Winlock (che bloccano l'utilizzo dei computer Windows) sono arrivate da alcune centinaia di utenti, tra cui il 79,5% è utenti russi, il 16% di richieste proviene da utenti ucraini e l'1,67% di richieste è stato inviato da Kazakistan. Inoltre, singoli incidenti sono stati riferiti da Svezia, Colombia, Stati Uniti, Belarus e dai paesi dell'Unione Europea.

Botnet

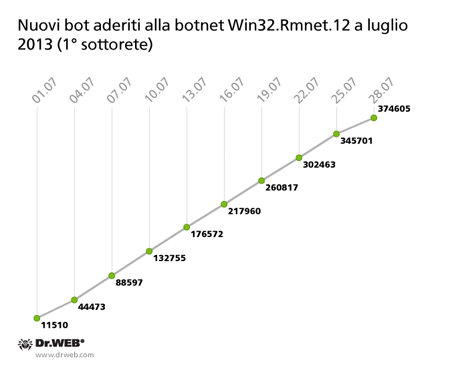

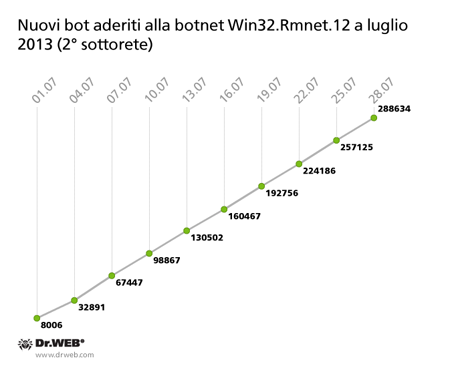

La botnet composta da computer infettati dal virus Win32.Rmnet.12 diminuisce gradualmente. Secondo i dati del 29 luglio 2013, nella prima sottorete vi sono 392538 computer (meno 66654 computer rispetto a giugno), mentre la seconda sottorete ha 532166 bot attivi (una diminuzione di 80969 macchine rispetto a giugno). Nei trenta giorni passati, a queste sottoreti si sono uniti rispettivamente 374605 e 288634 bot nuovi. I grafici sottostanti visualizzano come cambiavano i numeri di queste botnet a luglio 2013.

A luglio il numero totale della botnet Win32.Rmnet.16 è diminuito di oltre la metà. Se un mese fa, la rete dannosa includeva 4674 bot attivi, alla fine di luglio questa cifra è diminuita fino a 2059 macchine compromesse. La sua crescita si è fermata quasi completamente — non più di dieci computer nuovi si registrano al giorno sui server di comando della botnet.

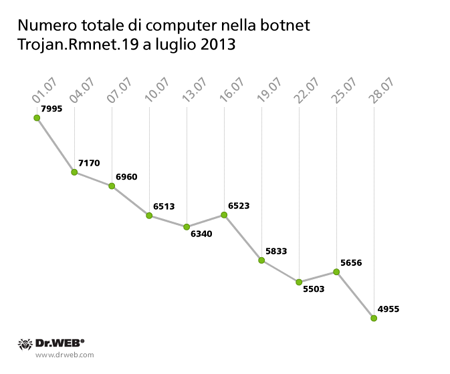

Diventa sempre più piccolo il numero di computer su cui il software antivirale Dr.Web rileva moduli malevoli Trojan.Rmnet.19. Già all'inizio di luglio, il numero è diminuito fino a 7995, e alla fine del mese la cifra è stata 4955. Ogni giorno alla rete aderiscono non più di quaranta computer infettati di recente. I cambiamenti della botnet Trojan.Rmnet.19 si visualizzano sul seguente grafico.

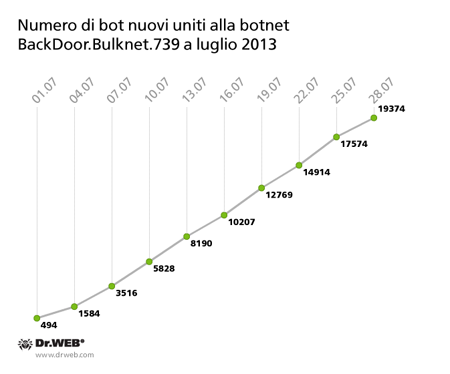

Inoltre, è cambiata molto la dimensione della botnet del programma malevolo BackDoor.Bulknet.739 ideato per l'invio dello spam. A luglio 2013, il numero medio giornaliero di bot attivi era 2500, e da 500 a 800 bot nuovi si connettevano ogni giorno al server di comando del BackDoor.Bulknet.739. Su questo grafico possiamo seguire le registrazioni di computer nuovi nella botnet BackDoor.Bulknet.739.

Non è cambiato tanto il numero di computer infettati dal trojan BackDoor.Dande: alla fine di giugno il numero era 1209, mentre i dati del 28 luglio mostrano una cifra di 1056 macchine infette. Il malware BackDoor.Dande permette ai malintenzionati di rubare informazioni da aziende farmaceutiche. Il programma compromette client del "Sistema di ordine online" tramite il quale le farmacie russe possono eseguire ordini presso i fornitori.

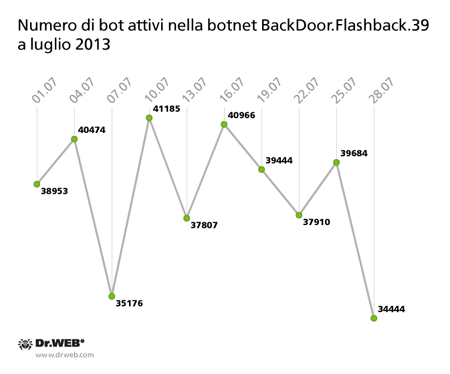

Esiste ancora la botnet BackDoor.Flashback.39 composto da computer Mac OS X. Ogni giorno sui server di comando della botnet si connettono circa 40000 Mac infetti. L'attività della botnet è mostrata sul grafico sotto.

Queste cifre ci dicono che la botnet BackDoor.Flashback.39 non aumenta, ma non si vede neanche una tendenza alla diminuzione significativa. La causa principale di tale situazione potrebbe essere l'imprudenza degli utenti dei computer Mac OS X.

Minacce mobile

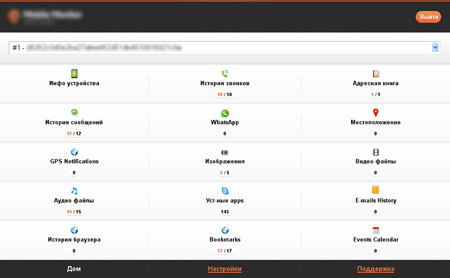

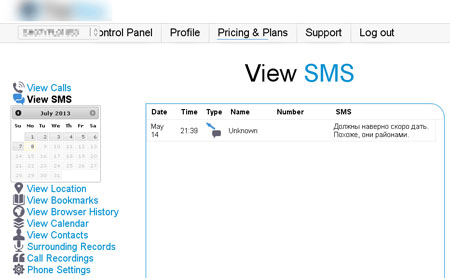

I database di rilevamento di Dr.Web vengono integrati regolarmente con molteplici firme antivirali di diversi spyware commerciali per le piattaforme mobili e questo fatto comprova ancora una volta che le funzioni di tali programmi sono richieste sul mercato e sono sempre più popolari. A luglio gli specialisti di Doctor Web hanno scoperto un grande numero di nuove versioni di alcuni spyware conosciuti, quali Android.MobileSpy e Program.Mobimon, e anche hanno individuato nuove famiglie di malware: Program.Topspy e Program.Tracer. Queste applicazioni consentono di seguire varie azioni degli utenti dei dispositivi mobili. Di solito, vi sono diverse configurazioni dei programmi e versioni per più piattaforme, comprese Android, BlackBerry e Symbian OS.

Oltre agli spyware commerciali utilizzati per monitoraggio, la cui diversità aumenta di continuo, vengono utilizzati sempre più spesso anche malware veri e propri, tramite i quali i malintenzionati forniscono servizi illegali ricavando informazioni sensibili degli utenti dei dispositivi compromessi.

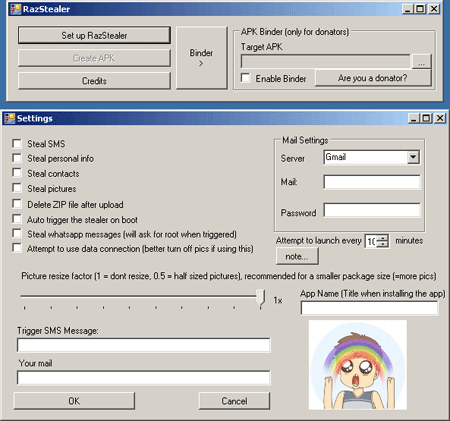

Come esempio di questo trend, sono apparsi programmi speciali che consentono di incorporare funzioni malevole in qualsiasi applicazione o gioco per Android. A luglio, il team di Doctor Web ha individuato due tali programmi: Tool.Androrat e Tool.Raziel. La prima utility si basa sul codice sorgente del programma freeware AndroRat ideato per accesso e amministrazione su remoto che è conosciuto a partire dal 2012 e che viene classificato dall'antivirus Dr.Web come Program.Androrat.1.origin. Nel secondo caso, l'autore dell'utility usa un spyware sviluppato da lui stesso che può essere incorporato in applicazioni per Android o può essere compilato in un pacchetto apk indipendente. Questo spyware è stato inserito nei database di virus sotto il nome Android.Raziel.1.origin.

Tali utility sono leggere e facili da utilizzare, il che permette a persone non esperte nella programmazione di creare applicazioni per Android includenti moduli malevoli. Probabilmente, tali strumenti diventeranno anche più numerosi.

A luglio sono state scoperte alcune vulnerabilità del SO Android. La falla più nota è stata Master Key, un problema per cui il sistema di sicurezza di Android controlla in modo errato le applicazioni da installare. Se, infatti, un pacchetto apk contiene due file con un nome uguale memorizzati in una sottocartella, il sistema operativo Android verifica la firma digitale del primo file, ma installa il secondo file senza averlo controllato. Così è possibile installare applicazioni con componenti non firmati. Per combattere la minaccia, al programma Dr.Web per Android è stata aggiunta la possibilità di rilevamento delle applicazioni che sfruttano la vulnerabilità Master Key. Tali applicazioni vengono rilevate dall'antivirus come Exploit.APKDuplicateName nonostante se lo sfruttamento dell'errore è intenzionale o se il problema è causato da difetti tecnici imprevisti.

Meno di un mese dopo la divulgazione delle informazioni sulla vulnerabilità Master Key, è stato scoperto il primo trojan che la sfrutta. Il malware, inserito nei database di Dr.Web sotto il nome Android.Nimefas.1.origin, si propagava su un sito cinese di applicazioni per Android. Il trojan può inviare SMS, intercettare messaggi in arrivo, trasmettere sul server remoto informazioni riservate dell'utente, in particolare, numeri telefonici e contenuti della rubrica. Una notizia di Doctor Web descrive in dettaglio questa minaccia.

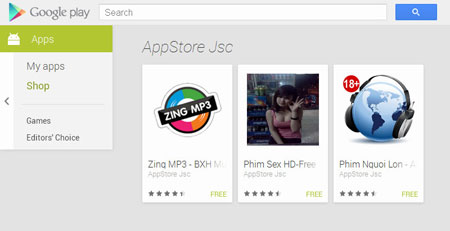

A luglio anche su Google Play si propagavano applicazioni malevole. Così alla fine del mese, Doctor Web ha scoperto nel catalogo Google alcuni programmi modificati che installavano sui dispositivi mobili cavalli di troia della famiglia Android.SmsSend.

Questo incidente dimostra ancora una volta che il livello di sicurezza del catalogo Google non è ancora adeguato e che gli utenti devono considerare con cautela molte applicazioni disponibili su Google Play. La minaccia è stata descritta in un articolo pubblicato sul sito di Doctor Web.

File malevoli, rilevati a luglio in e-mail

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | Trojan.PWS.Panda.4379 | 1.02% |

| 2 | Trojan.PWS.PandaENT.4379 | 0.71% |

| 3 | Trojan.Packed.196 | 0.71% |

| 4 | Trojan.Inject2.23 | 0.58% |

| 5 | Trojan.Packed.24465 | 0.48% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | BackDoor.Tishop.55 | 0.40% |

| 8 | Win32.HLLM.MyDoom.54464 | 0.38% |

| 9 | Trojan.PWS.Panda.655 | 0.36% |

| 10 | Trojan.Packed.24450 | 0.35% |

| 11 | Win32.HLLM.MyDoom.33808 | 0.31% |

| 12 | Trojan.PWS.Stealer.3128 | 0.29% |

| 13 | Trojan.Proxy.24953 | 0.28% |

| 14 | Trojan.MulDrop4.35808 | 0.25% |

| 15 | BackDoor.Comet.152 | 0.21% |

| 16 | VBS.Rmnet.2 | 0.20% |

| 17 | Trojan.Inor | 0.17% |

| 18 | SCRIPT.Virus | 0.17% |

| 19 | Trojan.DownLoader1.64229 | 0.17% |

| 20 | Trojan.VbCrypt.8 | 0.16% |

File malevoli, rilevati a luglio sui computer degli utenti

| 01.07.2013 00:00 - 30.07.2013 14:00 | ||

| 1 | SCRIPT.Virus | 0.96% |

| 2 | Exploit.SWF.254 | 0.73% |

| 3 | Trojan.LoadMoney.1 | 0.72% |

| 4 | Adware.InstallCore.122 | 0.68% |

| 5 | Adware.Downware.915 | 0.55% |

| 6 | Adware.Downware.179 | 0.52% |

| 7 | Tool.Unwanted.JS.SMSFraud.26 | 0.51% |

| 8 | Adware.Downware.1284 | 0.49% |

| 9 | Adware.InstallCore.114 | 0.47% |

| 10 | JS.IFrame.453 | 0.41% |

| 11 | Adware.Toolbar.202 | 0.37% |

| 12 | Adware.InstallCore.115 | 0.34% |

| 13 | Adware.Downware.1132 | 0.34% |

| 14 | Tool.Skymonk.11 | 0.34% |

| 15 | Adware.InstallCore.101 | 0.34% |

| 16 | Tool.Unwanted.JS.SMSFraud.29 | 0.31% |

| 17 | Win32.HLLW.Shadow | 0.31% |

| 18 | Adware.Webalta.11 | 0.31% |

| 19 | Adware.Downware.1317 | 0.30% |

| 20 | Exploit.BlackHole.183 | 0.30% |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti