Torna alla lista delle notizie

16 ottobre 2013

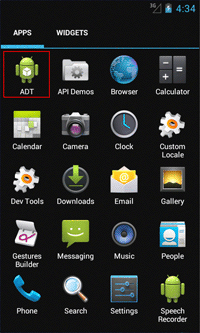

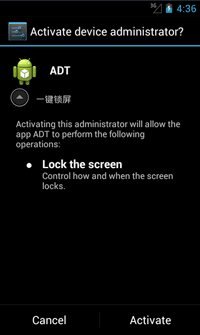

Il nuovo trojan, inserito nel database di Dr.Web sotto il nome di Android.Spy.40.origin, arriva sui dispositivi degli utenti sudcoreani in SMS indesiderati comprendenti un collegamento a un file apk. Al momento questo è il metodo più comune che i criminali informatici utilizzano nell'Asia sudorientale (principalmente in Corea del Sud e Giappone) per propagare applicazioni malevole per il SO Android. Dopo l'installazione e l'avvio, l'Android.Spy.40.origin chiede all'utente di avere i permessi dell'amministratore del dispositivo mobile e poi elimina la sua icona dalla schermata principale e continua a funzionare di nascosto.

Quindi il trojan si connette a un server remoto e riceve da esso ulteriori comandi. In particolare, l'Android.Spy.40.origin può eseguire le seguenti azioni:

- intercetta SMS in arrivo e carica i loro contenuti verso il server (questi SMS vengono nascosti dall'utente);

- impedisce chiamate in uscita;

- invia al server un elenco dei contatti o delle applicazioni installate sul dispositivo;

- rimuove o installa una determinata applicazione indicata in un comando;

- invia un SMS con il testo e al numero specificati in un comando.

Questo malware è pericoloso per gli utenti poiché gli SMS intercettati potrebbero contenere informazioni sensibili, come ad esempio, corrispondenza personale o aziendale, dati bancari, codici mTAN usati per proteggere operazioni finanziarie effettuate su remoto. Inoltre, i malintenzionati potrebbero servirsi degli elenchi dei contatti per spedire SMS in massa o per eseguire attacchi di phishing.

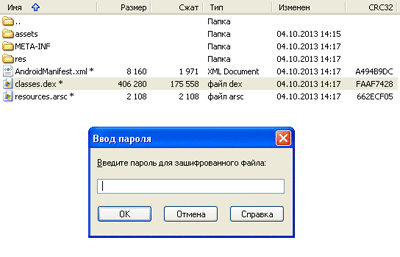

La principale caratteristica distintiva dell'Android.Spy.40.origin è un metodo pensato per sfruttare una falla del SO Android e per evitare il rilevamento da parte degli antivirus esistenti. A questo scopo, i criminali informatici hanno apportato speciali modifiche al file apk del trojan (un file apk è un solito file zip con un'altra estensione).

Nel formato zip, l'intestazione dell'archivio contiene un campo speciale "General purpose bit flag" per ciascun file incluso nell'archivio. Lo zero bit impostato di questo file indica che i file nell'archivio sono criptati (cioè protetti da password). Di conseguenza, anche se la password non è in realtà impostata, l'archivio viene considerato come protetto.

Normalmente, quando tale file zip viene decompresso, il sistema operativo chiede di inserire una password, ma nel SO Android l'algoritmo di elaborazione di tali archivi ha un errore e lo zero bit viene trascurato e di conseguenza l'applicazione malevola può installarsi senza ostacoli. A differenza del sistema operativo che ha questa vulnerabilità, i software antivirus trattano il campo "General purpose bit flag" in maniera corretta e così ritengono che l'archivio sia protetto da password e per questa ragione non lo controllano anche quando i database relativi hanno una firma antivirale dell'applicazione malevola inclusa nel file zip.

Doctor Web ha modificato subito le funzioni dell'antivirus Dr.Web per Android e adesso l'antivirus rileva con successo i malware che utilizzano il metodo descritto sopra. Inoltre, consigliamo vivamente agli utenti di Android di essere attenti, di non installare applicazioni che suscitano sospetto e di non usare collegamenti ricevuti in SMS indesiderati!

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti