Torna alla lista delle notizie

22 gennaio 2014

Malware piu diffusi

Le statistiche raccolte tramite l'utility Dr.Web CureIt! nell'anno 2013 segnalano come leader i Trojan.Hosts, in particolare, la versione Trojan.Hosts.6815. Questo trojan modifica in modo non autorizzato il file "hosts" di sistema che converte i nomi a dominio in indirizzi IP. Di conseguenza, quando l'utente vuole visitare un sito web specificato in questo file, il browser viene reindirizzato verso un sito fraudolento. La seconda posizione della classifica annuale e occupata dal trojan pubblicitario Trojan.LoadMoney.1 — e un downloader distribuito dai server del partner program LoadMoney; scarica e installa un software indesiderato sui computer vittime. Il BackDoor.IRC.NgrBot.42, conosciuto dal 2011, si trova al terzo posto per il numero di rilevamenti. Il programma si connette al server remoto di controllo attraverso il protocollo IRC (Internet Relay Chat) e puo eseguire una vasta gamma di comandi dannosi. Il BackDoor.IRC.NgrBot.42 puo distruggere il master boot record del computer infetto se l'integrita del programma e stata violata, puo impedire l'accesso ai siti delle aziende degli antivirus e puo intercettare le credenziali utilizzate per l'autenticazione su diversi siti. Il trojan infetta tutte le periferiche connesse al computer, dopodiche nasconde le cartelle del dispositivo compromesso e crea degli shortcut dell'eseguibile del malware che hanno nomi uguali ai nomi delle cartelle. In questo modo, a ogni tentativo di aprire una presunta cartella, si avvia il programma malevolo. La tabella sottostante riporta la top venti delle minacce che l'utility Dr.Web CureIt! ha rilevato sui computer scansionati nel 2013.

Nel 2013 gli specialisti di Doctor Web hanno seguito alcune botnet costruite sulla base di trojan e di "file virus". Una di esse ha praticamente cessato di esistere nella seconda meta dell'anno. Invece le altre sono rimaste attive e il numero di bot e aumentato nel corso dell'anno.

| № | Nome | % |

|---|---|---|

| 1 | Trojan.Hosts.6815 | 1.74 |

| 2 | Trojan.LoadMoney.1 | 1.38 |

| 3 | BackDoor.IRC.NgrBot.42 | 1.14 |

| 4 | Trojan.Mods.2 | 0.94 |

| 5 | Trojan.MayachokMEM.4 | 0.72 |

| 6 | Trojan.Hosts.6838 | 0.71 |

| 7 | Win32.HLLP.Neshta | 0.70 |

| 8 | Trojan.SMSSend.2363 | 0.69 |

| 9 | Trojan.Packed.24524 | 0.64 |

| 10 | Trojan.Redirect.140 | 0.64 |

| 11 | Trojan.Mods.1 | 0.57 |

| 12 | Trojan.Packed.24079 | 0.56 |

| 13 | Trojan.DownLoader9.19157 | 0.52 |

| 14 | Trojan.MayachokMEM.7 | 0.52 |

| 15 | Trojan.InstallMonster.38 | 0.50 |

| 16 | Win32.HLLW.Gavir.ini | 0.47 |

| 17 | Win32.Sector.22 | 0.46 |

| 18 | Trojan.StartPage.48148 | 0.44 |

| 19 | Trojan.Zekos | 0.43 |

| 20 | BackDoor.Maxplus.24 | 0.40 |

Botnet

Nel 2013 gli specialisti di Doctor Web hanno seguito alcune botnet costruite sulla base di trojan e di "file virus". Una di esse ha praticamente cessato di esistere nella seconda meta dell'anno. Invece le altre sono rimaste attive e il numero di bot e aumentato nel corso dell'anno.

A partire da settembre 2011, gli specialisti di Doctor Web osservano due reti dannose create dal "file virus" Win32.Rmnet.12. Questo virus ha la capacita di auto-replicazione e infetta i file eseguibili sul computer compromesso. E in grado di eseguire comandi ricevuti da un server remoto (su comando, puo persino distruggere il sistema operativo) e puo rubare le credenziali di accesso ai client FTP. Oltre a cio, il Win32.Rmnet.12 consente ai malintenzionati di effettuare i "web injection", cioe consente di incorporare contenuti estranei nelle normali pagine web visualizzate dall'utente. Il virus puo reindirizzare il browser verso siti fraudolenti e trasmettere i dati inseriti dall'utente online verso server remoti.

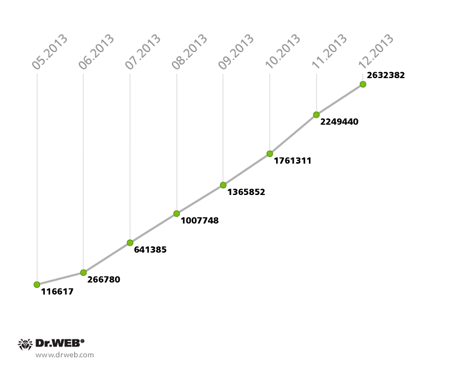

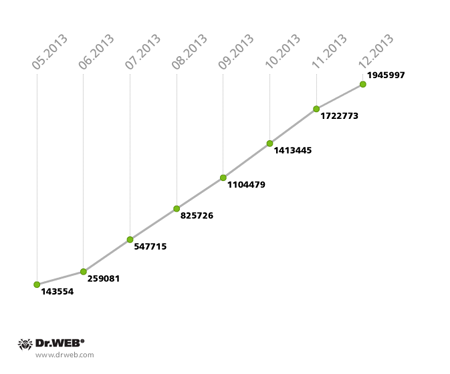

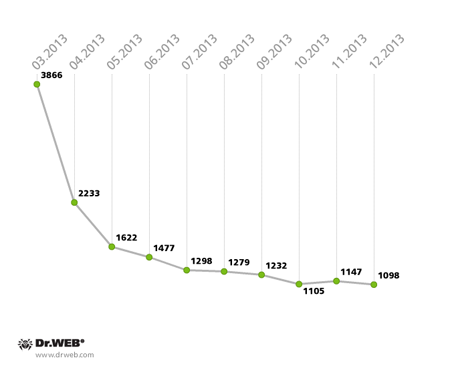

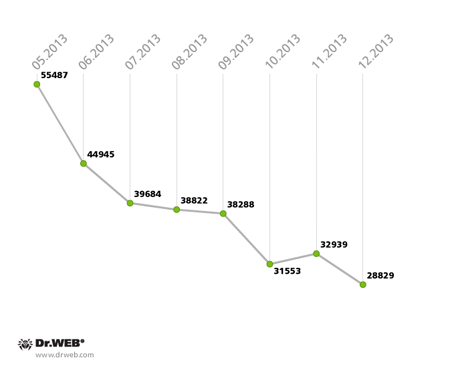

Alla fine di aprile 2013 il numero complessivo di computer infettati dal virus Win32.Rmnet.12 ha raggiunto 9.232.024 nodi. Nei primi tre mesi dell'anno, l'aumento e stato di duemilioni e mezzo. Sicuramente, alcuni PC venivano disinfettati con il passare del tempo, pero sempre nuove postazioni Windows aderivano alla botnet. A maggio, le due sottoreti del virus Win32.Rmnet.12 contavano 1.078.870 bot attivi. Circa venticinquemila computer si univano alla botnet ogni giorno. Il grafico sottostante mostra l'aumento della quantita di nuovi arrivi.

Registrazione di nuovi bot nella botnet Win32.Rmnet.12 nel 2013: 1° sottorete

Registrazione di nuovi bot nella botnet Win32.Rmnet.12 nel 2013: 2° sottorete

La botnet creata sulla base del virus Win32.Rmnet.16, una versione aggiornata del virus Win32.Rmnet.12, ha cessato di crescere a settembre 2013. Se a dicembre 2012 il numero complessivo di bot in questa rete e stato 259.458, il 31 dicembre 2013 la rete comprendeva soltanto 1966 computer, e questa cifra sta diminuendo ancora adesso.

A maggio 2013, gli analisti dei virus di Doctor Web hanno scoperto due nuovi malware appartenenti alla famiglia "Rmnet". Sono moduli malevoli che si propagano insieme ai virus "Win32.Rmnet", nominati congiuntamente i Trojan.Rmnet.19. Uno di essi puo rilevare la presenza sul computer delle macchine virtuali, l'altro consente di disattivare alcuni antivirus installati sul computer infetto.

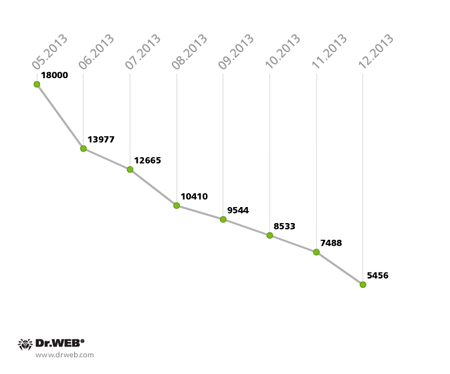

Secondo le informazioni del 22 maggio 2013, i moduli malevoli Trojan.Rmnet.19 erano presenti su diciottomila computer. Il numero diminuiva gradualmente e alla fine dell'anno soltanto 5456 computer avevano questo virus, mentre il numero di bot attivi era anche di meno. Il grafico rappresenta l'evoluzione della botnet.

Cambio di quantita nella botnet Trojan.Rmnet.19 nel 2013

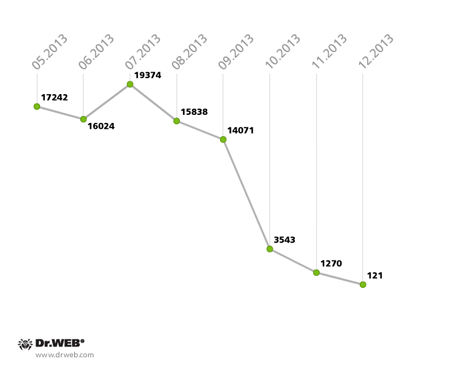

Un'altra botnet interessante e costruita sulla base del trojan BackDoor.Bulknet.739. Questo trojan si usa per il mailing di massa. E stato inserito nei database dei virus Dr.Web a ottobre 2012. Ad aprile 2013, la rete dannosa del trojan ha raggiunto il picco: ogni ora si registrava l'infezione di circa centro computer. Alla fine di maggio la rete comprendeva diciassettemila bot. Dal punto di vista geografico, Italia, Francia, Turchia, gli Stati Uniti, Messico e Thailandia sono stati i paesi con il maggiore numero di bot. Nel corso dell’estate il numero di computer infetti talvolta diminuiva e talvolta aumentava, ma ad autunno il calo e diventato la tendenza principale. A dicembre la botnet BackDoor.Bulknet.739 e quasi scomparsa. Questo processo e illustrato dal grafico sottostante.

Cambio di quantita nella botnet BackDoor.Bulknet.739 nel 2013

Possiamo segnalare un'altra rete dannosa, interessante perche unisce computer su cui e installato il software specializzato del settore farmaceutico. Il BackDoor.Dande funziona soltanto sui computer su cui sono installate le applicazioni di acquisto utilizzate dalle aziende farmaceutiche russe. Tali applicazioni sono, per dare un esempio, "Analit: Farmacia", "Sistema elektronnogo zakaza" e "Katren WinPrice". Il programma malevolo ruba le informazioni degli ordini fatti tramite queste applicazioni e le trasmette ai malintenzionati.

Scoperto nell'anno 2011, il BackDoor.Dande continua a funzionare adesso. All'inizio di 2013 la botnet creata dal backdoor contava approssimativamente tremila macchine infette, a marzo il numero e aumentato fino a tremilaottocento computer. A maggio inaspettatamente la botnet si e quasi dimezzata. In estate il numero diminuiva gradualmente e si e fermato alla cifra di mille computer. Il grafico mostra come la quantita di bot cambiava nell'anno passato.

Cambio di quantita nella botnet BackDoor.Dande nel 2013

Infine dobbiamo parlare anche del trojan Backdoor.Flashback.39 che infetta computer su cui e installato il sistema operativo Mac OS X. Con l'ausilio di questo trojan i malintenzionati hanno creato nel 2012 una botnet composta da ottocentomila computer Apple. La botnet e stata scoperta da Doctor Web e le informazioni su questo incidente pubblicate dalla nostra societa sono state riprodotte nei mass media di molti paesi. Dopo queste comunicazioni, si potrebbe pensare che gli utenti del sistema operativo Mac OS X siano ben informati della minaccia e abbiano preso provvedimenti al riguardo. Tuttavia, settantacinquemila Mac erano ancora nella rete dannosa alla fine di gennaio 2013. In seguito, questo numero e diminuito gradualmente, ma a una velocita abbastanza lenta: a maggio 2013 il Backdoor.Flashback.39 era ancora presente su oltre cinquantacinquemila computer, a giugno questa cifra si e abbassata fino a quarantacinquemila, ma in seguito il processo ha rallentato. Secondo i dati del 31 dicembre 2013, la botnet Backdoor.Flashback.39 comprende 28.829 Mac infetti. Con questa cifra, la rete ancora rimane la piu grande botnet composta dai Mac nel mondo!

Numero di Mac nella botnet Backdoor.Flashback.39 nel 2013

Encoder

Nel 2013 sono comparsi tanti Trojan.Encoder — programmi malevoli che cifrano file sul computer infetto e permettono ai criminali di richiedere pagamento per la possibilita di decifrarli. I database dei virus Dr.Web sono stati completati con oltre duecento nuove versioni degli encoder. Questo tipo di minaccia e comparso in paesi in cui non era presente prima. I malintenzionati hanno cominciato a utilizzare algoritmi di cifratura piu complessi e di conseguenza la decifratura dei file e diventata difficile o impossibile in alcuni casi. Per propagare il trojan, gli hacker attuavano attacchi ben mirati. Ad esempio, inviavano falsi CV di ragionieri con il codice dannoso nascosto nel file alle aziende che cercavano tali collaboratori. In tali casi, i trojan potevano criptare dati molto importanti, il che aumentava le chance dei criminali di ottenere un riscatto.

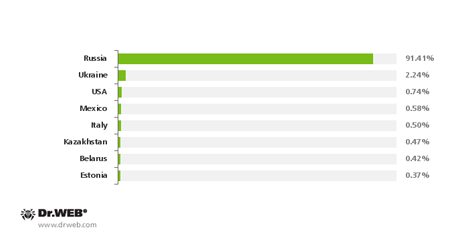

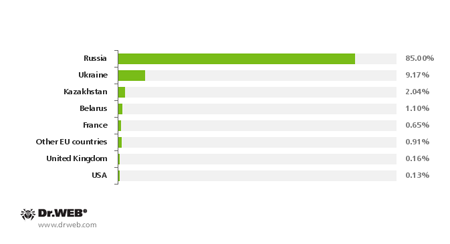

Nel corso del 2013 Doctor Web ha ricevuto oltre 6.700 richieste di assistenza in incidenti causati dagli encoder. La maggioranza degli utenti si trova nella Russia, ma le richieste sono arrivate anche da altri paesi: Ucraina e altre repubbliche dell'ex Unione Sovietica, gli Stati Uniti di America, Italia e paesi dell'America Latina. Il diagramma mostra la distribuzione delle richieste per paese.

Richieste di assistenza inviate dalle vittime degli encoder a Doctor Web, distribuzione per paese

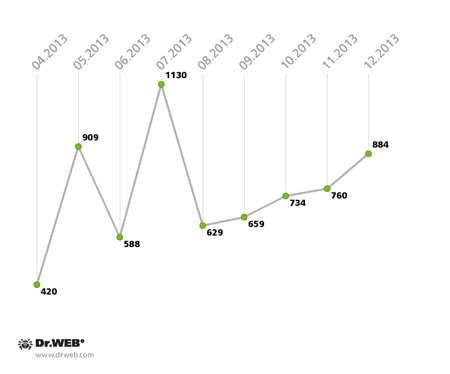

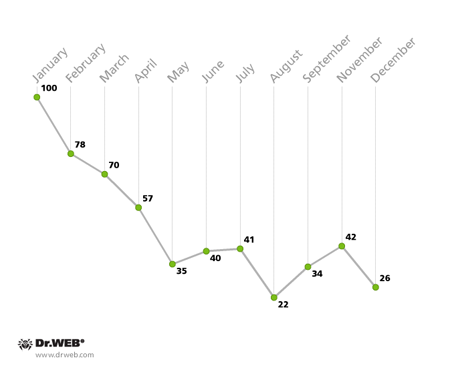

In media, ogni giorno gli specialisti di Doctor Web ricevevano da venti a trentacinque richieste di decifratura. Il grafico sottostante visualizza il cambio di numero di richieste da aprile a dicembre 2013.

Cambio di quantita di richieste di assistenza inviate a Doctor Web dalle vittime degli encoder nel 2013

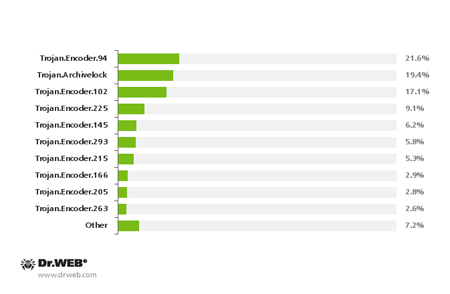

Le versioni piu diffuse nel 2013 sono le seguenti: Trojan.Archivelock, Trojan.Encoder.94, Trojan.Encoder.102, Trojan.Encoder.293, Trojan.Encoder.225, Trojan.Encoder.263, Trojan.Encoder.145 e Trojan.Encoder.215. L'encoder leader — Trojan.Encoder.94 — e conosciuto dall'anno 2010. Codifica solo alcuni tipi di file sui dischi e ha un grande numero di varianti (oltre quattrocento). Un altro encoder comune si chiama Trojan.Archivelock, e conosciuto da aprile 2012. Questo malware utilizza il normale programma di archiviazione WinRAR per rendere i file non accessibili. Per far entrare il trojan sul computer, gli hacker applicano il metodo “forza bruta” e accedono al computer bersaglio attraverso il protocollo RDP. Una volta connessi alla postazione attaccata, i malintenzionati ci avviano il trojan che comprime i file in archivi autoestraenti protetti da password secondo un elenco predisposto e distrugge i dati originari tramite un’apposita utility. Queste azioni rendono impossibile il recupero dei dati rimossi. Tra le vittime di questo trojan vi sono molti utenti in Spagna e Francia.

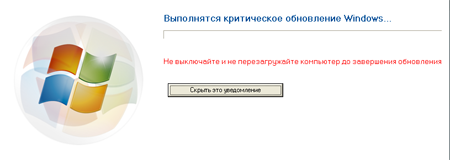

Anche il Trojan.Encoder.102 (oltre al 17% di casi di infezione) e un programma abbastanza vecchio, le sue prime copie sono comparse nel 2011. Un altro encoder comune, Trojan.Encoder.225, puo penetrare sul computer bersaglio insieme ad alcuni file allegati a un'email che sfruttano la vulnerabilita CVE-2012-0158 RTF. Mentre i dati sul computer vengono cifrati, il trojan cerca di spacciarsi per un aggiornamento di Windows visualizzando una simile finestra.

Inoltre, nel 2013 sono state registrate molte richieste di assistenza delle vittime del Trojan.Encoder.205 e del Trojan.Encoder.215: insieme tali richieste costituiscono oltre l'8% del totale. Di regola, questi trojan arrivano sul computer nelle email malevole spedite in massa che contengono l'exploit di una vulnerabilita (CVE-2012-0158). Attraverso la vulnerabilita sul computer si infiltra un downloader il quale scarica e installa l'encoder. In questi trojan i malintenzionati applicano un metodo di cifratura abbastanza primitivo (algoritmo di crittografia corrente), pero a causa di difetti del programma qualche volta i malintenzionati stessi non sono capaci di decifrare i file. Tuttavia, gli esperti di Doctor Web possono decifrare file criptati da questi encoder. Il seguente diagramma riporta la distribuzione degli encoder per numero di richieste di assistenza.

Versioni degli encoder piu diffuse nel 2013

Winlock

Nel 2013 e diminuito il numero di programmi Winlock: questi programmi bloccano l'accesso al sistema operativo ed estorcono denaro per lo sblocco. Ovviamente, i malintenzionati preferiscono gli encoder e i programmi piu progrediti Trojan.Mayachok (impediscono l'accesso a Internet utilizzando il metodo "web injection"). Nel corso dell'anno la societa Doctor Web ha ricevuto 3087 richieste di assistenza dalle vittime dei Winlock, una cifra inferiore del 71% rispetto a quella del 2012. La maggioranza degli incidenti e accaduta nel primo semestre 2013; mentre nel secondo semestre il numero di tali richieste si e abbassato gradualmente.

Richieste di assistenza inviate dalle vittime dei Winlock nel 2013 (l'indicatore massimo di 633 richieste corrisponde al cento per cento)

Nella maggior parte dei casi, le richieste di assistenza sono state inviate dagli utenti russi. Inoltre, a Doctor Web si sono rivolti gli utenti da Ucraina, Kazakistan e Bielorussia, cosi come da alcuni paesi europei e dagli Stati Uniti.

Richieste di assistenza inviate dalle vittime dei Winlock a Doctor Web, distribuzione per paese

Minacce informatiche nel settore finanziario

I sistemi di home banking attirano un grande interesse dei malintenzionati. Nel 2013 si sono propagati i malware esistenti studiati per infettare tali sistemi, nonche sono state scoperte alcune nuove minacce.

I malintenzionati hanno attaccato diverse volte i terminali di pagamento. Cosi, una nuova variante del Trojan.Dexter (anche conosciuto come Alina, BlackPOS, Dexter, Vskimmer) ha causato un danno di molti milioni alle banche in quaranta paesi. Questo malware funziona come uno skimmer, cioe un dispositivo che si collega al bancomat e copia i dati dello strato magnetico di una carta bancaria. Il trojan "Dexter" copia dati non da un card reader, ma dalla memoria del POS. Sono state compromesse centinaia di migliaia di carte bancarie.

In autunno 2013 gli specialisti di Doctor Web hanno individuato una versione del Trojan.Ibank che puo compromettere il software SAP (Systems, Applications and Products), cioe un sistema di gestione per l'impresa integrante molti processi di business, quali la gestione fiscale, la gestione delle vendite e del fatturato etc. Il trojan puo infettare i SO Microsoft Windows a 32 e a 64 bit, utilizzando diversi metodi di penetrazione nel sistema operativo. Un cresciuto interesse dei creatori dei virus verso il software SAP e verso i sistemi ERP (pianificazione delle risorse d'impresa) non puo non preoccupare gli esperti della sicurezza informatica. Utilizzando tali tecnologie i malintenzionati potrebbero rubare le informazioni commerciali critiche delle aziende elaborate da questi sistemi.

A novembre 2013 il trojan bancario BackDoor.Caphaw veniva inviato in messaggi malevoli in Skype. I malintenzionati inviano messaggi dagli account Skype degli utenti i cui computer sono gia infetti. Il trojan ha tante funzioni dannose, ad esempio, segue le attivita dell'utente e cerca di individuare eventuali tentativi di connessione ai sistemi di home banking. Se l'utente si connette a un sistema di home banking, il BackDoor.Caphaw incorpora contenuti esterni nelle pagine web visualizzate e intercetta i dati immessi dall'utente in moduli online.

Una tendenza — trojan pubblicitari e malware per il mining

Le scansioni eseguite durante l'anno 2013 hanno rilevato un grande numero di copie dei trojan studiati per la visualizzazione di pubblicita. La maggioranza di tali trojan viene propagata con l'ausilio di partner program. I malintenzionati possono trarre profitti dalla quantita di download, quindi cercano di indurre gli utenti a scaricare questi trojan. Il leader per il numero di rilevamenti e il Trojan.LoadMoney.1, un downloader generato dai server del partner program Loadmoney che scarica e installa software indesiderato sui computer delle vittime.

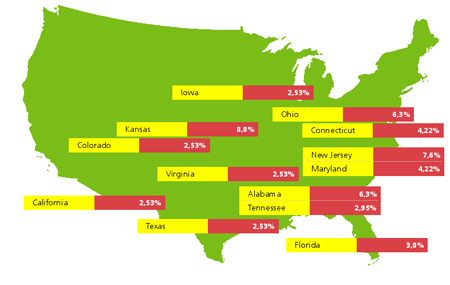

Un altro programma che aiuta i malintenzionati a guadagnare e il BackDoor.Finder scoperto all'inizio del 2013. Il malware puo sostituire le query digitate nei motori di ricerca e reindirizzare i browser verso siti fraudolenti. Se l'utente cerca qualcosa tramite google.com, bing.com, yahoo.com, ask.com, search.aol.com, search.icq.com, search.xxx, www.wiki.com, www.alexa.com o yandex.com, il malware nasconde i risultati della ricerca e visualizza alcuni link a siti fraudolenti. Il BackDoor.Finder si e diffuso maggiormente negli Stati Uniti. Lo stato Kansas e il capoclassifica, Pennsylvania si trova al secondo posto e Alabama e alla terza posizione.

Altri due trojan — Trojan.Mods.1 e Trojan.Zekos — scoperti nel 2013 hanno simili funzioni. Il compito principale del Trojan.Mods.1 e di sostituire nel browser le pagine web che l'utente vuole aprire con quelle dei malintenzionati tramite l'intercettazione delle funzioni di sistema che convertono i nomi a dominio in indirizzi IP. In seguito a tali azioni del malware, l'utente visita qualche sito web fraudolento invece del sito cercato. Il Trojan.Zekos dispone di una gamma di funzioni dannose, una delle quali e l'intercettazione di query DNS dei processi dei browser e la visualizzazione di pagine fraudolente invece del sito cercato dall'utente, mentre la barra degli indirizzi del browser mostra l’URL corretto. Inoltre, il Trojan.Zekos impedisce l’accesso ai siti di molti produttori di antivirus e ai server di Microsoft.

A questa categoria appartiene anche il Trojan.Lyrics. Il malware mostra pubblicita e apre nel browser siti inattendibili all'insaputa dell'utente. Come loro vittime potenziali, gli autori del Trojan.Lyrics hanno scelto gli appassionati della musica. E dichiarato che il programma offra la possibilita di riprodurre brani collocati su YouTube con la simultanea visualizzazione dei testi delle canzoni. Quest'offerta e stata collocata su diversi torrent tracker, siti di musica e in social network. Quando l'utente apre siti web nel browser, sullo schermo compaiono finestre pop-up e messaggi pubblicitari mostrati nelle parti piu inaspettate delle pagine web. Inoltre, quando l'utente fa clic su un collegamento ipertestuale, il malware potrebbe reindirizzare il browser verso siti sconsigliati o fraudolenti. Alcuni di questi siti propagano altri programmi malevoli, in particolare, falsi antivirus che Dr.Web rileva come Trojan.Fakealert.

La tendenza sopraindicata riguarda anche Mac OS X visto che i malintenzionati hanno creato un apposito programma per questo sistema operativo, ovvero il Trojan.Yontoo.1 che scarica e installa alcune estensioni per Safari, Chrome e Firefox. Queste estensioni visualizzano pubblicita quando l'utente naviga sulla rete.

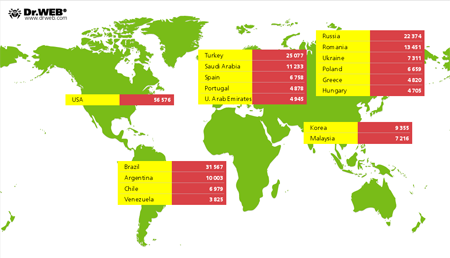

Nella seconda meta del 2013 sono comparsi molti programmi che permettono ai malintenzionati di eseguire il mining delle cripto-monete sfruttando le risorse del calcolo del computer infetto. Cosi, gli specialisti di Doctor Web hanno scoperto il Trojan.BtcMine.221 che si propagava su alcuni siti web appartenenti ai malintenzionati mascherato da un'estensione per browser che aiuterebbe l'utente nella scelta degli articoli acquistabili online. In realta, il Trojan.BtcMine.221 esegue il mining (estrazione) della cripto-moneta Litecoin. Secondo i dati statistici raccolti da Doctor Web, il numero maggiore di computer infetti (56.576) e negli USA, al secondo posto si trova il Brasile con 31.567 bot, al terzo la Turchia (25.077 bot). Nella Russia risultano 22.374 installazioni registrate del trojan, quarto posto. Il reddito medio giornaliero dei malintenzionati ammonta a 1.454,53 dollari statunitensi. L'immagine sotto mostra la distribuzione delle macchine infette per paese.

Poco tempo dopo la scoperta di questo programma, e stato individuato un altro trojan simile, nominato Trojan.BtcMine.218. Una cosa particolare riguardante questo trojan e che il corpo del programma contiene nomi o nickname che gli autori del virus probabilmente hanno dimenticato di cancellare. Alla fine dell'anno, e stata individuata una variante del malware Trojan.Mods, nominata Trojan.Mods.10. In questo programma i malintenzionati hanno incluso un modulo studiato per il mining di Bitcoin, mentre il reindirizzamento e rimasto lo scopo principale del trojan.

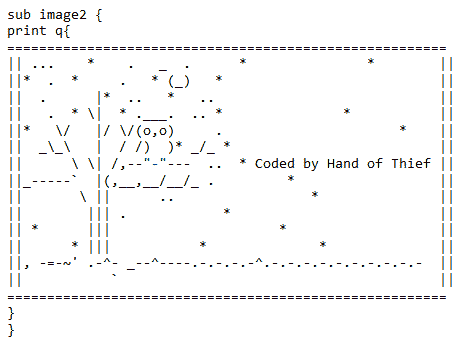

Minacce per Linux

Dal punto di vista della sicurezza informatica, l'anno passato sara ricordato come l'anno in cui e aumento il numero di minacce orientate al SO Linux. Tra i malware per Linux, possiamo segnalare il Linux.Hanthie, anche conosciuto come Hand of Thief, cioe "mano del ladro" in inglese. I malintenzionati che vendono questo programma sui forum degli hacker lo posizionano come un bot della classe FormGrabber o un BackDoor per il SO Linux che dispone di funzioni anti-rilevamento e di un caricamento automatico nascosto, non richiede i privilegi di amministratore e usa la crittografia forte (256 bit) per la comunicazione con il pannello di controllo. Il trojan puo funzionare sotto diverse versioni di Linux, comprese Ubuntu, Fedora e Debian, e supporta otto tipi di ambienti desktop, per esempio GNOME e KDE. Il Linux.Hanthie incorpora un "grabber" (un programma ideato per rubare dati) in Mozilla Firefox, Google Chrome, Opera, nonche nei browser Chromium e Ice Weasel che funzionano esclusivamente sotto Linux. Il grabber intercetta le sessioni HTTP e HTTPS e invia ai malintenzionati i dati inseriti dall'utente in moduli sulla rete. Inoltre, il trojan svolge le funzioni di un backdoor, e in tale caso i dati scambiati con il server di controllo vengono cifrati. Al tentativo di accedere agli script "bind" o "bc", il trojan restituisce nella console di Linux il seguente messaggio:

Un altro malware, Linux.Sshdkit, si usa per la violazione dei web server gestiti dal SO Linux. Il Linux.Sshdkit e una libreria dinamica le cui versioni possono funzionare nelle versioni Linux a 32 bit e a 64 bit. Una volta installato nel sistema, il trojan si incorpora nel processo "sshd" intercettando le funzioni di autenticazione di questo processo. Dopo che una sessione e stata iniziata e l’utente ha inserito il login e la password, queste credenziali vengono spedite su un server remoto attraverso il protocollo UDP. Utilizzando il metodo ben conosciuto “sinkhole”, il team di Doctor Web ha intercettato uno dei server di controllo del Linux.Sshdkit. Le osservazioni hanno confermato che il trojan trasmette verso server remoti le credenziali di accesso rubate dai server Linux attaccati. A maggio 2013, il trojan ha rubato le credenziali di 562 server Linux, alcuni dei quali erano server di grandi hosting provider.

In seguito e stata scoperta una variante di questo programma, nominata Linux.Sshdkit.6. Per ostacolare l'intercettazione delle informazioni da parte dei nostri specialisti, gli autori hanno modificato il metodo di determinazione degli indirizzi dei server su cui il trojan invia le informazioni rubate.

Il trojan Linux.Fokirtor.1, backdoor per GNU/Linux, ha assalito a maggio 2013 i server interni di un grande hosting provider cercando di portar via le informazioni riservate dei clienti. Gli hacker hanno mascherato il backdoor da processi di server (SSH e gli altri) per nascondere la trasmissione di dati e i file malevoli che potevano suscitare il sospetto del servizio di sicurezza. Il database dei virus Dr.Web contiene la firma antivirale di questa minaccia.

Oltre alle minacce descritte sopra, nel 2013 sono comparsi alcuni trojan per Linux con l'ausilio dei quali i malintenzionati possono effettuare attacchi DDoS. Questo tipo di trojan si chiama Linux.DDoS. Dobbiamo segnalare anche il Linux.Darlloz — un worm che sfrutta falle in PHP, il Linux.Cdorked — un backdoor capace di infettare web server e il Linux.Trolomod — un trojan ideato per gli attacchi ai server http Apache.

Minacce per Android

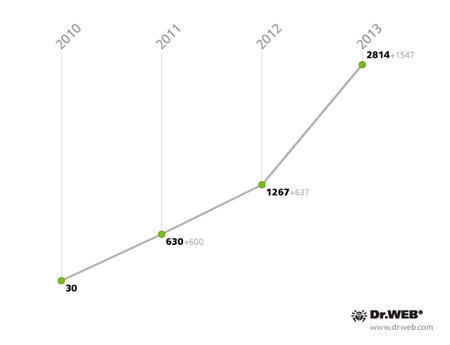

Per quanto riguarda le minacce mobile, nel 2013, come negli anni precedenti, e aumentato il numero di applicazioni malevole per il SO Android. Nel 2013 Doctor Web ha completato il suo database delle minacce mobile con 1547 nuove applicazioni malevole, indesiderate e potenzialmente pericolose, mentre il numero totale di record ha raggiunto la cifra di 2814. Tenendo presente che nel 2010 vi erano trenta app malevole per Android, possiamo calcolare che il numero complessivo e aumentato di quasi novantaquattro volte.

Aumento del numero di minacce per Android nel database dei virus Dr.Web dal 2010 al 2013

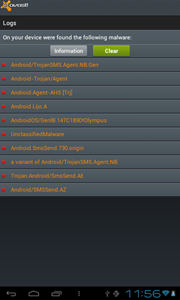

Le applicazioni che provocano piu danni sono quelle che inviano dal telefono infetto SMS a costo elevato e abbonano il numero telefonico a servizi a pagamento senza che l'utente ne sappia qualcosa. In primo luogo, e la famiglia numerosa Android.SmsSend, ma a questa categoria appartengono anche i trojan Android.SmsBot e alcune altre applicazioni con simili funzioni.

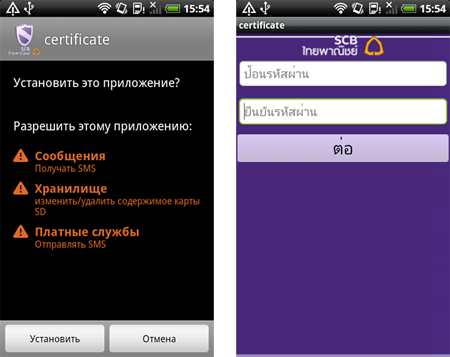

Dovremmo mettere in rilevo anche le app che rubano le informazioni confidenziali degli utenti. Sono classificate nelle famiglie Android.Spy e Android.SmsSpy che includono anche molti trojan bancari capaci di portare via dati di autenticazione e messaggi SMS con informazioni importanti.

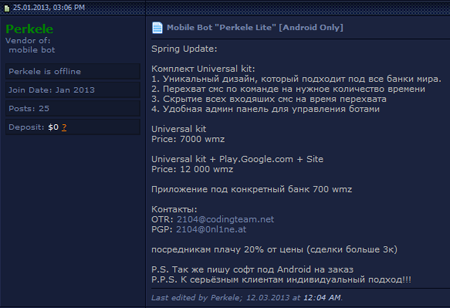

Sul mercato clandestino e aumentato il numero di offerte di creazione e di vendita di applicazioni malevole per Android. In tali offerte, insieme ai trojan che svuotano il conto di telefonia inviando SMS, sono comparsi anche gli spyware, programmi che sono capaci di procurare tanti problemi agli utenti.

Rispetto all'anno 2012, e cresciuto di cinque volte il numero di falsi antivirus, classificati da Dr.Web come Android.Fakealert. Tali applicazioni imitano il processo di scansione antivirale trovando sul dispositivo minacce non esistenti, dopo di che invitano l'utente a pagare per la possibilita di neutralizzare le minacce.

|

|

Inoltre, nell'anno passato sono state scoperte alcune vulnerabilita del SO Android, attraverso le quali diverse applicazioni malevole potevano penetrare sui dispositivi mobili. Cosi, tra le minacce che sfruttavano gli errori di programma trovati, possiamo segnalare l'Android.Nimefas.1.origin, un programma complesso, nonche il trojan-spia Android.Spy.40.origin.

Per maggiori informazioni, potete leggere un resoconto sulle minacce mobile pubblicato sul sito di Doctor Web.

Truffe online

Oltre ai virus, la rete moderna e infestata da siti fraudolenti, e i malintenzionati inventano sempre nuovi metodi di inganno. I truffatori spesso usano il social engineering per influire su persone in difficolta, per esempio, sui disoccupati. Cosi, nel 2013 abbiamo trovato molte trappole orientate a quelli che cercano lavoro sulla rete; descriviamone una. I malintenzionati si registrano sui siti di ricerca come datori di lavoro e quindi accedono alle informazioni fornite da coloro che tentano di trovare un’occupazione. Agli indirizzi email raccolti in questo modo, i truffatori inviano email che contengono offerte di lavoro con promesse di alti guadagni, nonche un link al sito dell'azienda. Se l'utente visita questo sito, gli viene chiesto di compilare un questionario e di fornire il suo numero di cellulare. I malintenzionati mandano un SMS a questo numero di telefono, e se l'utente digita il codice ricevuto in tale SMS in un apposito campo del sito, si abbona a un servizio a pagamento. In seguito, il canone di abbonamento sara addebitato a cadenze regolari al conto di telefonia della vittima.

Nel 2013, i truffatori hanno creato interi portali di offerte fraudolente: a ciascun aggiornamento di tali siti, un'offerta nuova viene mostrata. Ecco alcune delle offerte: cura di vene varicose con registrazioni audio, sbiancamento di denti tramite meditazione, metodi "provati" contro l'acne, mille e un metodo per aumentare labbra e seno senza ricorrere alla chirurgia estetica, istruzioni per le ragazze su come sedurre uomini, nonche assistenza remota per le donne che non riescono ad avere figli. Dovremmo notare che se la maggior parte dei "metodi" menzionati si poteva trovare anche prima, la possibilita per le donne di rimanere incinte dopo aver ascoltato un CD e una novita comparsa di recente.

Un'altra tendenza del 2013: la comparsa di un grande numero di siti che promettono guarigione da malattie gravi, ad esempio, tubercolosi. Il metodo di trattamento si basa sulle grillotalpe seccate — insetti ortotteri di colore brunastro lunghi circa cinque centimetri. I truffatori vendono grillotalpe al chilogrammo a un prezzo molto alto: una "cura" completa costa circa ottomila dollari.

Anche le truffe tradizionali, quali riti magici, hanno prosperato nel 2013. Cosi, per fare un rito magico, alla persona interessata viene offerto di acquistare diversi oggetti, ad esempio, le candele "caricate con le energie di Amore, Armonia e Felicita" e i "Cilindri del Faraone" che sarebbero creati dagli scienziati sulla base dei manoscritti egiziani preservati in modo miracoloso fino ai giorni nostri. Inoltre, i malintenzionati hanno creato una serie di siti che offrono ai visitatori di scaricare "l'emissione di un farmaco" da un apposito "data center" e di registrare "l'emissione terapeutica" su un CD per l'ulteriore "trattamento di malattie".

I truffatori agiscono attivamente anche sui siti di incontri. I malintenzionati trovano donne single e offrono loro un regalo costoso (un tablet, uno smartphone o un gioiello). Siccome l'articolo costa molto, il mittente non vuole spedirlo via posta, ma tramite un servizio di consegna. In seguito, dal falso sito di tale servizio arriva un messaggio che informa la vittima che il mittente non ha pagato la consegna. Per ricevere il pacco, la donna dovrebbe pagare il costo. Anche se la vittima versera il pagamento, non ricevera il regalo, e il suo "ammiratore" scomparira senza lasciare traccia.

Gli specialisti di Doctor Web vi mettono in guardia: utilizzando siti di incontri bisogna essere vigili, non credete alle offerte che suscitano sospetto e non fidatevi alle persone che avete conosciuto per caso in Internet. Non si deve inserire il proprio numero di telefono su siti non attendibili o inserirci codici ricevuti in SMS. I truffatori hanno una ricca immaginazione, quindi state attenti quando trovate offerte straordinarie sulla rete.

Probabili sviluppi della situazione nel prossimo futuro

Partendo dalla situazione attuale nella sfera della sicurezza informatica, possiamo ipotizzare che nel 2014 continuera l'aumento del numero di minacce per la piattaforma Android. A settembre 2013, Doctor Web ha individuato una grande botnet composta dai dispositivi Android infettati da alcune varianti del trojan Android.SmsSend. Vi sono fondati motivi per ritenere che nel futuro spunteranno nuove botnet composte dai dispositivi mobili Android.

Pensiamo che continui l'espansione degli encoder, anche dal punto di vista geografico. Questa tendenza e rafforzata dalla comparsa sul web di appositi programmi che permettono di creare encoder in modo facile anche a quelli che non sono esperti di programmazione.

Diventeranno molteplici i programmi malevoli ideati per il mining visto che si sviluppano i sistemi di pagamento che utilizzano monete elettroniche, quali Bitcoin. E probabile che i malintenzionati utilizzeranno sempre piu spesso le risorse della rete Tor e le possibilita delle reti P2P per la connessione del programma malevolo al server di controllo. Inoltre, continuera l'espansione dei trojan e delle estensioni per browser che visualizzano pubblicita.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti