Torna alla lista delle notizie

24 gennaio 2014

Per diffondere il trojan, nominato Android.Oldboot.1.origin da Doctor Web, i malintenzionati hanno utilizzato un metodo particolare. Hanno collocato uno dei componenti del programma nel settore di avvio del file system e hanno modificato lo script responsabile della sequenza di attivazione dei componenti del SO. Quando il dispositivo infetto si accende, lo script alterato avvia la libreria Linux imei_chk (rilevata dall'Antivirus Dr.Web come Android.Oldboot.1 ), la quale estrae i file libgooglekernel.so (Android.Oldboot.2) e GoogleKernel.apk (Android.Oldboot.1.origin) e li mette rispettivamente nelle cartelle /system/lib e /system/app. Dunque, una parte del trojan Android.Oldboot si installa come una normale applicazione Android. In seguito funziona come un servizio di sistema e si connette a un server remoto con l'ausilio della libreria libgooglekernel.so per ricevere comandi, in particolare, i comandi di scaricare, installare o rimuovere determinate applicazioni. Presupponiamo che i malintenzionati installino sui dispositivi compromessi una versione manipolata di firmware che contiene le modifiche necessarie per il funzionamento del trojan. Questa sarà la via di penetrazione più probabile.

Il pericolo principale del trojan Android.Oldboot è che se i suoi elementi installati nel SO vengono eliminati, il componente imei_chk che si trova nella memoria flash incorporata, li reinstalla dopo una successiva accensione del dispositivo e reinfetta il SO.

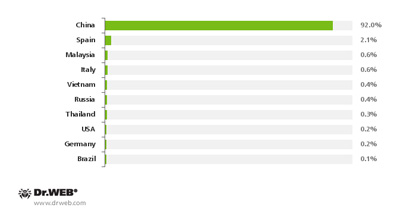

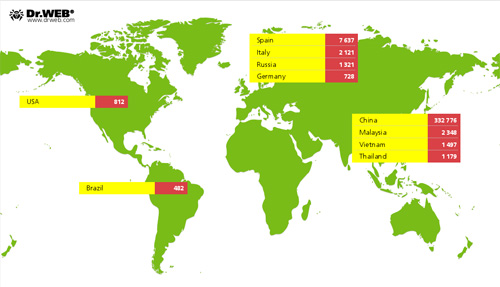

Secondo le informazioni ottenute dagli analisti dei virus di Doctor Web, attualmente il malware è attivo su oltre trecentocinquantamila dispositivi mobili appartenenti agli utenti da diversi paesi, quali Spagna, Italia, Germania, Russia, Brasile, gli Stati Uniti e alcuni paesi dell'Asia Sudorientale. La maggioranza delle vittime si trova però in Cina (il 92%, vedi il diagramma sotto), il che non è sorprendente visto che il trojan Android.Oldboot è orientato in primo luogo agli utenti cinesi.

Quest'immagine mostra il numero di dispositivi infetti per paese.

Per tenervi al largo da questo trojan e da simili programmi malevoli, evitate di acquistare dispositivi Android di dubbia origine e non usate immagini del SO provenienti da sorgenti non attendibili.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti