Torna alla lista delle notizie

28 febbraio 2014

Programmi malevoli più diffusi

Le statistiche delle scansioni eseguite tramite l'utility Dr.Web CureIt! a febbraio mettono al primo posto il Trojan.Packed.24524, un installer camuffato da programma utile che installa adware e applicazioni non attendibili. Il programma di pubblicità Trojan.LoadMoney.1 si trova al secondo posto, seguito dal Trojan.Triosir.1, un programma che mostra pubblicità indesiderata e sostituisce con informazioni estranee i contenuti dei siti visualizzati. Quest'ultimo trojan può essere scaricato dalle pagine del partner program Installmonster insieme a diverse applicazioni e utilizza l'installer Amonetize (amonetize.com). I componenti principali del trojan "Triosir" sono realizzati come estensioni di browser. La società Doctor Web ha parlato di questo programma malevolo in una recente notizia. Di seguito riportiamo la top venti delle minacce di febbraio 2014 rilevate dall'utility Dr.Web CureIt!:

| Nome | Numero | % |

|---|---|---|

| Trojan.Packed.24524 | 64559 | 6.39 |

| Trojan.LoadMoney.1 | 20624 | 2.04 |

| Trojan.Triosir.1 | 16492 | 1.63 |

| Trojan.Siggen5.64541 | 15476 | 1.53 |

| Trojan.LoadMoney.15 | 15082 | 1.49 |

| Trojan.InstallMonster.51 | 14832 | 1.47 |

| Trojan.BPlug.9 | 13494 | 1.33 |

| Trojan.Packed.24814 | 13135 | 1.30 |

| Trojan.DownLoad3.27814 | 11990 | 1.19 |

| Trojan.InstallMonster.38 | 10119 | 1.00 |

| BackDoor.IRC.NgrBot.42 | 8614 | 0.85 |

| BackDoor.Maxplus.24 | 8320 | 0.82 |

| Trojan.Hosts.6815 | 7831 | 0.77 |

| Trojan.InstallMonster.47 | 7384 | 0.73 |

| Trojan.Triosir.2 | 7305 | 0.72 |

| Trojan.Fraudster.524 | 6839 | 0.68 |

| Trojan.InstallMonster.28 | 6054 | 0.60 |

| Trojan.LoadMoney.76 | 6050 | 0.60 |

| Win32.HLLP.Neshta | 5681 | 0.56 |

| Trojan.StartPage.59964 | 5644 | 0.56 |

Botnet

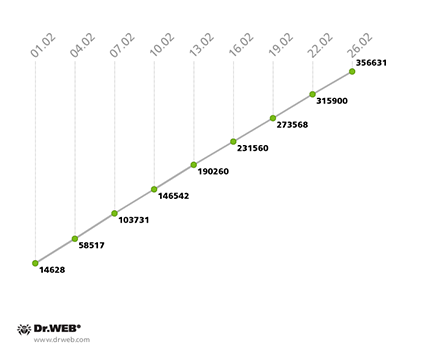

Continua la crescita della botnet Win32.Rmnet.12 monitorata dagli specialisti di Doctor Web. Vi ricordiamo che il virus Win32.Rmnet.12 può replicarsi in maniera automatica. Il virus funziona come un backdoor e inoltre ruba informazioni confidenziali dell'utente del computer compromesso. Il tasso di crescita della prima sottorete si è ridotto: se a gennaio in media diciottomila computer al giorno aderivano alla rete dannosa, a febbraio questo indicatore è stato quattordicimila. Il diagramma sottostante mostra l'estensione della botnet a febbraio.

Nuovi bot nella botnet Win32.Rmnet.12 a febbraio 2014 (1° sottorete)

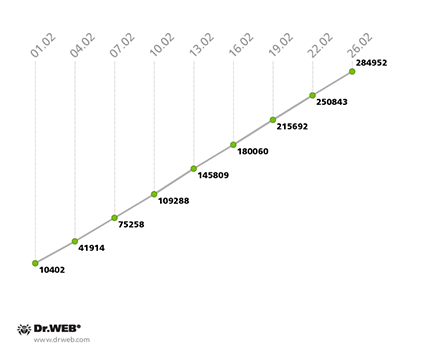

Anche la seconda sottorete Win32.Rmnet.12 ha avuto meno nuovi arrivi rispetto al mese scorso: circa dodicimila computer al giorno a gennaio e circa diecimila a febbraio. Gli sviluppi della seconda sottorete Win32.Rmnet.12 sono visibili di seguito.

Nuovi bot nella botnet Win32.Rmnet.12 a febbraio 2014 (2° sottorete)

Non è cambiato il numero di PC su cui il software antivirus Dr.Web rileva il modulo malevolo Trojan.Rmnet.19: alla fine di gennaio contiamo 2633 computer, alla fine di febbraio 2523. Rimane attiva la rete dannosa BackDoor.Dande che include i computer su cui è installato il software specializzato del settore farmaceutico. Rispetto all'ultima settimana di gennaio, questa rete ha 93 postazioni in più e il numero totale è 1023.

Si è ridotta di qualche migliaio la rete dannosa BackDoor.Flashback.39 composta da computer Apple: alla fine di gennaio la botnet contava 28160 Mac infetti, mentre secondo i dati del 25 febbraio il numero è 22773. Vi ricordiamo che i paesi con il numero maggiore di Mac infetti sono gli Stati Uniti e Canada.

È in rialzo la botnet creata dal malware Android.Oldboot.1.origin, primo bootkit per Android nella storia. Doctor Web ha pubblicato un articolodedicato a questa minaccia. Questo programma malevolo mette uno dei suoi componenti nel settore di avvio e questo componente avvia il trojan insieme al caricamento del SO. Una volta attivato, l'Android.Oldboot.1 estrae gli altri componenti e li mette nelle cartelle di sistema installandoli come applicazioni normali. Il malware funziona come un servizio di sistema e si connette al server remoto dei malintenzionati per ricevere comandi. In particolare, il malware può scaricare, installare o rimuovere determinate applicazioni. Presupponiamo che i malintenzionati installino sui dispositivi compromessi una versione manipolata di firmware che contiene le modifiche necessarie per il funzionamento del trojan. Questa è la via di penetrazione più probabile. Se gli elementi del trojan installati nel sistema vengono eliminati, lo script malevolo che si trova nella memoria flash incorporata li reinstalla dopo una successiva accensione del dispositivo e reinfetta il file system.

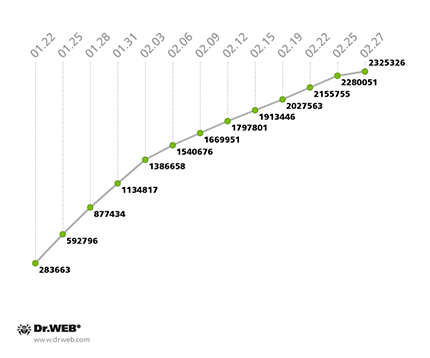

Attualmente, questa botnet include circa quattrocentomila dispositivi mobili secondo i dati contati sulla base degli IMEI unici nel periodo dall'1 al 27 febbraio. Prima abbiamo contato i bot sulla base degli indirizzi IP registrati sul server di comando. Il grafico sotto mostra l'aumento del numero di indirizzi IP dal 22 al 27 febbraio 2014:

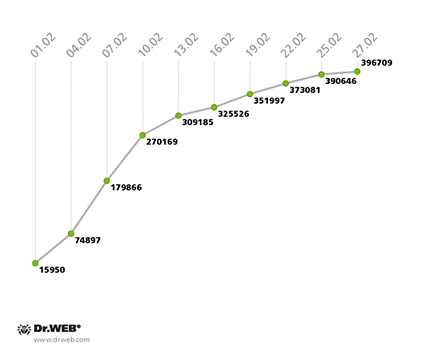

Oltre al numero di indirizzi IP, gli specialisti di Doctor Web hanno potuto ottenere le statistiche degli identificatori unici IMEI dei dispositivi compromessi. Il seguente grafico mostra l'espansione della botnet Android.Oldboot a febbraio 2014 (statistiche per IMEI):

Inondazione dei trojan di pubblicità

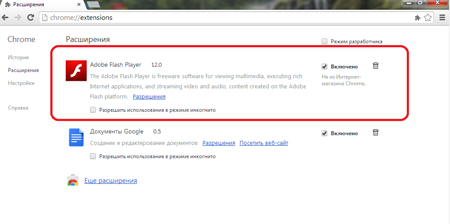

A febbraio sono emersi molteplici programmi malevoli che sostituiscono moduli di pubblicità sulle pagine visualizzate dall'utente e mostrano messaggi pubblicitari estranei. Così all'inizio del mese Doctor Web ha aggiunto ai suoi database dei virus il Trojan.Admess.1. Il malware, camuffato dal lettore Adobe Flash, si installa come un'estensione dei browser Microsoft Internet Explorer, Mozilla Firefox, Opera e Google Chrome. Lo scopo principale del Trojan.Admess.1 è di sostituire moduli di pubblicità (e di visualizzarne nuovi) sui siti aperti nel browser. Un articolo pubblicato da Doctor Web racconta di questa minaccia nel dettaglio.

Quindi gli analisti dei virus hanno scoperto un altro programma simile — Trojan.Triosir.1. Anche questo trojan si installa come un'estensione di browser. Per convincere l'utente a installarlo, il trojan pretende di essere un programma utile. L'architettura di questo programma malevolo è descritta in un articolo pubblicato a febbraio. Le informazioni statistiche raccolte da Doctor Web mostrano che gli adware Trojan.Admess.1, Trojan.Triosir.1 e Trojan.Zadved.1 si trovano immutabilmente in cima alla lista delle minacce rilevate sui computer scansionati.

Altre minacce informatiche a febbraio

I malintenzionati hanno creato un nuovo trojan per i computer Apple. Il Trojan.CoinThief, è ideato per il furto delle monete elettroniche Bitcoin e Litecoin sui computer Mac OS X. Il malware controlla i dati trasmessi dalle applicazioni di mining cercando le informazioni confidenziali dell'utente. Se sul computer infetto è installato il client del sistema di pagamento Bitcoin-Qt, il Trojan.CoinThief lo modifica e intercetta le informazioni confidenziali direttamente in questo client. Doctor Web ha pubblicato una notizia dedicata a questa minaccia.

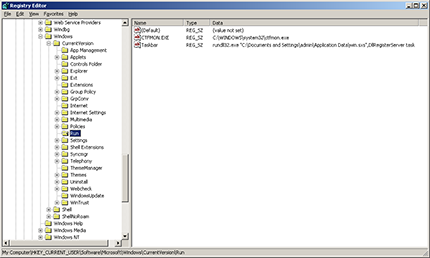

Un'altra minaccia, nominata Trojan.PWS.OSMP.21, è stata creata dagli hacker per eseguire attacchi ai terminali di un sistema di pagamento tra i più diffusi in Russia. Il Trojan.PWS.OSMP.21 è una libreria dinamica che si infiltra in un terminale di pagamento da un dispositivo della memoria flash compromesso. Il malware si iscrive nel ramo del registro di Windows responsabile dell'esecuzione automatica sotto il nome del Taskbar.

Il trojan cerca nel sistema il file di configurazione e i file dei log e raccoglie anche le informazioni riguardanti il disco fisso del computer, dopo di che trasmette tutti questi dati in forma cifrata verso un server appartenente ai malintenzionati. Le informazioni dettagliate sul Trojan.PWS.OSMP.21 sono disponibili in un articolo pubblicato sul nostro sito.

È stato scoperto un altro trojan pericoloso appartenente alla categoria di Remote Administration Tool, cioè strumento di controllo su remoto. Il Trojan.PWS.Papras.4 ha molte funzioni, tra cui quelle di un server VNC e di un server Socks Proxy. Un modulo del trojan consente ai malintenzionati di incorporare contenuti estranei nelle pagine web visualizzate dall'utente (cioè esegue il web injection). Il modulo "Grabber" intercetta le informazioni inserite dall'utente online in browser e le trasmette ai malintenzionati. Il Trojan.PWS.Papras.4 è in grado di eseguire sul computer infetto una decina di comandi distruttivi trasmessi dai malintenzionati dal server remoto. Tutte le possibilità e particolarità di questo trojan sono state analizzate in un articolo pubblicato sul sito di Doctor Web.

Minacce per Android

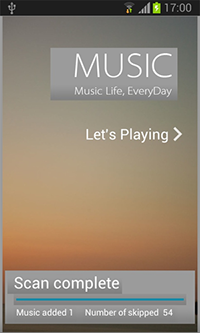

A febbraio sono comparsi anche i nuovi programmi malevoli e indesiderati per il SO Android. Tra le nuove minacce vi sono le applicazioni incorporate in firmware che inviano di nascosto messaggi sms dal cellulare compromesso. In particolare, un lettore audio cerca di registrare l'utente in un servizio di musica online che si trova in Cina. A questo fine il programma invia tramite sms l'identificatore IMSI del dispositivo. Dunque il programma ha delle funzioni non dichiarate. Non controlla il numero di sms inviati e manda un messaggio a ciascun avvio. Il costo di tale sms in Russia è dai cinque a sette rubli (circa 0.15 centesimi).

Funzioni simili sono eseguite da un altro trojan incorporato in un'applicazione di sistema alterata. Anche questo programma all'insaputa dell'utente invia sms che contengono il numero IMEI del dispositivo. Entrambi questi programmi sono stati classificati come trojan che inviano SMS e sono stati inseriti nel database Dr.Web sotto i nomi rispettivi: Android.SmsSend.1081.origin e Android.SmsSend.1067.origin.

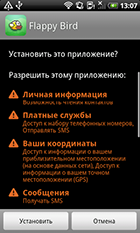

Di recente è stato sospeso il supporto del popolare gioco mobile Flappy Bird il quale è stato rimosso dai cataloghi delle applicazioni Google Play e App Store. I malintenzionati hanno colto l'occasione per inondare Internet di programmi malevoli per Android che si spacciano per le repliche di questo gioco. In realtà, sul dispositivo mobile si installa un tipico trojan Android.SmsSend ideato per l'invio di sms a pagamento all'insaputa dell'utente.

Spendiamo qualche parola della situazione nello spazio informatico sudcoreano. In Corea del Sud il metodo più comune di diffusione di trojan è l'invio di link malevoli via sms. Il numero di mailing malevoli a febbraio è diminuito rispetto a gennaio: sono stati registrati novanta casi, il 36,6% in meno. Adesso la maggior parte dei trojan viene collocata dai malintenzionati nei file storage del cloud Dropbox e Google Drive. In precedenza per questo fine i malintenzionati preferivano siti web malevoli.

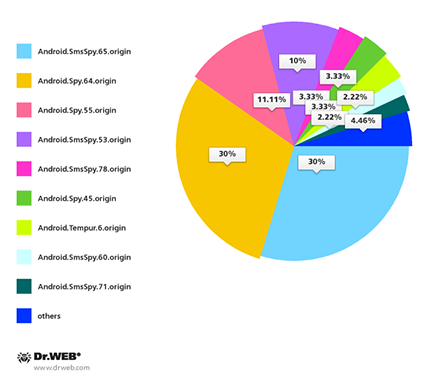

I trojan più diffusi nello spazio informatico sudcoreano sono: l'Android.SmsSpy.65.origin e l'Android.Spy.64.origin (entrambi i trojan sono stati propagati in 27 casi), nonché l'Android.Spy.55.origin (10 mailing) e l'Android.SmsSpy.53.origin (9 casi di propagazione).

Nell'ultimo mese d'inverno i database Dr.Web sono stati completati con alcuni programmi spia commerciali che, a quanto pare, sono ricercati nel settore dei programmi per le piattaforme mobile.

File malevoli rilevati a febbraio nelle e-mail

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.Inject2.23 | 0.81% |

| 2 | Trojan.DownLoader9.19947 | 0.68% |

| 3 | Trojan.Oficla.zip | 0.61% |

| 4 | Trojan.DownLoad3.28161 | 0.59% |

| 5 | Trojan.PWS.Panda.4795 | 0.55% |

| 6 | Tool.MailPassView.225 | 0.52% |

| 7 | Trojan.DownLoader9.19850 | 0.52% |

| 8 | Trojan.PWS.Panda.2401 | 0.52% |

| 9 | Exploit.Rtf.35 | 0.50% |

| 10 | Trojan.PWS.Panda.6222 | 0.39% |

| 11 | Trojan.DownLoader9.19834 | 0.37% |

| 12 | Trojan.PWS.Panda.655 | 0.37% |

| 13 | Trojan.PWS.Panda.547 | 0.36% |

| 14 | Trojan.Fraudster.778 | 0.36% |

| 15 | Trojan.PWS.Panda.5676 | 0.36% |

| 16 | BackDoor.Comet.884 | 0.32% |

| 17 | Exploit.Rtf.38 | 0.32% |

| 18 | BackDoor.Andromeda.267 | 0.32% |

| 19 | Trojan.Inject1.37106 | 0.29% |

| 20 | Trojan.Inject1.37071 | 0.28% |

File malevoli rilevati a febbraio sui computer scansionati

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.InstallMonster.51 | 0.59% |

| 2 | Trojan.Packed.24524 | 0.56% |

| 3 | Trojan.LoadMoney.15 | 0.54% |

| 4 | Trojan.Fraudster.524 | 0.47% |

| 5 | Trojan.Hosts.28188 | 0.42% |

| 6 | Trojan.LoadMoney.1 | 0.39% |

| 7 | Trojan.InstallMonster.47 | 0.34% |

| 8 | JS.Redirector.209 | 0.33% |

| 9 | BackDoor.IRC.NgrBot.42 | 0.32% |

| 10 | Trojan.StartPage.59964 | 0.29% |

| 11 | Trojan.Packed.24814 | 0.28% |

| 12 | BackDoor.PHP.Shell.6 | 0.28% |

| 13 | Win32.HLLW.Shadow | 0.26% |

| 14 | Trojan.MulDrop4.25343 | 0.21% |

| 15 | Trojan.Triosir.1 | 0.20% |

| 16 | Win32.HLLW.Autoruner.59834 | 0.20% |

| 17 | Trojan.Fraudster.502 | 0.19% |

| 18 | Trojan.Spambot.11176 | 0.18% |

| 19 | Win32.HLLW.Shadow.based | 0.17% |

| 20 | Trojan.LoadMoney.227 | 0.17% |

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti