Torna alla lista delle notizie

9 aprile 2014

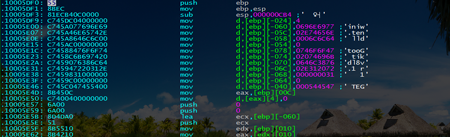

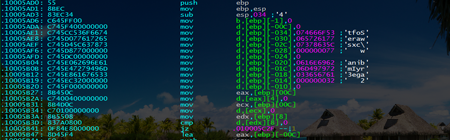

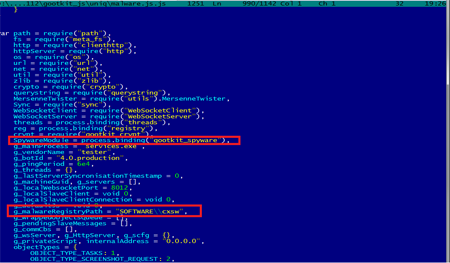

Verosimilmente, gli autori del BackDoor.Gootkit.112 hanno copiato il modulo di installazione e di bootkit dal trojan conosciuto come "Mayachok" apportando però alcune modifiche. Il programma originale "Mayachok", ogni volta quando viene rilasciato un nuovo build, genera un codice unico di VBR, sulla base del quale il trojan viene assemblato. Invece il programma BackDoor.Gootkit.112 ha tutte le funzioni nel suo dropper che nel corso dell'infezione del computer modifica il codice di VBR. Il codice sorgente di "Mayachok" è stato utilizzato anche per creare il driver cui il Volume Boot Record trasferisce il controllo fino al momento di inizializzazione del sistema. Gli autori del BackDoor.Gootkit.112 hanno apporto al driver le seguenti modifiche: la maggior parte dei puntatori (per esempio, script di shell per l'esecuzione di injection, diverse tabelle) è stata trasformata in una forma indipendente dal database, ma alcuni puntatori non sono stati alterati. Uno dei puntatori cita la frase di Homer Simpson "Just pick a dead end and chill out till you die" la quale viene visualizza nel debugger dopo l'inizializzazione preliminare del dropper. È degno di nota che tali citazioni (principalmente di Homer Simpson) vengono visualizzate anche nel debugger dei trojan TDSS (a partire dalla versione BackDoor.Tdss.565 (TDL3) e superiori). Il nome "Gootkit" è ritrovabile sia nel dropper che nel modulo di carico utile:

Oltre alle altre modifiche, dal driver sono stati eliminati tutti i componenti che lo connettono ai moduli del trojan che operano nella modalità utente, per esempio, quelli che consentono a tali moduli di utilizzare il file system nascosto VFS. Invece le funzioni di inizializzazione e di protezione di questo file system si sono conservate.

Il BackDoor.Gootkit.112 conserva il suo carico utile nel ramo del registro di Windows HKLM\SOFTWARE\CXSW, utilizzando i valori binaryImage32 o binaryImage64 a seconda della versione dell'SO (a trentadue o a sessantaquattro bit).

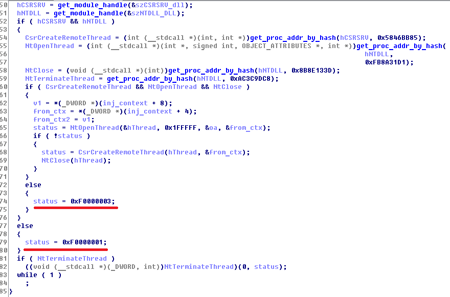

Per ricevere il carico utile, il BackDoor.Gootkit.112 incorpora un apposito script di shell nei processi SERVICES.EXE, EXPLORER.EXE, IEXPLORE.EXE, FIREFOX.EXE, OPERA.EXE, CHROME.EXE. Questo metodo di incorporazione del codice dannoso (viene creato un nuovo thread nella modalità utente che viene registrato in CSRSS.EXE) è estremamente raro nei programmi malevoli.

Lo scopo principale dello script di shell incorporato è di caricare il payload dal registro del sistema nella memoria o di scaricarlo da un nodo remoto. I file binari del payload sono compressi e cifrati.

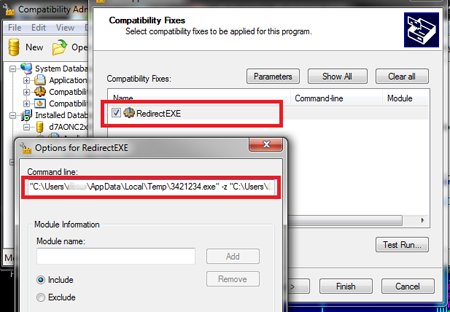

Per acquisire maggiori privilegi nel sistema operativo, il BackDoor.Gootkit.112 deve aggirare il controllo degli account utenti (User Accounts Control, UAC) e lo fa in un modo peculiare, sfruttando la funzione standard dell'SO shim (Microsoft Windows Application Compatibility Infrastructure). Nel manifesto del client di rete di SQL Server (cliconfg.exe), il trojan attribuisce alla proprietà AutoElevate il valore "true", e di conseguenza Windows aumenta i privilegi di quest'applicazione nonostante l'UAC.

Utilizzando la libreria apphelp.dll, il BackDoor.Gootkit.112 crea in Windows un database, il cui nome e il valore del parametro Application vengono generati in modo casuale. Per il caricamento del trojan viene utilizzata la proprietà RedirectEXE che consente di avviare, invece di un'applicazione originale, la sua versione manipolata oppure il programma malevolo stesso. Nei parametri della proprietà RedirectEXE il trojan indica il percorso al proprio file eseguibile e il link al database creato.

Una volta creato, il database si installa nel sistema tramite l'utility sdbinst.exe. Anche questa utility ha nel suo manifesto il valore "true" della proprietà AutoElevate, dunque si avvia con maggiori privilegi in Windows. In riassunto, è il seguente l'algoritmo utilizzato dal trojan per aggirare l'UAC:

- il trojan crea e installa un nuovo database;

- l'utility cliconfg.exe si avvia con privilegi elevati nel sistema operativo;

- la funzione shim scarica dalla memoria il processo originale e avvia in sua vece il trojan tramite la proprietà RedirectEXE.

Il carico utile del BackDoor.Gootkit.112 BackDoor.Gootkit.112 è un file eseguibile di grande dimensione (attorno ai 5 Mb) scritto in C++. La maggior parte di questo file è occupata dall'interprete JavaScript Node.JS. Il file eseguibile contiene oltre settanta script scritti in JavaScript, una parte dei quali costituisce il kernel Node.JS che ha un interfaccia funzionale ideata per la gestione di oggetti incorporati. Un altro gruppo di script realizza le funzioni dannose: consente al programma malevolo di eseguire comandi mandati dagli hacker da un server remoto e inoltre di scaricare da tale server moduli supplementari che in seguito vengono salvati nel registro del sistema allo stesso modo del modulo principale. Mediante il BackDoor.Gootkit.112 i malintenzionati possono eseguire i seguenti comandi su remoto sul computer infetto:

- intercettare i dati http in trasmissione;

- eseguire injection;

- impedire l'accesso a determinati URL;

- catturare schermate;

- ottenere una lista dei processi in esecuzione;

- ottenere una lista degli utenti e dei gruppi locali;

- scaricare determinati processi dalla memoria del computer;

- eseguire comandi console;

- avviare file eseguibili;

- aggiornare il trojan in automatico

e alcuni altri.

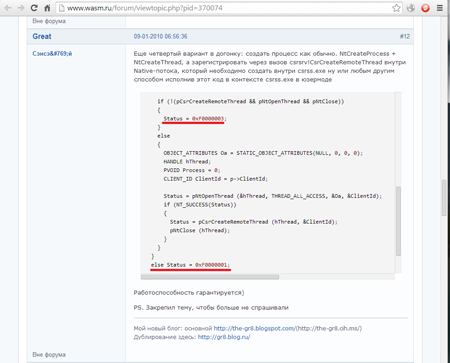

Come abbiamo già detto, il trojan utilizza un metodo non comune per incorporare il suo codice nei processi in esecuzione sul computer. Ci siamo accorti che un metodo simile è stato descritto sul forum wasm.ru da un utente identificato dal login Great:

Nell'immagine sopra si vedono alcuni valori di uscita che sono presenti anche nel codice disassemblato del BackDoor.Gootkit.112:

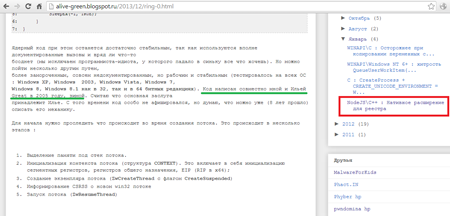

Potremmo supporre che l'autore del trojan abbia preso il programma dal pubblico dominio, però dobbiamo notare inoltre che nel codice sorgente ritrovabile sul forum wasm.ru, in una delle funzioni viene trasmessa la struttura DRIVER_TO_SHELLCODE_PARAMETERS. Questa struttura viene menzionata nei post di un blogger che da autore descrive la sopraindicata tecnologia di injection di cui afferma che l'ha sviluppata lui stesso in congiunzione ad Ilya Great:

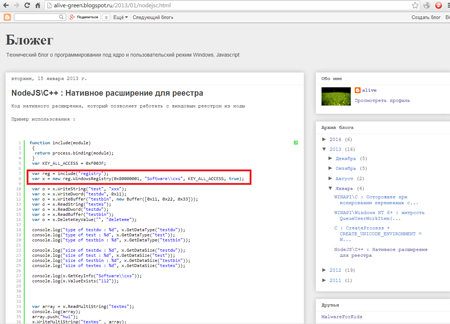

Possiamo notare che alcune pagine di questo blog sono dedicate al kernel Node.JS – ampiamente usato nel trojan BackDoor.Gootkit.112, come abbiamo detto sopra. In particolare, è disponibile un post con il titolo "NodeJS\C++: Estensione nativa per il registro" in cui sono descritti i metodi di gestione del registro di Windows SOFTWARE\CXS:

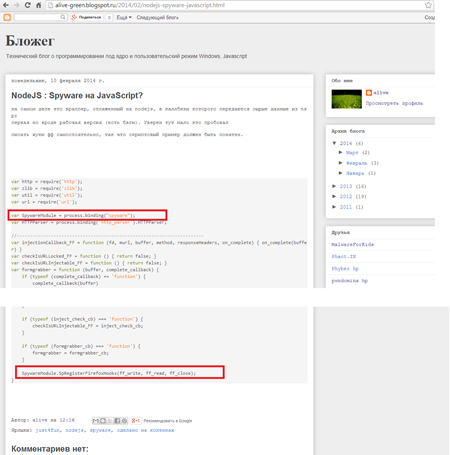

In un altro articolo chiamato "NodeJS: Spyware in Javascript", questo blogger menziona il modulo-spia SpywareModule, i cui metodi hanno il prefisso "Sp":

Possiamo vedere lo stesso codice nel BackDoor.Gootkit.112:

Da questi fatti possiamo ipotizzare con un determinato grado di certezza chi sia l'autore di questo programma malevolo.

La firma antivirus BackDoor.Gootkit.112 è stata aggiunta ai database dei virus Dr.Web, quindi questo trojan non rappresenta alcuna minaccia per i computer dei nostri utenti.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti