Torna alla lista delle notizie

1 settembre 2014

Programmi malevoli più diffusi

Le statistiche raccolte durante l'agosto tramite l'utility Dr.Web CureIt! mostrano che la situazione con il malware non è cambiata nel mese passato: ovvero, le prime righe dell'elenco sono sempre occupate dalle estensioni malevole per browser progettate per la visualizzazione di pubblicità indesiderata. Tra questi programmi, i più diffusi sono il Trojan.BPlug.123, il Trojan.BPlug.100, il Trojan.BPlug.48, ed inoltre è diffuso l'installer di adware Trojan.Packed.24524.

Secondo i dati del server statistiche Dr.Web, le cifre delle minacce informatiche di agosto sono simili a quelle di luglio. Come a luglio, il primo posto del ranking è occupato dall'installer di applicazioni indesiderate Trojan.Packed.24524, la percentuale è quasi la stessa: lo 0,59% del totale trojan rilevati (a luglio questa cifra era pari allo 0,56%). Tra i leader del ranking, possiamo segnalare i programmi della famiglia Trojan.InstallMonster, installer di applicazioni indesiderate, che vengono distribuiti mediante il partner program dallo stesso nome, nonché i programmi Trojan.MulDrop.

Il programma rilevato più spesso nel traffico delle email è il Trojan.Redirect.197 ideato per reindirizzare gli utenti vittime su vari siti malevoli. Il programma BackDoor.Tishop.122, anche'esso distribuito tramite l'invio massivo di email, si è trasferito sul secondo posto, rispetto alle cifre di luglio, e la sua percentuale di rilevamento è diminuita dal 1,6% al 1,15%. Inoltre, i malintenzionati hanno inviato in messaggi elettronici diverse versioni dei downloader malevoli Trojan.DownLoad e dei pericolosi trojan bancari Trojan.PWS.Panda.

La dimensione e il comportamento delle botnet monitorate dagli specialisti Doctor Web ad agosto non sono cambiati. Una delle sottoreti Win.Rmnet.12 ogni giorno ha 270.000 connessioni al server di controllo, una cifra maggiore di quella di luglio. Nella botnet del "file virus" Win32.Sector, il numero medio giornaliero dei bot attivi è come prima 65.000–67.000. La dimensione della botnet BackDoor.Flashback.39 costituita da computer Mac OS X diminuisce gradualmente: alla fine di agosto la botnet conta tredicimila computer infetti, una mille in meno rispetto a luglio.

Trojan pubblicitari

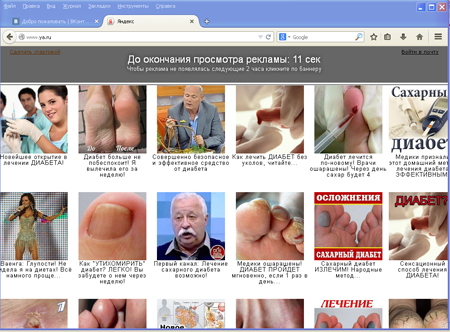

Recentemente si sono propagati su larga scala, accanto agli encoder che cifrano file conservati sui dischi del computer, i trojan che visualizzano in browser le finestre pop-up con la pubblicità indesiderata e la incorporano in pagine web visitate dall'utente. Per diversi mesi, proprio i trojan pubblicitari sono leader nelle statistiche delle minacce rilevate tramite l'Antivirus Dr.Web.

La principale fonte di diffusione di questi programmi sono vari partner program utilizzati per la monetizzazione del traffico di file. I trojan pubblicitari possono essere installati di nascosto insieme ad altri programmi, e spesso sono mascherati da applicazioni utili e in questo modo abbinano le funzioni dichiarate dagli sviluppatori a quelle dannose. Inoltre, i malintenzionati utilizzano metodi fraudolenti per distribuire questi programmi: ad esempio creano falsi siti di condivisione di file e tracker di torrent su cui attirano utenti da falsi forum e siti del genere "domanda-risposta" ottimizzati per determinate query di ricerca.

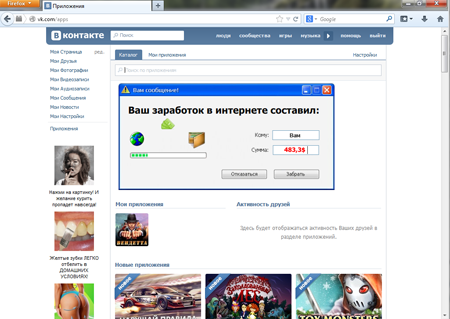

Questi programmi malevoli si possono suddividere in due categorie: la prima include i trojan realizzati come le estensioni per browser che sostituiscono moduli di pubblicità su vari siti o mostrano finestre pop-up, mentre l'utente neppure lo sa che il suo computer sia infetto. A questa categoria appartengono, per esempio i trojan della famiglia Trojan.BPlug, nonché il Trojan.Admess, Trojan.Triosir e il Trojan.Zadved.

Questa minaccia esiste non soltanto per computer Windows, ma anche per computer Mac OS X per cui i malintenzionati creano e distribuiscono i trojan della famiglia Trojan.Downlite che si incorporano come estensioni nei browser Safari e Google Chrome.

I trojan pubblicitari dell'altra categoria sono più rari e agiscono in maniera autonoma, come soliti programmi malevoli. Per sostituire contenuti di pagine web, questi trojan utilizzano il web injection, un metodo comune in programmi, quali trojan bancari: ovvero dopo il caricamento di una pagina dal server remoto, il malware ne modifica i contenuti, incorporando un codice HTML o JavaScript ricevuto dal centro di gestione, e soltanto dopo trasferisce la pagina risultante al browser. A questa categoria appartiene, come esempio, il programma Trojan.Mayachok.18831, di cui Doctor Web ha comunicatosul suo sito nel mese passato.

Oltre alla visualizzazione di pubblicità indesiderata, il programma sopracitato può modificare il profilo dell'utente vittima in social network aggiungendo foto e testi di carattere osceno. Quando l'utente cerca di sistemare il profilo danneggiato, il programma richiede il pagamento nella forma di iscrizione a un servizio. Il Trojan.Mayachok.18831 dispone di una serie di altre funzioni dannose descritte in un articolo analitico.

Per non rimanere vittima dei trojan pubblicitari, osservate le regole fondamentali di sicurezza: non scaricate e non installate programmi da fonti non attendibili, non avviate file eseguibili allegati alle email mandate da mittenti sconosciuti, e, naturalmente, sempre utilizzate sul computer software antivirus aggiornato.

Minacce informatiche di agosto

Durante l'agosto sono accaduti molti eventi relativi alla diffusione di programma malevoli. Così all'inizio di agosto, al servizio di supporto tecnico Doctor Web si sono rivolti alcuni utenti i cui file sono stati codificati da un successivo trojan-encoder. Non sarebbe stato un evento fuori dall'ordinario se non per un dettaglio: in tutti i casi, i file sono stati codificati negli storage di rete NAS di Synology. Il Trojan.Encoder.737 ha sfruttato una falla nel firmware obsoleto di alcuni modelli NAS — una vulnerabilità dell'SO DSM (DSM 4.3-3810 o precedenti). Per maggiori informazioni su quest'evento, leggete l'articolo pubblicato sul sito Doctor Web.

Inoltre, all'inizio di agosto è stato scoperto un trojan utilizzato per effettuare il "click fraud", cioè la truffa dei clic falsi. Il termine denota click fraudolenti fatti sui link e sugli annunci visualizzati in pagine web al fine di aumentare il numero di visualizzazioni. Il trojan viene distribuito mediante il partner program Installmonster, attraverso cui vengono distribuiti anche molti altri programmi malevoli, in particolare, i trojan pubblicitari. Una notizia pubblicata da Doctor Web è dedicata alla descrizione di questo trojan-clicker.

Ad agosto, si sono rianimati anche gli scrittori di virus cinesi che nella prima metà di estate avevano distribuito un numero enorme di trojan per Linux ideati per organizzare attacchi DDoS massivi. Questa volta, hanno modificato i loro prodotti per Linux per renderli compatibili con i sistemi operativi della famiglia Microsoft Windows. Nell'articolo pubblicato sul nostro sito, sono disponibili le informazioni dettagliate su questo evento.

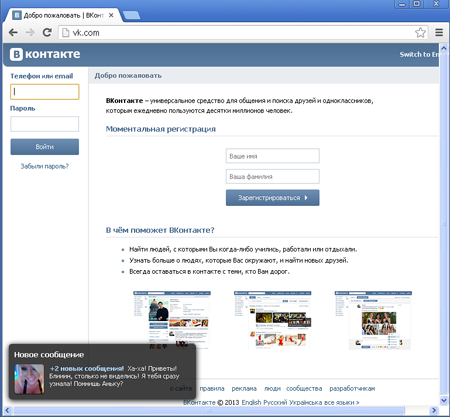

Tra i trojan pubblicitari, dobbiamo menzionare anche il Trojan.Triosir.9 mascherato dal programma VK User Spy che permette di leggere messaggi inviati nel social network VKontakte così che non vengano contrassegnati come letti. Una nostra notizia fornisce informazioni dettagliate su questa minaccia.

Eventi di agosto

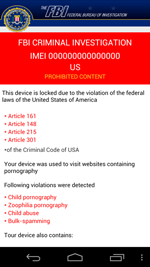

Gli smartphone di molti utenti statunitensi sono stati bloccati dal malware Android.Locker.29.origin che richiede un "riscatto" per la possibilità di riprendere il controllo sul dispositivo: durante l'agosto, secondo i dati provenienti da fonti pubbliche, sono stati infettati attorno ai novecentomila dispositivi Android. Il trojan è mascherato da software antivirus e da altre applicazioni legittime. L'Android.Locker.29.origin aveva prima infettato dispositivi degli utenti europei, e dopo gli autori del virus ne hanno sviluppato una versione mirata agli utenti statunitensi. Probabilmente, proprio questo ha provocato un brusco aumento del numero di infezioni.

A metà agosto, il codice sorgente del trojan Android.Dendroid.1.origin è stato messo ad accesso pubblico, quindi si può aspettare l'aumento del numero di dispositivi Android infetti. Questo trojan può rubare informazioni confidenziali, chiamare determinati numeri e aprire siti all'insaputa dell'utente ed eseguire altre funzioni dannose.

Alla fine di agosto, sono state inviate le email di spam in cui i malintenzionati sfruttano l'attenzione delle potenziali vittime verso argomenti relativi al conflitto nell'est dell'Ucraina. Le email racchiudano un link attraverso il quale, come affermano gli spammer, sarebbe possibile attaccare le risorse web del governo ucraino. In realtà, dopo che si fa clic sul collegamento ipertestuale, sul computer viene scaricata l'applicazione dannosa BackDoor.Slym.3781 che incorpora il dispositivo infetto nella botnet Kelihos e che può controllare il traffico dei dati e rubare le informazioni confidenziali della vittima. I server di controllo a cui si connettono i dispositivi infetti si trovano in Ucraina, Polonia e nella Repubblica di Moldova.

Minacce per Android

Come nei mesi precedenti, l'agosto non è passato senza problemi per gli utenti del sistema operativo Android in vari paesi: i criminali informatici di nuovo hanno cercato di impiantare sui dispositivi mobili diversi programmi malevoli, mentre il database dei virus Doctor Web è stato completato con una serie di nuovi trojan per Android.

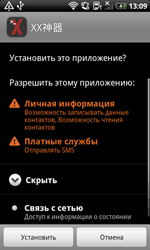

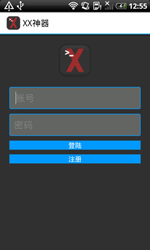

Ad esempio gli utenti cinesi hanno riscontrato una minaccia informatica complessa, ovvero il trojan Android.SmsSend.1404.origin progettato per il furto delle informazioni confidenziali e per l'installazione su dispositivi di un'altra applicazione dannosa. Una delle caratteristiche di questo trojan è la sua capacità di propagarsi tramite brevi messaggi di testo che includono il link al download di sua copia, quindi svolge le funzioni tipiche di un worm di sms. L'app malevola che viene installata dal trojan, inserita nel database dei virus sotto il nome dell'Android.SmsBot.146.origin, può ricevere dai malintenzionati i comandi di inviare o di intercettare messaggi sms.

|

|

|

Inoltre, sono comparsi ulteriori programmi ransomware che bloccano il funzionamento dei dispositivi mobili Android. Uno di questi programmi, nominato Android.Locker.27.origin, differisce dalla maggior parte di minacce simili in quanto consente agli utenti di sbloccare il dispositivo gratis, verificando soltanto se il supposto codice di pagamento sia di quattordici cifre e non includa determinate combinazioni di cifre. Se è così, il trojan sblocca il dispositivo mobile e si rimuove. Per saperne di più su questa minaccia, leggete una notizia pubblicata sul sito Doctor Web.

|

|

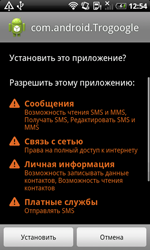

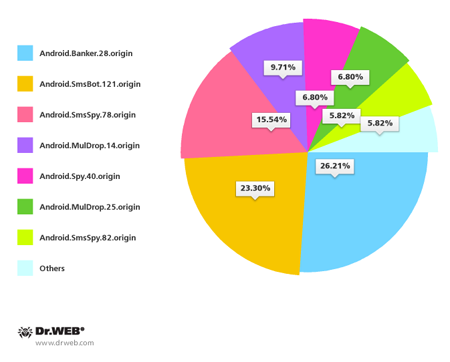

Gli hacker hanno di nuovo attaccato dispositivi degli utenti sudcoreani: ad agosto, Doctor Web ha osservato oltre cento "campagne" di spamming sms attraverso cui i malintenzionati distribuiscono programmi malevoli. I programmi, i link ai quali sono più spesso inclusi negli sms di spam, sono: Android.Banker.28.origin, Android.SmsBot.121.origin, Android.SmsSpy.78.origin e Android.MulDrop.14.origin.

In aggiunta allo spamming sms, i malintenzionati adoperano anche altri metodi di distribuzione di programmi malevoli per Android. Ad esempio ad agosto, sono state scoperte delle email malevole con il link al download del pericoloso trojan Android.Backdoor.96.origin. È un backdoor camuffato da un programma antivirus e capace di eseguire sul dispositivo compromesso varie azioni su comando degli hacker. In particolare, questo trojan può rubare informazioni confidenziali, quali sms, cronologia delle chiamate e del browser, rubrica, può ricavare le coordinate GPS ecc. Inoltre, il programma può visualizzare diverse notifiche sullo schermo, eseguire query USSD, accendere il microfono incorporato, registrare le chiamate in file audio che, insieme agli altri dati, carica sul server dei malintenzionati.

|

|

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus Laboratorio live

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti