Nuovo trojan-ransomware imposta una password sui dispositivi Android

Minacce attuali di virus | Notizie "calde" | Tutte le notizie | Sui virus

10 settembre 2014

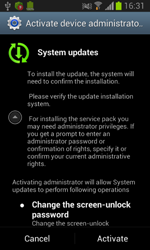

Il nuovo trojan, inserito nel database Dr.Web sotto il nome dell'Android.Locker.38.origin appartiene alla categoria sempre più numerosa dei programmi ransomware che bloccano l'utilizzo del dispositivo mobile e richiedono un "riscatto" per lo sblocco. Il trojan è mascherato da un aggiornamento di sistema. Una volta avviato sul dispositivo, cerca di accedere alle funzioni amministratore. In seguito, simula il processo di installazione dell'aggiornamento, rimuove la sua icona dalla schermata principale, dopodiché comunica al server di controllo di aver completato l'infezione e attende ulteriori comandi.

|

|

|

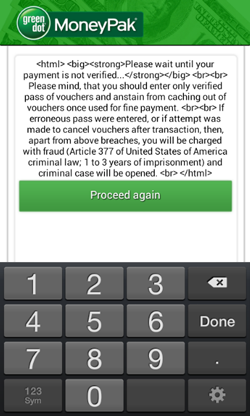

I malintenzionati possono inviare al trojan il comando di bloccare il dispositivo tramite la query JSON da un server web o tramite un sms racchiudente l'impostazione set_lock. Come gli altri trojan della famiglia Android.Locker, alla ricezione del comando l'Android.Locker.38.origin blocca il dispositivo e visualizza un messaggio con la richiesta del riscatto, che è quasi impossibile da chiudere.

Se invece l'utente ha già provato ad eliminare il ransomware, revocando da esso i privilegi di amministratore, l'Android.Locker.38.origin attiva un livello addizionale del blocco. Questa possibilità del programma lo distingue dalle altre minacce per Android simili.

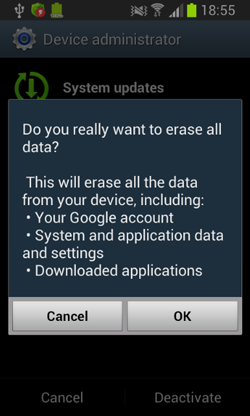

Prima, il trojan mette il dispositivo infetto in modalità standby, bloccando lo schermo tramite la funzione di sistema standard. Dopo che l'utente ha sbloccato lo schermo, il trojan visualizza un falso avviso di rimozione di tutte le informazioni conservate nella memoria del dispositivo.

Dopo quest'azione, il trojan di nuovo blocca lo schermo e attiva la funzione di sistema che permette di richiedere la password alla riattivazione del dispositivo da modalità standby. Indipendentemente da ciò se questa funzione è stata attivata in precedenza o meno, il programma malevolo imposta una password costituita dalla combinazione di cifre "12345" con la quale blocca l'utilizzo dello smartphone o del tablet Android. Lo sblocco viene eseguito dai malintenzionati dopo aver ricevuto il pagamento, tramite il comando di gestione set_unlock; altrimenti l'utente può sbloccare il dispositivo se ne resetta tutte le impostazioni.

Oltre alla funzione del blocco, l'Android.Locker.38.origin può svolgere le funzioni del bot di sms, inviando vari messaggi sms su comando dei malintenzionati, il che potrebbe provocare ulteriori spese all'utente.

Gli utenti dell'Antivirus Dr.Web per Android sono protetti in modo sicuro dalle attività questo trojan.