Torna alla lista delle notizie

4 agosto 2015

È molto particolare il modo di diffusione del trojan Linux.PNScan.1: gli analisti dei virus Doctor Web suppongono che inizialmente esso venisse installato sui router sotto attacco manualmente dagli hacker, per esempio attraverso la vulnerabilità shellshock mediante l'avvio di uno script con i parametri corrispondenti, e successivamente venga scaricato e installato sui router dai trojan della famiglia Linux.BackDoor.Tsunami, che, a loro volta, vengono distribuiti con utilizzo del trojan Linux.PNScan.1 stesso. L'unico obiettivo del Linux.PNScan.1 è quello di violare un router e di caricare su di esso uno script malevolo che quindi ci installa dei backdoor assemblati a seconda dell'architettura dell'router — ARM, MIPS o PowerPC. Se un malintenzionato riesce a violare un computer con l'architettura Intel x86 sfruttando la vulnerabilità shellshock, lo script prevede un caricamento di un backdoor anche per questo caso.

All'avvio del Linux.PNScan.1, vengono utilizzati i parametri di input che determinano un intervallo di indirizzi IP per la successiva scansione e anche il tipo di attacco. Quando vengono effettuati gli attacchi, vengono sfruttate le vulnerabilità RCE per eseguire uno script sh corrispondente: così per i router prodotti dalla società Linksys viene utilizzato un attacco a una vulnerabilità nel protocollo HNAP (Home Network Administration Protocol) e viene sfruttata la falla CVE-2013-2678, e per l'autenticazione il trojan cerca di selezionare una coppia di login e di password da un apposito dizionario. Inoltre, il Linux.PNScan.1 sfrutta attivamente la falla ShellShock (CVE-2014-6271) e una vulnerabilità nel sottosistema RPC (chiamate di procedura remota) dei router Fritz!Box.

Il trojan Linux.PNScan.1 carica le applicazioni malevole che il software antivirus Dr.Web rileva come il Linux.BackDoor.Tsunami.133 e il Linux.BackDoor.Tsunami.144. Questi programmi malevoli si registrano nella lista di programmi in esecuzione automatica del router compromesso, dopodiché selezionano da una lista un indirizzo di server di controllo e ci si connettono attraverso il protocollo IRC. Sono backdoor multifunzionali, capaci di attuare attacchi DDoS di vari generi (compresi quelli ACK Flood, SYN Flood, UDP Flood) e anche eseguire comandi impartiti su remoto dai malfattori. Uno dei comandi è l'istruzione di caricare l'utility Tool.Linux.BrutePma.1 attraverso cui i malfattori violano le console di amministrazione dei sistemi di gestione dei database relazionali PHPMyAdmin. Nel corso dell'avvio, questo script riceve un intervallo di indirizzi IP e due file, uno dei quali contiene un dizionario per la selezione di una coppia login:password, mentre l'altro specifica il percorso della console di amministrazione di PHPMyAdmin.

Inoltre, attraverso i comandi impartiti dagli hacker ai router infetti, viene distribuito il trojan Linux.BackDoor.Tsunami.150, anche progettato per l'organizzazione di attacchi DDoS e capace di attuare altre funzioni malevole. Questo backdoor ha una vasta gamma di funzionalità per la selezione di password per un accesso non autorizzato a nodi remoti attraverso il protocollo SSH. Se quest'operazione ha esito positivo, a seconda del tipo di attacco, il Linux.BackDoor.Tsunami.150 esegue uno script per caricare il Linux.BackDoor.Tsunami.133 e il Linux.BackDoor.Tsunami.144 sul dispositivo compromesso o raccoglie le informazioni circa il SO del dispositivo e le manda ai malintenzionati. Dal punto di vista tecnico, i backdoor elencati della famiglia Linux.BackDoor.Tsunami possono essere utilizzati per "consegnare" alle vittime qualsiasi programma trojan.

Poco dopo la scoperta del trojan "Linux.PNScan", gli specialisti Doctor Web ne hanno rilevato una nuova variante, aggiunta al database sotto il nome del Linux.PNScan.2. Con questa versione del programma malevolo, gli hacker cercano, anziché di sfruttare le vulnerabilità, di ottenere un accesso non autorizzato ai dispositivi remoti su cui si utilizzano delle password standard. Il trojan genera un elenco degli indirizzi IP e cerca di connettersi ad essi attraverso il protocollo SSH utilizzando la combinazione login e password root;root; admin;admin; o ubnt;ubnt. Se riuscito a connettersi, il trojan memorizza nella cartella "/tmp/.xs/" del dispositivo attaccato un set dei suoi file (a seconda del modello di dispositivo compromesso esistono i set dei file per le architetture ARM, MIPS, MIPSEL, x86) ed esegue i file. Il Linux.PNScan.2 si riconnette con una periodicità ai dispositivi secondo la lista e se alcuni di essi risultano disinfettati, li reinfetta.

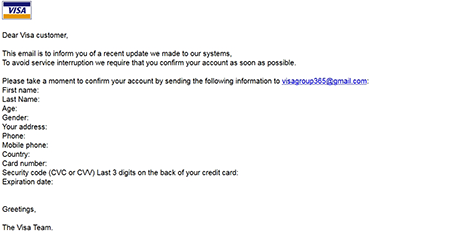

Inoltre, gli analisti dei virus Doctor Web hanno trovato su un server utilizzato dai malintenzionati altri programmi malevoli tra cui il Trojan.Mbot progettato per la violazione dei siti web che utilizzano i sistemi di gestione dei contenuti WordPress, Joomla, nonché il software per negozio online osCommerce. Un altro trojan trovato sul server è stato denominato il Perl.Ircbot.13 — è progettato per la ricerca di vulnerabilità sui siti che utilizzano i sistemi di gestione dei contenuti WordPress, Joomla, e107, WHMCS, nonché i software per negozio online Zen Cart e osCommerce. I malintenzionati utilizzavano i siti violati come i server proxy e anche per la distribuzione degli strumenti applicati negli attacchi. Un altro programma, scoperto dagli analisti sul server dei malintenzionati, si usa per violare server SMTP tramite il metodo di forza bruta; è stato denominato il Tool.Linux.BruteSmtp.1. Oltre ad esso, sul server è stato trovato il programma per l'invio massiccio di messaggi di spam Perl.Spambot.2 che i malfattori utilizzavano per mandare falsi messaggi in nome del sistema di pagamento internazionale VISA.

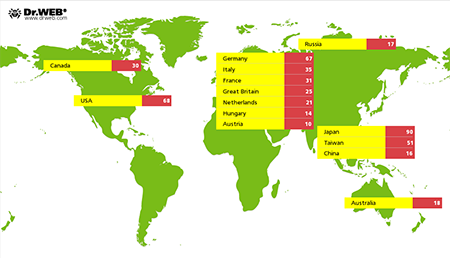

In totale gli analisti della società Doctor Web conoscono 1439 casi dell'infezione di dispositivi attraverso gli strumenti elencati sopra, in particolare in 649 casi abbiamo individuato la posizione geografica dei dispositivi compromessi. La maggior parte si trova in Giappone, una parte minore è situata in Germania, negli Stati Uniti e in Taiwan. La seguente figura mostra la distribuzione per paese dei dispositivi hackerati:

Le firme antivirali di questi programmi malevoli sono state aggiunte ai database dei virus dell'Antivirus Dr.Web per Linux.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti