Torna alla lista delle notizie

25 agosto 2015

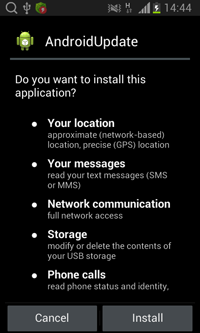

L'Android.Backdoor.260.origin viene installato sui dispositivi mobili come un'applicazione con il nome AndroidUpdate, perciò è molto probabile che i malintenzionati distribuiscano il trojan con il pretesto di un aggiornamento critico per ingannare le potenziali vittime e per farle installarlo.

L'Android.Backdoor.260.origin ha un'altamente complessa architettura modulare: una parte notevole delle sue funzioni dannose è concentrata nei moduli specifici, appositamente creati dagli autori, che sono locati all'interno del pacchetto di software dell'applicazione malevola. A primo avvio, il trojan estrae i seguenti componenti ausiliari:

- super,

- detect,

- liblocSDK4b.so,

- libnativeLoad.so,

- libPowerDetect.cy.so,

- 1.dat,

- libstay2.so,

- libsleep4.so,

- substrate_signed.apk,

- cInstall.

In seguito cerca di eseguire il file binario cInstall con i privilegi di root (l'antivirus Dr.Web lo rileva come l'Android.BackDoor.41). In caso del successo, questo modulo malevolo memorizza nelle directory di sistema una serie di file estratti in precedenza, nonché cerca di installare di nascosto un'utility specifica con il nome Substrate che amplia le possibilità di applicazioni e che l'Android.Backdoor.260.origin utilizza per intercettare dati digitati. Se il programma malevolo non ha potuto ottenere i privilegi di root, con un'alta probabilità non potrà installare i componenti richiesti, per cui il trojan non potrà eseguire in un modo corretto la maggior parte delle sue funzioni.

Se è riuscita l'installazione di tutti i moduli necessari, l'Android.Backdoor.260.origin rimuove l'icona di applicazione creata in precedenza ed esegue il servizio di sistema malevolo PowerDetectService che avvia il modulo nocivo libnativeLoad.so, aggiunto al database dei virus Dr.Web come Android.BackDoor.42, e l'utility Substrate (Tool.Substrate.1.origin secondo la classificazione Doctor Web). Va notato che quest'utility non è malevola di per sé ed è disponibile per il download in Google Play. In questo caso però è stata modificata dagli scrittori dei virus e integrata nell'Android.Backdoor.260.origin e di conseguenza è diventata potenzialmente rischiosa per gli utenti.

Il componente nocivo libnativeLoad.so, impiegato dal trojan, esegue il file detect (Android.BackDoor.45) che avvia il funzionamento del modulo binario 1.dat (Android.BackDoor.44). A sua volta, 1.dat attiva la libreria malevola libsleep4.so (Android.BackDoor.46), che cattura continuamente schermate sul dispositivo infetto ed intercetta informazioni digitate sulla tastiera, nonché la libreria libstay2.so (Android.BackDoor.43), che ruba informazioni dalla rubrica del telefono e tiene d'occhio sms e messaggi istantanei in QQ.

Inoltre, il componente trojan 1.dat può accettare dal server di gestione una serie di comandi, tra cui possiamo segnalare i seguenti:

- "DOW" – scarica file da server;

- "UPL" – carica file su server;

- "PLI", "PDL", "SDA" – aggiorna i moduli malevoli, nonché le impostazioni del trojan;

- "DIR" – ottieni la lista dei file nella directory specificata;

- "DTK" – registra in file i contenuti della directory specificata;

- "OSC", "STK" – cerca il file o la directory specificata;

- "OSF" – annulla la ricerca di file;

- "DEL" – rimuovi il file specificato;

- "SCP" – cattura una schermata;

- "BGS" – accendi il microfono ed inizia una registrazione audio;

- "GPRS" – inizia a rilevare la posizione dell'utente.

È interessante che il modulo 1.dat esegua da solo una parte dei comandi ricevuti, mentre per eseguire gli altri, esso faccia ricorso alle funzioni delle altre librerie trojan che interagiscono strettamente tramite i socket UNIX con utilizzo dei seguenti comandi a doppio byte:

- 0x2633 – inizia una registrazione audio attraverso il microfono incorporato;

- 0x2634 – ferma la registrazione audio;

- 0x2635 – aggiorna il file di configurazione per la registrazione audio;

- 0x2629 – copia i numeri dei contatti;

- 0x2630 – copia i numeri dei contatti;

- 0x2631 – copia messaggi sms;

- 0x2632 – copia il registro delle chiamate;

- 0x2628 – trasmetti le informazioni circa la posizione del dispositivo mobile;

- 0x2532 – ottieni il nome del processo attualmente utilizzato dall'utente;

- 0x2678 – viene utilizzato per la trasmissione dei dati immessi dall'utente.

Gli specialisti Doctor Web consigliano nuovamente ai proprietari di dispositivi mobili Android di rinunciare all'installazione di applicazioni non attendibili ottenute da origini sconosciute e di utilizzare un programma antivirus sicuro. Le firme antivirus del trojan Android.Backdoor.260.origin e di tutti i suoi componenti sono state inserite nel database dei virus Dr.Web, quindi non rappresentano alcuna minaccia agli utenti dei prodotti antivirus Dr.Web per Android.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti