Un trojan pubblicitario è penetrato nel firmware dei dispositivi Android e nelle applicazioni delle note aziende

Minacce attuali di virus | Notizie "calde" | Sulle minacce mobile | Tutte le notizie | Sui virus

17 marzo 2016

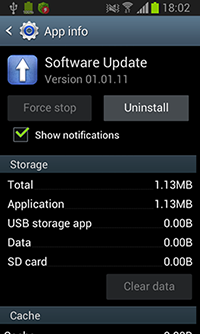

Il trojan denominato Android.Gmobi.1 un pacchetto software specializzato (piattaforma SDK) che amplia le funzionalità delle applicazioni Android e si usa sia dai produttori dei dispositivi mobili che dagli sviluppatori dei software. In particolare, questo modulo software è studiato per aggiornare in remoto il sistema operativo, raccogliere dati analitici, visualizzare vari avvisi (compresi annunci) e per effettuare pagamenti mobili. Tuttavia, nonostante l'apparente innocuità, Android.Gmobi.1 in molti modi si comporta come un tipico trojan, perciò i programmi che lo contengono vengono rilevati come malevoli dai prodotti antivirus Dr.Web per Android. Attualmente gli specialisti Doctor Web hanno trovato questo SDK nei software di sistema preinstallati di quasi 40 popolari dispositivi mobili e inoltre nelle applicazioni TrendMicro Dr.Safety, TrendMicro Dr.Booster e Asus WebStorage disponibili per il download nella directory Google Play. Tutte le società interessate sono già state avvisate del problema e si occupano di risolverlo. Così, le recenti versioni ufficiali dei software TrendMicro Dr.Safety e TrendMicro Dr.Booster già non contengono questo trojan.

Android.Gmobi.1 ha diverse varianti, unite dalle funzionalità comuni – quelle di raccolta di informazioni confidenziali e di invio delle stesse su un nodo remoto. Per esempio, le versioni del trojan incorporate nelle applicazioni TrendMicro Dr.Safety e TrendMicro Dr.Booster hanno soltanto la sopracitata funzione spione, mentre la variante rilevata nei firmware dei dispositivi mobili è una "più avanzata". La descriviamo in modo più dettagliato.

Ogni volta che si effettua una connessione Internet o si accende lo schermo dello smartphone o del tablet infetto (se prima di quel punto lo schermo era disattivo per oltre un minuto), Android.Gmobi.1 raccoglie e spedisce sul server di gestione una serie di dati confidenziali, come ad esempio:

- gli indirizzi email dell'utente;

- la disponibilità del roaming;

- le attuali coordinate geografiche sulla base dei dati satellitari GPS o delle informazioni della rete mobile;

- le informazioni tecniche dettagliate sul dispositivo;

- il paese di posizione dell'utente;

- la presenza dell'applicazione Google Play installata.

Dal server il trojan riceve un file di configurazione in formato JSON (JavaScript Object Notation) che può contenere i seguenti comandi di gestione:

- salvare in un database le informazioni sulla pubblicità da mostrare all'utente;

- creare un collegamento di pubblicità sul desktop;

- visualizzare un avviso con pubblicità;

- visualizzare un avviso che se viene cliccato lancia un'applicazione già installata sul dispositivo;

- scaricare e installare file apk utilizzando un dialogo di sistema standard o in un modo nascosto all'utente, se per questo ci sono i relativi permessi.

In seguito, in conformità con i comandi ricevuti, il programma malevolo procede all'immediata esecuzione della sua principale funzione dannosa – quella di visualizzare pubblicità, nonché delle altre attività finalizzate ad ottenimento di profitto. In particolare, il trojan può visualizzare la pubblicità dei seguenti tipi:

- annunci nella barra delle notifiche;

- pubblicità come una finestra di dialogo;

- pubblicità sotto forma di finestre di dialogo interattive – quando l'utente fa clic sul pulsante di conferma, viene spedito un sms (solo se l'applicazione in cui l'SDK malevolo è incorporato ha i permessi di invio di sms);

- banner pubblicitario sopra le finestre di altre applicazioni e dell'interfaccia grafica dell'SO;

- apertura nel browser o nell'applicazione Google Play di una pagina impostata.

Inoltre, Android.Gmobi.1 è capace di avviare automaticamente programmi già installati sul dispositivo, nonché di scaricare applicazioni utilizzando i link indicati dai malintenzionati, aumentandone in questo modo la popolarità.

Al momento tutte le varianti conosciute di questo trojan vengono rilevate e neutralizzate con successo dai prodotti antivirus Dr.Web per Android, solo nei casi quando non si trovano nelle directory di sistema dell'SO. Se Android.Gmobi.1 è stato rilevato nel firmware di un dispositivo mobile infetto, non è possibile rimuoverlo con i mezzi normali in quanto a tale scopo l'antivirus dovrebbe avere i privilegi di root. Tuttavia, anche se i permessi necessari sono disponibili nel sistema, la rimozione del trojan può portare a malfunzionamenti dello smartphone e del tablet infetto in quanto Android.Gmobi.1 potrebbe essere incorporato in un'applicazione di sistema critica. In questo caso è necessario rivolgersi al produttore del dispositivo mobile per richiedere una nuova versione del firmware che non contiene il trojan.