Torna alla lista delle notizie

20 giugno 2014

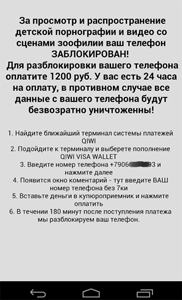

Il primo programma encoder per Android si chiama "Android.Locker.2.origin". Secondo le statistiche a disposizione di Doctor Web, a partire dal 22 maggio 2014, quando il record corrispondente era stato inserito nel database, l'Antivirus Dr.Web per Android ha prevenuto 21.276 tentativi di infezione sui dispositivi Android protetti. Per gli utenti di smartphone e tablet Android non protetti con un antivirus, il malware "Android.Locker.2.origin" rappresenta una grave minaccia. Una volta avviato sul dispositivo mobile, l'encoder trova sulle schede di memoria file con le estensioni .jpeg, .jpg, .png, .bmp, .gif, .pdf, .doc, .docx, .txt, .avi, .mkv, .3gp e li cripta, aggiungendo a ciascuno file l'estensione .enc. In seguito lo schermo del dispositivo si blocca e visualizza un messaggio con la richiesta del pagamento per la decifratura dei file.

L'encoder può rendere non disponibili le foto, i video e i documenti conservati sulle schede di memoria del dispositivo mobile. Inoltre, il programma cattura e trasmette sul server remoto i dati del dispositivo (per esempio, l'identificato IMEI). Per la cifratura dei file, il programma utilizza l'algoritmo AES. Il server di gestione si trova nella rete di comunicazioni anonime TOR su una risorsa con lo pseudo dominio .onion che permette ai malintenzionati di avere un alto grado di segretezza.

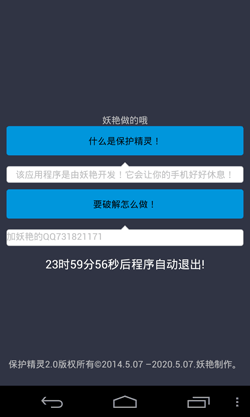

A differenza dei programmi simili, l'encoder chiamato "Android.Locker.5.origin" è destinato principalmente agli utenti cinesi. A giudicare da alcune caratteristiche, gli autori hanno creato il programma non per guadagnare, ma per prendere in giro gli utenti dei dispositivi infettati. Dopo l'avvio sul dispositivo, il trojan lo blocca e visualizza sullo schermo il seguente messaggio:

Nel messaggio si dice che quest'applicazione consente al telefono di "riposarsi un po'". Nella parte inferiore della schermata si trova un timer che conteggia ventiquattro ore, scadute le quali lo smartphone viene sbloccato automaticamente. L'encoder utilizza le funzioni di sistema di Android per controllare lo status del suo processo, lo riavvia automaticamente in caso di arresto e ostacola l'avvio di altre applicazioni — questo rende difficile la rimozione del malware. Nel resto, il trojan "Android.Locker.5.origin" non ha alcune funzioni dannose che cifrassero o eliminassero file sul dispositivo infetto.

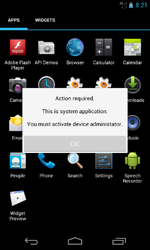

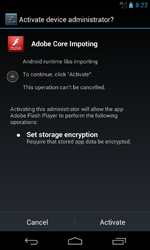

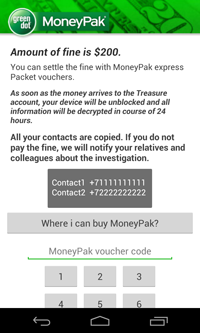

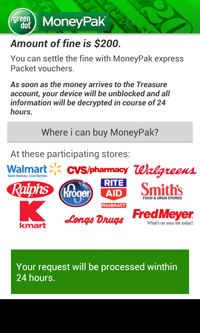

A giugno la famiglia dei trojan ransomware per Android è stata completata con "Android.Locker.6.origin" e "Android.Locker.7.origin" — programmi malevoli, destinati agli utenti americani, che bloccano lo schermo del dispositivo mobile ed estorcono denaro per la possibilità di ripresa del controllo sullo smartphone. Questi trojan vengono diffusi sotto forma di un lettore Adobe Flash e al momento dell'installazione richiedono la concessione dei permessi di root.

|

|

|

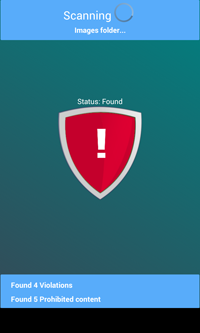

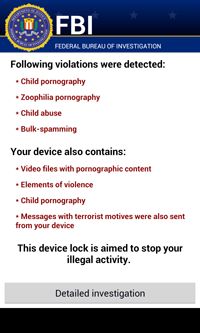

In seguito il trojan imita una scansione del dispositivo e quindi blocca lo schermo visualizzando un avviso che dice che alcuni contenuti illegali sono stati trovati sullo smartphone.

|

|

Per lo sblocco del dispositivo, il trojan richiede il pagamento di duecento dollari da trasferire via il sistema di pagamento MoneyPack.

|

|

Durante l'installazione, gli encoder "Android.Locker.6.origin" e "Android.Locker.7.origin" controllano la disponibilità sul dispositivo delle seguenti applicazioni:

- com.usaa.mobile.android.usaa;

- com.citi.citimobile;

- com.americanexpress.android.acctsvcs.us;

- com.wf.wellsfargomobile;

- com.tablet.bofa;

- com.infonow.bofa;

- com.tdbank;

- com.chase.sig.android;

- com.bbt.androidapp.activity;

- com.regions.mobbanking.

In caso di scoperta delle stesse, il programma manda una notifica relativa sul server remoto dei malintenzionati. Inoltre, "Android.Locker.6.origin" e "Android.Locker.7.origin" rubano dati dalla rubrica del telefono infetto (nome del contatto, numero di telefono e indirizzo email), monitorano le chiamate in entrata e in uscita e possono bloccarle. Tutte le informazioni raccolte, comprese quelle riguardanti le chiamate, vengono trasmesse sul server di gestione.

I programmi malevoli "Android.Locker.2.origin", "Android.Locker.5.origin", "Android.Locker.6.origin" e "Android.Locker.7.origin" vengono riconosciuti ed eliminati dall'Antivirus Dr.Web per Android quando essi tentato di penetrare sul dispositivo protetto. Gli specialisti Doctor Web vi ricordano che il metodo più sicuro di proteggersi contro i trojan pericolosi è di utilizzare un antivirus moderno ed affidabile.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

La tua opinione conta per noi

Per fare una domanda relativa alla notizia all'amministrazione del sito, inserire @admin all'inizio del commento. Se una domanda si fa all'autore di uno dei commenti — inserire @ prima del suo nome.

Altri commenti