Doctor Web: panoramica sull'attività di virus a novembre 2018

30 novembre 2018

L'ultimo mese di autunno 2018 è stato segnato da più eventi interessanti nell'area della sicurezza informatica. A novembre gli specialisti Doctor Web hanno analizzato un trojan di mining per Linux che è in grado di rimuovere i programmi antivirus in esecuzione sul dispositivo infetto. Poco tempo dopo è stato rilevato un trojan "clicker" per il sistema operativo Windows che si distingue per un modo curioso per entrare nei computer delle potenziali vittime. Non diminuisce neanche l'interesse degli autori di virus per la piattaforma mobile Android – a novembre sono stati rilevati e aggiunti ai database dei virus Dr.Web nuovi programmi malevoli per questo sistema operativo.

Le principali tendenze di novembre

- Propagazione di un trojan "clicker" per il sistema operativo Windows

- Comparsa di un miner di criptovalute per Linux capace di rimuovere gli antivirus

- Rilevamento di nuovi programmi malevoli per Android

La minaccia del mese

Il trojan aggiunto ai database dei virus Dr.Web sotto il nome di Trojan.Click3.27430 è un programma malevolo studiato per aumentare in modo fraudolento il numero di visite su diversi siti web. Questo trojan si propaga mascherato da DynDNS, applicativo che consente di associare un sottodominio a un computer che non ha un indirizzo IP statico. Per distribuire il trojan, i malintenzionati hanno creato un apposito sito web.

Da questo sito viene scaricato un archivio contenente un file eseguibile setup.exe il quale è in realtà un downloader di altri software. Esso, a sua volta, scarica da Internet un altro file mascherato da un archivio ARJ. In realtà, il file è un dropper che installa nel sistema il trojan e anche la vera applicazione DynDNS. Se l'utente in seguito deciderà di disinstallare l'applicazione dal computer infetto, verrà eliminato solo il programma DynDNS stesso, e Trojan.Click3.27430 rimarrà nel sistema e continuerà le sue attività malevole. Per maggiori informazioni su questo trojan e sui principi del suo funzionamento leggete questo articolo pubblicato sul nostro sito.

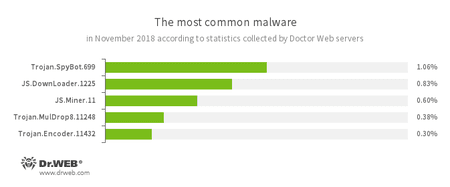

Secondo le informazioni dei server delle statistiche Doctor Web

- Trojan.SpyBot.699

- Un trojan banker a più moduli. Consente ai criminali informatici di scaricare e avviare varie applicazioni sul dispositivo infetto e di eseguire comandi impartiti. Il trojan è studiato per furti di denaro da conti bancari.

- JS.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- JS.Miner

- Una famiglia di script nel linguaggio JavaScript progettati per l'estrazione di criptovalute nascosta (il mining).

- Trojan.MulDrop

- Un campione della famiglia di trojan studiati per installare altri programmi malevoli sul computer infetto.

- Trojan.Encoder.11432

- Un worm cryptolocker, anche conosciuto come WannaCry.

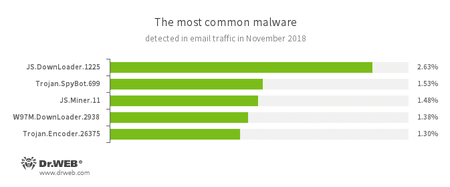

Le statistiche sulle applicazioni malevole nel traffico email

- JS.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- Trojan.SpyBot.699

- Un trojan banker a più moduli. Consente ai criminali informatici di scaricare e avviare varie applicazioni sul dispositivo infetto e di eseguire comandi impartiti. Il trojan è studiato per furti di denaro da conti bancari.

- JS.Miner

- Una famiglia di script nel linguaggio JavaScript progettati per l'estrazione di criptovalute nascosta (il mining). [% W97M %]

- Trojan.Encoder.26375

- Un esemplare della famiglia di trojan ransomware che criptano file sul computer e chiedendo alla vittima il riscatto per la decriptazione.

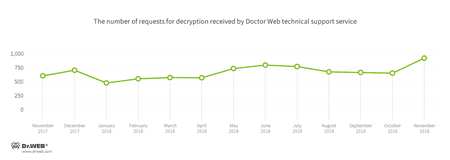

Cryptolocker

A novembre al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 32.15% delle richieste;

- Trojan.Encoder.11464 — 11.17% delle richieste;

- Trojan.Encoder.11539 — 10.80% delle richieste;

- Trojan.Encoder.25574 — 4.91% delle richieste;

- Trojan.Encoder.567 — 1.35% delle richieste;

- Trojan.Encoder.10700 — 1.35% delle richieste.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

Siti pericolosi

Tra gli altri siti pericolosi e non raccomandati, le risorse internet di phishing costituiscono una categoria separata. Il phishing è un tipo di frode sulla rete il cui obiettivo finale è quello di rubare alla vittima informazioni riservate, per esempio login e password di vari servizi internet e credenziali per l'autenticazione sui social network. Per fare ciò, i malintenzionati creano siti falsi che imitano il design di vere risorse internet e con tutti i tipi di metodi attirano gli utenti su questi siti. Successivamente, i criminali informatici possono utilizzare le informazioni ottenute per l'invio di messaggi pubblicitari, a scopo di frode o ricatto.

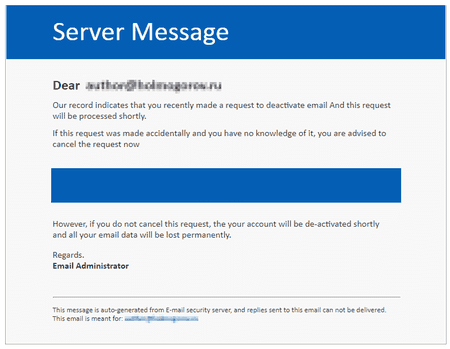

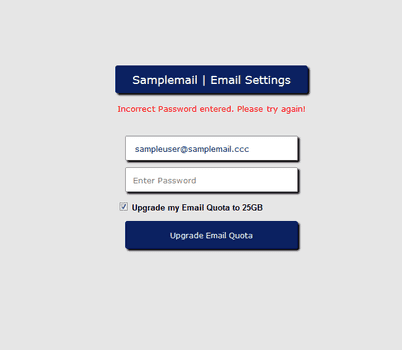

A novembre gli specialisti Doctor Web hanno registrato diversi casi di simili mailing fraudolenti. I criminali informatici inviavano agli utenti i messaggi che sarebbero quelli a nome degli amministratori del loro servizio email. Il falso messaggio informava che l'utente avrebbe fatto una richiesta di disattivazione della sua casella di posta, e per annullarla, lui dovrebbe seguire il link riportato nella mail.

Il link conduceva su un sito di phishing contenente un modulo per l'inserimento del login e della password della casella di posta della potenziale vittima. Qualunque dato abbia inserito il visitatore della pagina fraudolenta, gli veniva mostrato un messaggio di errore, mentre le informazioni da lui indicate venivano immediatamente trasmesse ai malintenzionati. Gli specialisti Doctor Web hanno rilevato più tali siti di phishing, i relativi indirizzi sono stati aggiunti ai database delle risorse non raccomandate di SpIDer Gate.

A novembre 2018, 231.074 indirizzi internet sono stati aggiunti al database dei siti sconsigliati e malevoli.

| Ottobre 2018 | Novembre 2018 | La dinamica |

|---|---|---|

| + 156 188 | + 231 074 | + 47.94% |

Programmi malevoli per Linux

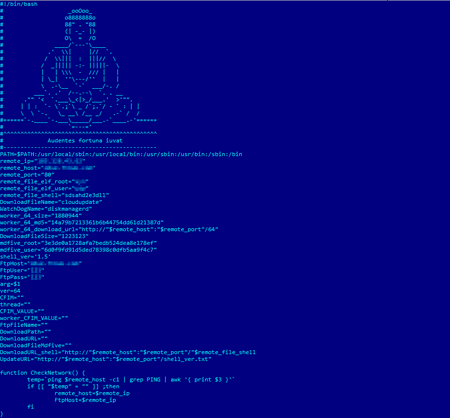

Linux.BtcMine.174 è lungi dall'essere il primo dei trojan per Linux noti agli analisti Doctor Web che utilizzano le risorse di un computer infetto per estrarre le criptovalute. Questo malware è interessante per la sua capacità di cercare e rimuovere gli antivirus installati sul dispositivo infetto.

Il trojan è uno script scritto nel linguaggio di interprete comandi sh e contenente più di 1000 righe di codice. È composto da diversi componenti che esso scarica da un server appartenente ai malintenzionati. Dopo un'installazione sul dispositivo riuscita, lo script malevolo scarica da Internet una delle versioni del trojan Linux.BackDoor.Gates.9 studiato per organizzare attacchi DDoS e capace di eseguire comandi impartiti dai malintenzionati.

Una volta installato nel sistema, Linux.BtcMine.174 cerca i miner di criptovalute concorrenti, e se ne trova alcuni, termina i relativi processi. Se Linux.BtcMine.174 non è avviato con i permessi di superutente (root), per aumentare i suoi privilegi, esso utilizza un set di exploit. Quindi il malware cerca servizi attivi dei programmi antivirus, tenta di terminarli, e quindi, utilizzando gestori di pacchetti, rimuove i relativi file e la directory in cui è installato il prodotto antivirus. Oltre a ciò, il trojan scarica un rootkit e lo avvia sul dispositivo infetto, raccoglie informazioni sui nodi di rete a cui precedentemente sono state effettuate connessioni tramite il protocollo ssh e tenta di infettarli. Maggiori informazioni su questo programma malevolo sono riportate in un articolo pubblicato sul nostro sito.

Altri eventi nella sfera della sicurezza informatica

Secondo le statistiche raccolte dai server Doctor Web sui computer infetti e nel traffico di posta, uno dei programmi malevoli più diffusi a novembre è stato Trojan.SpyBot.699. Viene distribuito dal gruppo di hacker "RTM" ed è un trojan banker a più moduli.

Le funzioni malevole di Trojan.SpyBot.699 sono concentrate in una libreria dinamica con il nome interno core.dll che esso carica nella memoria del dispositivo. Il trojan si registra nell'esecuzione automatica di Windows e cripta tutti i dati trasmessi al server di controllo.

Su comando dei malintenzionati Trojan.SpyBot.699 può scaricare, salvare su disco e lanciare file eseguibili, scaricare e avviare programmi senza salvataggio, caricare librerie dinamiche in memoria, eseguire il proprio aggiornamento automatico, installare certificati digitali nello storage di sistema ed eseguire altri comandi provenienti dall'esterno.

Questo programma malevolo può cercare i client bancari tra i processi in esecuzione, nei nomi delle finestre aperte e tra i file archiviati sui dischi. Inoltre, il trojan cerca informazioni sui sistemi di home-banking nei cookie dei browser. Dopo aver ottenuto le informazioni richieste, i malintenzionati, tramite Trojan.SpyBot.699 e i moduli da esso scaricati, possono esaminare in dettaglio il sistema attaccato, assicurare la presenza continua in esso di altri trojan, introdurre malware nei programmi di contabilità e client di home-banking. L'obiettivo finale dei criminali informatici è di rubare denaro dai conti bancari della vittima. I prodotti antivirus Dr.Web rilevano e rimuovono con successo Trojan.SpyBot.699 e i moduli malevoli conosciuti per oggi che i malintenzionati utilizzano insieme a questo trojan.

Programmi malevoli e indesiderati per dispositivi mobili

A novembre passato gli analisti di virus Doctor Web hanno scoperto il trojan Android.Banker.2876 che si diffondeva attraverso la directory Google Play. Veniva utilizzato dai malintenzionati per rubare dati riservati dei clienti di alcune banche europee. Inoltre, su Google Play sono state trovate altre minacce. Tra di esse – il downloader Android.DownLoader.832.origin. Esso scaricava e cercava di installare altri programmi malevoli. Inoltre, i nostri specialisti hanno rilevato trojan della famiglia Android.FakeApp che venivano utilizzati dai truffatori sulla rete per guadagli illegali. Oltre a ciò, sono state trovate applicazioni con i moduli pubblicitari incorporati Adware.HiddenAds.

Gli eventi più notevoli relativi alla sicurezza "mobile" a novembre:

- diffusione di applicazioni malevole e indesiderate in Google Play.

Maggiori informazioni circa la situazione con i virus per dispositivi mobili a novembre sono ritrovabili nella nostra panoramica specifica.