Doctor Web: panoramica sull'attività di virus per dispositivi mobili nel 2018

28 dicembre 2018

L'anno passato i proprietari di dispositivi mobili con il sistema operativo Android venivano minacciati da un gran numero di programmi malevoli e indesiderati di cui molti venivano distribuiti attraverso la directory delle applicazioni ufficiale Google Play. Si è notevolmente intensificata la tendenza, iniziata nel 2017, ad utilizzare vari metodi per mascherare e nascondere i trojan per ridurne la probabilità di rilevamento.

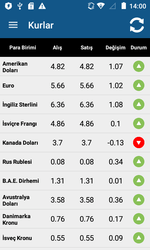

Una delle principali minacce agli utenti di smartphone e tablet negli ultimi 12 mesi sono stati i banker Android che attaccavano i clienti di istituzioni creditizie in tutto il mondo. Oltre a ciò, rappresentavano un serio pericolo i programmi malevoli capaci di scaricare da Internet ed eseguire codice arbitrario.

Gli autori di virus distribuivano attivamente trojan utilizzati in schemi fraudolenti, oltre a utilizzare altre applicazioni malevole con cui ottenevano ricavi illegali. Inoltre, i malintenzionati tentavano nuovamente di fare soldi con il mining di criptovalute "mobile" e persino utilizzavano i trojan clipper per sostituire furtivamente i numeri di portafogli elettronici negli appunti dei dispositivi Android.

Persiste il problema dell'infezione dei firmware di smartphone e tablet in fase di produzione. Uno dei casi di introduzione di un trojan in un'immagine del sistema operativo Android è stato rilevato dagli analisti di virus Doctor Web in primavera, quando sono stati compromessi oltre 40 modelli di dispositivi mobili.

Inoltre, durante l'anno gli utenti venivano minacciati da applicazioni malevole utilizzate per il cyberspionaggio.

Le principali tendenze dell'anno

- Ulteriori casi di infiltrazione di programmi malevoli e indesiderati nella directory Google Play

- Tentativi di autori di virus volti a complicare il rilevamento di programmi malevoli

- Attacchi di banker Android ai clienti di istituzioni creditizie in tutto il mondo

- Utilizzo da parte di trojan delle funzioni accessibilità del sistema operativo Android per eseguire azioni malevole in automatico

- Diffusione di trojan clipper che sostituiscono furtivamente i numeri di portafogli elettronici negli appunti

Gli eventi più interessanti

All'inizio dell'anno specialisti di sicurezza informatica hanno registrato la diffusione del trojan miner di criptovalute Android.CoinMine.15 che infettava televisori "intelligenti", router, set-top box e altri dispositivi con il sistema operativo Android. Si infiltrava in un hardware tramite il programma di debug ADB (Android Device Bridge). Per fare questo, Android.CoinMine.15 generava casualmente indirizzi IP e tentava di connettersi alla porta aperta 5555. In caso di successo il trojan installava sul dispositivo disponibile la propria copia insieme ai file ausiliari, tra cui c'erano applicazioni miner per l'estrazione della criptovaluta Monero (XMR).

A marzo l'azienda Doctor Web ha riferito di un nuovo caso di rilevamento del trojan Android.Triada.231 nei firmware di oltre 40 modelli di smartphone e tablet Android. I malfattori non identificati hanno integrato Android.Triada.231 in una delle librerie di sistema a livello di codice sorgente, mentre altri campioni della famiglia Android.Triada vengono di solito distribuiti come applicazioni separate. Il trojan si integra nel processo di sistema Zygote che si occupa dell'avvio di programmi. Come risultato, Android.Triada.231 infetta gli altri processi e può eseguire di nascosto azioni malevole – per esempio, scaricare, installare e rimuovere software senza la partecipazione dell'utente. Informazioni più dettagliate sullo studio di questo caso da parte degli specialisti Doctor Web sono disponibili nel relativo materiale pubblicato.

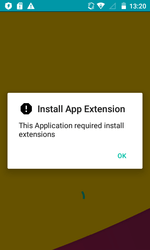

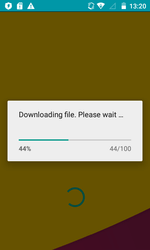

I malfattori sempre più spesso utilizzano vari metodi che consentono di ridurre la probabilità di rilevamento di programmi malevoli e indesiderati. Nel 2018 questa tendenza è proseguita. Un modo popolare per ridurre la visibilità è quello di utilizzare le applicazioni downloader. Grazie a tali applicazioni, i trojan e altri software pericolosi restano fuori dal campo visivo dei software antivirus per un periodo più lungo e suscitano meno sospetti alle potenziali vittime. Con l'aiuto di tali downloader, i criminali informatici possono diffondere malware di vario tipo – per esempio, trojan spyware.

Ad aprile nella directory Google Play è stato trovato il downloader Android.DownLoader.3557 il quale scaricava sui dispositivi i programmi malevoli Android.Spy.443.origin e Android.Spy.444.origin con il pretesto di plugin importanti e offriva agli utenti di installarli. Rintracciavano la posizione dello smartphone o tablet infetto, ricavavano informazioni su tutti i file disponibili, potevano inviare ai malintenzionati i documenti della vittima, inviare e rubare messaggi SMS, rubare i dati dalla rubrica, registrare video, ascoltare l'ambiente utilizzando il microfono incorporato nel dispositivo, intercettare telefonate ed effettuare altre azioni.

Ad agosto in Google Play è stato trovato il downloader Android.DownLoader.784.origin che scaricava un trojan progettato per lo spionaggio informatico. È stato denominato Android.Spy.409.origin. Gli autori di virus distribuivano Android.DownLoader.784.origin sotto le mentite spoglie dell'applicazione Zee Player che permetteva di nascondere le fotografie e i video salvati nella memoria dei dispositivi mobili. Il programma era pienamente operativo perciò le vittime dei malfattori non avevano motivo di sospettare alcun tipo di trucco.

I trojan downloader vengono sempre più spesso utilizzati per distribuire banker Android. A luglio in Google Play è stato trovato Android.DownLoader.753.origin che veniva spacciato dagli autori di virus per applicazioni finanziarie. Alcuni di tali applicazioni, per sembrare affidabili, eseguivano effettivamente le funzioni dichiarate. Android.DownLoader.753.origin scaricava e cercava di installare vari trojan banker che rubavano dati riservati.

Successivamente, sono stati rilevati diversi programmi malevoli simili che anche si erano infiltrati in Google Play. Uno di essi è stato chiamato Android.DownLoader.768.origin — veniva distribuito dai criminali informatici con il pretesto del software ufficiale Shell. Un altro, aggiunto al database dei virus Dr.Web come Android.DownLoader.772.origin si mascherava da utility. Entrambi i trojan anche venivano utilizzati per scaricare e installare banker Android.

I downloader anche vengono utilizzati per infettare i dispositivi mobili con altri software malevoli. Ad ottobre gli analisti di virus hanno rilevato nella directory Google Play il trojan Android.DownLoader.818.origin che si diffondeva sotto le mentite spoglie di client VPN. Successivamente, gli specialisti Doctor Web hanno individuato diverse sue versioni nascoste in giochi falsi, denominate Android.DownLoader.819.origin e Android.DownLoader.828.origin. Erano progettate per l'installazione di trojan di pubblicità.

Le applicazioni malevole multicomponente stanno diventando sempre più diffuse. Ciascuno dei loro moduli si occupa di svolgere determinate funzioni, il che consente ai malintenzionati di espandere, se necessario, le funzionalità dei trojan. Inoltre, un simile meccanismo di funzionamento su dispositivi mobili infetti riduce la probabilità di rilevamento della minaccia. Gli autori di virus possono aggiornare rapidamente questi plugin e aggiungerne di nuovi, lasciando un set minimo di funzionalità del trojan principale e rendendolo meno visibile.

Gli specialisti Doctor Web hanno rilevato un simile "macchina multifunzione" a febbraio — chiamandola Android.RemoteCode.127.origin. Il trojan, installato da oltre 4.500.000 utenti, scaricava e lanciava silenziosamente moduli malevoli che eseguivano varie azioni. Uno dei plugin esaminati, Android.RemoteCode.127.origin, scaricava il proprio aggiornamento nascosto in un'immagine che sembrava normale a prima vista. Questo metodo di mascheramento di oggetti malevoli è noto come steganografia. È conosciuto dagli specialisti della sicurezza informatica per molto tempo, ma è raramente utilizzato dagli autori di virus.

Dopo la decifratura e l'avvio il modulo scaricava un'altra immagine che nascondeva un altro plugin che scaricava e avviava il trojan Android.Click.221.origin. Quest'ultimo apriva siti web e cliccava su elementi in essi collocati — link e banner — aumentando sui contatori il numero di visite e guadagnando soldi per i clic sugli annunci.

Esempi di immagini con i moduli di Android.RemoteCode.127.origin crittografati al loro interno:

Una notizia pubblicata sul nostro sito contiene maggiori informazioni su questo trojan.

Android.RemoteCode.152.origin — un altro trojan multicomponente in grado di scaricare ed eseguire codice arbitrario. È stato installato da oltre 6.500.000 utenti. Questo programma malevolo scaricava impercettibilmente e lanciava moduli ausiliari, tra cui c'erano plugin di pubblicità. Attraverso questi adware il trojan creava banner con annunci invisibili e faceva clic su di essi portando profitti agli autori di virus.

Ad agosto gli analisti Doctor Web hanno esaminato il trojan clipper Android.Clipper.1.origin, nonché la sua versione Android.Clipper.2.origin. Questo programma malevolo sostituiva negli appunti i numeri di portafogli elettronici dei sistemi di pagamento "Yandex.Money", Qiwi e Webmoney (R e Z), nonché quelli delle criptovalute Bitcoin, Litecoin, Etherium, Monero, zCash, DOGE, DASH e Blackcoin. Gli autori di virus distribuivano il trojan sotto le mentite spoglie di applicazioni ben note e innocue.

Quando un numero di portafoglio elettronico veniva copiato negli appunti, Android.Clipper.1.origin lo intercettava e trasmetteva sul server di gestione. In cambio il malware riceveva informazioni sul numero del portafoglio dei malfattori con cui il trojan sostituiva il numero negli appunti. Come risultato, se l'utente non si accorgeva della sostituzione, il trojan trasferiva denaro sull'account dei criminali informatici. Informazioni dettagliate su Android.Clipper.1.origin sono disponibili in questa notizia pubblicata sul sito dell'azienda Doctor Web.

I programmi malevoli più diffusi nel segmento dei dispositivi mobili

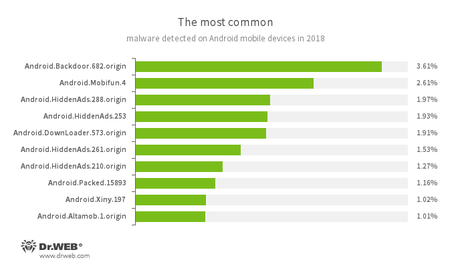

Secondo le statistiche di rilevamento dei prodotti antivirus Dr.Web per Android, nel 2018 sui dispositivi Android venivano rilevati per lo più trojan pubblicitari, programmi malevoli che scaricano software pericolosi e inutili, così come trojan che eseguono varie azioni secondo un comando dei malintenzionati.

- Android.Backdoor.682.origin

- Un trojan che esegue azioni malevole secondo un comando dei criminali informatici.

- Android.Mobifun.4

- Campioni di una famiglia di trojan progettati per la visualizzazione di annunci invadenti.

- Android.HiddenAds

- Campioni di una famiglia di trojan progettati per la visualizzazione di annunci invadenti.

- Android.DownLoader.573.origin

- Un programma malevolo che scarica le applicazioni impostate dagli autori di virus.

- Android.Packed.15893

- Rilevamento di trojan protetti da un software packer.

- Android.Xiny.197

- Un trojan di cui il compito principale è quello di caricare e rimuovere applicazioni.

- Android.Altamob.1.origin

- Un programma malevolo che scarica le applicazioni impostate dagli autori di virus.

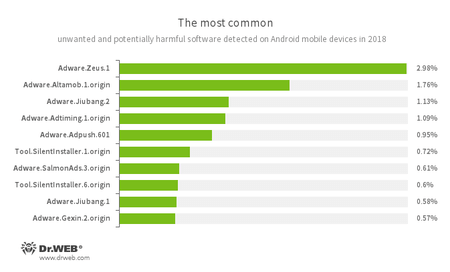

Tra le applicazioni indesiderate e potenzialmente pericolose trovate sui dispositivi Android durante l'anno, i moduli che mostrano annunci erano i più diffusi. Inoltre, sono stati rilevati programmi progettati per scaricare e installare vari software su smartphone e tablet.

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Jiubang

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.SalmonAds.3.origin

- Adware.Gexin.2.origin

Moduli indesiderati che vengono integrati in applicazioni da sviluppatori di software e dagli autori di virus per visualizzare pubblicità aggressive.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

Programmi potenzialmente pericolosi, progettati per il download e l'installazione di altre applicazioni.

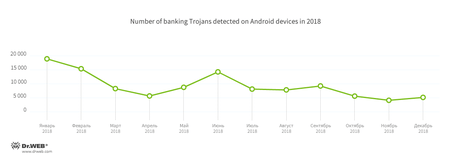

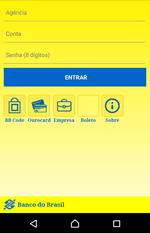

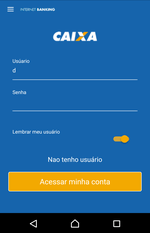

Trojan banker

I trojan banker continuano a rappresentare un serio pericolo per i proprietari di dispositivi mobili. Queste applicazioni malevole rubano login e password per l'accesso agli account dei clienti di istituzioni creditizie, informazioni sulle carte bancarie e altri dati riservati che possono essere utilizzati per furti di denaro. Negli ultimi 12 mesi i prodotti antivirus Dr.Web per Android hanno rilevato simili trojan su smartphone e tablet oltre 110.000 volte. La dinamica di rilevamento dei banker Android è mostrata nel seguente grafico:

Quando all'inizio del 2016 gli autori del trojan banker Android.BankBot.149.origin ne avevano pubblicato il codice sorgente, gli specialisti Doctor Web hanno pronosticato l'emergere di numerosi programmi malevoli basati su di esso. Questa supposizione si è rivelata corretta: gli autori di virus si sono messi a produrre banker simili migliorandoli allo stesso tempo e aggiungendo nuove funzionalità. Uno di questi trojan, che veniva distribuito dai malfattori nel 2018, era Android.BankBot.250.origin, nonché la sua versione aggiornata e molto più pericolosa Android.BankBot.325.origin. Questo banker, noto come Anubis, è un'applicazione malevola multifunzionale. Non ruba solo dati riservati e denaro degli utenti, ma è anche in grado di eseguire molteplici comandi. Oltre a ciò, i criminali informatici possono ottenere per il suo tramite l'accesso remoto ai dispositivi infetti utilizzando Android.BankBot.325.origin come utility di amministrazione remota. I dettagli dello studio di questo trojan possono essere trovati nel corrispondente materiale sul nostro sito.

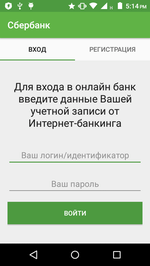

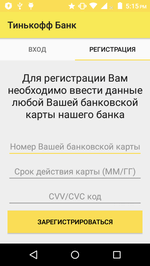

A marzo gli specialisti Doctor Web hanno rilevato in Google Play il trojan Android.BankBot.344.origin che era nascosto nell'applicazione "VSEBANKI – Vse banki v odnom meste" (dal russo "Tutte le banche in un unico luogo"). Il trojan sarebbe un'applicazione universale per la gestione dei sistemi di online banking di diverse istituzioni creditizie russe.

All'avvio Android.BankBot.344.origin offriva alla potenziale vittima di accedere a un account bancario esistente indicando il login e la password, o di registrarsi fornendo informazioni sulla sua carta bancaria. Le informazioni immesse venivano trasferite ai cyber-truffatori, dopodiché loro potevano rubare denaro dall'account compromesso.

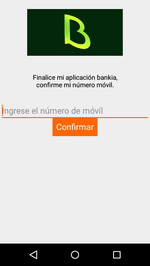

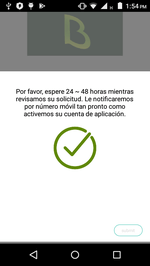

In autunno gli analisti di virus hanno esaminato il banker Android.Banker.2876 il quale anche si diffondeva attraverso la directory Google Play e attaccava i clienti di istituzioni creditizie in Spagna, Francia e Germania. Visualizzava una finestra di phishing e suggeriva alla potenziale vittima di indicare il suo numero di telefono, dopodiché trasferiva quest'ultimo agli autori di virus. Quindi Android.Banker.2876 iniziava a intercettare i messaggi SMS e inviava i loro contenuti ai malfattori. Grazie a questo, loro potevano ricevere i codici di conferma monouso di operazioni finanziarie e rubare denaro agli utenti.

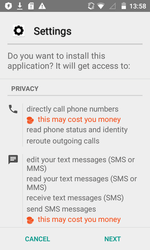

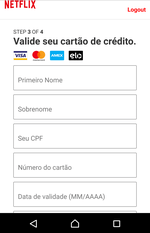

Qualche tempo dopo, i nostri specialisti hanno trovato in Google Play il trojan Android.BankBot.495.origin pensato per gli utenti dal Brasile. Android.BankBot.495.origin impiegava le funzioni accessibilità del sistema operativo Android. Con il loro aiuto il trojan leggeva il contenuto delle finestre delle applicazioni in esecuzione, trasferiva dati riservati ai malfattori e inoltre premeva pulsanti autonomamente e controllava i programmi sotto attacco. Inoltre, il trojan visualizzava finestre fraudolente in cui chiedeva login, password, numeri di carte di credito e altre informazioni segrete.

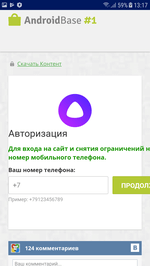

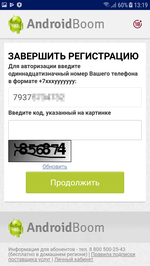

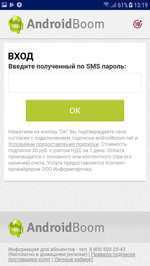

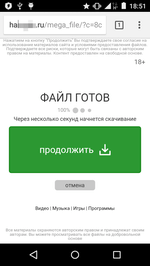

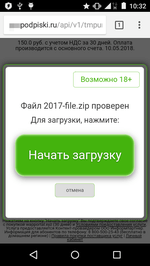

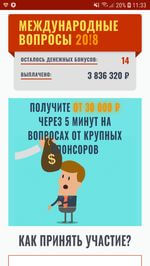

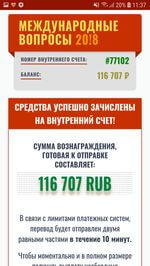

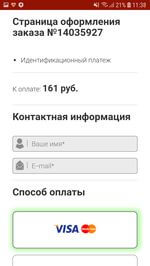

Frodi

Per condurre campagne fraudolente, i criminali informatici sempre più spesso utilizzano le applicazioni malevole per dispositivi mobili Android. Nel 2018 è stato rilevato un gran numero di simili trojan. Di uno di essi — Android.Click.245.origin — l'azienda Doctor Web parlava ad aprile. Veniva distribuito sotto le mentite spoglie di applicazioni ben note, ma in effetti non faceva altro che caricare pagine web fraudolente. Su di esse veniva offerto alle potenziali vittime di scaricare qualche software specificando per questo scopo un numero di cellulare. Dopo aver inserito il numero, la vittima riceveva un messaggio SMS con un codice di conferma che sarebbe necessario per completare il download dell'applicazione. Inserendo il codice ricevuto sul sito, l'utente si iscriveva a un servizio a pagamento. Se il proprietario del dispositivo infetto era connesso a Internet tramite una rete mobile, quando faceva clic sul pulsante di download falso, il costoso servizio veniva attivato automaticamente tramite la tecnologia Wap-Click. Di seguito è riportato un esempio di tali siti web:

Nel corso dell'anno i nostri specialisti trovavano su Google Play anche altri trojan che sono in grado di caricare qualsiasi pagina web su comando del server di gestione. Tra di essi c'erano Android.Click.415, Android.Click.416, Android.Click.417, Android.Click.246.origin, Android.Click.248.origin, Android.Click.458 e altri ancora. Essi anche venivano distribuiti con il pretesto di programmi utili — raccolte di ricette, vari manuali, assistenti vocali, giochi e persino applicazioni di bookmaker.

Inoltre, i malfattori distribuivano attivamente i trojan Android della famiglia Android.FakeApp i quali caricavano siti fraudolenti con falsi sondaggi. Agli utenti veniva chiesto di rispondere ad alcune semplici domande, per cui i cyber-truffatori promettevano una buona ricompensa in denaro. Per ricevere i soldi, la potenziale vittima doveva effettuare una sorta di pagamento di verifica o altra. Dopo averlo fatto, però, il proprietario del dispositivo infetto non riceveva alcuna ricompensa.

Durante l'anno gli analisti di virus hanno rilevato decine di applicazioni fraudolente Android.FakeApp e Android.Click le quali in totale sono state installate da almeno 85.000 proprietari di smartphone e tablet Android. Maggiori dettagli di alcuni di questi trojan sono forniti da Doctor Web in un materiale informativo separato.

Prospettive e tendenze

L'anno a venire gli utenti di dispositivi mobili dovranno nuovamente affrontare gli attacchi di trojan banker, e gli autori di virus continueranno a migliorarne le funzionalità. È assai probabile che sempre più banker Android diventeranno programmi malevoli universali capaci di eseguire un'ampia gamma di attività.

Crescerà il numero di applicazioni fraudolente e di trojan pubblicitari. Inoltre, gli autori di virus non abbandoneranno i tentativi di fare soldi con l'estrazione di criptovalute sfruttando le potenze computazionali dei dispositivi Android. Non possiamo escludere ulteriori casi di infezione di firmware.

I criminali informatici perfezioneranno i modi per aggirare gli antivirus, le nuove restrizioni e i meccanismi di protezione incorporati nel sistema operativo Android. Non è da escludere l'eventuale comparsa di rootkit e trojan in grado di aggirare questi ostacoli. È possibile l'emergere di programmi malevoli con nuovi principi di funzionamento e modi per ottenere informazioni riservate. Per esempio, utilizzando i sensori dei dispositivi mobili e monitorando i movimenti degli occhi per ottenere informazioni sul testo che viene digitato. Inoltre, in nuove applicazioni malevole i malfattori possono utilizzare algoritmi di machine learning e altri metodi di intelligenza artificiale.

Il tuo Android ha bisogno di protezione

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di scaricamenti solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati.