Doctor Web: panoramica sull'attività di virus per dispositivi mobili per il 2020

29 dicembre 2020

Nel 2020 tra i programmi malevoli per SO Android più diffusi erano trojan attraverso cui i malintenzionati ottenevano guadagni illegali. Tra di essi erano applicazioni malevole studiate per scaricare ed eseguire codice arbitrario, e inoltre, per scaricare e installare software all'insaputa degli utenti. Oltre ad esse, gli autori di virus impiegavano attivamente diversi trojan pubblicitari e clicker, programmi malevoli che caricano siti e passano automaticamente a link.

Rappresentavano una seria minaccia per gli utenti backdoor che consentivano ai malintenzionati di controllare da remoto i dispositivi infetti, nonché trojan che trasformavano i dispositivi in server proxy attraverso cui i cybercriminali reindirizzavano il traffico.

Rimane di attualità il problema di cyberspionaggio. Durante gli ultimi 12 mesi i proprietari di dispositivi Android dovevano affrontare numerosi programmi che consentono di seguire gli utenti e monitorare le loro attività. Molte di tali applicazioni non sono malevole, ma rappresentano un potenziale pericolo in quanto possono essere utilizzati sia con il permesso degli utenti che a loro insaputa.

Non sono mancate nuove minacce su Google Play — store ufficiale di programmi e altri contenuti digitali per il sistema operativo Android. È considerato la fonte più affidabile di applicazioni e giochi per dispositivi Android, però come in precedenza i malintenzionati riescono ad aggiungerci software malevoli e indesiderati. Tra le minacce rilevate in esso dagli specialisti Doctor Web c'erano numerosi trojan pubblicitari, applicazioni fraudolente e programmi malevoli che iscrivevano gli utenti a servizi a pagamento e scaricavano componenti aggiuntivi. Inoltre, attraverso Google Play si diffondevano trojan bancari e programmi con moduli pubblicitari indesiderati incorporati.

Nel 2020 i malintenzionati per la distribuzione di vari programmi malevoli sfruttavano attivamente l'argomento della pandemia da coronavirus. Sullo suo sfondo venivano distribuiti trojan bancari, trojan ransomware, trojan spyware, software fraudolenti e altre minacce.

Le tendenze dell'anno scorso

- Infiltrazione di nuove minacce sullo store di app Google Play

- I malintenzionati utilizzano vari packer e utility per proteggere i programmi malevoli e indesiderati da loro creati

- Sono comparsi nuovi trojan in cui sono implementati diversi metodi di occultamento delle funzionalità malevole

- Predominano trojan adware e svariati downloader di software tra le minacce rilevate sui dispositivi

Gli eventi più interessanti del 2020

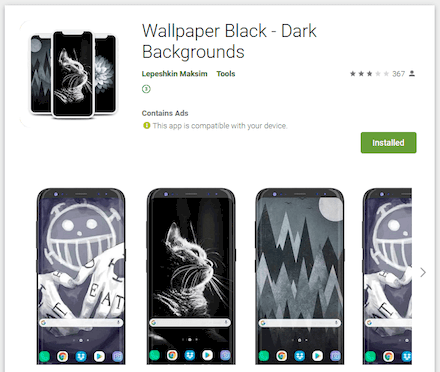

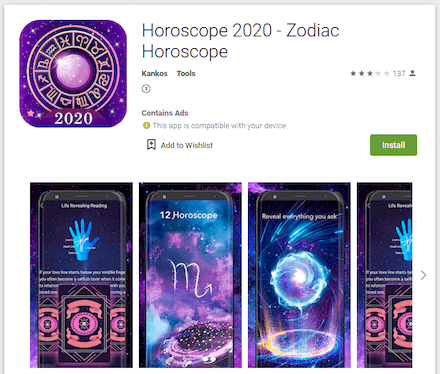

A marzo gli analisti di virus dell'azienda Doctor Web hanno rilevato sullo store di app Google Play un trojan multifunzionale, nuovo in quel momento, Android.Circle.1, che veniva distribuito sotto le mentite spoglie di raccolte di immagini, programmi astrologici, giochi, utility e altre applicazioni pratiche. Una volta arrivato su dispositivi Android, riceveva dai malintenzionati comandi con script BeanShell e quindi li eseguiva. Per esempio, Android.Circle.1 poteva visualizzare annunci pubblicitari e caricare siti su cui simulava le azioni utente: andava in automatico a link e cliccava su banner.

Nel corso dell'anno i nostri analisti di virus hanno rilevato anche altre applicazioni malevole simili appartenenti alla stessa famiglia di Android.Circle.1.

A maggio gli specialisti Doctor Web hanno registrato la diffusione di una nuova versione del programma malevolo Android.FakeApp.176 conosciuto da diversi anni. Per attirare gli utenti, i truffatori lo fanno passare per programmi e giochi noti. I malintenzionati promuovevano questa nuova variante del trojan sotto le sembianze della versione mobile del gioco Valorant e la pubblicizzavano attraverso l'hosting video YouTube.

L'unica funzione di Android.FakeApp.176 è caricare siti di servizi partner su cui viene suggerito ai visitatori di effettuare qualche attività: installare un determinato gioco o applicazione o rispondere a un sondaggio. Per ciascuna attività effettuata con successo i partecipanti allo schema partner ricevono una ricompensa. Con Android.FakeApp.176 la truffa consisteva in quello che per le attività effettuate il trojan prometteva agli utenti l'accesso a un gioco che nemmeno esisteva in quel momento. Come risultato, le vittime di questo inganno non ottenevano la ricompensa aspettata e solo aiutavano gli autori di virus a fare soldi.

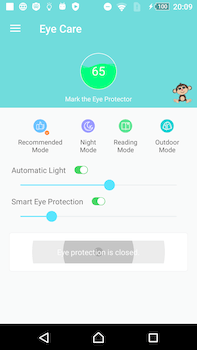

A dicembre l'azienda Doctor Web ha segnalato un trojan, Android.Mixi.44.origin, trovato in un'app per la cura della vista degli utenti di dispositivi Android. Cliccava impercettibilmente su link e caricava siti che visualizzava sopra le finestre di altri programmi. Oltre a ciò, il trojan monitorava quali applicazioni venivano installate dall'utente e cercava di attribuire ogni installazione ai malintenzionati per cui loro ricevevano una ricompensa dai servizi partner e pubblicitari.

Nei 12 mesi passati gli specialisti Doctor Web hanno rilevato un grande numero di minacce sullo store di app Google Play. Tra di esse erano trojan pubblicitari Android.HiddenAds che visualizzano banner sopra le finestre di altre applicazioni, trojan multifunzionali Android.Joker che iscrivono gli utenti a servizi mobili costosi ed eseguono codice arbitrario, nonché altri programmi malevoli e indesiderati.

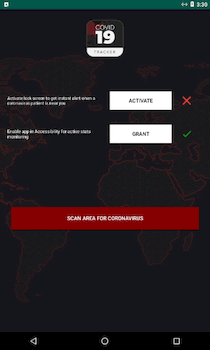

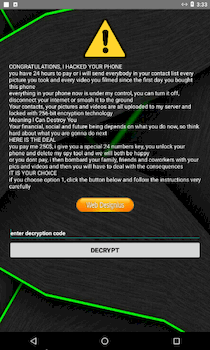

Approfittando del problema della pandemia da SARS-CoV-2, durante tutto l'anno i cybercriminali distribuivano attivamente varie applicazioni malevole per il sistema operativo Android facendole passare per software utili.

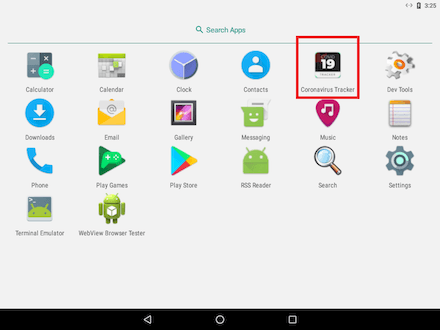

Per esempio, a marzo attaccava gli utenti un trojan ransomware Android.Locker.7145. Gli autori di virus lo diffondevano con il pretesto di un'app che avrebbe consentito di seguire statistiche sulle infezioni da coronavirus. Invece di fornire tale possibilità però, il trojan criptava i file memorizzati sui dispositivi Android e chiedeva per il ripristino un riscatto di $250.

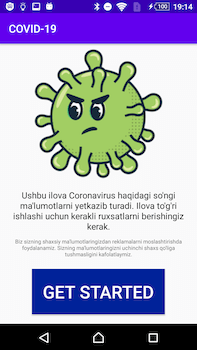

A maggio è stato rilevato un trojan spione Android.Spy.660.origin il cui obiettivo principale erano gli utenti nell'Uzbekistan. A differenza di Android.Locker.7145, questo trojan era nascosto in un programma che forniva effettivamente statistiche sul numero di persone affette da coronavirus. Tuttavia, insieme a questa funzionalità, Android.Spy.660.origin anche raccoglieva e trasferiva al suo server remoto messaggi SMS, il registro telefonate e la lista contatti dalla rubrica.

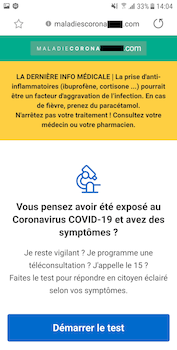

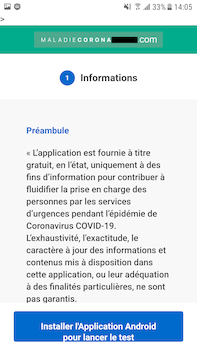

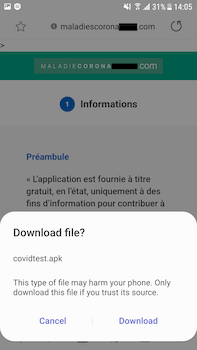

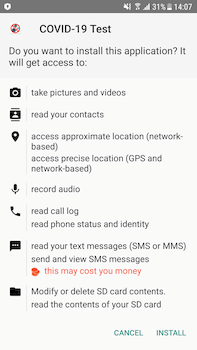

Un altro programma malevolo spione legato al tema di covid ― Android.Spy.772.origin ― attaccava utenti che parlano il francese. I malintenzionati lo diffondevano attraverso un sito fraudolento che imitava una risorsa online francese di informazione sul coronavirus. Android.Spy.772.origin veniva scaricato dal falso sito sotto le sembianze di un'app che sarebbe studiata per verificare i sintomi e identificare una possibile infezione.

Dopo essere stato avviato però, il trojan solo caricava nella sua finestra il sito originale di informazione e cominciava a spiare la vittima. Trasmetteva ai malintenzionati varie informazioni riservate, compresi i contenuti dei messaggi SMS, i dati sulla posizione, sulle telefonate e sui contatti dalla rubrica. Oltre a ciò, era in grado di eseguire l'ascolto registrando l'ambiente tramite il microfono incorporato nel dispositivo, nonché scattare foto e registrare video.

Tra i programmi malevoli che si diffondevano sullo sfondo della pandemia c'erano anche molti trojan bancari. Uno di essi — Android.BankBot.2550 — era una successiva variante di un trojan banker multifunzionale per Android, conosciuto come Anubis. I nostri specialisti hanno registrato casi in cui gli autori di virus utilizzavano i social network, come per esempio Twitter, per diffonderlo. I cybercriminali suggerivano alle potenziali vittime di visitare i siti da loro creati e installare uno o altro programma che sarebbe relativo a informazioni sul coronavirus. In realtà, gli utenti caricavano sui loro dispositivi un'applicazione malevola che rubava loro soldi e informazioni personali.

Android.BankBot.2550 mostrava finestre di phishing per rubare login, password e informazioni su carte di credito, intercettava messaggi SMS, poteva catturare screenshot, disabilitare in modo indipendente la protezione Google Play Protect integrata nel sistema operativo Android, intercettare informazioni che venivano inserite ed eseguire altre azioni malevole.

Inoltre, i trojan banker "covid" venivano distribuiti anche con il pretesto di applicazioni attraverso cui gli utenti avrebbero potuto ricevere sostegno finanziario dallo stato. In condizioni di pandemia e difficile situazione economica i governi di molti paesi hanno veramente stanziato fondi per il sostegno della popolazione, un fatto di cui hanno approfittato i malintenzionati. Per esempio, come applicazioni per l'ottenimento di assistenza sociale venivano distribuiti i banker Android.BankBot.684.origin e Android.BankBot.687.origin che attaccavano gli abitanti della Turchia. Anch'essi venivano caricati sui dispositivi Android delle vittime da siti malevoli.

Questi trojan cercavano di rubare i login e le password di account di mobile banking visualizzando finestre di phishing sopra app bancarie. Inoltre, potevano rubare dati di carte di credito, intercettare e inviare messaggi SMS, effettuare richieste tramite i codici USSD, bloccare lo schermo del dispositivo infetto ed eseguire altre azioni su comando dei criminali informatici.

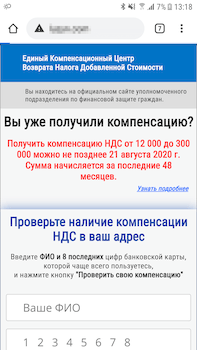

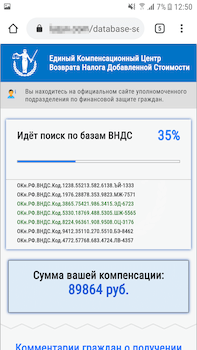

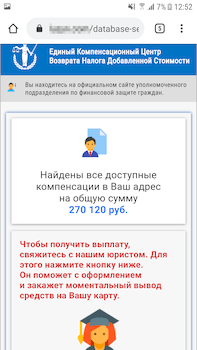

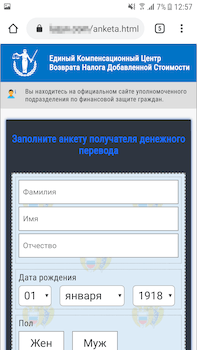

Il tema dei bonus sociali durante la pandemia veniva sfruttato anche da truffatori più mediocri. In particolare, loro distribuivano attivamente diverse varianti dei programmi malevoli della famiglia Android.FakeApp. Nel corso del 2020 gli specialisti dell'azienda Doctor Web hanno rilevato un grande numero di tali trojan sullo store di app Google Play. Il più delle volte i malintenzionati li facevano passare per programmi guide con informazioni sull'ottenimento di vari sussidi, bonus monetari e rimborsi IVA. Molti di questi trojan erano destinati agli utenti nella Russia il cui governo ha anche fornito sostegno alla popolazione. Cercando di trovare informazioni sui sussidi, le vittime dei truffatori installavano sui dispositivi trojan.

Tali app malevole caricavano siti fraudolenti su cui veniva chiesto di fornire informazioni personali che sarebbero necessari per verificare la disponibilità di un particolare compenso o bonus. Dopo l'inserimento veniva simulata una ricerca nel "database" e quindi veniva chiesto agli utenti di indicare i dati delle carte di credito per pagare il costo del "trasferimento" di denaro sul loro conto o il bollo per la "formalizzazione" di documenti. In realtà, le vittime non ricevevano alcun bonus o compenso. Loro solo perdevano denaro e trasferivano i loro dati riservati ai malintenzionati.

Statistiche

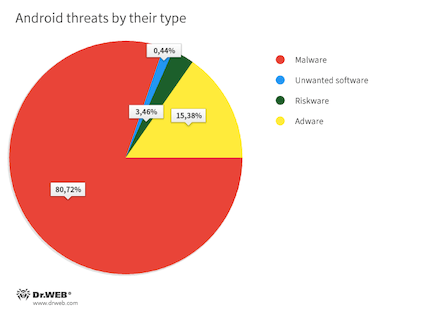

Secondo le statistiche sui rilevamenti tramite i prodotti antivirus Dr.Web per Android, nel 2020 il più delle volte venivano rilevati su dispositivi Android vari programmi malevoli. Rappresentavano l'80,72% di tutte le minacce rilevate. Le seconde minacce più comuni erano le app adware con il 15,38%. Alla terza posizione si sono classificati i programmi potenzialmente pericolosi — sono stati rilevati su dispositivi protetti nel 3,46% dei casi. Le minacce meno comuni erano i software indesiderati — rappresentavano lo 0,44% dei rilevamenti.

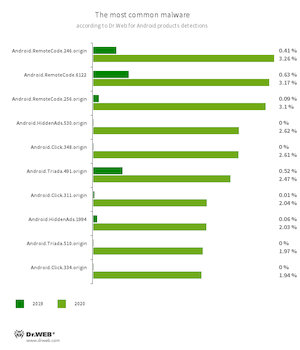

Predominavano tra le applicazioni malevole trojan capaci di scaricare ed eseguire codice arbitrario, nonché scaricare e installare altri programmi. Rappresentavano oltre il 50% dei software malevoli rilevati sui dispositivi Android. I più diffusi tra di essi erano i campioni delle famiglie Android.RemoteCode, Android.Triada, Android.DownLoader e Android.Xiny.

Inoltre, tra i trojan più attivi erano quelli che mostrano annunci indesiderati. Rappresentavano quasi un quarto di tutte le applicazioni malevole rilevate. Tali trojan includevano numerosi campioni delle famiglie Android.HiddenAds e Android.MobiDash.

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Programmi malevoli che caricano ed eseguono codice arbitrario. A seconda della variante, possono anche caricare vari siti web, passare a link, cliccare su banner pubblicitari, iscrivere gli utenti a servizi a pagamento ed eseguire altre operazioni.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Trojan per la visualizzazione di annunci invadenti. Vengono distribuiti con il pretesto di applicazioni popolari, nonché tramite altri programmi malevoli che in alcuni casi possono installarli impercettibilmente nella directory di sistema.

- Android.Triada.491.origin

- Android.Triada.510.origin

- Trojan multifunzionali che eseguono una varietà di azioni malevole. Appartengono a una famiglia di applicazioni trojan che si infiltrano nei processi di tutti i programmi in esecuzione. Diversi campioni di questa famiglia sono riscontrabili nel firmware di dispositivi Android in cui i malintenzionati li incorporano in fase di produzione. Inoltre, alcune loro varianti possono sfruttare vulnerabilità per ottenere l'accesso ai file e alle directory protetti del sistema.

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- Applicazioni malevole che in autonomo caricano siti, cliccano su banner pubblicitari e passano a link. Possono diffondersi sotto le mentite spoglie di programmi innocui senza destare sospetti nell'utente.

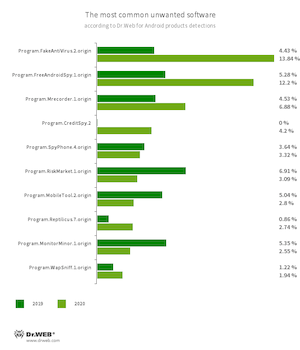

Tra i programmi indesiderati più diffusi erano app che segnalavano minacce inesistenti e offrivano di "disinfettare" i dispositivi Android dopo l'acquisto della versione completa di questi programmi. Oltre ciò, venivano spesso rilevate varie applicazioni spyware.

- Program.FakeAntiVirus.2.origin

- Rilevamento di programmi adware che imitano il funzionamento dei software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- Applicazioni che monitorano i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. Sono in grado di controllare la posizione dei dispositivi, raccogliere dati circa la corrispondenza SMS, conversazioni sui social network, copiare documenti, foto e video, ascoltare telefonate e l'ambiente ecc.

- Program.RiskMarket.1.origin

- Uno store di applicazioni che contiene programmi trojan e consiglia agli utenti di installarli.

- Program.WapSniff.1.origin

- Programma per l'intercettazione dei messaggi nel programma di messaggistica WhatsApp.

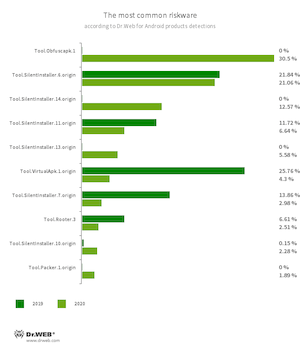

Tra i software potenzialmente pericolosi i più diffusi erano programmi che possono avviare altre applicazioni senza installazione. Inoltre, i prodotti antivirus Dr.Web per Android rilevavano su dispositivi Android numerosi programmi protetti tramite programmi speciali di compressione e offuscamento. Tali utility vengono spesso utilizzate dagli autori di virus per proteggere i software malevoli e indesiderati dal rilevamento da parte degli antivirus.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per la modifica e complicazione automatica del codice sorgente delle applicazioni Android per renderne più difficile il reverse engineering. I malintenzionati la impiegano per proteggere i programmi malevoli e altri programmi pericolosi dal rilevamento tramite gli antivirus.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire i file apk senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Rooter.3

- Un'utility per l'ottenimento dei permessi di root su dispositivi Android, che utilizza vari exploit. Oltre ai proprietari di dispositivi Android, può essere utilizzata dai malintenzionati e programmi malevoli.

- Tool.Packer.1.origin

- Un'utility packer specializzata nel proteggere le applicazioni Android da modifiche e reverse engineering. Non è malevola, ma può essere utilizzata per proteggere le applicazioni malevole Android dal rilevamento tramite gli antivirus.

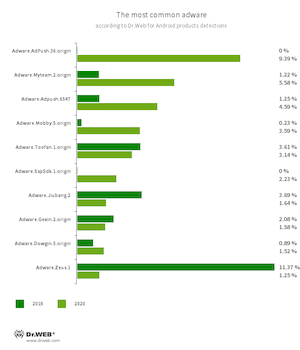

Tra i programmi pubblicitari quelli più diffusi erano moduli software che visualizzavano annunci nella barra delle notifiche di dispositivi Android, nonché mostravano banner sopra le finestre di altri programmi e l'interfaccia del sistema operativo.

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- Moduli pubblicitari che vengono incorporati dagli sviluppatori nelle loro app per la monetizzazione. Tali moduli visualizzano notifiche con annunci invadenti, banner e filmati pubblicitari che interferiscono con l'utilizzo dei dispositivi. Inoltre, possono raccogliere informazioni confidenziali e trasmetterle sul server remoto.

Trojan bancari

Nel 2020 l'intensità degli attacchi con l'utilizzo di trojan bancari rimaneva approssimativamente sullo stesso livello durante i primi tre trimestri. In questo periodo di tempo solo a primavera c'è stato un certo aumento di attività che ha coinciso con l'inizio della pandemia.

Con l'arrivo dell'autunno e della seconda ondata di coronavirus si registrava una crescita significativa dei rilevamenti di queste app malevole che è proseguita fino alla fine dell'anno. Il picco della diffusione dei trojan bancari è stato a settembre. Ciò si spiega con il fatto che ad agosto il codice sorgente del banker Cerberus è stato reso di pubblico dominio, il che ha portato alla comparsa di molti nuovi programmi malevoli basati su di esso. Diverse varianti di questo trojan vengono rilevate dai prodotti antivirus Dr.Web per Android come campioni della famiglia Android.BankBot.

I banker arrivavano su dispositivi Android in vari modi. Tra l'altro, anche tramite il download da siti malevoli. Oltre alle risorse web fraudolente con informazioni sul coronavirus precedentemente citate, i malintenzionati creavano molti altri siti falsi. Per esempio, il trojan н Android.Banker.388.origin che si diffondeva a maggio tra gli utenti vietnamiti veniva scaricato sui dispositivi alle visite a un falso sito del Ministero della pubblica sicurezza.

I cybercriminali che attaccavano gli utenti giapponesi creavano durante tutto l'anno siti fasulli di servizi postali e compagnie di consegna di corriere sui quali veniva eseguito il download dei banker Android.

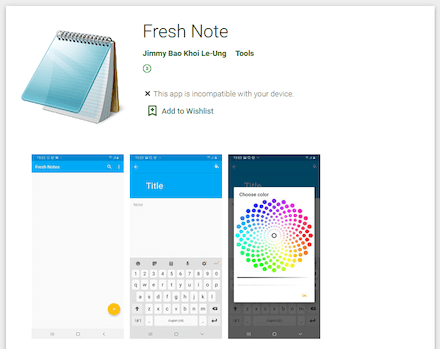

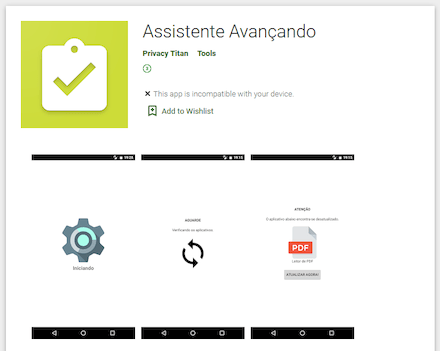

Un altro vettore della loro diffusione è tramite lo store di app Google Play. Per esempio, a giugno gli analisti di virus Doctor Web hanno rilevato lì più trojan bancari alla volta. Uno di essi era Android.BankBot.3260 che i criminali informatici facevano passare per un'app per la creazione note. Un altro — Android.BankBot.733.origin — veniva distribuito con il pretesto di un programma per l'installazione di aggiornamenti di sistema e applicazioni, nonché per la protezione da minacce.

A luglio è stato trovato il trojan Android.Banker.3259 che era nascosto in un'app per la gestione chiamate ed SMS.

Prospettive e tendenze

I cybercriminali sono alla continua ricerca di modi per proteggere le applicazioni malevole. Nel 2021 possiamo aspettarci la comparsa di un maggior numero di minacce multicomponente, nonché di trojan protetti da vari packer che ostacolano il rilevamento da parte degli antivirus.

Gli autori di virus continueranno a utilizzare applicazioni malevole per ottenere guadagni illegali. Come risultato, gli utenti dovranno affrontare nuovi trojan pubblicitari, svariati programmi di download software e clicker utilizzati in vari schemi di monetizzazione criminali.

Il cyberspionaggio e gli attacchi mirati continueranno a essere un problema pressante. È possibile la comparsa di applicazioni malevole che sfrutteranno vulnerabilità nel sistema operativo Android per infettare i dispositivi. Per la protezione dalle minacce Android vi consigliamo di utilizzare i programmi antivirus Dr.Web per Android, e inoltre, installare tutti gli aggiornamenti correnti del sistema operativo e delle applicazioni utilizzate.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati