Doctor Web: panoramica sull'attività di virus per dispositivi mobili a dicembre 2022

27 gennaio 2023

PRINCIPALI TENDENZE DI DICEMBRE

- In aumento l'attività dei programmi malevoli che visualizzano pubblicità

- In aumento l'attività delle applicazioni spia

- Rilevamento di nuove minacce su Google Play

Secondo i dati dei prodotti antivirus Dr.Web per Android

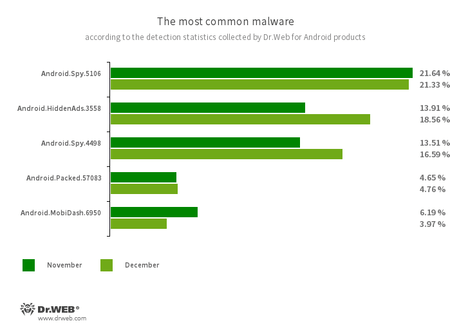

- Android.Spy.5106

- Android.Spy.4498

- Rilevamento di diverse varianti di un trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. Questo programma malevolo è in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

- Android.HiddenAds.3558

- Programma trojan progettato per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli. Infiltrandosi su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Packed.57083

- Rilevamento di applicazioni malevole protette dal software packer ApkProtector. Tra questi ci sono trojan bancari, spyware e altri software malevoli.

- Android.MobiDash.6950

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

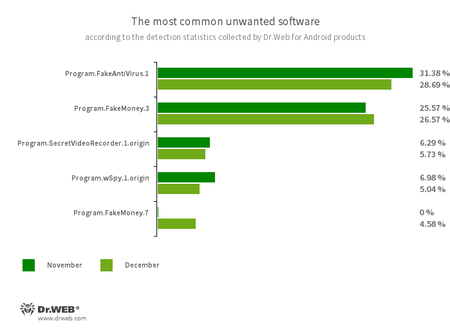

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.FakeMoney.3

- Program.FakeMoney.7

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Simula l'accredito di premi, ma per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Anche quando gli utenti riescono a farlo, non è possibile per loro ottenere i pagamenti.

- Program.SecretVideoRecorder.1.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di ripresa, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità la rendono potenzialmente pericolosa.

- Program.wSpy.1.origin

- Programma spia commerciale per il monitoraggio nascosto dei proprietari di dispositivi Android. Consente di leggere la corrispondenza (messaggi in popolari programmi di messaggistica istantanea ed SMS), ascoltare l'ambiente, tracciare la posizione del dispositivo, monitorare la cronologia del browser, ottenere l'accesso alla rubrica e ai contatti, alle fotografie e ai video, fare screenshot e scattare fotografie con la fotocamera del dispositivo, nonché ha la funzionalità keylogger.

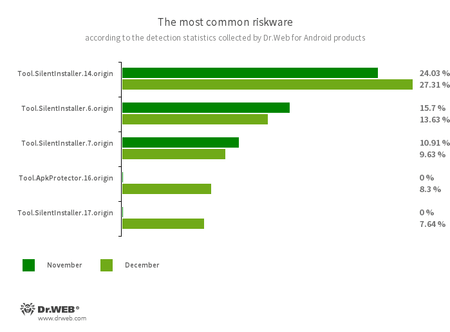

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.17.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installarli. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.ApkProtector.16.origin

- Rilevamento di applicazioni Android protette dal software packer ApkProtector. Questo packer non è malevolo, tuttavia, i malintenzionati possono utilizzarlo nella creazione di programmi trojan e indesiderati per renderne più difficile il rilevamento da parte degli antivirus.

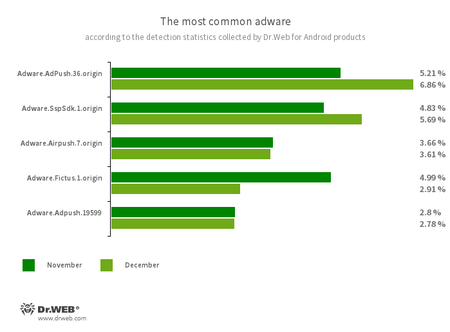

Moduli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre di altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

- Adware.Fictus.1.origin

Minacce su Google Play

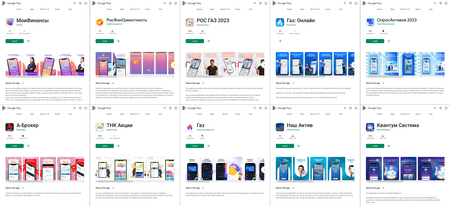

A dicembre 2022 gli specialisti dell'azienda Doctor Web hanno rilevato numerose nuove minacce sullo store Google Play. Tra queste decine di programmi trojan dalla famiglia Android.FakeApp. Si connettevano a un server remoto e, in conformità alle impostazioni da esso provenienti, invece di fornire le funzionalità attese, potevano visualizzare il contenuto di vari siti, compresi i siti di phishing.

Alcuni di questi programmi falsificazioni venivano distribuiti sotto le apparenze di applicazioni di investimento, prontuari e questionari. Per il loro tramite, presumibilmente, gli utenti potrebbero aumentare la propria alfabetizzazione finanziaria, investire sui mercati azionario e delle criptovalute, fare trading direttamente sul petrolio e gas, e persino ottenere gratis azioni di grandi aziende. Invece di questo, gli utenti venivano invitati a indicare i propri dati personali per inviare una "richiesta" di registrazione account o contattare uno "specialista".

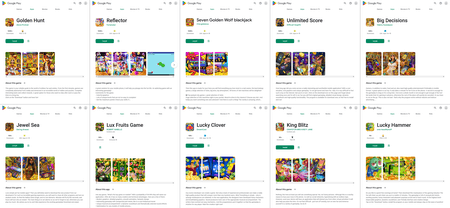

Altri programmi falsificazioni erano nascosti in molteplici giochi.

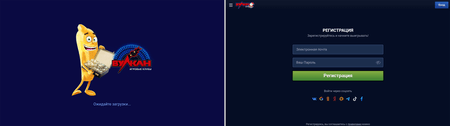

A seconda della configurazione ricevuta dal server di comando, potevano visualizzare i siti di vari casinò online o un gioco innocuo, come mostrato negli esempi di seguito.

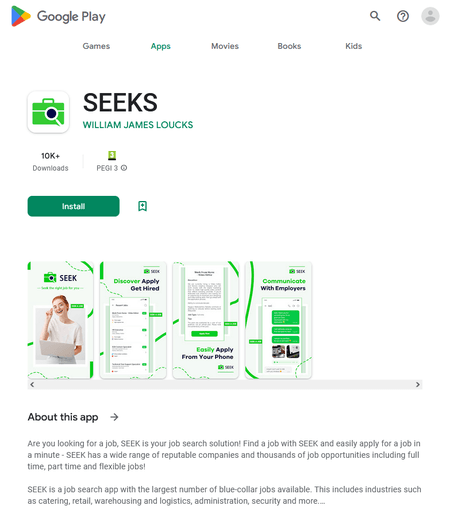

Inoltre, è stato rivelato un ennesimo programma falsificazione distribuito con il pretesto di un'applicazione di ricerca lavoro chiamato SEEKS. In realtà, caricava siti con offerte di lavoro fittizie e attirava le potenziali vittime nelle mani dei truffatori. Questa app falsificazione è stata aggiunta al database dei virus Dr.Web come Android.FakeApp.1133.

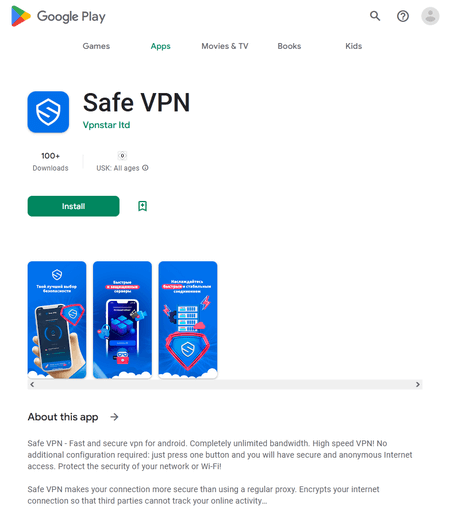

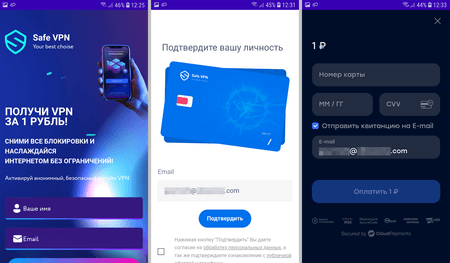

Un programma malevolo chiamato Android.FakeApp.1141 i malintenzionati spacciavano per un client VPN Safe VPN. Mentre effettivamente era una falsa applicazione.

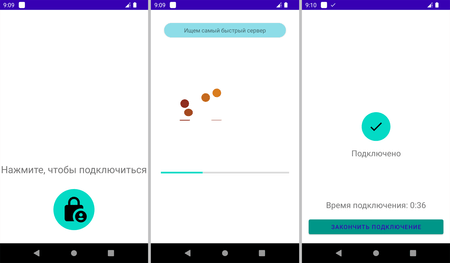

All'avvio, il programma visualizzava il contenuto di un sito su cui alle potenziali vittime veniva offerto l'accesso a un servizio VPN a 1 rublo. Per ottenere l'accesso, loro dovevano creare un account ed effettuare il pagamento con una carta di credito. In realtà, acquistavano una versione di prova del servizio di tre giorni, e dopo il periodo di prova sul loro conto doveva essere addebitato quotidianamente un importo di 140 rubli. Le informazioni su queste condizioni erano presenti sul sito, tuttavia, erano disposte in modo tale che la maggior parte delle vittime di questo schema di inganno poteva non accorgersene.

Questa applicazione simulava la possibilità di connessione a una rete protetta informando gli utenti di un collegamento avvenuto con successo. In effetti, questo era un inganno — nel programma mancavano le funzionalità dichiarate.

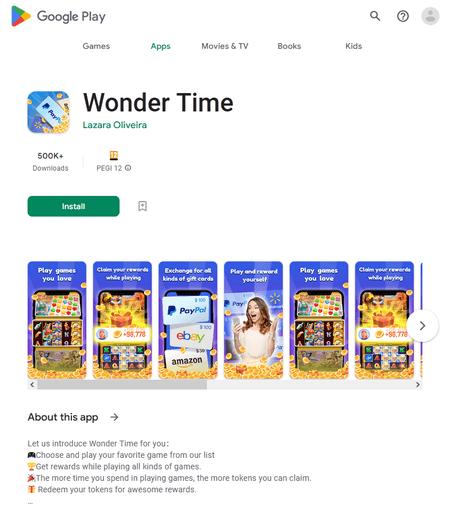

Inoltre, sono stati rilevati ennesimi programmi fraudolenti che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinati compiti. Così, l'applicazione Wonder Time invitava a installare, lanciare e utilizzare altri programmi e giochi. Per queste attività gli utenti ricevevano delle ricompense virtuali — token, che potrebbero essere presumibilmente scambiate con soldi veri. Tuttavia, per ritirare quanto "guadagnato", era richiesto di accumulare milioni di premi, mentre solo una piccola quantità di token veniva accreditata per l'effettuazione di compiti. Pertanto, anche se gli utenti riuscissero a raccogliere la somma richiesta, ci impiegherebbero molto più tempo, sforzi e altre risorse rispetto al profitto atteso. A seconda della versione, questa applicazione viene rilevata da Dr.Web come Program.FakeMoney.4, Program.FakeMoney.5 e Program.FakeMoney.6.

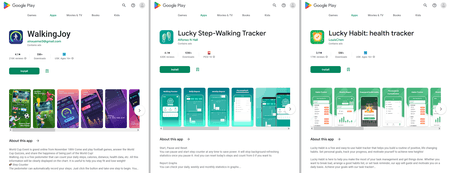

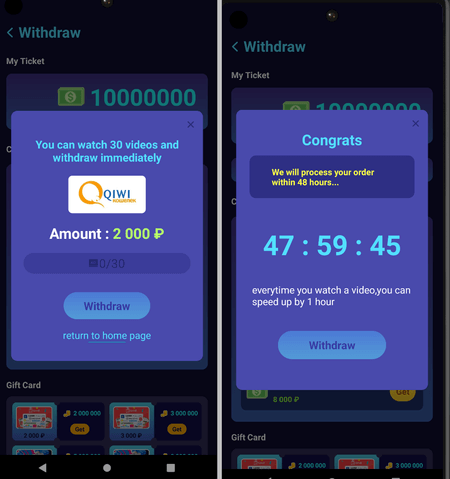

Alcuni programmi con lo stesso principio di funzionamento sono stati inseriti nel database dei virus Dr.Web come Program.FakeMoney.7. Ad esempio, con questo record vengono rilevate le applicazioni Lucky Habit: health tracker, WalkingJoy e alcune versioni di Lucky Step-Walking Tracker. La prima veniva distribuita in veste di programma per lo sviluppo di buone abitudini, le altre come contapassi. Accreditavano ricompense virtuali ("ticket" o "monete") per vari risultati raggiunti — distanza percorsa dagli utenti, completamento delle routine quotidiane ecc., nonché consentivano di ottenere accrediti aggiuntivi per la visualizzazione di pubblicità.

Come nel caso precedente, per iniziare il processo di ritiro dei premi guadagnati, era necessario accumularne una quantità significativa. Se l'utente riusciva a raccogliere la somma necessaria, i programmi chiedevano in aggiunta di visualizzare alcune decine di filmati pubblicitari. Quindi invitavano a visualizzare ancora qualche decina di annunci per "accelerare" il processo di ritiro dei premi. Non veniva eseguita alcuna verifica della correttezza dei dati di pagamento indicati dall'utente, pertanto, la probabilità che l'utente riceva qualche pagamento da questi programmi è estremamente ridotta.

Oltre a questo, le prime versioni di Lucky Step-Walking Tracker, che l'antivirus Dr.Web rileva, offrivano di convertire il premio in buoni regalo di negozi online. Tuttavia, con il rilascio degli aggiornamenti dell'applicazione, gli sviluppatori software hanno tolto la possibilità di scambio dei premi con denaro reale rimuovendo gli elementi dell'interfaccia corrispondenti. Di conseguenza, tutti gli accrediti accumulati in precedenza sono effettivamente diventati cifre inutili. Sia Lucky Habit: health tracker che Lucky Step-Walking Tracker e WalkingJoy hanno un server di comando comune [string]richox[.]net[/string]. Ciò potrebbe indicare che sono correlati e che gli utenti di Lucky Habit: health tracker e WalkingJoy anche possono in qualsiasi momento perdere ogni speranza di ottenimento dei pagamenti.

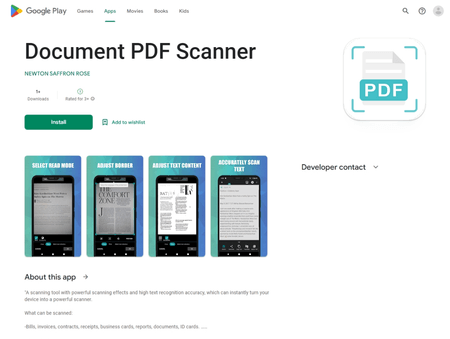

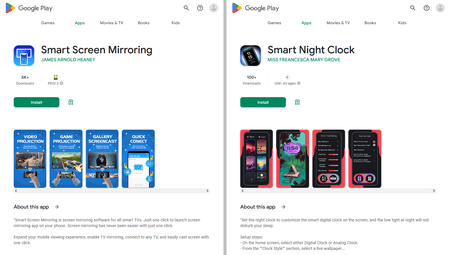

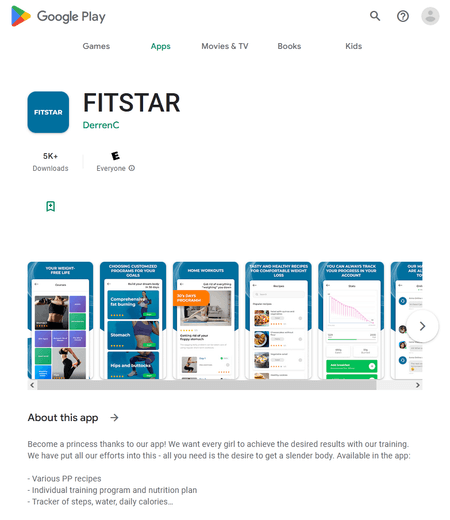

Inoltre, tra le minacce rilevate erano nuove applicazioni trojan dalla famiglia Android.Joker, che abbonano le vittime a servizi a pagamento. Erano nascosti in programmi come Document PDF Scanner (Android.Joker.1941), Smart Screen Mirroring (Android.Joker.1942) e Smart Night Clock (Android.Joker.1949).

Oltre a ciò, sullo store Google Play veniva distribuito un programma FITSTAR posizionato come app per il fitness.

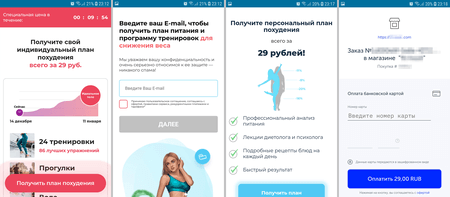

All'avvio caricava siti su cui, per un importo relativamente piccolo di 29 rubli, agli utenti venivano offerti i piani di perdita peso individuali. Però il prezzo indicato in realtà non era quello finale. Per questi soldi gli utenti solo acquistavano l'accesso di prova al servizio per 1 giorno. Al termine del periodo di prova, l'abbonamento veniva automaticamente rinnovato per 4 giorni — e questo già per 980 rubli. Il prezzo del pieno accesso al servizio poteva raggiungere i 7000 rubli, per giunta, era previsto un ulteriore rinnovo automatico dell'abbonamento esistente.

Pertanto, i proprietari di dispositivi Android che hanno installato questo programma per inavvertenza potevano perdere una notevole quantità di denaro. Questa applicazione è stata aggiunta al database dei virus Dr.Web come Program.Subscription.1.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati