Doctor Web: panoramica sull'attività di virus per dispositivi mobili in IV trimestre 2024

26 dicembre 2024

Durante il trimestre gli analisti dei virus dell'azienda Doctor Web hanno scoperto un gran numero di minacce sullo store di app Google Play. Tra di esse erano numerosi trojan Android.FakeApp, nonché i programmi malevoli delle famiglie Android.Subscription e Android.Joker, i quali iscrivevano gli utenti a servizi a pagamento. Sono stati registrati ulteriori trojan pubblicitari Android.HiddenAds. Inoltre, i malintenzionati distribuivano applicazioni malevole protette da un sofisticato packer.

PRINCIPALI TENDENZE DI IV TRIMESTRE

- Alta attività dei trojan pubblicitari Android.HiddenAds e dei programmi fraudolenti Android.FakeApp

- Distribuzione di numerose applicazioni malevole tramite lo store di app Google Play

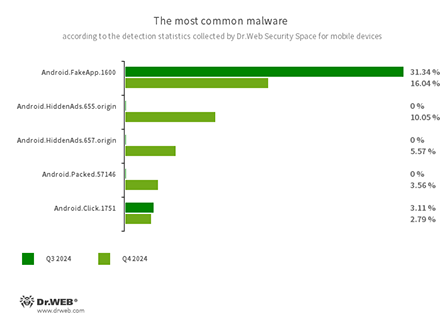

Secondo i dati di Dr.Web Security Space per dispositivi mobili

- Android.FakeApp.1600

- Programma trojan che carica il sito web specificato nelle sue impostazioni. Le varianti conosciute di questa applicazione malevola caricano un sito di casinò online.

- Android.HiddenAds.655.origin

- Android.HiddenAds.657.origin

- Programmi trojan per la visualizzazione di pubblicità invadenti. I campioni della famiglia Android.HiddenAds spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Packed.57083

- Rilevamento di applicazioni malevole protette dal software packer ApkProtector. Tra di esse possono essere i trojan bancari, gli spyware e altri software malevoli.

- Android.Click.1751

- Trojan che viene incorporato in mods dell'applicazione di messaggistica istantanea WhatsApp e si maschera da classi delle librerie di Google. Nel corso dell'utilizzo dell'applicazione vettore, Android.Click.1751 effettua richieste a uno dei server di comando e controllo. In risposta, il trojan riceve due link, uno dei quali è destinato agli utenti di lingua russa, e il secondo a tutti gli altri utenti. Quindi visualizza una finestra di dialogo con il contenuto ricevuto dal server, e dopo che l'utente fa clic sul pulsante di conferma, carica il link corrispondente nel browser.

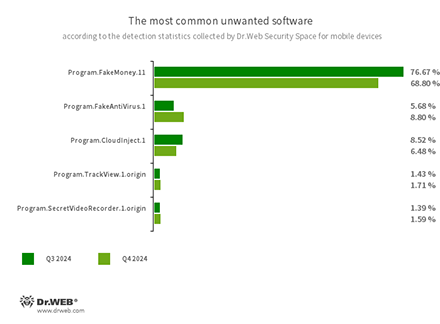

- Program.FakeMoney.11

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Di solito hanno una lista dei sistemi di pagamento e delle banche più popolari attraverso cui presumibilmente sarebbe possibile trasferire i premi. Ma anche quando gli utenti riescono ad accumulare una somma sufficiente per il prelievo, non ricevono i pagamenti promessi. Con questo record vengono rilevati anche altri software indesiderati basati sul codice di tali programmi.

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, al modificatore compare la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.TrackView.1.origin

- Rilevamento di un'applicazione che consente di monitorare gli utenti attraverso i dispositivi Android. Utilizzando questo programma, i malintenzionati possono rilevare la posizione dei dispositivi di destinazione, utilizzare la fotocamera per registrare video e scattare foto, effettuare l'ascolto tramite il microfono, creare registrazioni audio ecc.

- Program.SecretVideoRecorder.1.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di registrazione, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

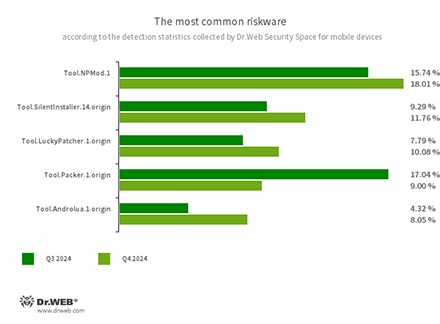

- Tool.NPMod.1

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale dopo la loro modifica.

- Tool.SilentInstaller.14.origin

- Piattaforma software potenzialmente pericolosa che consente alle applicazioni di avviare i file APK senza la loro installazione. Questa piattaforma crea un ambiente di esecuzione virtuale nel contesto delle applicazioni in cui è incorporata. I file APK avviati tramite di esse possono funzionare come se facessero parte di tali programmi e ricevere automaticamente le stesse autorizzazioni.

- Tool.LuckyPatcher.1.origin

- Utility che consente di modificare le applicazioni Android installate (creare patch per esse) al fine di modificarne la logica di funzionamento o aggirare determinate restrizioni. Ad esempio, utilizzandola, gli utenti possono tentare di disattivare il controllo dei permessi di root in programmi bancari od ottenere risorse illimitate in giochi. Per creare le patch, l'utility scarica da internet script appositamente preparati che chiunque sia interessato può creare e aggiungere a un database comune. Le funzionalità di tali script possono risultare, tra l'altro, anche malevole, pertanto, le patch create possono rappresentare un potenziale pericolo.

- Tool.Packer.1.origin

- Utility packer specializzata per la protezione di applicazioni Android dalla modifica e dal reverse engineering. Non è malevola, ma può essere utilizzata per la protezione di programmi sia innocui che trojan.

- Tool.Androlua.1.origin

- Rilevamento di una serie di versioni potenzialmente pericolose di un framework specializzato per lo sviluppo di programmi Android nel linguaggio di programmazione di scripting Lua. La logica principale di applicazioni Lua è situata in script corrispondenti che sono cifrati e vengono decifrati dall'interprete prima dell'esecuzione. Spesso questo framework di default chiede l'accesso a un gran numero di autorizzazioni di sistema per il funzionamento. Come risultato, gli script Lua eseguiti attraverso di esso sono in grado di effettuare varie azioni malevole in base alle autorizzazioni ricevute.

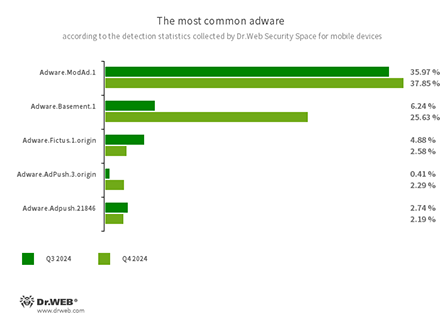

- Adware.ModAd.1

- Rilevamento di alcune versioni modificate (mods) dell'app di messaggistica WhatsApp, nelle cui funzionalità è incorporato un codice per caricare i link di destinazione tramite web view durante l'utilizzo dell'app. Da questi indirizzi internet viene eseguito il reindirizzamento verso i siti pubblicizzati — ad esempio, casinò online e scommesse, siti per adulti.

- Adware.Basement.1

- Adware.Fictus.1.origin

- Modulo adware che i malintenzionati incorporano in versioni clone di popolari giochi e programmi Android. Viene integrato in programmi tramite un packer specializzato net2share. Le copie di software create in questo modo vengono distribuite attraverso diversi store di app e dopo l'installazione visualizzano pubblicità indesiderate.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

Minacce su Google Play

Nel IV trimestre 2024 gli analisti dei virus dell'azienda Doctor Web hanno scoperto sullo store Google Play oltre 60 varie applicazioni malevole, la maggior parte delle quali è trojan della famiglia Android.FakeApp. Parte di essi veniva distribuita sotto le finte spoglie di programmi a tema finanziario, guide e tutorial, nonché altri software — diari, taccuini ecc. Il loro compito principale era quello di caricare siti truffa.

Programmi QuntFinanzas e Trading News che, tra gli altri numerosi trojan Android.FakeApp, caricavano siti truffa

Altri trojan Android.FakeApp i malintenzionati spacciavano per giochi. Essi potevano caricare siti di casinò online e scommesse.

Bowl Water e Playful Petal Pursuit — esempi di giochi con funzionalità trojan

Allo stesso tempo, i nostri specialisti hanno rilevato nuove varianti del trojan Android.FakeApp.1669, che si nascondeva sotto la maschera di svariate applicazioni e anche poteva caricare siti di casinò online. Android.FakeApp.1669 è interessante perché ottiene l'indirizzo del sito di destinazione dal file TXT del server DNS malevolo. E si manifesta solo in caso di connessione a internet tramite determinati provider.

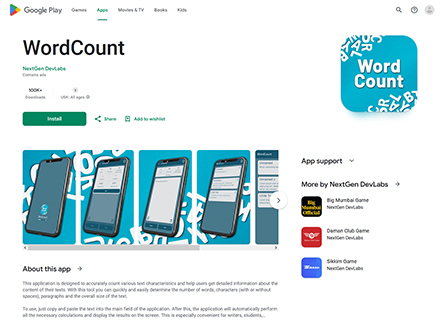

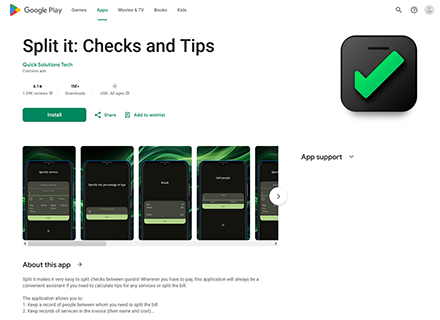

Esempi di nuove varianti del trojan Android.FakeApp.1669. Il programma WordCount i truffatori spacciavano per un'utility di testo, mentre il programma Split it: Checks and Tips doveva aiutare i visitatori di caffè e ristoranti a pagare i conti e calcolare la mancia

Tra le minacce trovate su Google Play erano alcuni nuovi campioni della famiglia di trojan pubblicitari Android.HiddenAds, che nascondono la propria presenza sui dispositivi infetti.

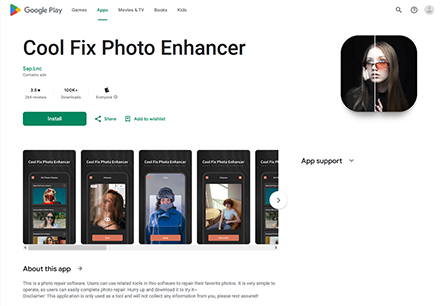

L'app di fotoritocco Cool Fix Photo Enhancer nascondeva in sé il trojan pubblicitario Android.HiddenAds.4013

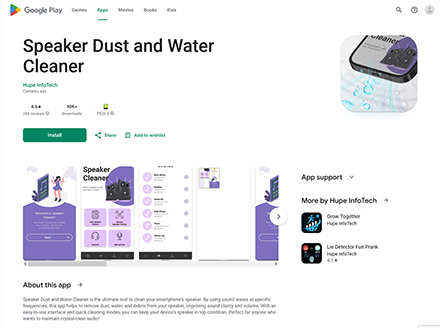

Inoltre, sono stati registrati trojan protetti da un sofisticato packer di software — ad esempio, Android.Packed.57156, Android.Packed.57157 e Android.Packed.57159.

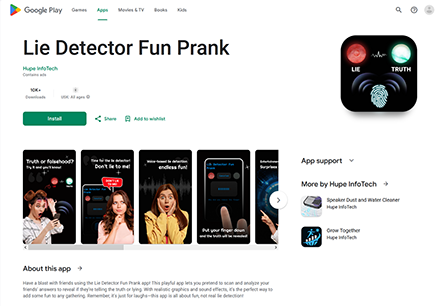

Le applicazioni Lie Detector Fun Prank e Speaker Dust and Water Cleaner sono trojan protetti da packer

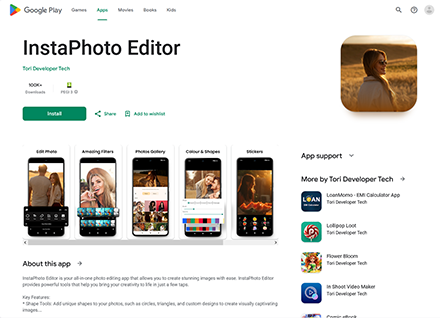

Anche i nostri specialisti hanno rilevato un programma malevolo, Android.Subscription.22, studiato per l'iscrizione di utenti a servizi a pagamento.

Invece della modifica di foto, l'app InstaPhoto Editor iscriveva gli utenti a un servizio a pagamento

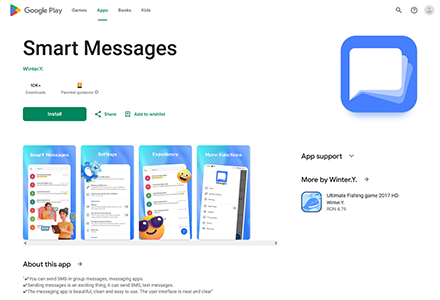

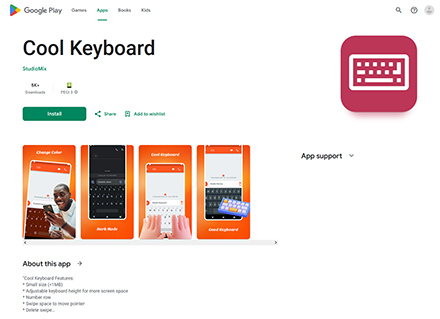

Allo stesso tempo, i malintenzionati di nuovo distribuivano i trojan della famiglia Android.Joker i quali anche abbonavano le vittime a servizi a pagamento.

L'app di messaggistica SMS Smart Messages e la tastiera di terzi parti Cool Keyboard cercavano di abbonare impercettibilmente le vittime a un servizio a pagamento

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.