Doctor Web: resoconto sulle attività dei virus a febbraio 2017

28 febbraio 2017

L'ultimo mese d'inverno è stato segnato dalla comparsa di un nuovo trojan bancario che aveva ereditato frammenti di codice sorgente da un'altra famiglia di banker diffusa — Zeus (Trojan.PWS.Panda). Questo programma malevolo incorpora contenuto estraneo nelle pagine web visualizzate dall'utente e avvia un server VNC sul computer infetto. Inoltre, a febbraio gli analisti Doctor Web hanno scoperto un nuovo trojan per SO Linux. Anche i database dei virus di Antivirus Dr.Web per Android sono stati integrati con nuovi record.

Le principali tendenze di febbraio

- La diffusione di un nuovo trojan bancario

- La scoperta di un pericoloso programma malevolo per Linux

- La comparsa di nuovi trojan per la piattaforma mobile Android

La minaccia del mese

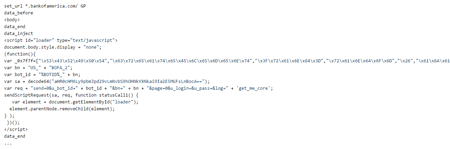

Trojan bancari sono considerati una delle specie più pericolose dei programmi malevoli in quanto sono in grado di rubare denaro dai conti delle loro vittime in istituti di credito. Un nuovo trojan bancario che è stato studiato dagli analisti dei virus Doctor Web a febbraio è stato denominato Trojan.PWS.Sphinx.2. Esegue web inject, cioè incorpora contenuto estraneo nelle pagine web che vengono visualizzate dall'utente. Così per esempio può trasmettere ai malintenzionati i login e le password di accesso ai siti bancari, che l'utente immette nei falsi moduli creati dal trojan. Di seguito è mostrato un esempio di codice che Trojan.PWS.Sphinx.2 integra nelle pagine di bankofamerica.com:

Oltre a ciò, Trojan.PWS.Sphinx.2 è in grado di avviare sul computer infetto un server VNC attraverso cui i criminali informatici possono connettersi alla macchina infetta, e può installare nel sistema certificati digitali utilizzati per organizzare attacchi con la tecnologia MITM (Man in the middle, "uomo nel mezzo"). Il trojan contiene un grabber — modulo che intercetta e trasmette su un server remoto informazioni che la vittima digita in moduli su vari siti. È interessante notare che l'avvio automatico di Trojan.PWS.Sphinx.2 viene eseguito tramite uno specifico script nel linguaggio PHP. Per ulteriori informazioni su questo programma malevolo consultate una pubblicazione sul sito Doctor Web.

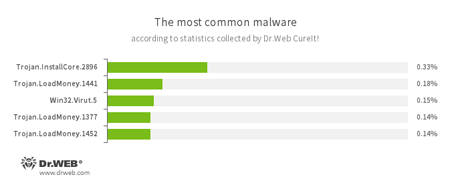

Secondo le statistiche dell'utility antivirus Dr.Web CureIt!

- Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano e installano diversi programmi indesiderati sul computer della vittima. - Win32.Virut.5

Un virus polimorfo composto che infetta file eseguibili e contiene funzioni per controllare in remoto il computer infetto.

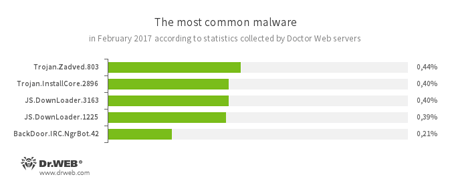

- Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - BackDoor.IRC.NgrBot.42

È un trojan molto diffuso, conosciuto dagli specialisti della sicurezza informatica a partire dal 2011. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat).

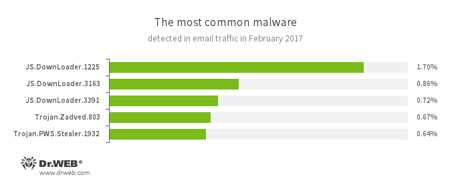

Le statistiche delle applicazioni malevole nel traffico email

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.

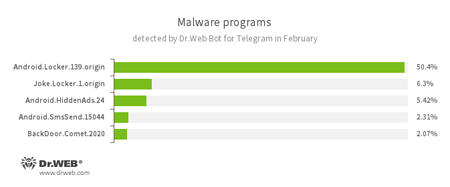

Secondo i dati del bot Dr.Web per Telegram

- Android.Locker.139.origin

Un membro della famiglia dei trojan Android studiati per estorcere denaro (ransomware). Varie varianti di questi programmi malevoli possono visualizzare un messaggio fastidioso dicendo che l'utente avrà trasgredito una legge, il che avrà comportato il bloccaggio del dispositivo mobile, e per levarlo, viene suggerito all'utente di pagare un determinato importo. - Joke.Locker.1.origin

Un programma-scherzo per SO Android che blocca lo schermo del dispositivo mobile e ci visualizza una "schermata blue" di SO Windows (BSOD, Blue Screen of Death). - Android.HiddenAds.24

Un trojan progettato per la visualizzazione di pubblicità invadente. - Android.SmsSend.15044

Un membro della famiglia dei programmi malevoli che sono studiati per inviare SMS con tariffe elevate o per abbonare gli utenti a vari servizi di contenuti a pagamento. - BackDoor.Comet.2020

Un membro della famiglia dei programmi malevoli che sono in grado di eseguire sul dispositivo infetto comandi impartiti dai criminali informatici e di concedere loro l'accesso non autorizzato al dispositivo.

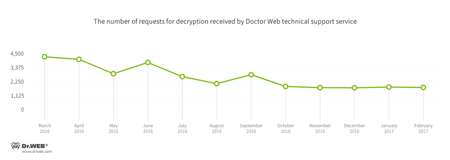

Cryptolocker

A febbraio al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 31.16% delle richieste;

- Trojan.Encoder.567 — 6.70% delle richieste;

- Trojan.Encoder.3953 — 4.70% delle richieste;

- Trojan.Encoder.761 — 3.31% delle richieste;

- Trojan.Encoder.3976 — 1.91% delle richieste.

Dr.Web Security Space 11.0 per Windows

protegge dai trojan-encoder

Queste funzioni sono mancanti nella licenza "Antivirus Dr.Web per Windows"

| Prevenzione della perdita di dati | |

|---|---|

|  |

Per maggiori informazioni Guardate il video su configurazione

A febbraio 2017 134.063 indirizzi Internet sono stati aggiunti al database di siti sconsigliati e malevoli.

| Gennaio 2017 | Febbraio 2017 | La dinamica |

|---|---|---|

| + 223 127 | + 134 063 | -39.9% |

Programmi malevoli per Linux

I trojan che infettano dispositivi Linux non sono più considerati una rarità. Tuttavia, a febbraio gli analisti Doctor Web hanno scoperto un programma malevolo insolito — dopo essersi avviato su un computer con SO Microsoft Windows, il malware cerca di rilevare nella rete vari dispositivi Linux e di infettarli.

Questo trojan è stato denominato Trojan.Mirai.1. Dopo aver scaricato dal suo server di controllo una lista degli indirizzi IP, il trojan avvia sulla macchina infetta uno scanner che interroga questi indirizzi e cerca di autenticarsi su di loro, utilizzando una combinazione di login e password impostata nel file di configurazione. Se il trojan si connette attraverso il protocollo Telnet a un dispositivo con SO Linux, carica sul nodo compromesso un file binario che a sua volta scarica e lancia il programma malevolo Linux.Mirai. Oltre a ciò, Trojan.Mirai.1 può eseguire comandi impartiti dai malfattori e realizza una serie di altre funzioni dannose. Maggiori informazioni sulle sue funzionalità possono essere trovate in un materiale panoramico pubblicato sul nostro sito.

Inoltre, a febbraio gli analisti dei virus Doctor Web hanno studiato un trojan scritto in Go, denominato Linux.Aliande.4, che è finalizzato a hackerare nodi remoti, utilizzando il metodo di forza bruta per trovare la password. Per il suo funzionamento Linux.Aliande.4 utilizza una lista di indirizzi IP ottenuta dal server di gestione. Per l'accesso ai dispositivi remoti viene utilizzato il protocollo SSH. Un elenco delle credenziali selezionate correttamente viene inviato dal trojan ai malintenzionati.

Programmi malevoli e indesiderati per dispositivi mobili

A febbraio è stato rilevato il trojan Android.Click.132.origin che si diffondeva attraverso la directory Google Play. Questo programma malevolo apriva di nascosto siti web e premeva in autonomo banner di pubblicità. Gli autori dei virus ricevevano un compenso per tale attività.

Gli eventi più notevoli relativi alla sicurezza mobile a febbraio:

- scoperto un trojan per Android che caricava di nascosto siti con pubblicità e premeva vari banner pubblicitari.

Per maggiori informazioni circa la situazione con i virus mobile a febbraio, consultate il nostro resoconto specifico.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus

[% END %]