Doctor Web: panoramica sull'attività di virus nel 2018

28 dicembre 2018

L'anno che sta per finire è stato segnato dalla diffusione di trojan miner di criptovalute, ovvero programmi malevoli progettati per l'estrazione di criptovalute all'insaputa degli utenti. Simili programmi malevoli minacciavano non solo gli utenti di Microsoft Windows, ma anche i proprietari di vari dispositivi con i sistemi operativi della famiglia Linux. Non hanno perso le loro posizioni i cryptolocker che criptano i file sui computer infetti e chiedono un riscatto per decifrarli: a febbraio e aprile gli specialisti Doctor Web hanno rivelato due nuovi campioni di questa famiglia, uno dei quali, nonostante le assicurazioni degli autori di virus, non era in grado di ripristinare i file danneggiati persino nel caso di pagamento del compenso da parte della vittima.

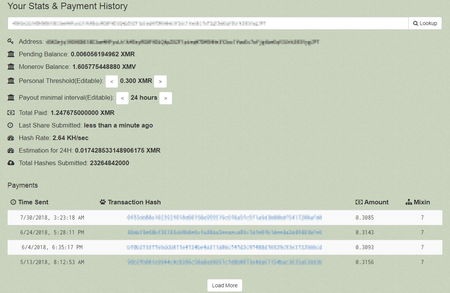

Alla fine di marzo 2018 è stato studiato il trojan Trojan.PWS.Stealer.23012 che si diffondeva sul sito YouTube. Era scritto nel linguaggio Python ed era progettato per furti di file e altre informazioni riservate dal dispositivo infetto. Lo studio condotto dagli analisti Doctor Web ha permesso di identificare l'autore di questo programma malevolo e di alcune sue versioni. Grazie ad un altro studio, è stato identificato un malintenzionato che rubava informazioni personali agli utenti della piattaforma di gioco Steam utilizzando un trojan appositamente creato per questo scopo Trojan.PWS.Steam.13604. L'attività di un altro criminale di rete che si adoperava nel campo delle criptovalute e guadagnava decine di migliaia di dollari frodando utenti di Internet è stata esaminata in dettaglio dagli specialisti Doctor Web ad ottobre.

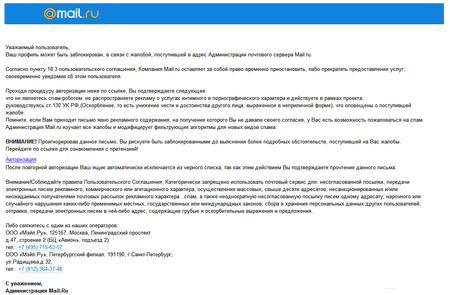

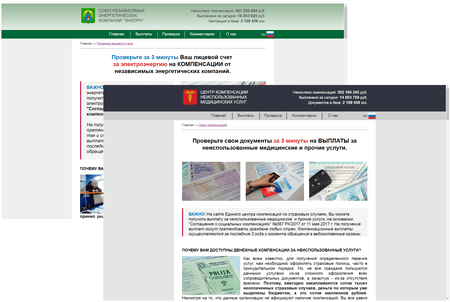

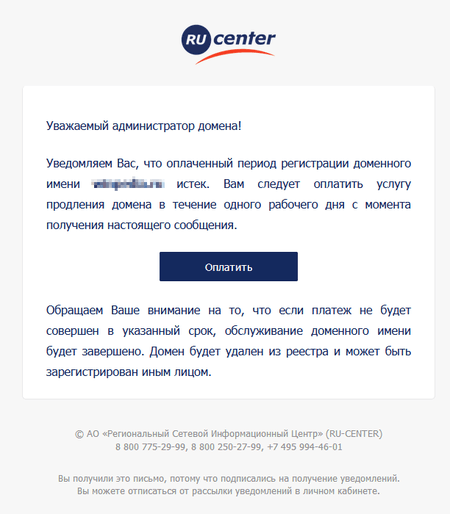

Durante tutto l'anno erano attivi i cyber-truffatori che attiravano le loro vittime su falsi siti web e le affliggevano con invii di messaggi di massa. All'inizio dell'anno i truffatori di rete inviavano messaggi a nome dell'azienda Mail.Ru Group cercando di impossessarsi delle credenziali degli utenti del servizio email, mentre in primavera loro inviavano attivamente messaggi con le offerte di ricevere compensazioni in denaro inesistenti. In estate gli spammer infastidivano gli amministratori di domini fingendosi dipendenti dell'azienda registrar di domini "Regional Network Information Center" (RU-CENTER). Il loro obiettivo era quello di ricavare denaro per falsi rinnovi della registrazione dei nomi a dominio appartenenti alle potenziali vittime.

Nel 2018 non sono sfuggiti all'attenzione degli autori di virus neanche gli utenti dei dispositivi mobili con la piattaforma Google Android. A gennaio gli specialisti di sicurezza informatica hanno rilevato nella directory Google Play giochi infetti scaricati in totale oltre 4.500.000 volte. Poco tempo dopo è stato rilevato un miner di criptovalute per Android in grado di infettare l'8% di vari dispositivi "intelligenti", come TV, set-top box, router e altri dispositivi appartenenti al mondo dell'"Internet degli oggetti" (IoT).

Durante tutto l'anno gli analisti di virus mettevano in guardia gli utenti contro la diffusione di trojan banker per il sistema operativo Android che possiedono la più ampia gamma di funzionalità. Inoltre, sono state trovate numerose falsificazioni di popolari app Android, che venivano utilizzate dai malfattori per scopi di phishing. Alcuni trojan mobili iscrivevano le loro vittime a vari servizi a pagamento, altri guadagnavano tramite pubblicità "invisibili" e altri ancora scaricavano ulteriori software malevoli sul dispositivo infetto.

Le principali tendenze dell'anno

- Diffusione di trojan miner studiati per estrarre criptovalute di nascosto utilizzando le risorse hardware del computer infetto

- Rilevamento di nuovi programmi malevoli per i sistemi operativi Linux e l'"Internet degli oggetti" (IoT)

- Crescita del numero di trojan per la piattaforma mobile Google Android

Gli eventi più interessanti del 2018

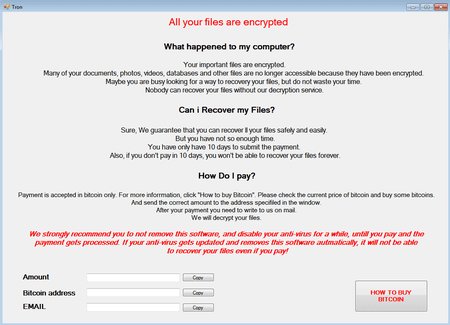

A febbraio 2018 è stato rilevato un nuovo trojan cryptolocker aggiunto ai database dei virus Dr.Web sotto il nome di Trojan.Encoder.24384. Questo programma malevolo raccoglie informazioni sugli antivirus in esecuzione sul dispositivo infetto ed è in grado di terminare le applicazioni in esecuzione in base a un elenco compilato in anticipo dagli autori di virus. Il trojan cifra i file sui dischi fissi, rimovibili e unità di rete, fatta eccezione per alcune cartelle di servizio e sistema.

Un altro encoder, che ha guadagnato fama sotto il nome di Trojan.Encoder.25129, cercava all'avvio di determinare la posizione geografica della vittima tramite l'indirizzo IP dell'interfaccia di rete del suo dispositivo. Gli autori di virus hanno previsto l'annullamento della cifratura per gli indirizzi IP dalla Russia, Bielorussia o Kazakistan (e inoltre se nelle impostazioni del sistema operativo sono definiti la lingua e i parametri regionali russi), però, a causa di un errore presente nel codice del trojan, questa condizione non veniva rispettata e la cifratura veniva eseguita in ogni caso. Dopo aver completato la sua attività dannosa, il trojan visualizzava sullo schermo una richiesta di riscatto.

Purtroppo, il bug menzionato sopra non era l'unico nel codice di questo cryptolocker: a causa di un altro errore commesso dai malintenzionati, la decifratura dei file danneggiati dal trojan poteva essere un'impresa impossibile persino per i suoi autori. Questo fatto conferma ancora una volta l'importanza del backup tempestivo di tutti i file importanti per gli utenti.

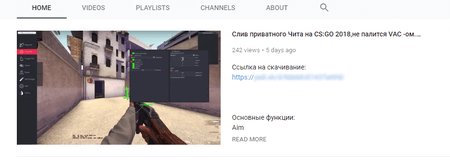

Alla fine di marzo gli analisti Doctor Web hanno esaminato il trojan spyware Trojan.PWS.Stealer.23012 scritto in Python e progettato per furti di dati riservati. Il malware, così come alcune sue versioni, veniva distribuito attraverso il sito del popolare video hosting YouTube tramite link nelle descrizioni di filmati. I filmati erano dedicati all'uso di metodi scorretti per completare videogiochi (i cosiddetti "cheat" o trucchi) utilizzando applicazioni specifiche, e venivano pubblicizzati attivamente su Twitter.

Dopo poco più di un mese i nostri specialisti hanno anche potuto scoprire l'autore di questi trojan. Il programma malevolo e le sue versioni rubavano password salvate e cookies dai browser basati su Chromium, informazioni dal programma di messaggistica Telegram, dal client FTP FileZilla, immagini e documenti di ufficio secondo un elenco impostato. Una delle versioni del trojan veniva attivamente pubblicizzata su vari canali Telegram. In quanto le credenziali di accesso ai cloud storage in cui venivano caricati gli archivi con i file rubati erano trascritte nel corpo dei trojan stessi, gli analisti di virus Doctor Web hanno scoperto sia l'autore di questi software malevoli e sia tutti i suoi clienti. A questa indagine è dedicato un articolo pubblicato sul nostro sito.

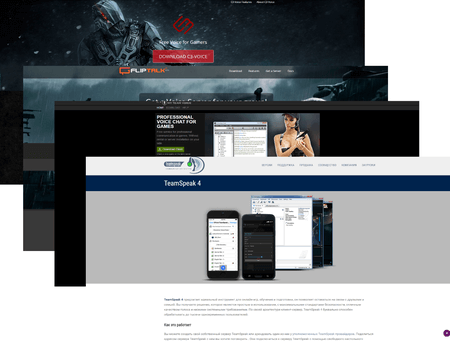

Un'altra indagine dei nostri analisti, di cui i risultati sono stati pubblicati alla fine di maggio, è dedicata all'autore dei trojan spyware che rubavano dati riservati agli utenti della piattaforma di gioco Steam. Questo malfattore utilizzava più metodi di guadagno criminale alla volta: "roulette" fraudolente (una sorta di asta a cui gli utenti possono mettere diversi oggetti di gioco) in cui vincono sempre i programmi bot speciali creati dall'imbroglione, e affitto di programmi malevoli a chiunque sia interessato. Il criminale informatico utilizzava metodi di ingegneria sociale e siti web fasulli per diffondere i trojan.

Dei principi di funzionamento dei trojan spyware Trojan.PWS.Steam.13604 e Trojan.PWS.Steam.15278, nonché del loro autore abbiamo parlato dettagliatamente in questo articolo.

In estate gli analisti Doctor Web hanno messo in guardia gli utenti contro la comparsa di un trojan miner di criptovalute, Trojan.BtcMine.2869, il quale per la sua diffusione impiegava gli stessi metodi del cryptolocker clamoroso Trojan.Encoder.12544, conosciuto con i nomi Petya, Petya.A, ExPetya e WannaCry-2. Il trojan si infiltrava sui computer delle sue vittime tramite il meccanismo di aggiornamento del programma "Kompjuternyj zal" (dal russo "Sala computer") progettato per l'automatizzazione di club di computer e Internet café. Nel periodo dal 24 maggio al 4 luglio 2018 il trojan miner ha potuto infettare oltre 2700 computer.

A settembre gli specialisti dell'azienda Doctor Web hanno rilevato il trojan banker Trojan.PWS.Banker1.28321 che si diffondeva con il pretesto dell'applicazione Adobe Reader e minacciava i clienti di istituzioni creditizie brasiliane.

Quando l'utente tentava di aprire nel browser la pagina di internet banking di una serie di istituzioni finanziarie brasiliane, il trojan la sostituiva impercettibilmente mostrando alla vittima un falso modulo di input delle credenziali. In alcuni casi chiedeva di indicare il codice di verifica dell'autenticazione ricevuto in un messaggio SMS dalla banca. Il trojan trasmetteva queste informazioni ai malintenzionati. Gli analisti di virus hanno rilevato oltre 340 campioni unici di Trojan.PWS.Banker1.28321, nonché hanno identificato 129 domini e indirizzi IP delle risorse internet appartenenti ai malintenzionati. Maggiori informazioni su questo programma malevolo possono essere trovate in un materiale panoramico pubblicato sul nostro sito.

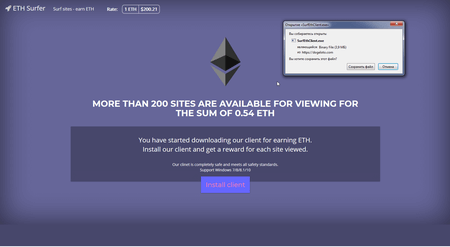

Un'altra indagine condotta dai nostri analisti e completata a meta ottobre, era dedicata all'attività di un criminale informatico che agiva nel mercato delle criptovalute. Il malfattore utilizzava un intero arsenale di programmi malevoli come gli stealer Eredel, AZORult, Kpot, Kratos, N0F1L3, ACRUX, Predator The Thief, Arkei, Pony e altri ancora. Per realizzare le sue idee, lui ha creato numerosi siti di phishing che copiano risorse Internet reali. Tra di essi ci sono uno scambio delle criptovalute falso, un pool di dispositivi per il mining della criptovaluta Dogecoin il quale sarebbe dato in affitto a prezzi molto vantaggiosi, e un partner program che offrirebbe ricompense per la visualizzazione di siti in Internet.

Un altro progetto dello stesso autore sono lotterie online, il cui premio è una certa quantità di criptovaluta Dogecoin. Le lotterie sono organizzate in modo tale che la vincita sia impossibile per un partecipante esterno e solo l'organizzatore stesso possa guadagnare. Tra le altre iniziative del cyber-truffatore sono un partner program che offrirebbe ricompense in Dogecoin per la visualizzazione di pagine web con annunci pubblicitari (ma con il pretesto di un plugin necessario per tale attività, viene scaricato un trojan dal sito del criminale informatico), e il phishing tradizionale. Maggiori dettagli di tutti questi tipi di frode sono ritrovabili in una nostra pubblicazione.

A novembre è stato trovato il programma malevolo Trojan.Click3.27430 che era studiato per aumentare falsamente il numero di visite su siti web. Il trojan era mascherato dal programma DynDNS il quale consente di associare un sottodominio a un computer che non ha un indirizzo IP statico.

Secondo le informazioni raccolte dagli analisti Doctor Web, per oggi circa 1400 utenti risultano colpiti da questo trojan, e i primi casi di infezione risalgono al 2013. Informazioni più complete su questo incidente informatico sono riportate in un articolo sul nostro sito.

I programmi malevoli più diffusi

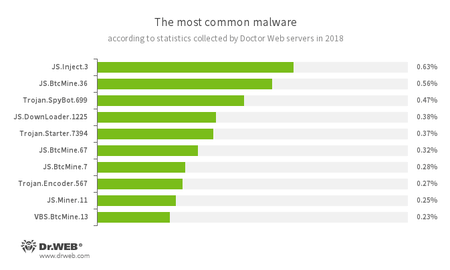

Secondo i dati dei server delle statistiche Doctor Web nel 2018 sui computer venivano rilevati per lo più script malevoli JavaScript studiati per integrare contenuti estranei in pagine web ed estrarre criptovalute, nonché trojan spyware e downloader malevoli.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- JS.BtcMine

- Una famiglia di script nel linguaggio JavaScript progettati per l'estrazione di criptovalute nascosta (il mining).

- Trojan.SpyBot.699

- Un trojan banker a più moduli. Consente ai criminali informatici di scaricare e avviare varie applicazioni sul dispositivo infetto e di eseguire comandi impartiti. Il trojan è studiato per furti di denaro da conti bancari.

- JS.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- Trojan.Starter.7394

- Un rappresentante della famiglia di trojan che hanno l'obiettivo principale di avviare nel sistema infetto un file eseguibile con un determinato set di funzioni malevole.

- Trojan.Encoder.567

- Un esemplare della famiglia di trojan ransomware che criptano file sul computer e chiedendo alla vittima il riscatto per la decriptazione.

- JS.Miner

- Una famiglia di script nel linguaggio JavaScript progettati per l'estrazione di criptovalute nascosta (il mining).

- VBS.BtcMine

- Una famiglia di script nel linguaggio VBS progettati per l'estrazione di criptovalute nascosta (il mining).

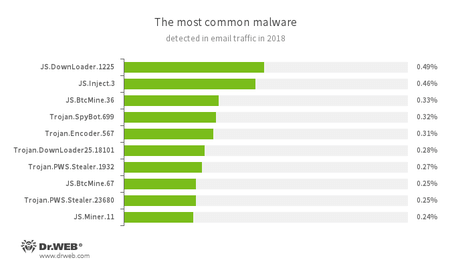

Un quadro simile viene osservato nell'analisi del traffico email, tuttavia, negli allegati ai messaggi i trojan spyware sono molto più comuni:

- JS.DownLoader

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web.

- JS.BtcMine

- Una famiglia di script nel linguaggio JavaScript progettati per l'estrazione di criptovalute nascosta (il mining).

- Trojan.SpyBot.699

- Un trojan banker a più moduli. Consente ai criminali informatici di scaricare e avviare varie applicazioni sul dispositivo infetto e di eseguire comandi impartiti. Il trojan è studiato per furti di denaro da conti bancari.

- Trojan.Encoder.567

- Un campione della famiglia di trojan ransomware che criptano file sul computer e chiedendo alla vittima il riscatto per la decriptazione.

- Trojan.DownLoader

- Una famiglia di trojan che hanno l'obiettivo di scaricare altre applicazioni malevole sul computer sotto attacco.

- Trojan.PWS.Stealer

- Una famiglia di trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.

- JS.Miner

- Una famiglia di script nel linguaggio JavaScript progettati per l'estrazione di criptovalute nascosta (il mining).

Cryptolocker

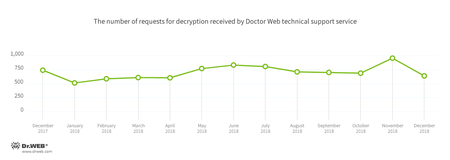

Rispetto all'anno scorso, nel 2018 è diminuito il numero di richieste fatte al servizio di supporto tecnico dell'azienda Doctor Web dagli utenti i cui file erano criptati dai trojan cryptolocker (encoder). Un leggero aumento del numero di utenti colpiti dai cryptolocker è stato osservato nel periodo da maggio ad agosto, il numero minimo di richieste è stato registrato a gennaio, il massimo — a novembre.

Secondo le statistiche, il più delle volte sui dispositivi si infiltrava il cryptolocker Trojan.Encoder.858, il secondo per il numero di infezioni è stato Trojan.Encoder.11464, la terza posizione è occupata da Trojan.Encoder.567.

I cryptolocker più diffusi nel 2018:

- Trojan.Encoder.858 — 19,83% dei casi;

- Trojan.Encoder.11464 — 9,64% dei casi;

- Trojan.Encoder.567 — 5,08% dei casi;

- Trojan.Encoder.11539 — 4,79% dei casi;

- Trojan.Encoder.25574 — 4,46% dei casi.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

Programmi malevoli per Linux

Tra i programmi malevoli per i sistemi operativi della famiglia Linux nel 2018 il più delle volte si manifestavano programmi studiati per il mining di criptovalute. I primi simili attacchi ai server con Linux sono stati registrati dagli analisti di virus Doctor Web all'inizio di maggio 2018. I criminali informatici si connettevano a un server tramite il protocollo SSH, trovavano il login e la password con un attacco a dizionario (bruteforce) e dopo l'autenticazione sul server disattivavano l'utility iptables che gestisce il funzionamento del firewall. Quindi i malintenzionati caricavano sul server attaccato una utility miner di criptovalute e un file di configurazione per essa. Poco dopo loro hanno iniziato a utilizzare per questo scopo programmi malevoli. Così, ad agosto gli analisti di virus hanno rilevato il trojan Linux.BtcMine.82 scritto nel linguaggio Go. Era un dropper che installava un miner di criptovalute in esso contenuto sul dispositivo infetto.

Dopo aver esaminato il server da cui veniva scaricato questo malware, i nostri specialisti hanno scoperto lì trojan per Microsoft Windows che avevano funzioni simili. Maggiori informazioni su questo incidente informatico sono ritrovabili nella relativa notizia pubblicata sul nostro sito.

A novembre è stato rilevato un altro miner Linux, denominato Linux.BtcMine.174. È uno script di grandi dimensioni scritto nel linguaggio di interprete comandi sh e contenente più di 1000 righe di codice. Questo trojan è composto da diversi moduli e può disabilitare i programmi antivirus in esecuzione sul dispositivo infetto, nonché infettare altri dispositivi sulla rete. Inoltre, scarica e installa sulla macchina compromessa una delle versioni del trojan Linux.BackDoor.Gates.9 studiato per eseguire comandi provenienti dai malfattori ed effettuare attacchi DDoS. Abbiamo parlato di questo malware in una relativa notizia.

Siti pericolosi e sconsigliati

Il database del Parental (Office) control e del monitoraggio del traffico web SpIDer Gate vengono periodicamente integrati con nuovi indirizzi di siti sconsigliati e potenzialmente pericolosi. Tra di essi ci sono risorse di frode e phishing, nonché pagine da cui vengono distribuiti software malevoli. La dinamica di aggiornamento di questi database nell'anno che sta per finire è mostrata nel diagramma sotto.

Frodi online

Le frodi su Internet sono un tipo molto comune di attività criminali, e nel 2018 i criminali di rete non sono andati in una meritata vacanza. Ancora all'inizio di marzo è stato registrato un invio di massa di messaggi di phishing che sarebbero quelli a nome dell'azienda Mail.Ru Group. Lo scopo dei malfattori era quello di ottenere le credenziali degli utenti del server di posta Mail.Ru, per cui loro utilizzavano un sito web falso, il cui design sembrava simile a quello del popolare servizio di posta elettronica.

A maggio abbiamo parlato ai nostri lettori e alle nostre lettrici di un ulteriore schema di frode in cui i truffatori utilizzavano promesse di pagamenti sociali generosi. Tramite lo spamming e l'invio di massa di messaggi SMS, i malintenzionati attiravano le vittime su siti appositamente creati che informano sulla possibilità, in realtà non esistente, di ricevere un risarcimento di pagamenti eccessivi dei servizi di pubblica utilità, sanitari o di assicurazione obbligatoria. Per poter ricevere il pagamento, i truffatori chiedevano una piccola somma da trasferire sul loro conto. Certo, dopo il pagamento della somma richiesta non veniva fornito alcun risarcimento pecuniario agli utenti ingannati.

Gli specialisti Doctor Web hanno individuato più di 110 siti simili creati dagli imbroglioni sulla rete nel periodo da febbraio a maggio 2018. Ad agosto i malintenzionati si sono messi a inviare mail agli amministratori di domini registrati nell'azienda "Regional Network Information Center" (RU-CENTER). I truffatori suggerivano di pagare i rinnovi di domini che stavano per scadere, e invece dei recapiti di RU-CENTER fornivano il numero del proprio portafoglio elettronico nel sistema di pagamenti "Yandex.Money".

I truffatori spesso inviano messaggi a nome di aziende ben note — questo destino è toccato anche al popolare negozio online Aliexpress. Gli imbroglioni inviavano ai suoi clienti abituali messaggi che offrivano di visitare uno speciale negozio online con numerosi sconti e regali.

In realtà, il "negozio" era una pagina contenente link di vari siti fraudolenti che vendevano articoli di qualità scadente a prezzi gonfiati. Rimane ancora poco chiara la domanda di come i malfattori sono riusciti a ottenere un database con i contatti dei compratori reali di Aliexpress.

Minacce ai dispositivi mobili

L'anno che sta per finire gli utenti di dispositivi Android erano minacciati da un gran numero di programmi malevoli. Tra di essi c'erano trojan banker attraverso cui i malintenzionati tentavano di rubare denaro agli abitanti della Russia, Turchia, Brasile, Spagna, Germania, Francia e altri paesi. In primavera gli analisti di virus hanno rilevato il trojan Android.BankBot.344.origin — veniva distribuito come un'applicazione bancaria universale e attaccava i clienti di istituzioni creditizie russe. Android.BankBot.344.origin chiedeva alla potenziale vittima il login e la password dell'area personale in un sistema di online banking, così come il numero di carta bancaria, e trasmetteva i dati ottenuti ai malfattori.

A novembre gli specialisti Doctor Web hanno analizzato il programma malevolo Android.Banker.2876 pensato per gli utenti europei di dispositivi Android. Intercettava SMS, rubava informazioni sul numero di telefono e altri dati riservati.

E a dicembre è stato rilevato il trojan Android.BankBot.495.origin che attaccava gli utenti brasiliani. Cercava di ottenere l'accesso alle funzioni accessibilità (Accessibility Service) del sistema operativo Android, tramite le quali leggeva il contenuto delle finestre di applicazioni bancarie e le controllava in autonomo cliccando sui pulsanti del menu. Inoltre, Android.BankBot.495.origin mostrava moduli fraudolenti in cima ai programmi che venivano attaccati e suggeriva alla vittima di inserire i dati di autenticazione.

Durante tutto l'anno gli autori di virus distribuivano attivamente i banker Android creati sulla base del codice sorgente del trojan Android.BankBot.149.origin pubblicato ad accesso aperto. Tra di essi c'erano i programmi malevoli Android.BankBot.250.origin e Android.BankBot.325.origin che sono non solo capaci di rubare informazioni riservate, ma anche consentivano ai malfattori di ottenere l'accesso remoto ai dispositivi infetti.

Molti dei banker arrivavano sui dispositivi grazie ai trojan downloader, per esempio Android.DownLoader.753.origin, Android.DownLoader.768.origin e Android.DownLoader.772.origin. I criminali informatici li spacciavano per programmi utili, ma in effetti essi scaricavano e cercavano di installare trojan banker. Simili downloader venivano utilizzati per distribuire altre applicazioni malevole – per esempio, i trojan spyware Android.Spy.409.origin ed Android.Spy.443.origin, nonché i trojan di pubblicità

Nel 2018 i proprietari di dispositivi Android di nuovo erano a rischio dei trojan della famiglia Android.RemoteCode, capaci di scaricare da Internet ed eseguire codice arbitrario. Uno di essi, denominato Android.RemoteCode.127.origin, è stato rilevato a febbraio dagli analisti di virus. Android.RemoteCode.127.origin scaricava moduli ausiliari che anche scaricavano e lanciavano altri plugin malevoli in grado di eseguire varie azioni. Per ridurre la probabilità di rilevamento dei componenti di questo trojan, i malintenzionati li criptavano e nascondevano in immagini.

Un altro trojan di questa famiglia, aggiunto al database dei virus Dr.Web come Android.RemoteCode.152.origin, scaricava e lanciava moduli adware. Questi moduli creavano banner invisibili su cui Android.RemoteCode.152.origin cliccava portando redditi ai cyber-criminali.

I truffatori sulla rete utilizzavano anche altri programmi malevoli per ottenere guadagni illegali. Tra di essi c'erano trojan miner di criptovalute, per esempio Android.CoinMine.15. Esso infettava diversi dispositivi con Android — router, set-top box, lettori multimediali, smart TV, ecc. Android.CoinMine.15 si propagava come worm di rete, infettando i dispositivi con la porta 5555 aperta che viene utilizzata dal programma di debug ADB (Android Device Bridge).

In autunno gli specialisti Doctor Web hanno rilevato il trojan clipper Android.Clipper.1.origin che sostituiva furtivamente negli appunti i numeri di portafogli elettronici dei popolari sistemi di pagamento "Yandex.Money", Qiwi e Webmoney (R e Z), nonché quelli delle criptovalute Bitcoin, Litecoin, Etherium, Monero, zCash, DOGE, DASH e Blackcoin. Quando un numero di portafoglio veniva copiato negli appunti, Android.Clipper.1.origin lo sostituiva con il numero degli autori di virus per cui gli utenti non attenti rischiavano di trasferire denaro ai malfattori.

Gli autori di virus utilizzavano attivamente trojan in campagne fraudolente. Uno schema popolare tra i truffatori di rete nel 2018 era quello di promettere ricompense per una partecipazione a sondaggi. Quando venivano lanciati, questi trojan mostravano una pagina web creata dai malfattori in cui veniva chiesto alle potenziali vittime di rispondere ad alcune domande. Per ottenere la ricompensa, gli utenti dovevano effettuare una sorta di pagamento di verifica, ma dopo aver inviato i soldi, i proprietari dei dispositivi infetti non ricevevano nulla. Inoltre, erano popolari programmi clicker che caricavano siti con pubblicità e cliccavano in automatico su annunci in essi collocati. Più dettagliatamente la nostra azienda ha parlato di questi casi nella notizia corrispondente.

Un altro tipo di frode consisteva nel sottoscrivere proprietari di smartphone e tablet Android a servizi costosi. I trojan, per esempio Android.Click.245.origin, caricavano siti web su cui veniva offerto alle vittime di scaricare vari software. Per fare questo, venivano chiesti i numeri di telefono a cui venivano inviati i codici di conferma. Però, in alcuni casi l'abbonamento veniva effettuato anche in automatico. Questo tipo di frode è descritto in un nostro materiale di notizia.

L'anno passato sono stati rilevati ulteriori casi di infezione di firmware Android. Abbiamo parlato a marzo di uno di essi. Gli analisti di virus hanno rilevato il trojan Android.Triada.231 nei firmware di oltre 40 modelli di dispositivi mobili. I malfattori hanno integrato questo programma malevolo in una delle librerie di sistema a livello di codice sorgente. Android.Triada.231 iniziava a funzionare automaticamente ogni volta che venivano accesi gli smartphone e tablet infetti. All'inizio si iniettava nel processo di sistema Zygote responsabile dell'avvio degli altri processi, e di conseguenza, si infiltrava in tutti essi, e poteva eseguire azioni dannose senza l'intervento dell'utente. La funzione principale di Android.Triada.231 è quella di scaricare di nascosto, installare e rimuovere programmi.

Prospettive e probabili tendenze

Nonostante il fatto che nel 2018 non ci siano state gravi epidemie di virus, in futuro sono possibili nuove ondate di diffusione di massa di varie minacce informatiche. Il numero di script malevoli scritti in vari linguaggi interpretati continuerà a crescere. E tali script minacceranno non solo i dispositivi con Microsoft Windows, ma anche altre piattaforme, in primo luogo — Linux.

Compariranno nuovi trojan miner studiati per estrarre criptovalute di nascosto sfruttando le risorse hardware dei dispositivi infetti. Persisterà l'interesse dei malintenzionati per l'"Internet degli oggetti" (IoT): i trojan per "dispositivi intelligenti" esistono già, ma nel prossimo futuro il loro numero sicuramente crescerà.

Ci sono tutti motivi per ritenere che nel 2019 gli autori di virus creeranno e distribuiranno nuovi trojan per la piattaforma mobile Android di Google. Le tendenze dell'anno passato mostrano che tra i programmi malevoli mobili molto probabilmente predomineranno i trojan adware e banker.

Inoltre, è improbabile che diminuisca il numero di invii di messaggi fraudolenti: i truffatori sulla rete inventeranno sempre nuovi modi per ingannare gli utenti di Internet. Comunque sia, l'anno prossimo sicuramente appariranno nuove minacce alla sicurezza informatica, il che significa che è molto importante fornire ai nostri dispositivi una protezione antivirus affidabile e aggiornata.