26 ottobre 2023

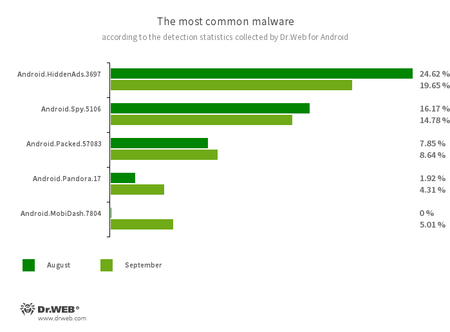

Secondo le statistiche di rilevamento di Dr.Web per dispositivi mobili Android, a settembre 2023 l'attività delle applicazioni malevole è diminuita rispetto al mese precedente. Ad esempio, le applicazioni trojan pubblicitarie appartenenti alle famiglie Android.HiddenAds e Android.MobiDash venivano rilevate sui dispositivi protetti l'11,73% e il 26,30% in meno rispettivamente. Il numero di attacchi dei programmi trojan spia è diminuito del 25,11%, quello dei programmi ransomware Android.Locker del 10,52%, e quello dei trojan bancari del 4,51%. Allo stesso tempo, i proprietari di dispositivi Android si imbattevano nei programmi pubblicitari indesiderati il 14,32% più spesso.

Durante il mese di settembre sullo store di applicazioni Google Play sono state rilevate numerose nuove minacce. Tra queste, i programmi trojan appartenenti alla famiglia Android.FakeApp, impiegati in vari schemi di frode, i programmi malevoli della famiglia Android.Joker, che abbonano vittime a servizi a pagamento, e inoltre, le applicazioni trojan pubblicitarie Android.HiddenAds.

PRINCIPALI TENDENZE DI SETTEMBRE

- Calata l'attività dei programmi malevoli

- Comparsa di nuove applicazioni malevole sullo store di app Google Play

Minaccia mobile del mese

A settembre l'azienda Doctor Web ha presentato i dettagli dell'analisi di un programma malevolo, denominato Android.Pandora.2, mirato predominantemente agli utenti di lingua spagnola. I primi casi di attacchi con la sua partecipazione sono stati registrati a marzo 2023.

Questa applicazione trojan infetta i televisori smart e i TV box con Android arrivando su di essi tramite versioni di firmware compromesse, nonché con l'installazione di versioni trojan di programmi per la visualizzazione illegale di video online.

La funzione principale di Android.Pandora.2 è quella di condurre su comando dei malintenzionati diversi tipi di attacchi DDoS. Inoltre, questo programma malevolo può eseguire una serie di altre azioni, ad esempio, installare i propri aggiornamenti e sostituire il file di sistema hosts.

Lo studio eseguito dagli analisti dei virus Doctor Web ha mostrato che nella creazione di questo trojan i suoi autori hanno utilizzato i risultati di lavoro dei programmatori di Linux.Mirai, prendendo come base parte del suo codice. Quest'ultimo dal 2016 viene ampiamente impiegato per infettare i dispositivi IoT ("Internet of Things") ed effettuare attacchi DDoS a vari siti web.

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.HiddenAds.3697

- Programma trojan per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Spy.5106

- Programma trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. È in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

- Android.Packed.57083

- Rilevamento di applicazioni malevole protette dal software packer ApkProtector. Tra di esse possono essere i trojan bancari, gli spyware e altri software malevoli.

- Android.Pandora.17

- Rilevamento di applicazioni malevole che scaricano e installano il programma trojan backdoor Android.Pandora.2. I malintenzionati spesso incorporano tali programmi di download in applicazioni per Smart TV mirate agli utenti di lingua spagnola.

- Android.MobiDash.7804

- Programma trojan che visualizza annunci pubblicitari invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

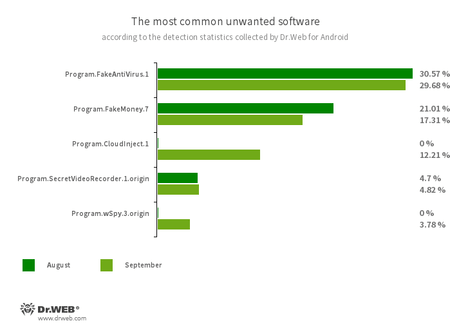

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.FakeMoney.7

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Anche quando gli utenti riescono a farlo, non è possibile per loro ottenere i pagamenti.

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e di un'utility Android dallo stesso nome (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione, all'utente compare la possibilità di gestire in remoto questi programmi: bloccarli, visualizzare dialoghi configurabili, tracciare il fatto di installazione e rimozione di altri software ecc.

- Program.SecretVideoRecorder.1.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di registrazione, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità la rendono potenzialmente pericolosa.

- Program.wSpy.3.origin

- Programma spia commerciale per il monitoraggio nascosto dei proprietari di dispositivi Android. Consente ai malintenzionati di leggere la corrispondenza (messaggi in popolari programmi di messaggistica istantanea ed SMS), ascoltare l'ambiente, tracciare la posizione del dispositivo, monitorare la cronologia del browser, ottenere l'accesso alla rubrica e ai contatti, alle fotografie e ai video, fare screenshot e scattare fotografie con la fotocamera del dispositivo, nonché ha la funzionalità keylogger.

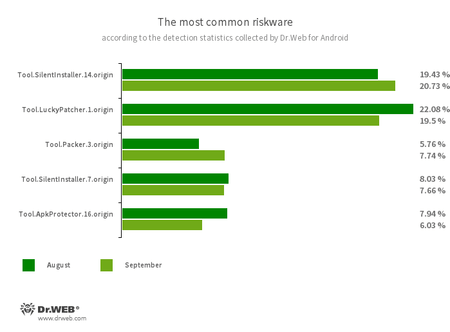

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.LuckyPatcher.1.origin

- Utility che consente di modificare le applicazioni Android installate (creare patch per esse) al fine di modificarne la logica di funzionamento o aggirare determinate restrizioni. Ad esempio, utilizzandola, gli utenti possono tentare di disattivare il controllo dei permessi di root in programmi bancari od ottenere risorse illimitate in giochi. Per creare le patch, l'utility scarica da internet script appositamente preparati che chiunque sia interessato può creare e aggiungere a un database comune. Le funzionalità di tali script possono risultare, tra l'altro, anche malevole, pertanto, le patch create possono rappresentare un potenziale pericolo.

- Tool.Packer.3.origin

- Rilevamento di programmi Android il codice dei quali è cifrato e offuscato dall'utility NP Manager.

- Tool.ApkProtector.16.origin

- Rilevamento di applicazioni Android protette dal software packer ApkProtector. Questo packer non è malevolo, tuttavia, i malintenzionati possono utilizzarlo nella creazione di programmi trojan e indesiderati per renderne più difficile il rilevamento da parte degli antivirus.

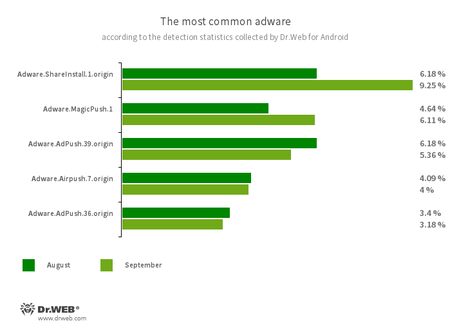

- Adware.ShareInstall.1.origin

- Modulo adware che può essere integrato in programmi Android. Visualizza notifiche pubblicitarie sulla schermata di blocco del sistema operativo Android.

- Adware.MagicPush.1

- Modulo adware che viene incorporato in applicazioni Android. Visualizza banner popup sopra l'interfaccia del sistema operativo quando questi programmi non sono in uso. Tali banner contengono informazioni fuorvianti. Il più delle volte, essi segnalano file sospetti presumibilmente rilevati, o parlano della necessità di bloccare messaggi spam od ottimizzare il consumo energetico del dispositivo. A questo scopo, all'utente viene suggerito di entrare nell'app corrispondente in cui è incorporato uno di questi moduli. All'apertura del programma vengono visualizzati annunci pubblicitari.

- Adware.AdPush.39.origin

- Adware.AdPush.36.origin

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.Airpush.7.origin

- Campione di una famiglia di moduli adware che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

Minacce su Google Play

A settembre 2023, gli analisti dei virus dell'azienda Doctor Web hanno rilevato sullo store Google Play numerose nuove applicazioni malevole. In particolare, i programmi trojan che visualizzavano annunci invadenti. I malintenzionati li distribuivano con il pretesto di giochi: Agent Shooter (Android.HiddenAds.3781), Rainbow Stretch (Android.HiddenAds.3785), Rubber Punch 3D (Android.HiddenAds.3786) e Super Skibydi Killer (Android.HiddenAds.3787). Dopo essere stati installati sui dispositivi Android, questi trojan cercavano di nascondersi agli utenti. Per fare questo, sostituivano furtivamente le proprie icone situate sulla schermata principale con una versione trasparente e i relativi nomi con nomi vuoti. Inoltre, potevano fingere di essere il browser Google Chrome cambiando le icone con la copia corrispondente. Quando gli utenti fanno clic su tale icona, i programmi trojan avviano il browser, e loro stessi continuano a funzionare in modalità background. Questo consente ai trojan di diventare meno visibili e riduce la probabilità della loro rimozione prematura. Per di più, se il funzionamento dei programmi malevoli sarà terminato, gli utenti li riavvieranno pensando che stiano avviando il browser.

Oltre a ciò, i nostri specialisti hanno rilevato ulteriori programmi falsificazione dalla famiglia Android.FakeApp. Alcuni di essi (Android.FakeApp.1429, Android.FakeApp.1430, Android.FakeApp.1432, Android.FakeApp.1434, Android.FakeApp.1435 e altri) venivano distribuiti sotto le apparenze di programmi finanziari. Ad esempio, applicazioni per il trading di borsa, guide e tutorial sull'investimento, app per la contabilità domestica e altre. In realtà, la loro funzione principale era quella di caricare siti fraudolenti su cui le potenziali vittime venivano invitate a diventare "investitori".

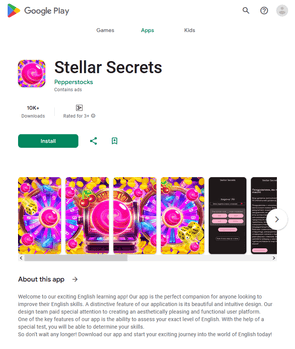

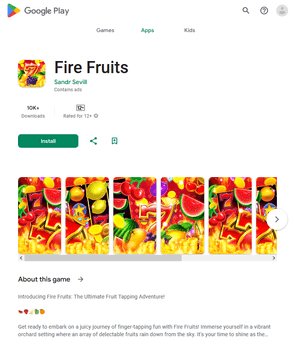

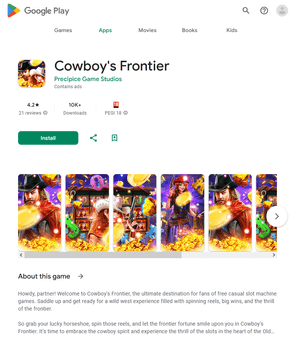

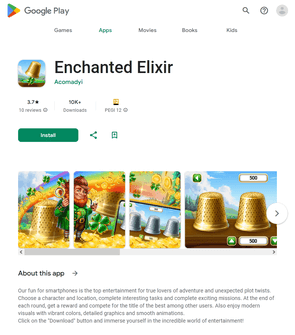

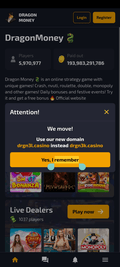

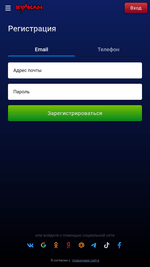

Altri programmi falsificazione (ad esempio, Android.FakeApp.1433, Android.FakeApp.1436, Android.FakeApp.1437, Android.FakeApp.1438, Android.FakeApp.1439 e Android.FakeApp.1440) venivano spacciati dai malintenzionati per svariate app gioco. In una serie di casi, esse potevano effettivamente funzionare come giochi, ma la loro funzione principale era quella di caricare siti di casinò online.

Esempi di funzionamento di questi programmi malevoli in modalità gioco:

Esempi di siti di casinò online da essi caricati:

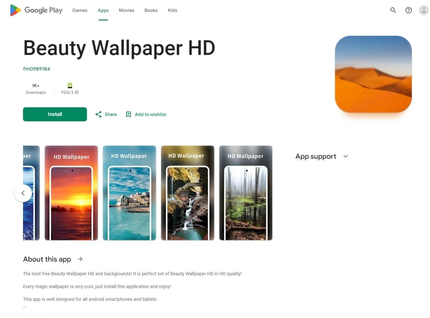

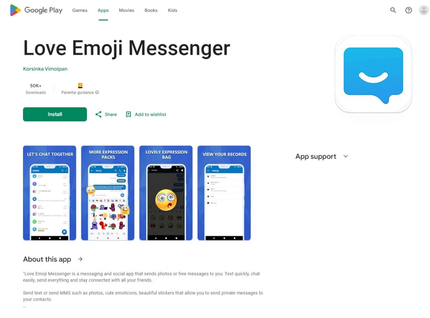

Allo stesso tempo, sullo store Google Play sono stati individuati ulteriori programmi trojan della famiglia Android.Joker, che iscrivevano proprietari di dispositivi Android a servizi a pagamento. Uno di questi trojan era nascosto in un'app con una raccolta di immagini, chiamata Beauty Wallpaper HD, secondo la classificazione dell'azienda Doctor Web è stato denominato Android.Joker.2216. Un altro veniva distribuito sotto le sembianze di un'app di messaggistica online, Love Emoji Messenger, ed è stato aggiunto al database dei virus Dr.Web come Android.Joker.2217.

Per proteggere i dispositivi Android dai programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Indicatori di compromissione

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati