L'attività dei trojan bancari di varie famiglie è diminuita del 18,77%, e quella delle applicazioni trojan spia Android.Spy del 27,33%. Mentre il numero di rilevamenti dei programmi malevoli ransomware Android.Locker è aumentato del 29,85%.

PRINCIPALI TENDENZE DI FEBBRAIO

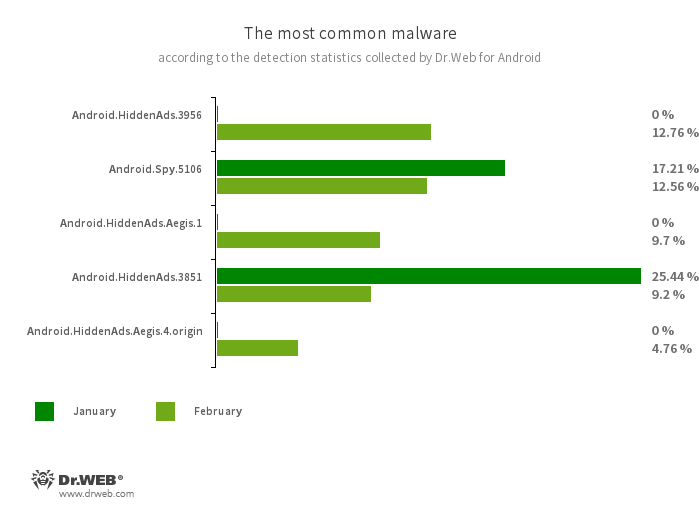

- Notevole crescita dell'attività dei programmi trojan pubblicitari della famiglia Android.HiddenAds

- Diminuito il numero di attacchi dei trojan bancari e delle applicazioni malevole spia

- Aumentato il numero di rilevamenti su dispositivi protetti dei programmi malevoli ransomware