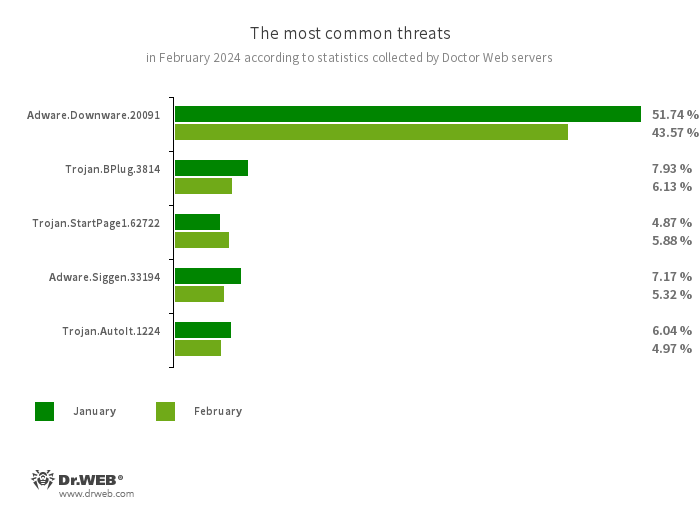

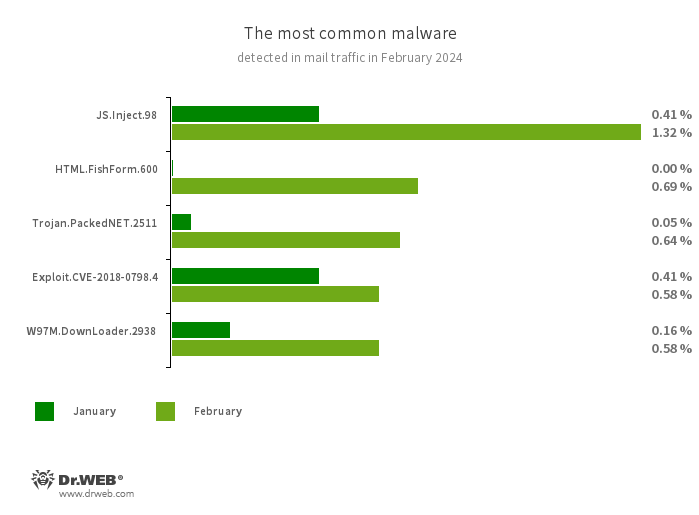

L'analisi delle statistiche di rilevamento dell'antivirus Dr.Web a febbraio 2024 ha mostrato una crescita del numero totale di minacce rilevate del 1,26% rispetto a gennaio. Il numero di minacce uniche, allo stesso tempo, è diminuito dello 0,78%. Le posizioni leader per numero di rilevamenti di nuovo sono occupate dai vari trojan pubblicitari e programmi indesiderati pubblicitari. Inoltre, hanno mantenuto un'alta attività le applicazioni malevole che vengono distribuite come parte di altre minacce e ostacolano il rilevamento di queste ultime. Nel traffico email il più frequentemente venivano rilevati gli script malevoli, i documenti di phishing, nonché i programmi che sfruttano vulnerabilità in documenti Microsoft Office.

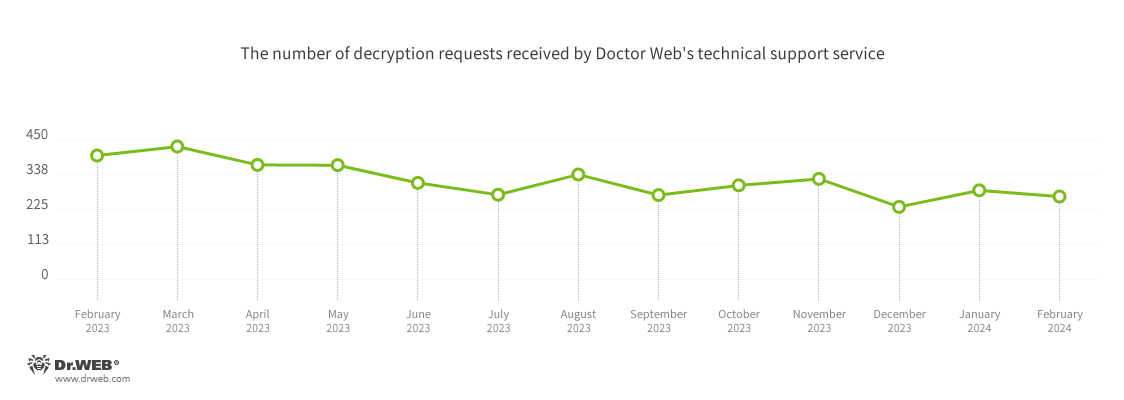

Il numero di richieste utente di decriptazione file è diminuito del 7,02% rispetto al mese precedente. I più frequenti colpevoli degli attacchi sono stati i trojan di criptazione Trojan.Encoder.3953 (il 18,27% degli incidenti), Trojan.Encoder.37369 (il 9,14% degli incidenti) e Trojan.Encoder.26996 (l'8,12% degli incidenti).

Per quanto riguarda i dispositivi Android, il più spesso di nuovo venivano rilevati i trojan pubblicitari della famiglia Android.HiddenAds la cui attività è significativamente aumentata.

Principali tendenze di febbraio

- Crescita del numero totale di minacce rilevate

- Predominanza di script malevoli e documenti di phishing nel traffico email malevolo

- Diminuito il numero di richieste utente per la decriptazione di file interessati da ransomware di criptazione

- Cresciuto il numero di rilevamenti delle applicazioni trojan pubblicitarie Android.HiddenAds sui dispositivi protetti

Ransomware di criptazione

A febbraio 2024 rispetto a gennaio, è diminuito del 7,02% il numero di richieste per la decriptazione di file interessati da trojan ransomware di criptazione.

Ransomware di criptazione più diffusi a febbraio:

- Trojan.Encoder.3953 — 18.27%

- Trojan.Encoder.35534 — 9.14%

- Trojan.Encoder.26996 — 8.12%

- Trojan.Encoder.29750 — 0.51%

- Trojan.Encoder.37400 — 0.51%

Siti pericolosi

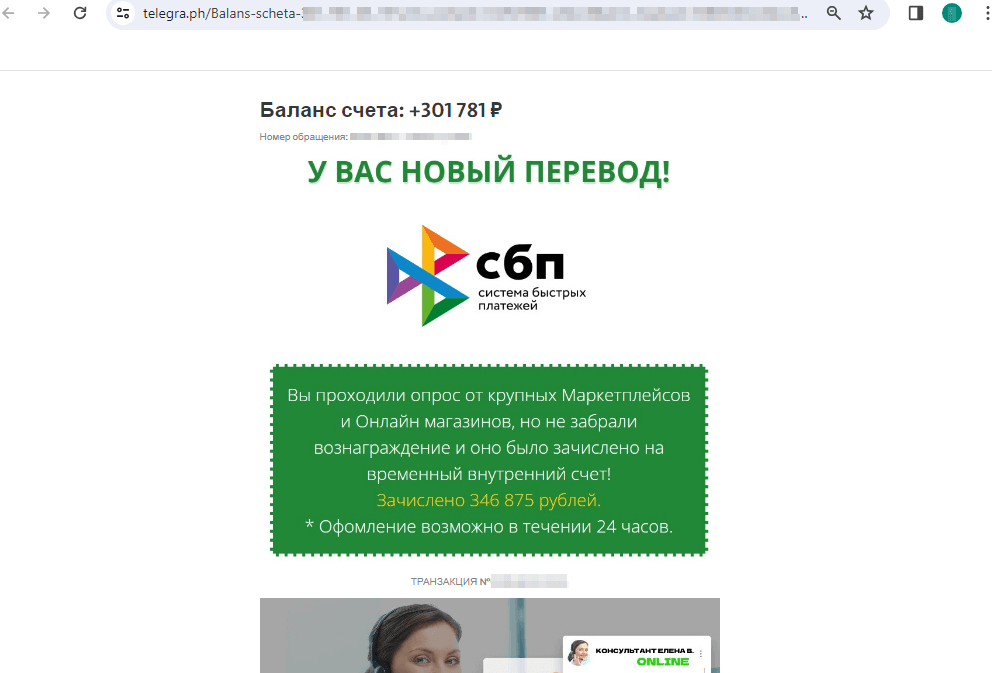

A febbraio 2024 gli analisti internet dell'azienda Doctor Web hanno continuato a rilevare i siti indesiderati di vario argomento. In particolare, hanno guadagnato popolarità tra i malintenzionati i siti che segnalano alle potenziali vittime di inganno una presunta disponibilità per loro di certi trasferimenti di denaro. Per "ricevere" questi soldi, gli utenti dovrebbero pagare una "commissione" per un bonifico interbancario. I link di tali siti venivano distribuiti, tra l'altro, anche tramite la piattaforma di blog Telegraph.

Di seguito è riportato un esempio di tale pubblicazione. Le potenziali vittime vengono invitate a "ritirare" entro 24 ore una ricompensa presumibilmente guadagnata partecipando a un sondaggio di negozi online:

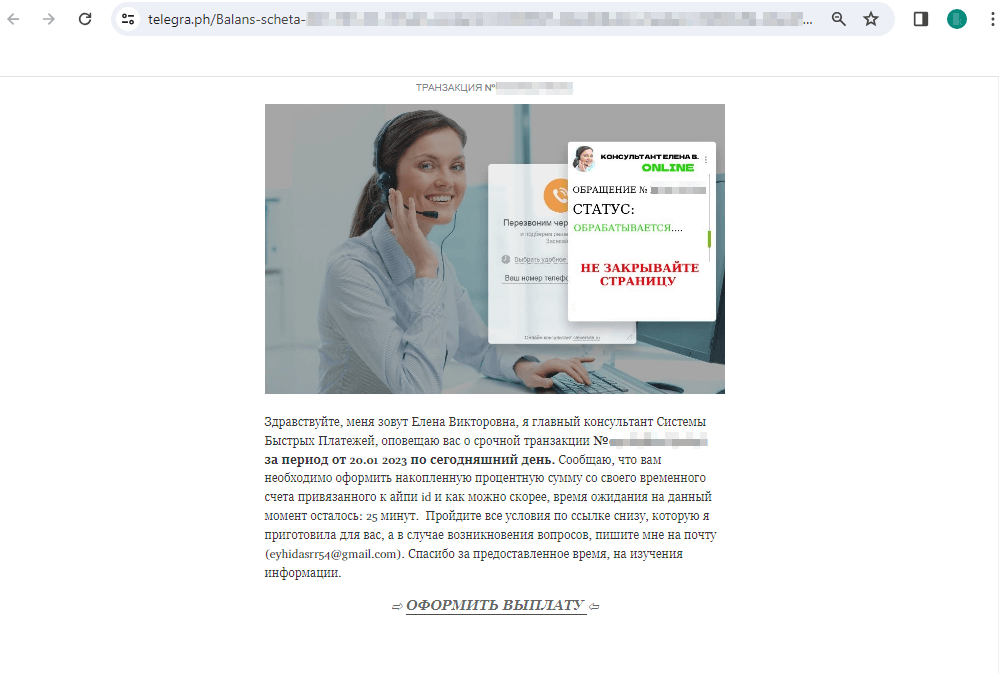

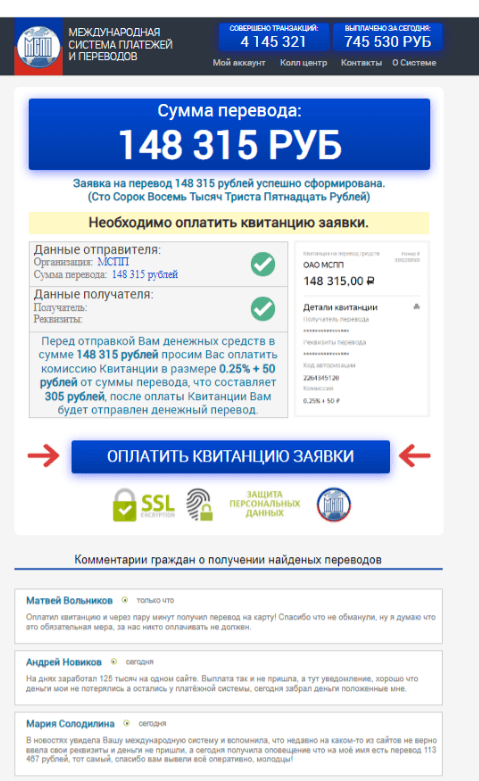

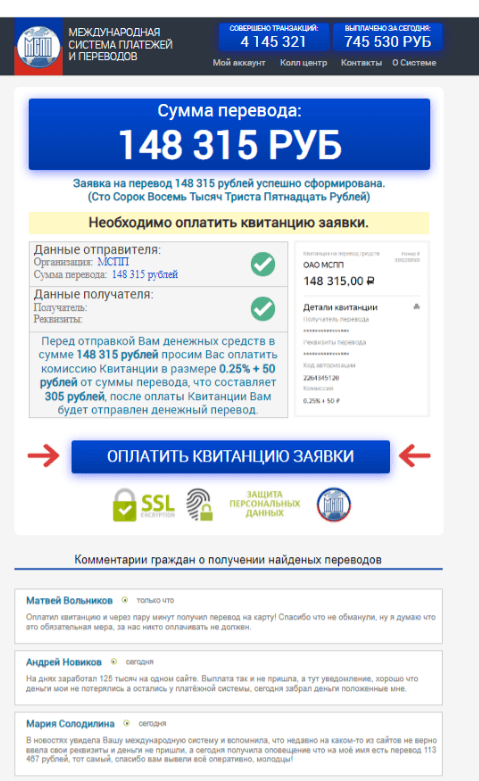

Quando l'utente fa clic sul link "OTTIENI IL PAGAMENTO" (in russo "ОФОРМИТЬ ВЫПЛАТУ"), viene reindirizzato a un sito truffa di un certo "Sistema Pagamenti e Bonifici Internazionale" (in russo "Международная Система Платежей и Переводов") dove presumibilmente sarebbe in grado di ricevere il pagamento promesso:

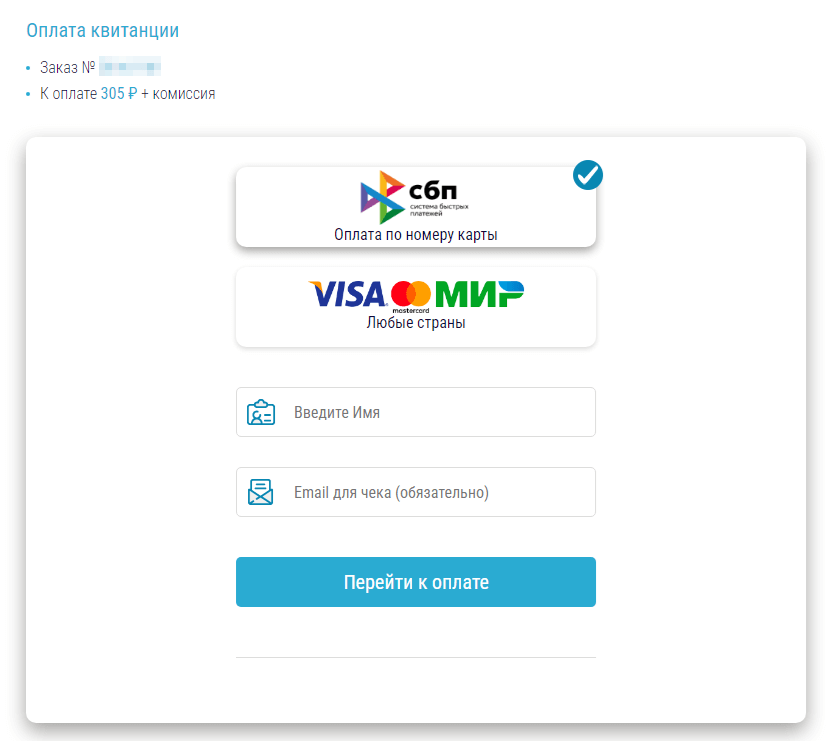

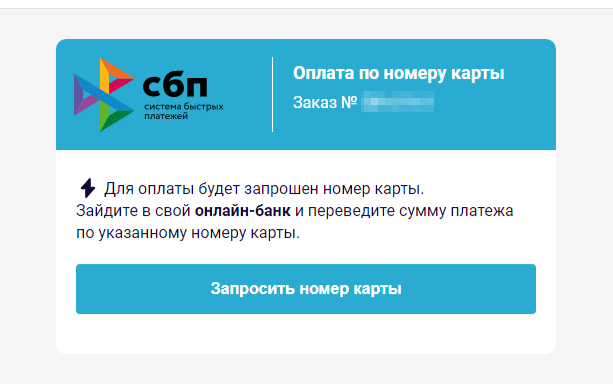

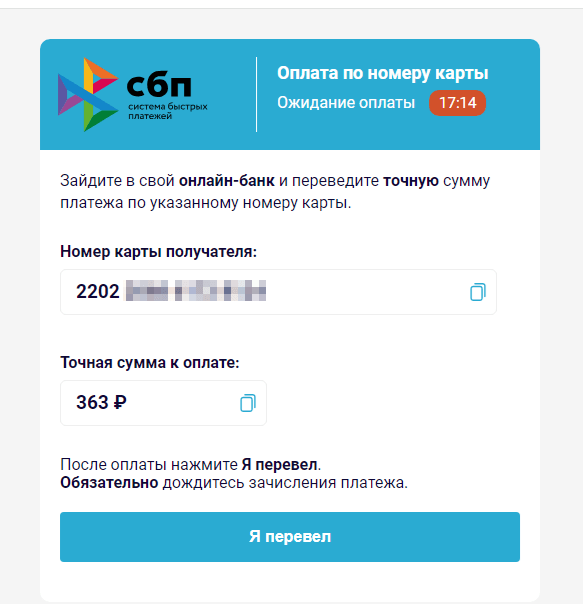

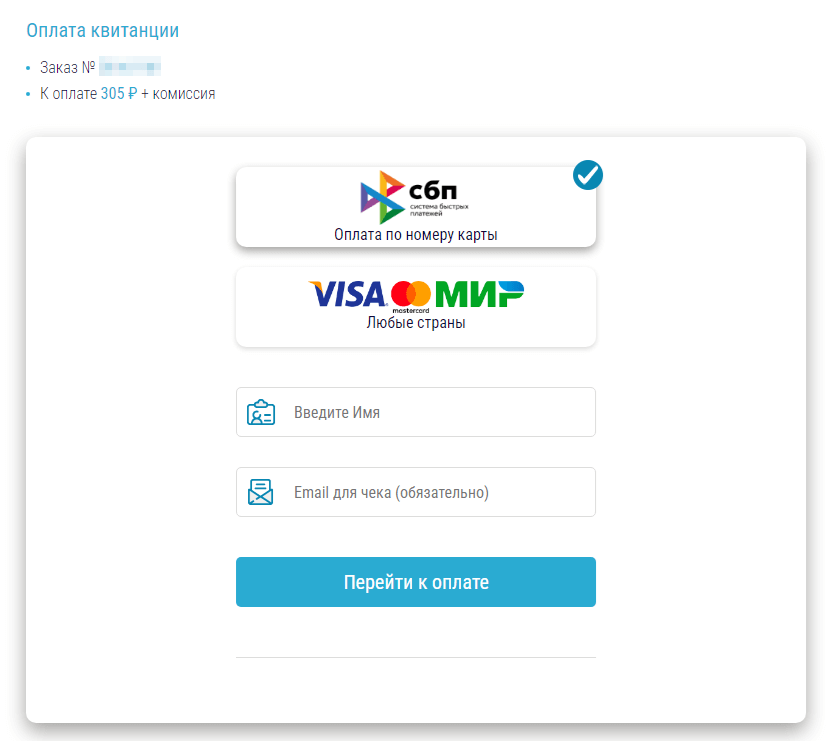

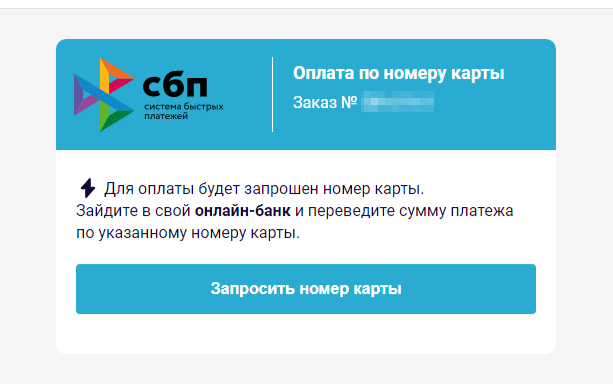

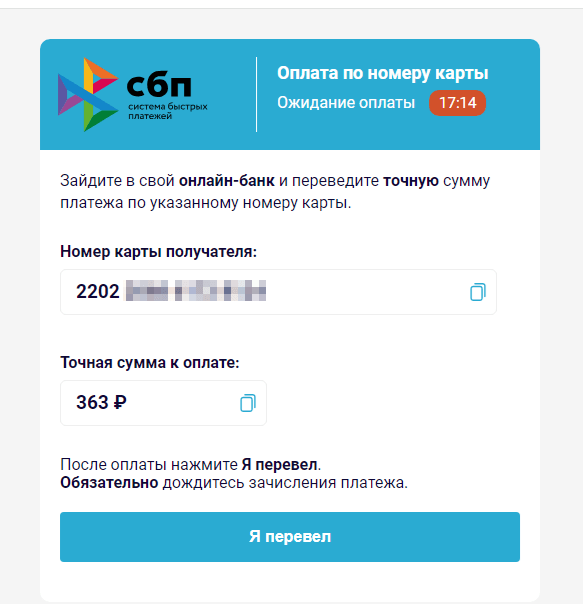

Per "ricevere" il denaro, l'utente prima deve indicare i suoi dati personali: nome e indirizzo email, e quindi pagare una "commissione" per il "trasferimento" della ricompensa inesistente presumibilmente tramite il reale Sistema di pagamenti rapidi, abbreviato in SBP (in russo Система быстрых платежей, СБП). Tuttavia, come metodo di pagamento della "commissione", i truffatori specificano il trasferimento su un numero di carta bancaria tramite home banking, e non il trasferimento in base al numero di telefono cellulare previsto dall'SBP. In questo caso, i malintenzionati potrebbero intenzionalmente speculare su questo metodo di pagamento che sta guadagnando popolarità in Russia, contando sulla scarsa alfabetizzazione finanziaria degli utenti. Se la vittima accetterà di pagare la "commissione", invierà i propri soldi su una carta bancaria controllata dai truffatori. Con tutto ciò, non si può escludere che in futuro nel tentativo di rubare denaro a utenti, i malintenzionati effettivamente inizieranno a usare il sistema SBP.