Doctor Web: panoramica sull'attività di virus per dispositivi mobili a gennaio 2021

24 febbraio 2021

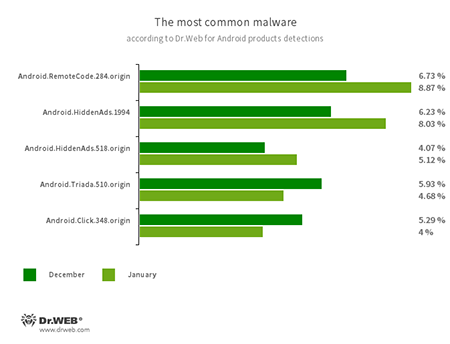

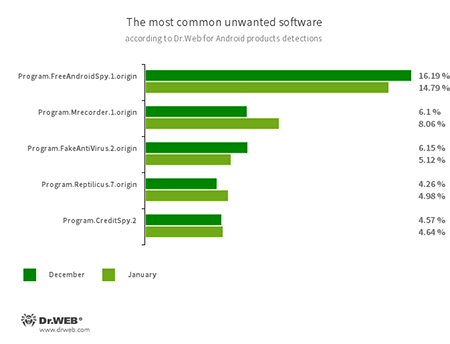

A gennaio i prodotti antivirus Dr.Web per Android hanno rilevato su dispositivi protetti il 11,32% di minacce in meno rispetto a dicembre scorso. Il numero di applicazioni malevole è diminuito dell'11,5% e di quelle pubblicitarie del 15,93%. Allo stesso tempo, i programmi indesiderati e quelli potenzialmente pericolosi rilevati sono aumentati rispettivamente dell'11,66% e del 7,26%. Secondo le statistiche ottenute, il più delle volte gli utenti riscontravano trojan che visualizzavano pubblicità, nonché applicazioni malevole che scaricavano altri software ed eseguivano codice arbitrario.

Durante il mese precedente gli analisti di virus dell'azienda Doctor Web hanno rilevato numerose minacce sullo store di app Google Play. Tra di esse c'erano molteplici varianti di moduli pubblicitari appartenenti alla famiglia Adware.NewDich che venivano distribuiti come parte di programmi per il sistema operativo Android. Oltre a ciò, sono stati rilevati nuovi trojan della famiglia Android.FakeApp che caricavano siti fraudolenti, nonché applicazioni malevole della famiglia Android.Joker che abbonavano utenti a servizi mobili costosi ed eseguivano codice arbitrario.

Allo stesso tempo, i nostri specialisti hanno registrato nuovi attacchi effettuati con l'utilizzo di trojan bancari. Uno di essi è stato trovato in una falsa applicazione bancaria collocata su Google Play, altri venivano distribuiti attraverso siti malevoli creati da malintenzionati.

LE PRINCIPALI TENDENZE DI GENNAIO

- Diminuito il numero totale di minacce rilevate su dispositivi Android

- Rilevamento di numerosi nuovi programmi malevoli e indesiderati su Google Play

La minaccia del mese

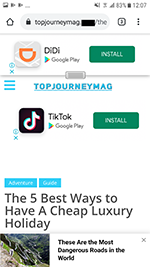

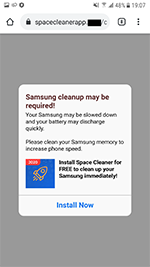

All'inizio di gennaio gli analisti di virus Doctor Web hanno rilevato sullo store Google Play applicazioni con moduli pubblicitari incorporati appartenenti alla famiglia Adware.NewDich, che su comando del server di gestione caricano vari siti nel browser. Possono essere sia risorse internet innocue che siti con annunci o siti fraudolenti utilizzati per il phishing. Vengono caricati quando gli utenti non utilizzano le applicazioni che contengono i moduli Adware.NewDich. Di conseguenza, diventa più difficile individuare la causa di strani comportamenti dei dispositivi Android.

Esempi di applicazioni in cui sono stati trovati tali moduli pubblicitari:

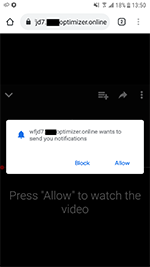

Esempi di siti caricati:

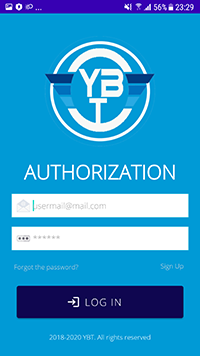

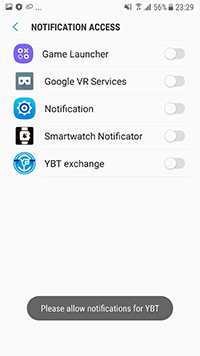

Tra le varie risorse web caricate dai moduli Adware.NewDich, spesso sono presenti pagine di partner e servizi pubblicitari che reindirizzano gli utenti a sezioni di app collocate su Google Play. Una di esse era un'app con il nome YBT Exchange che sarebbe progettata per l'utilizzo di uno degli exchange di criptovalute. Gli analisti di virus dell'azienda Doctor Web hanno scoperto però che questo non era altro che un trojan bancario, chiamato Android.Banker.3684. Le sue funzionalità includevano l'intercettazione di login, password, codici di verifica monouso che vengono immessi, nonché dei contenuti delle notifiche in arrivo, per cui il trojan chiedeva la relativa autorizzazione di sistema. Dopo che abbiamo contattato in merito l'azienda Google, il banker è stato rimosso dallo store di app.

Gli analisti di virus Doctor Web hanno scoperto che diverse varianti di questi moduli erano presenti almeno in 21 programmi. L'indagine ha mostrato che, con un alto grado di probabilità, i loro proprietari sono direttamente legati anche allo sviluppo di Adware.NewDich. Dopo che la piattaforma pubblicitaria ha attirato l'attenzione degli specialisti di sicurezza informatica, i suoi amministratori, in preda al panico, hanno iniziato a rilasciare aggiornamenti delle app in cui cercavano di sviare il rilevamento degli antivirus o escludevano completamente da esse il modulo pubblicitario. Uno dei programmi in questione è stato successivamente rimosso dallo store. Ciononostante, nulla impedisce ai malintenzionati di rilasciare nuove versioni di software in cui Adware.NewDich sarà nuovamente presente, una cosa già più volte osservata dai nostri specialisti.

La lista dei programmi con moduli Adware.NewDich in essi rilevati:

| Nome pacchetto | Presente modulo Adware.NewDich | App rimossa da Google Play |

|---|---|---|

| com.qrcodescanner.barcodescanner | Era presente nell'ultima versione attuale 1.75 | Sì |

| com.speak.better.correctspelling | È presente nella versione attuale 679.0 | No |

| com.correct.spelling.learn.english | È presente nella versione attuale 50.0 | No |

| com.bluetooth.autoconnect.anybtdevices | È presente nella versione attuale 2.5 | No |

| com.bluetooth.share.app | È presente nella versione attuale 1.8 | No |

| org.strong.booster.cleaner.fixer | È assente nella versione attuale 5.9 | No |

| com.smartwatch.bluetooth.sync.notifications | È assente nella versione attuale 85.0 | No |

| com.blogspot.bidatop.nigeriacurrentaffairs2018 | È presente nella versione attuale 3.2 | No |

| com.theantivirus.cleanerandbooster | È assente nella versione attuale 9.3 | No |

| com.clean.booster.optimizer | È assente nella versione attuale 9.1 | No |

| flashlight.free.light.bright.torch | È assente nella versione attuale 66.0 | No |

| com.meow.animal.translator | È assente nella versione attuale 1.9 | No |

| com.gogamegone.superfileexplorer | È assente nella versione attuale 2.0 | No |

| com.super.battery.full.alarm | È assente nella versione attuale 2.2 | No |

| com.apps.best.notepad.writing | È assente nella versione attuale 7.7 | No |

| ksmart.watch.connecting | È assente nella versione attuale 32.0 | No |

| com.average.heart.rate | È assente nella versione attuale 7.0 | No |

| com.apps.best.alam.clocks | È assente nella versione attuale 4.7 | No |

| com.booster.game.accelerator.top | È assente nella versione attuale 2.1 | No |

| org.booster.accelerator.optimizer.colorful | È assente nella versione attuale 61.0 | No |

| com.color.game.booster | È assente nella versione attuale 2.1 | No |

Caratteristiche dei moduli Adware.NewDich:

- sono integrati in applicazioni con funzionalità complete per non destare sospetti negli utenti;

- la loro attività si manifesta con un ritardo (fino a diversi giorni) dopo l'avvio dei programmi che li contengono;

- il caricamento dei siti pubblicizzati viene eseguito quando le applicazioni in cui sono incorporati i moduli sono chiuse e gli utenti non le utilizzano;

- i malintenzionati monitorano costantemente se i programmi antivirus rilevano questi moduli, apportano prontamente modifiche e rilasciano versioni aggiornate per combattere il rilevamento.

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.RemoteCode.284.origin

- Un programma malevolo che carica ed esegue codice arbitrario. A seconda della variante, può anche caricare vari siti web, cliccare su link e banner pubblicitari, iscrivere gli utenti a servizi a pagamento ed eseguire altre operazioni.

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- Trojan progettati per la visualizzazione di pubblicità invadenti. Vengono distribuiti sotto le mentite spoglie di applicazioni popolari tramite altri programmi malevoli che in alcuni casi li installano di nascosto nella directory di sistema.

- Android.Triada.510.origin

- Un trojan multifunzionale che esegue una varietà di azioni malevole. Appartiene a una famiglia di applicazioni trojan che si infiltrano nei processi di tutti i programmi in esecuzione. Diversi campioni di questa famiglia sono riscontrabili nel firmware di dispositivi Android in cui i malintenzionati li incorporano in fase di produzione. Inoltre, alcune loro varianti possono sfruttare vulnerabilità per ottenere l'accesso ai file e alle directory protetti del sistema.

- Android.Click.348.origin

- Un'app malevola che carica in autonomo siti web e clicca su banner pubblicitari e link presenti. Può diffondersi sotto le mentite spoglie di programmi innocui senza destare sospetti nell'utente.

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Applicazioni che monitorano i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. Sono in grado di controllare la posizione dei dispositivi, raccogliere dati circa la corrispondenza SMS, conversazioni sui social network, copiare documenti, foto e video, ascoltare telefonate e l'ambiente ecc.

- Program.FakeAntiVirus.2.origin

- Rilevamento di programmi adware che imitano il funzionamento dei software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.CreditSpy.2

- Rilevamento di programmi studiati per valutare il merito creditizio sulla base dei dati personali degli utenti. Tali applicazioni caricano sul server remoto messaggi SMS, informazioni sui contatti dalla rubrica, la cronologia delle chiamate e altre informazioni.

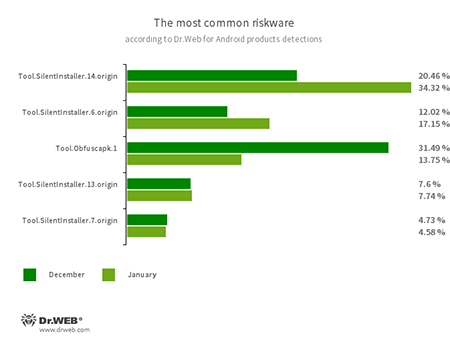

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire i file apk senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per la modifica e complicazione automatica del codice sorgente delle applicazioni Android per renderne più difficile il reverse engineering. I malintenzionati la impiegano per proteggere i programmi malevoli e altri programmi pericolosi dal rilevamento tramite gli antivirus.

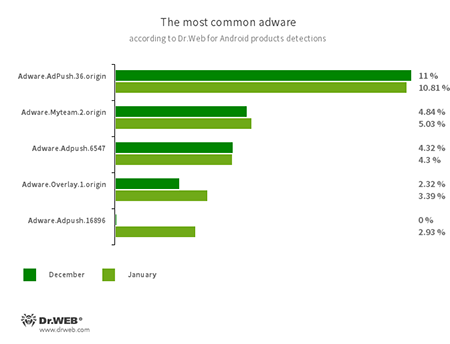

Moduli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre delle altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16896

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

Minacce su Google Play

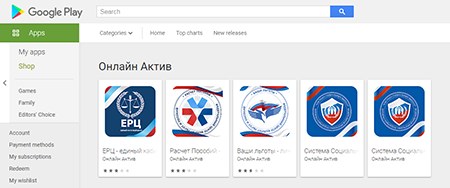

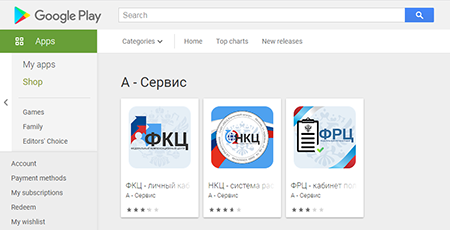

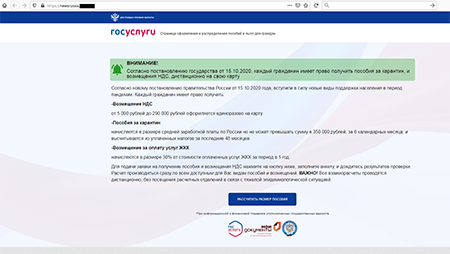

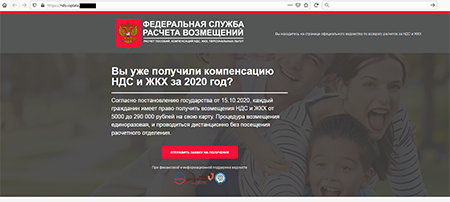

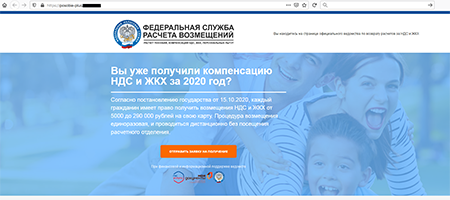

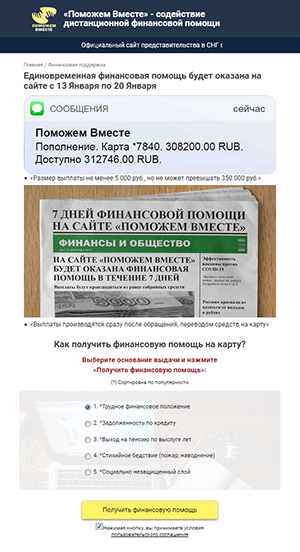

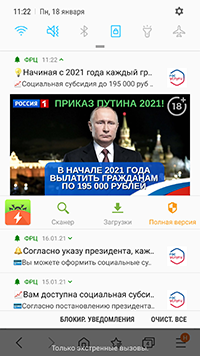

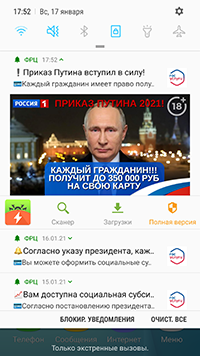

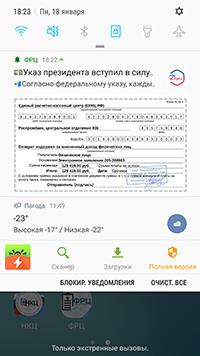

Oltre alle app con i moduli pubblicitari Adware.NewDich, a gennaio gli specialisti Doctor Web hanno rilevato sullo store Google Play un grande numero di nuovi trojan parte della famiglia Android.FakeApp che venivano distribuiti con il pretesto di software con informazioni su bonus sociali, agevolazioni, rimborsi IVA e simili compensazioni in denaro. C'erano anche altre varianti, per esempio, programmi che sarebbero progettati per cercare informazioni su lotterie e ottenere regali da blogger famosi.

Come gli altri trojan simili rilevati in precedenza, le ultime versioni caricavano siti fraudolenti su cui le potenziali vittime venivano informate di compensazioni dallo stato che sarebbero disponibili per loro. Per "ottenere" il denaro, gli utenti dovevano inserire i dati personali, nonché pagare il lavoro degli avvocati, la formalizzazione dei documenti, il bollo o il costo del bonifico bancario. In realtà, gli utenti non ricevevano alcun bonus, mentre i malintenzionati rubavano loro dati riservati e soldi.

Alcune varianti di queste app malevole visualizzavano periodicamente notifiche che anche informavano di bonus e compensazioni disponibili. In questo modo, i criminali informatici cercavano di attirare ulteriore attenzione delle potenziali vittime per farle andare ai siti fraudolenti.

Esempi di siti caricati da diverse varianti dei trojan Android.FakeApp:

Esempi di notifiche fraudolente con informazioni su "bonus" e "compensazioni" che vengono visualizzate da queste applicazioni malevole:

Inoltre, sono stati rilevati nuovi trojan multifunzionali appartenenti alla famiglia Android.Joker che sono stati chiamati Android.Joker.496, Android.Joker.534 e Android.Joker.535. Si diffondevano sotto le mentite spoglie di app innocue: software traduttori e un editor multimediale per la creazione di animazioni gif. Le loro vere funzionalità però erano il caricamento e l'esecuzione di codice arbitrario, nonché l'intercettazione dei contenuti delle notifiche e l'abbonamento degli utenti a servizi premium.

Tra le minacce rilevate c'era anche un nuovo trojan, aggiunto al database dei virus Dr.Web come Android.Banker.3679. Veniva distribuito con il pretesto di un'app per l'utilizzo del programma bonus Esfera della banca Santander ed era destinato agli utenti brasiliani. Le funzionalità principali di Android.Banker.3679 erano il phishing e il furto dei dati riservati, e il suo obiettivo era l'app bancaria Santander Empresas.

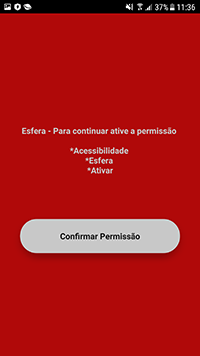

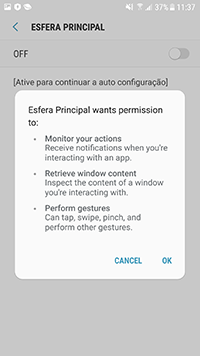

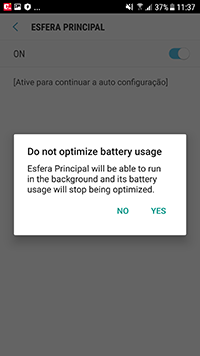

Dopo l'installazione e l'avvio, il trojan chiedeva l'accesso alle funzioni di accessibilità del sistema operativo Android che sarebbero necessarie per l'utente per continuare a utilizzare l'app. In realtà, erano necessarie per il trojan per eseguire in automatico le attività malevole. Se la vittima acconsentiva a concedergli le autorizzazioni richieste, il banker otteneva il controllo del dispositivo e poteva cliccare in autonomo su vari elementi del menu, pulsanti, leggere i contenuti delle finestre di applicazioni ecc.

Trojan bancari

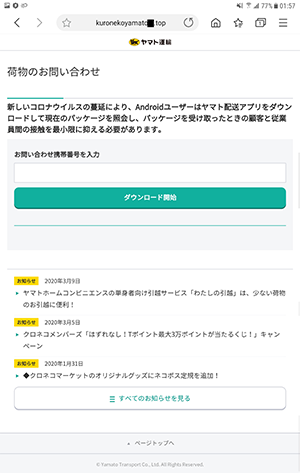

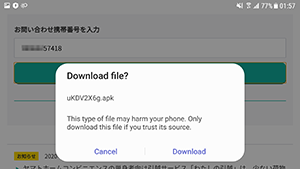

Oltre ai trojan bancari rilevati su Google Play, i proprietari di dispostivi Android venivano minacciati da banker che si diffondevano attraverso siti malevoli. Per esempio, gli specialisti dell'azienda Doctor Web hanno registrato nuovi attacchi contro utenti giapponesi in cui venivano impiegate applicazioni malevole da diverse famiglie: Android.BankBot.3954, Android.SmsSpy.833.origin, Android.SmsSpy.10809, Android.Spy.679.origin e altre ancora. Venivano scaricate da siti fasulli di servizi di corriere e postali con il pretesto di aggiornamenti del browser Chrome, dell'app Play Store e di altri software innocui.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati