Doctor Web: panoramica sull'attività di virus per dispositivi mobili a febbraio 2021

16 marzo 2021

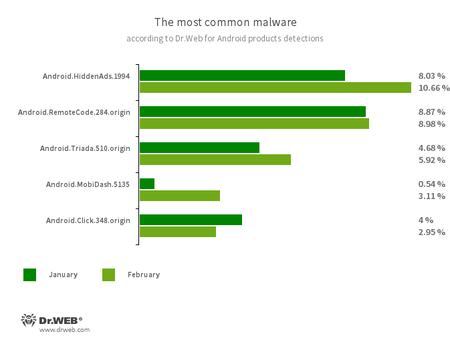

A febbraio i prodotti antivirus Dr.Web per Android più spesso rilevavano sui dispositivi protetti programmi malevoli e indesiderati che visualizzano annunci invadenti, nonché trojan che eseguono codice arbitrario e caricano diverse applicazioni all'insaputa degli utenti.

Nel corso del mese passato, gli analisti di virus dell'azienda Doctor Web di nuovo hanno rilevato numerose minacce sullo store di app Google Play. In particolare, erano tra di esse numerose applicazioni fraudolente appartenenti alla famiglia Android.FakeApp, alcuni trojan multifunzionali Android.Joker, applicazioni malevole della famiglia Android.HiddenAds che sono progettate per visualizzare pubblicità, nonché altri programmi pericolosi.

LE PRINCIPALI TENDENZE DI FEBBRAIO

- Comparsa di nuove minacce sullo store di app Google Play

- Attività di applicazioni Android malevole utilizzate in vari schemi di frode

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.HiddenAds.1994

- Un trojan progettato per la visualizzazione di pubblicità invadenti. Viene distribuito con il pretesto di applicazioni popolari tramite altri programmi malevoli che in alcuni casi lo installano di nascosto nella directory di sistema.

- Android.RemoteCode.284.origin

- Un programma malevolo che carica ed esegue codice arbitrario. A seconda della variante, può anche caricare vari siti web, cliccare su link e banner pubblicitari, iscrivere gli utenti a servizi a pagamento ed eseguire altre operazioni.

- Android.Triada.510.origin

- Un trojan multifunzionale che esegue una varietà di azioni malevole. Appartiene a una famiglia di applicazioni trojan che si infiltrano nei processi di tutti i programmi in esecuzione. Diversi campioni di questa famiglia sono riscontrabili nel firmware di dispositivi Android in cui i malintenzionati li incorporano in fase di produzione. Inoltre, alcune loro varianti possono sfruttare vulnerabilità per ottenere l'accesso ai file e alle directory protetti del sistema.

- Android.Click.348.origin

- Un'app malevola che carica in autonomo siti web e clicca su banner pubblicitari e link presenti. Può diffondersi sotto le mentite spoglie di programmi innocui senza destare sospetti nell'utente.

- Android.MobiDash.5135

- Un programma trojan che visualizza annunci invadenti. È un modulo software che gli sviluppatori software incorporano nelle applicazioni.

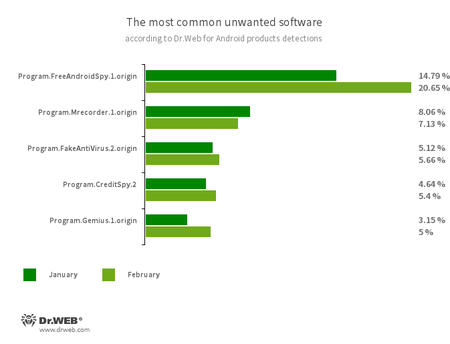

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Applicazioni che monitorano i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. Sono in grado di controllare la posizione dei dispositivi, raccogliere dati circa la corrispondenza SMS, conversazioni sui social network, copiare documenti, foto e video, ascoltare telefonate e l'ambiente ecc.

- Program.FakeAntiVirus.2.origin

- Rilevamento di programmi adware che imitano il funzionamento dei software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.CreditSpy.2

- Rilevamento di programmi studiati per assegnare il rating bancario sulla base dei dati personali degli utenti. Tali applicazioni caricano sul server remoto messaggi SMS, informazioni sui contatti dalla rubrica, la cronologia delle chiamate e altre informazioni.

- Program.Gemius.1.origin

- Programma che raccoglie informazioni sui dispositivi mobili Android e su quello come vengono utilizzati dai loro proprietari. Insieme ai dati tecnici, raccoglie informazioni riservate: posizione del dispositivo, segnalibri salvati nel browser, cronologia dei siti visitati, nonché indirizzi internet inseriti.

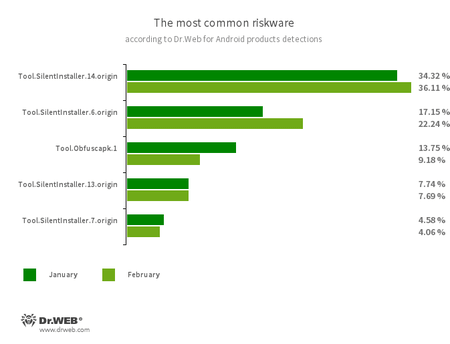

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire i file apk senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per la modifica e complicazione automatica del codice sorgente delle applicazioni Android per renderne più difficile il reverse engineering. I malintenzionati la impiegano per proteggere i programmi malevoli e altri programmi pericolosi dal rilevamento tramite gli antivirus.

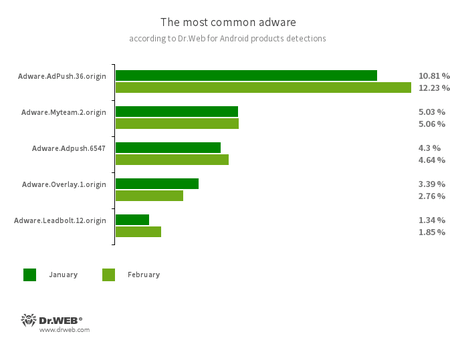

Moduli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre delle altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

- Adware.LeadBolt.12.origin

Minacce su Google Play

Nel corso di febbraio gli specialisti dell'azienda Doctor Web registravano la diffusione di un grande numero di applicazioni malevole della famiglia Android.FakeApp, molte di cui venivano impiegate dai malintenzionati in schemi di frode. Uno dei gruppi di tali trojan veniva distribuito con il pretesto di programmi che sarebbero progettati per fornire accesso a sconti, coupon e buoni promozionali, nonché omaggi da noti negozi e aziende. Per farli sembrare più convincenti, nei programmi venivano utilizzati i logo e nomi dei relativi marchi: produttori di elettrodomestici, distributori di carburanti e catene di negozi.

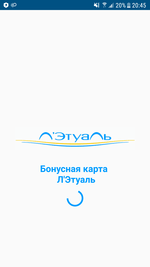

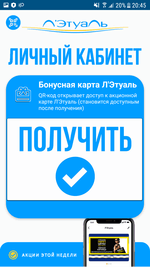

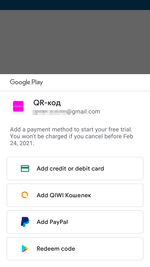

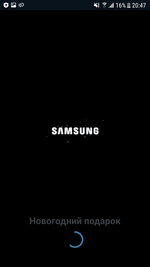

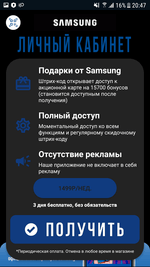

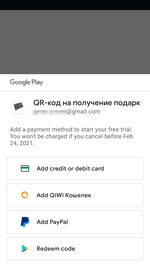

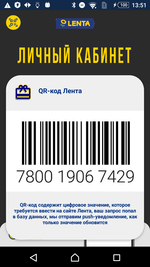

Quando vengono avviati tali programmi, alle potenziali vittime viene chiesto di pagare un abbonamento da 449 a 1499 rubli alla settimana — questo sarebbe necessario per usufruire di tutte le funzionalità delle app e ottenere i buoni promessi. Tuttavia, loro ricevevano solo codici a barre e QR inutilizzabili, che erano uguali per ogni trojan, nonché una promessa di ulteriori codici che arriveranno sotto forma di notifiche. Va notato che solo alcune varianti di questi programmi avevano le funzionalità per la gestione di notifiche, una cosa che di per sé metteva in dubbio l'onestà degli sviluppatori.

Se l'utente del dispositivo Android acconsentiva al pagamento dei servizi in-app, gli veniva concesso un periodo di prova di 3 giorni durante il quale poteva rifiutare il pagamento o confermare l'abbonamento. Il calcolo dei malintenzionati in questo schema era quello che gli utenti si scorderanno del periodo di prova o persino di aver installato questi programmi, o, a causa di inesperienza, non capiranno che si sono abbonati a un costoso servizio con un pagamento periodico.

Diverse varianti dei trojan sopraccitati sono state aggiunte al database dei virus Dr.Web come Android.FakeApp.239, Android.FakeApp.240, Android.FakeApp.246 e Android.FakeApp.247. Un esempio di funzionamento di alcune di esse è mostrato sulle immagini sotto:

Messaggi ed esempi di codici che i trojan visualizzavano dopo l'abbonamento riuscito a un servizio costoso:

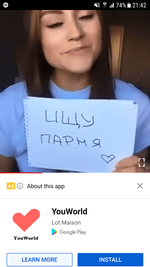

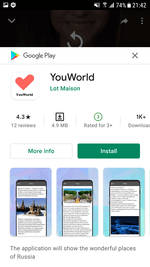

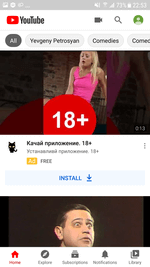

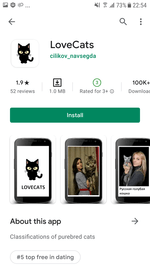

Nel secondo gruppo di falsi programmi della famiglia Android.FakeApp rientrano applicazioni che i malintenzionati spacciavano per programmi innocui di vari argomenti. Tra di essi erano prontuari di moda, animali, natura, oroscopi vari. Le loro funzionalità non corrispondevano a quelle dichiarate, e si occupavano solo di caricare vari siti di incontri, nonché siti palesemente fraudolenti. Questi programmi venivano attivamente pubblicizzati attraverso la rete pubblicitaria del servizio video YouTube, e nei filmati e banner venivano utilizzati in modo aggressivo argomenti di categoria "per adulti", nonché di incontri e dating. In totale, gli specialisti Doctor Web hanno rilevato più di 20 varianti di tali falsi programmi.

Esempi di applicazioni trojan Android.FakeApp collocate sullo store Google Play ed esempi di annunci malevoli che le pubblicizzano sono presentati di seguito:

Esempi di siti che caricavano questi programmi:

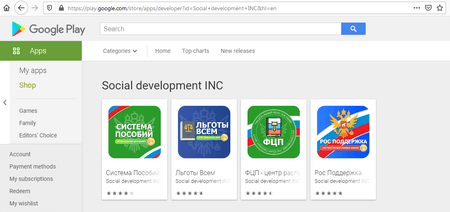

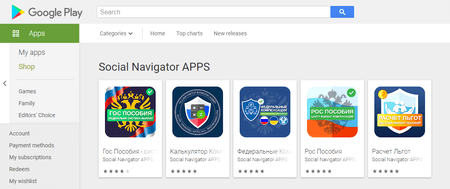

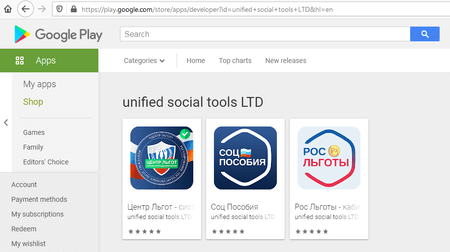

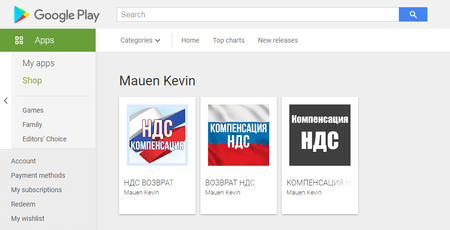

Il terzo gruppo di programmi malevoli della famiglia Android.FakeApp è rappresentato da nuove varianti di trojan fraudolenti che venivano distribuiti con il pretesto di software con informazioni su varie compensazioni pecuniarie, agevolazioni e bonus. Erano nuove varianti delle applicazioni malevole conosciute Android.FakeApp.219 e Android.FakeApp.227.

Come alcuni altri programmi malevoli falsi di questa famiglia, anch'essi venivano pubblicizzati attraverso YouTube:

Una volta avviati, i trojan caricavano siti fraudolenti su cui sarebbe possibile trovare informazioni su bonus disponibili. Agli utenti fuorviati veniva chiesto di indicare informazioni riservate e pagare il costo del "bonifico" sul loro conto bancario oppure il "bollo". In realtà, loro non ricevevano alcun bonus e solo trasferivano denaro e dati personali ai truffatori.

Inoltre, gli analisti di virus dell'azienda Doctor Web hanno rilevato diversi nuovi trojan multifunzionali della famiglia Android.Joker. Come altre applicazioni malevole di questa famiglia, essi venivano distribuiti sotto le mentite spoglie di programmi utili: un editor di immagini, uno scanner di codici a barre, un programma per la creazione di documenti PDF, una raccolta di sticker per programmi di messaggistica istantanea, sfondi animati per il desktop e altre applicazioni. I trojan sono stati aggiunti al database dei virus Dr.Web come Android.Joker.580, Android.Joker.585, Android.Joker.586, Android.Joker.592, Android.Joker.595, Android.Joker.598 e Android.Joker.604.

Le loro funzionalità principali sono quelle di caricare ed eseguire codice arbitrario, nonché abbonare automaticamente gli utenti a costosi servizi mobili.

Inoltre, su Google Play sono stati rilevati nuovi trojan pubblicitari della famiglia Android.HiddenAds chiamati Android.HiddenAds.610.origin e Android.HiddenAds.2357. Il primo veniva distribuito con il pretesto di un programma con una raccolta di immagini, il secondo con il pretesto di un programma per la modifica di immagini.

Dopo l'avvio nascondevano le loro icone dalla lista dei programmi installati nel menu della schermata principale dei dispositivi Android e cominciavano a visualizzare la pubblicità. Android.HiddenAds.610.origin riceveva comandi attraverso il servizio cloud Firebase ed era in grado di visualizzare notifiche con annunci e caricare diversi siti web. Tra questi siti c'erano sia quelli con pubblicità sia quelli inattendibili e persino fraudolenti.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati