Doctor Web: panoramica sull'attività di virus per dispositivi mobili a gennaio 2022

15 marzo 2022

Durante il mese i nostri specialisti hanno rilevato ulteriori applicazioni malevole sullo store di app Google Play. Tra di esse sono numerosi falsi programmi della famiglia Android.FakeApp, che i malintenzionati utilizzano in vari schemi fraudolenti. Oltre a ciò, è stato trovato un ulteriore trojan appartenente alla famiglia Android.PWS.Facebook, il quale rubava dati necessari per hackerare account Facebook. Gli analisti di virus Doctor Web hanno inoltre rilevato nuove applicazioni malevole dalla famiglia Android.Subscription, che iscrivono utenti a servizi digitali a pagamento.

LE PRINCIPALI TENDENZE DI GENNAIO

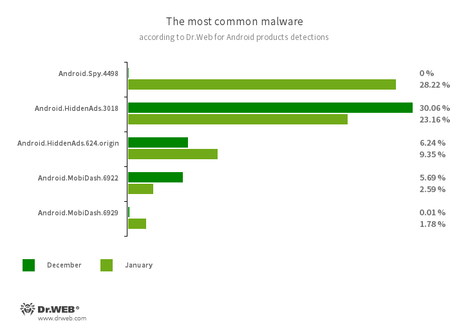

- Trojan Android.Spy.4498 — leader tra le minacce rilevate su dispositivi protetti Android

- Trojan pubblicitari rimangono una delle minacce più attive riscontrate dagli utenti Android

- Diminuita l'attività delle applicazioni malevole che caricano ed eseguono codice arbitrario

- Rilevamento di nuove minacce su Google Play

Minaccia del mese

Lo scorso gennaio gli analisti di virus dell'azienda Doctor Web hanno registrato la diffusione di un nuovo trojan Android che è stato chiamato Android.Spy.4498. I malintenzionati lo avevano incorporato in alcune versioni modificate non ufficiali del programma di messaggistica WhatsApp, quali GBWhatsApp, OBWhatsApp e WhatsApp Plus, e, sotto le apparenze di app innocue, lo distribuivano attraverso siti malevoli.

La funzionalità principale di Android.Spy.4498 è quella di intercettare il contenuto delle notifiche di altre applicazioni. Tuttavia, esso è anche in grado di scaricare software suggerendo agli unteti di installarli, e visualizzare finestre di dialogo con un contenuto ricevuto dai malintenzionati.

Secondo i dati dei prodotti antivirus Dr.Web per Android

- Android.Spy.4498

- Trojan che ruba il contenuto delle notifiche da altre applicazioni. Oltre a ciò, scarica altri programmi e suggerisce agli unteti di installarli, nonché può visualizzare varie finestre di dialogo.

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Trojan progettati per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli. Infiltrandosi sui dispositivi Android, tali trojan adware di solito nascondono all'utente la propria presenza sul sistema — per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.MobiDash.6922

- Android.MobiDash.6929

- Programmi trojan che visualizzano annunci invadenti. Sono moduli software che gli sviluppatori software incorporano nelle applicazioni.

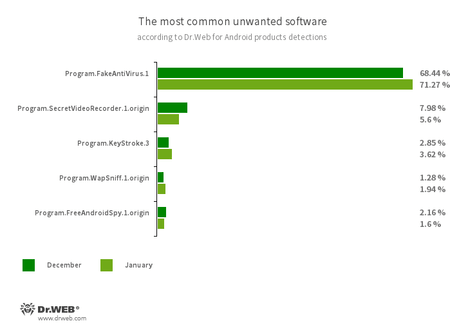

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che imitano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.SecretVideoRecorder.1.origin

- Applicazione progettata per la ripresa di foto e video in background tramite le fotocamere integrate dei dispositivi Android. Può funzionare in modo invisibile consentendo di disattivare le notifiche di registrazione e anche di cambiare l'icona e la descrizione dell'applicazione con false icone e descrizioni. Tali funzionalità rendono questo programma potenzialmente pericoloso.

- Program.KeyStroke.3

- Programma Android in grado di intercettare informazioni inserite sulla tastiera. Alcune delle sue varianti consentono inoltre di tenere traccia dei messaggi SMS in arrivo, monitorare la cronologia delle chiamate e registrare le conversazioni telefoniche.

- Program.WapSniff.1.origin

- Programma per l'intercettazione dei messaggi nel programma di messaggistica WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Applicazione progettata per il monitoraggio dei proprietari di dispositivi Android. I malintenzionati possono utilizzarla per il cyberspionaggio. Il programma raccoglie informazioni tecniche sui dispositivi, consente di tracciare la loro posizione e scaricare foto e video archiviati su di essi. Oltre a questo, dà accesso alla rubrica telefonica e alla lista dei contatti.

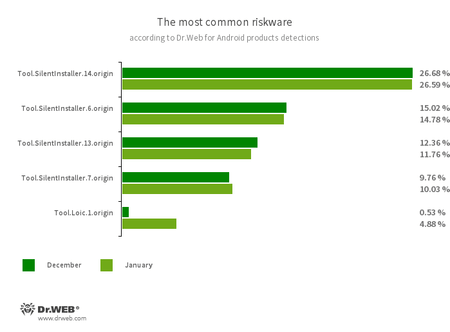

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire file apk senza installarli. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Loic.1.origin

- Programma in grado di inviare da dispostivi Android vari tipi di pacchetti di rete su indirizzi IP impostati. Uno di casi del suo utilizzo è fare la diagnostica e il test di server. Tuttavia, esso può anche essere impiegato per eseguire attacchi DDoS (attacchi "negazione del servizio" distribuiti), e pertanto, viene rilevato da Dr.Web come utility potenzialmente pericolosa.

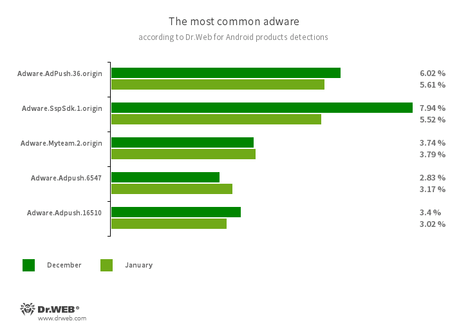

ПModuli software che vengono incorporati in applicazioni Android e sono studiati per mostrare fastidiose pubblicità su dispositivi mobili. A seconda della famiglia e della versione, sono in grado di mostrare annunci in modalità a schermo intero bloccando le finestre delle altre applicazioni, visualizzare varie notifiche, creare scorciatoie e caricare siti web.

- Adware.AdPush.36.origin

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

Minacce su Google Play

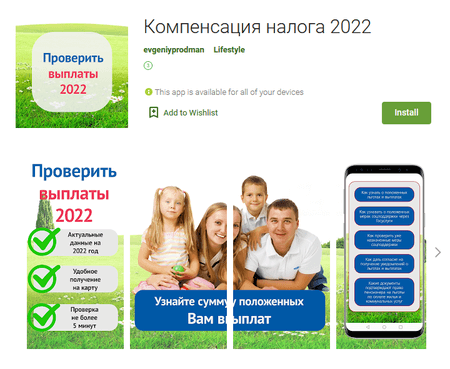

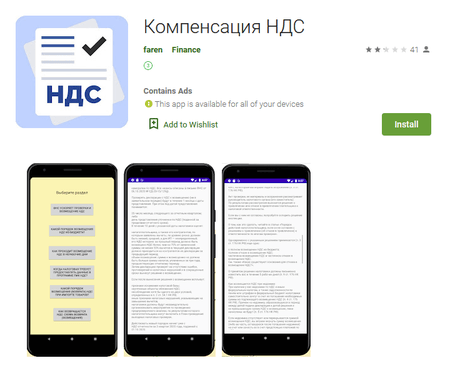

Il mese passato gli specialisti dell'azienda Doctor Web hanno individuato numerose minacce informatiche sullo store di app Google Play. In particolare, è stato trovato un gran numero di applicazioni trojan appartenenti alla famiglia Android.FakeApp che i malintenzionati utilizzavano in vari schemi fraudolenti. Ad esempio, i trojan Android.FakeApp.777 e Android.FakeApp.778 venivano distribuiti sotto le sembianze di programmi per la ricerca e l'ottenimento di bonus sociali e compensi pecuniari ed erano destinati a utenti russi. In realtà, essi solo caricavano siti fraudolenti su cui alle potenziali vittime venivano chieste le informazioni personali, e venivano rubati soldi con inganno.

Altri falsi programmi venivano spacciati per applicazioni di investimento, utilizzando le quali, presumibilmente, gli utenti sarebbero in grado di diventare investitori e ottenere reddito passivo senza avere alcuna conoscenza di economia. Tutto il lavoro per loro verrebbe fatto da un certo algoritmo di trading o account manager personale. Ad esempio, i trojan Android.FakeApp.771, Android.FakeApp.772, Android.FakeApp.773, Android.FakeApp.774, Android.FakeApp.775, Android.FakeApp.776, Android.FakeApp.779 и Android.FakeApp.780 venivano distribuiti sotto le sembianze di programmi come Gazprom Invest, Gaz Investor, Investitsii AktivGaz e altri ancora, che sarebbero associati all'azienda Gazprom e al mercato di olio e gas. E alcune varianti di Android.FakeApp.780 presumibilmente consentirebbero di guadagnare sul mercato azionario e con le criptovalute. Erano nascoste in programmi con i nomi TOH e Chain Reaction.

Tuttavia, tutti questi trojan solo caricavano siti fraudolenti su cui alle potenziali vittime veniva chiesto di registrare un account. Quindi agli utenti veniva suggerito di attendere una chiamata "dell'operatore" o "del broker personale", o di ricaricare il conto in modo che "l'algoritmo unico" inizi a fare trading e guadagnare denaro.

È stato rilevato un ulteriore trojan studiato per il furto di dati necessari per hackerare account Facebook. Il programma malevolo chiamato Android.PWS.Facebook.123 veniva distribuito sotto le apparenze di un software di elaborazione di immagini Adorn Photo Pro.

Inoltre, i nostri analisti di virus hanno rilevato nuovi campioni di trojan dalla famiglia Android.Subscription che iscrivono utenti a servizi digitali a pagamento. Uno di essi — Android.Subscription.5 — era nascosto nei programmi più svariati, come ad esempio: applicazioni di fotoritocco, un'app di navigazione e un lettore multimediale. Un altro, aggiunto al database dei virus Dr.Web come Android.Subscription.6, veniva distribuito sotto le mentite spoglie di un launcher nello stile del sistema operativo dei dispositivi mobili Apple.

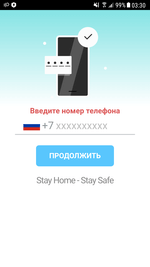

Questi programmi malevoli caricavano siti web di servizi partner che sottoscrivevano abbonamenti a pagamento tramite la tecnologia Wap Click. Su tali pagine alle potenziali vittime viene chiesto un numero di cellulare, dopo l'inserimento del quale viene effettuato un tentativo di attivazione automatica del servizio.

Per proteggere i dispositivi Android da programmi malevoli e indesiderati, consigliamo agli utenti di installare i prodotti antivirus Dr.Web per Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati