Doctor Web: resoconto sui virus a gennaio 2016

29 gennaio 2016

Il primo mese del 2016 è stato segnato dalla comparsa di tanti nuovi programmi malevoli per SO Linux, compresa una successiva versione del cryptolocker e un pericoloso backdoor, capace di catturare schermate sul dispositivo compromesso, memorizzare battiture ed eseguire comandi impartiti dagli hacker. A gennaio è stato rilevato un trojan Android incorporato nel firmware di uno smartphone di un noto produttore; alla fine del mese gli analisti dei virus Doctor Web hanno trovato una serie di applicazioni malevole pubblicate nella directory ufficiale Google Play.

Le principali tendenze di gennaio

- Comparsa di nuovi programmi malevoli per Linux

- Comparsa di un nuovo trojan-cryptolocker per Linux

- Un pericoloso trojan è stato incorporato in un firmware Android

La minaccia del mese

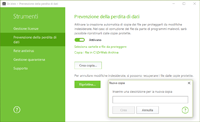

Alla fine di gennaio gli specialisti Doctor Web hanno analizzato un trojan-backdoor multifunzionale, capace di infettare dispositivi gestiti da SO Linux. Questo programma malevolo è costituito da due componenti: un dropper e il payload che svolge le principali funzioni spione nel sistema infetto. Quando viene avviato, il dropper mostra sullo schermo del dispositivo attaccato la seguente finestra di dialogo:

Se il programma è riuscito a partire sul computer attaccato, estrae dal proprio corpo il componente malevolo principale, cioè il backdoor, e lo salva in una cartella su disco rigido. Questo modulo può eseguire oltre 40 comandi diversi. In particolare, può memorizzare le sequenze di tasti premuti dall'utente (keylogging), scaricare e avviare varie applicazioni, trasmettere ai malintenzionati i nomi dei file in una directory specificata. Inoltre, può caricare file selezionati verso il server di gestione, può creare, rimuovere, rinominare file e cartelle, catturare schermate (screenshot), eseguire comandi bash e così via. Le informazioni dettagliate su questo trojan pericoloso sono ritrovabili in un articolo pubblicato sul sito Doctor Web.

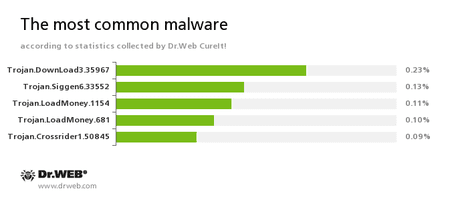

Secondo le statistiche dell'utility di cura dei virus Dr.Web CureIt!

Trojan.DownLoad3.35967

È un programma dalla famiglia dei trojan-downloader che scaricano da Internet e lanciano sul computer sotto attacco altri programmi malevoli.Trojan.Siggen6.33552

Un programma malevolo studiato per installare altri software pericolosi.Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.Trojan.Crossrider1.50845

Un campione della famiglia dei trojan studiati per visualizzare diversi annunci non attendibili.

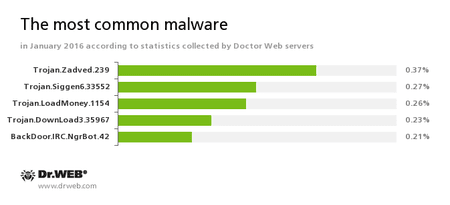

Secondo le informazioni dei server delle statistiche Doctor Web

Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti.Trojan.Siggen6.33552

Un programma malevolo studiato per installare altri software pericolosi.Trojan.LoadMoney

Una famiglia dei programmi-downloader che vengono generati dai server del partner program LoadMoney. Queste applicazioni scaricano ed installano diversi programmi indesiderati sul computer della vittima.Trojan.DownLoad3.35967

È un programma dalla famiglia dei trojan-downloader che scaricano da Internet e lanciano sul computer sotto attacco altri programmi malevoli.BackDoor.IRC.NgrBot.42

È un trojan molto diffuso, conosciuto dagli specialisti della sicurezza informatica a partire dal 2011. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat).

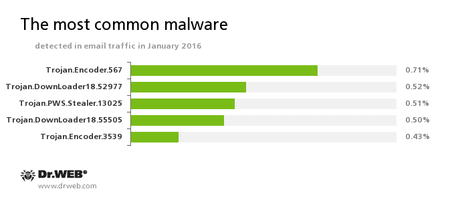

Le statistiche delle applicazioni malevole nel traffico di email

Trojan.Encoder.567

È un cryptolocker della famiglia dei programmi trojan-estorsori che criptano file sul computer e chiedono alla vittima un riscatto per la decriptazione. Può criptare file importanti, compresi i seguenti formati: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.Trojan.Encoder.3539

È un cryptolocker della famiglia dei programmi trojan-estorsori che criptano file sul computer e chiedono alla vittima un riscatto per la decriptazione.

Botnet

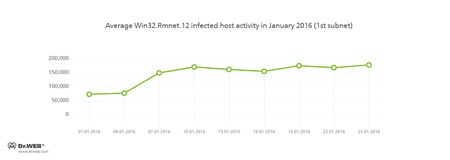

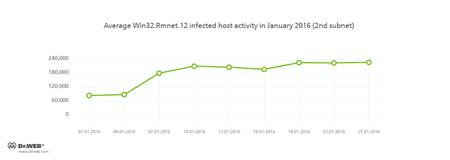

Gli analisti dei virus Doctor Web continuano a monitorare le attività delle botnet create dai malfattori sulla base del virus Win32.Rmnet.12.

Rmnet è una famiglia dei virus di file che si diffondono senza la partecipazione dell'utente, possono incorporare contenuti estranei in pagine web visualizzate dall'utente (in linea teorica, questa funzione permette ai criminali informatici di accedere alle informazioni segrete dei conti bancari delle vittime), inoltre possono ricavare cookies e le password dei client FTP popolari ed eseguire comandi impartiti dai malfattori.

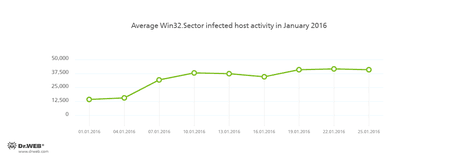

Continua inoltre a funzionare la botnet costituita dai computer infettati dal virus Win32.Sector. Questo programma malevolo ha le seguenti funzioni:

- scarica file eseguibili da rete P2P e li esegue sulla macchina infetta;

- può incorporarsi in processi in esecuzione sul computer;

- ha la possibilità di terminare alcuni programmi antivirus e di ostacolare l'accesso ai siti dei loro sviluppatori;

- infetta oggetti di file su dischi locali e supporti rimovibili (su cui nel corso di infezione crea un file di esecuzione automatica autorun.inf) e anche infetta file conservati in cartelle condivise di rete.

Un grafico della media attività giornaliera di questa botnet a gennaio 2016 è mostrato nella seguente figura:

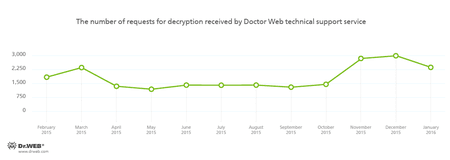

Cryptolocker

I cryptolocker più diffusi a gennaio 2016:

Dr.Web Security Space 11.0 per Windows

protegge dai cryptolocker (trojan-encoder)

Queste funzioni non sono disponibili nella licenza "Antivirus Dr.Web per Windows".

| Prevenzione della perdita di dati | |

|---|---|

|  |

Per maggiori informazioni | Consultate la presentazione su configurazione

Programmi malevoli per Linux

Gennaio 2016 è stato un mese dei programmi malevoli per Linux — possiamo dire che il numero di trojan per questo sistema operativo, rilevati all'inizio dell'anno, è un nuovo record. Poco dopo la fine del periodo natalizio, gli specialisti Doctor Web hanno analizzato una nuova versione del cryptolocker per SO Linux, cui è stato attribuito il nome Linux.Encoder.3. In questa versione del programma malevolo i malintenzionati hanno corretto tutti gli errori e i difetti propri delle versioni precedenti dei cryptolocker Linux, ciononostante una serie di caratteristiche di architettura di Linux.Encoder.3 consente di poter decriptare file danneggiati in seguito alle attività del trojan.

Per il funzionamento il Linux.Encoder.3 non ha bisogno dei permessi di superutente Linux, il trojan si avvia con i privilegi del server web i quali gli bastano per criptare tutti i file nella directory home di un sito. Una differenza significativa rispetto alle versioni precedenti del cryptolocker è il fatto che il Linux.Encoder.3 è capace di memorizzare la data di creazione e di modifica del file originale e di sostituire la data con il valore memorizzato del file dopo la criptazione. Inoltre, gli autori hanno rivisto l'algoritmo di cifratura: ciascuna copia del programma malevolo utilizza la sua chiave unica, creata in base alle caratteristiche dei file cifrati e ai valori generati in modo casuale. Per saperne di più di questo programma malevolo, leggete l'articolo pubblicato sul sito Doctor Web.

Poco dopo questo caso, gli analisti dei virus Doctor Web hanno trovato il trojan Linux.Ekoms.1, che abbiamo descritto in una notizia pubblicata sul nostro sito. Con una periodicità di 30 secondi questo trojan cattura sul computer infetto una schermata (screenshot) e la salva nella cartella temporanea nel formato JPEG. I contenuti della cartella temporanea vengono caricati sul server di gestione in base a un temporizzatore con determinati intervalli. Inoltre, Linux.Ekoms.1 può caricare sul server dei malintenzionati file dal dispositivo infetto e scaricare dal server altri file e salvarli su disco del computer.

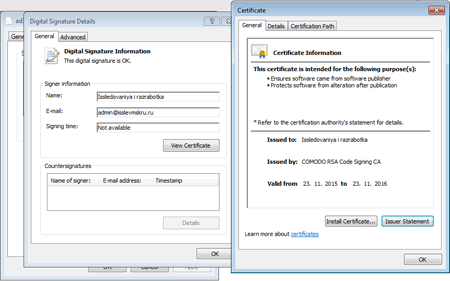

A gennaio gli specialisti Doctor Web hanno rilevato anche una versione di Trojan.Ekoms.1 compatibile con Windows, la quale è stata denominata Linux.Ekoms.1. All'avvio questo trojan cerca una serie di file eseguibili nella cartella %appdata% per prevenire un'infezione ripetuta del sistema, e se non trova tali file, salva la sua copia in questa cartella sotto il nome di un file eseguibile. Oltre alle schermate, Trojan.Ekoms.1 salva le informazioni circa le battiture in un file con l'estensione .kkt, e inoltre memorizza liste dei file in determinate cartelle in un file con l'estensione .ddt, e poi trasmette questi file sul server dei malintenzionati. Va notato che in Linux.Ekoms.1 sono menzionati questi file, ma la versione per Linux del trojan non possiede un codice che possa elaborarli. Come anche nella struttura del trojan per Linux, in Trojan.Ekoms.1 è previsto un specifico meccanismo che permette di registrare suoni e salvare la registrazione ottenuta nel formato WAV, ma neanche qui questo meccanismo viene utilizzato. Il trojan ha una firma digitale valida di un'azienda chiamata "Issledovaniya i razrabotka", il certificato radice è stato rilasciato dall'azienda Comodo.

Parlando dei programmi maligni per Linux, dobbiamo menzionare che alla fine di gennaio in alcune popolari pubblicazioni in linea e blog sono comparse le informazioni circa un worm per Linux chiamato TheMoon che sarebbe un programma sostanzialmente nuovo. Quest'applicazione malevola viene rilevata dall'Antivirus Dr.Web per Linux come Linux.Themoon.2 a partire dal 14 dicembre 2015. Potete leggere una descrizione tecnica Doctor Web di questo programma malevolo.

Siti pericolosi

A gennaio 2016 625.588 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Dicembre 2015 | Gennaio 2016 | La dinamica |

|---|---|---|

| +210,987 | +625,588 | +196% |

Per maggiori informazioni circa i siti sconsigliati da Dr.Web

Programmi malevoli ed indesiderati per dispositivi mobili

Gli eventi del gennaio scorso hanno mostrato che i malintenzionati, come anche prima, hanno un grande interesse verso la piattaforma mobile Google Android. Così, a metà del mese gli analisti dei virus Doctor Web hanno scoperto nel firmware dello smartphone Philips s307 il pericoloso trojanAndroid.Cooee.1, studiato per scaricare e installare svariate applicazioni all'insaputa dell'utente. Alla fine di gennaio gli specialisti Doctor Web hanno individuato nella directory Google Play oltre 60 giochi contenenti il trojan Android.Xiny.19.origin – questo programma malevolo può eseguire di nascosto file apk mandati dagli hacker, scaricare vari software e offrire all'utente di installarli e inoltre può visualizzare pubblicità indesiderata.

Gli eventi più notevoli relativi alla sicurezza "mobile" a gennaio:

- nella directory Google Play sono stati individuati parecchi giochi con dentro un trojan;

- un trojan è stato rilevato nel firmware Android dello smartphone Philips s307.

Per maggiori informazioni circa le minacce ai dispositivi mobili a gennaio, consultate il nostro resoconto specifico.

[% END %]