3 luglio 2017

L'evento più notevole del primo mese d'estate del 2017 è diventata l'epidemia del worm cryptolocker Trojan.Encoder.12544, menzionato nei media come Petya, Petya.A, ExPetya e WannaCry-2. Questo programma malevolo ha infettato computer di un grande numero di enti e individui in diversi paesi del mondo. All'inizio di giugno gli analisti dei virus Doctor Web hanno esaminato due programmi malevoli per Linux. L'uno installa sul dispositivo infetto un'applicazione per l'estrazione delle criptovalute, l'altro avvia un server proxy. A metà del mese è stato rilevato un altro trojan miner, ma in questo caso minacciava utenti di SO Windows. Inoltre, a giugno sono stati rilevati alcuni nuovi programmi malevoli per la piattaforma mobile Android.

Le principali tendenze di giugno

- Epidemia del worm cryptolocker Trojan.Encoder.12544

- Propagazione di un trojan miner per Windows

- Rilevamento di nuovi programmi malevoli per SO Linux

La minaccia del mese

Nella prima metà della giornata del 27 giugno sono comparsi i primi messaggi sulla propagazione di un pericoloso worm cripta-file che i media hanno denominato Petya, Petya.A, ExPetya e WannaCry-2. Gli analisti Doctor Web l'hanno denominato Trojan.Encoder.12544. In effetti questo programma malevolo ha poco in comune con il trojan Petya (Trojan.Ransom.369): somiglia solo la procedura di criptazione della tabella di file. Il trojan infetta computer attraverso lo stesso insieme di vulnerabilità che in precedenza i malintenzionati hanno utilizzato per far entrare sul computer il trojan WannaCry. Trojan.Encoder.12544 ottiene una lista degli utenti locali e di dominio autenticati sul computer infetto. Quindi cerca cartelle di rete scrivibili, tenta di aprirle utilizzando le credenziali ottenute e di salvaci una sua copia. Alcuni ricercatori sostenevano che per impedire l'avvio del cryptolocker basta creare nella cartella Windows un file perfc, ma questo non è vero. Il worm controlla realmente il suo rilancio in base alla presenza nella cartella di sistema di un file con il nome che corrisponde al nome del trojan senza l'estensione, ma basta che i malintenzionati cambino il nome originale del trojan e sarà inutile creare nella cartella C:\Windows\ un file con il nome perfc senza l'estensione (come consigliato da alcune aziende antivirus) per cercare di prevenire l'infezione del computer. Oltre a ciò, il trojan verifica la presenza del file solo se ha i relativi privilegi sufficienti nel sistema operativo.

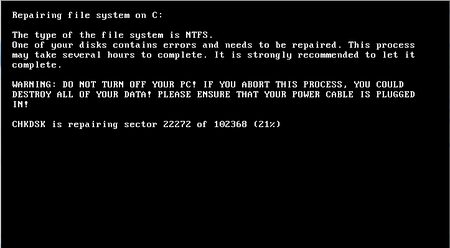

Trojan.Encoder.12544 danneggia il VBR (Volume Boot Record), copia il Master Boot Record originale di Windows in un altro settore del disco, prima averlo crittografato con l'uso dell'algoritmo XOR, e al suo posto scrive il proprio record di avvio principale. Quindi crea un task di riavvio del sistema e cripta file sui dischi fissi del computer. Dopo il riavvio del sistema, il worm mostra sullo schermo del PC infetto un testo che assomiglia al messaggio dell'utility di verifica disco standard CHDISK.

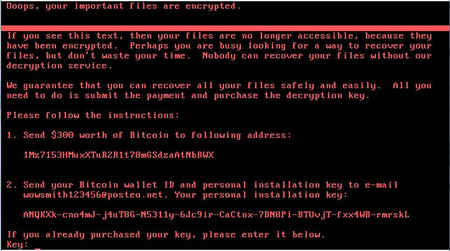

Nel frattempo Trojan.Encoder.12544 cripta la Tabella file master MFT (Master File Table). Dopo aver completato la cifratura, Trojan.Encoder.12544 visualizza sullo schermo il messaggio del riscatto dei malintenzionati.

Gli analisti dei virus Doctor Web pensano che Trojan.Encoder.12544 fosse originariamente progettato non per l'ottenimento del riscatto, ma per la distruzione dei computer infettati: primo, gli autori dei virus utilizzavano soltanto una casella di posta per la comunicazione con le vittime, che è stata bloccata poco dopo l'inizio dell'epidemia. Secondo, la chiave che viene visualizzata sullo schermo del computer infetto è un insieme di caratteri casuale e non ha nulla a che vedere con la chiave crittografica reale. Terzo, la chiave che viene trasferita ai malintenzionati non ha nulla a che vedere con la chiave utilizzata per la criptazione della tabella di allocazione file, per cui gli autori dei virus non saranno in grado in alcun modo di fornire a una vittima la chiave di decriptazione del suo disco. Maggiori informazioni sui principi di funzionamento di Trojan.Encoder.12544 sono ritrovabili in una notizia o nella descrizione tecnica.

La fonte di diffusione del trojan originale è stato il sistema di aggiornamento del software MEDoc — uno strumento per la contabilità fiscale popolare sul territorio di Ucraina. Gli specialisti Doctor Web già conoscono un simile schema di distribuzione di programmi malevoli. Nel 2012 i nostri analisti dei virus hanno scoperto un attacco mirato contro una rete di farmacie e aziende farmaceutiche russe tramite il trojan spyware BackDoor.Dande. Rubava informazioni su approvvigionamenti di medicine dai software specializzati che si usano nel settore farmaceutico. Il trojan veniva scaricato dal sito http://ws.eprica.ru appartenente all'azienda "Spargo Technologies" e progettato per l'aggiornamento del software ePrica progettato per il monitoraggio dei prezzi di medicamenti. Abbiamo raccontato di questo caso nella relativa notizia, mentre i dettagli dell'investigazione sono ritrovabili nella descrizione tecnica.

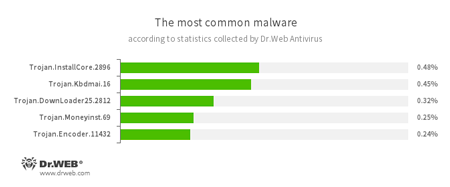

Secondo le statistiche di Antivirus Dr.Web

- Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - Trojan.Kbdmai.16

Un campione della famiglia dei trojan che visualizzano pubblicità. Una delle funzioni di questo programma malevolo è aprire vari siti web nella finestra del browser. - Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco. - Trojan.Moneyinst.69

Un programma malevolo che installa sul computer vittima diversi programmi, compresi altri trojan. - Trojan.Encoder.11432

Un worm di rete che avvia sul computer della vittima un pericoloso trojan cryptolocker. È conosciuto anche con il nome di WannaCry.

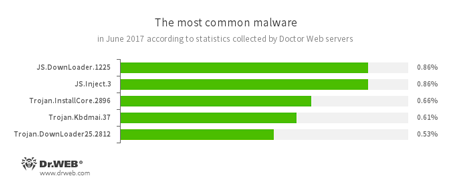

Secondo le informazioni dei server delle statistiche Doctor Web

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - JS.Inject.3

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Integrano uno script malevolo nel codice HTML di pagine web. - Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - Trojan.Kbdmai.37

Un campione della famiglia dei trojan che visualizzano pubblicità. Una delle funzioni di questo programma malevolo è aprire vari siti web nella finestra del browser. - Trojan.DownLoader

Una famiglia dei trojan che hanno l'obiettivo di scaricare altre applicazioni dannose sul computer sotto attacco.

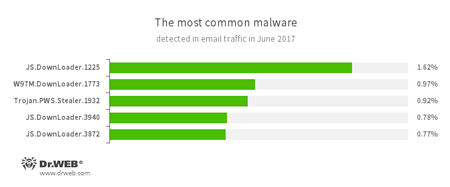

Le statistiche delle applicazioni malevole nel traffico di email

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - W97M.DownLoader

Una famiglia dei trojan-downloader che per il loro funzionamento si approfittano delle vulnerabilità nelle applicazioni di ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco. - Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto.

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto

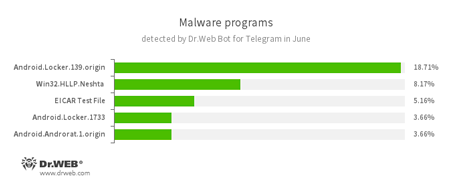

- Android.Locker.139.origin, Android.Locker.1733

Campioni della famiglia dei trojan Android studiati per il riscatto. Visualizzano un messaggio invadente su una presunta trasgressione della legge da parte dell'utente e del conseguente bloccaggio del dispositivo mobile, per levare il quale viene suggerito all'utente di pagare un determinato importo. - Win32.HLLP.Neshta

Un virus di file che è conosciuto dagli analisti dei virus dal 2005. Infetta file EXE PE delle dimensioni non inferiori ai 41472 byte. Scrive se stesso all'inizio di un file infetto e trasferisce l'inizio originale alla fine del file. Contiene la stringa: «Neshta 1.0 Made in Belarus». - EICAR Test File

Un file di testo specifico, progettato per la prova dell'operatività degli antivirus. Tutti i programmi antivirus devono reagire a tale file rilevato esattamente nello stesso modo come nel caso di rilevamento di una minaccia informatica reale. - Android.Androrat.1.origin

Un programma spione che funziona sui dispositivi mobili SO Android.

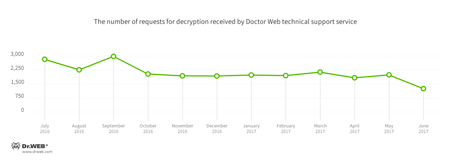

A giugno al servizio di supporto tecnico Doctor Web il più spesso si rivolgevano gli utenti le cui informazioni sono state cifrate dalle seguenti versioni dei trojan cryptolocker:

- Trojan.Encoder.858 — 28,51% delle richieste;

- Trojan.Encoder.10103 — 8,10% delle richieste;

- Trojan.Encoder.567 — 5,54% delle richieste;

- Trojan.Encoder.11432 — 4,10% delle richieste;

- Trojan.Encoder.10144 — 2,36% delle richieste.

Dr.Web Security Space per Windows protegge dai trojan cryptolocker

A giugno 2017, 229.381 indirizzi Internet sono stati aggiunti al database dei siti malevoli e sconsigliati.

| Maggio 2017 | Giugno 2017 | La dinamica |

|---|---|---|

| + 1.129.277 | + 229.381 | - 79,68 % |

Programmi malevoli per Linux

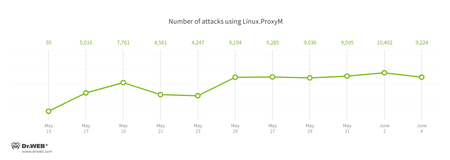

All'inizio di giugno gli analisti dei virus Doctor Web hanno studiato due trojan per SO Linux. Uno di loro — Linux.MulDrop.14 — attacca esclusivamente i minicomputer Raspberry Pi. Il trojan è uno script, nel cui corpo si conserva in forma compressa e cifrata un'applicazione di mining che è progettata per l'estrazione delle criptovalute. Il secondo trojan, aggiunto ai database dei virus come Linux.ProxyM, attaccava utenti da febbraio 2017, ma gli attacchi hanno raggiunto un picco nella seconda metà di maggio. È presentato sotto un grafico dell'attività del trojan Linux.ProxyM, registrata dagli specialisti Doctor Web.

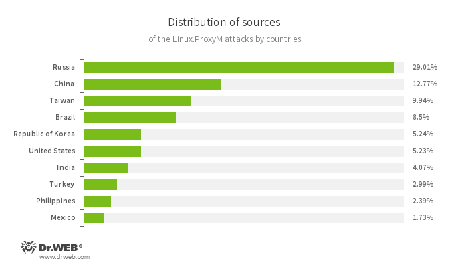

Una significativa parte degli indirizzi IP da cui vengono effettuati gli attacchi si trova sul territorio di Russia. Alla seconda posizione è Cina, alla terza Taiwan. La distribuzione delle fonti degli attacchi tramite Linux.ProxyM in termini di geografia è mostrata nella seguente figura:

Maggiori informazioni su questi programmi malevoli sono riportate in un articolo pubblicato sul nostro sito.

Altri eventi nella sfera della sicurezza informatica

I programmi malevoli che sfruttano le risorse di calcolo dei computer infettati per l'estrazione delle criptovalute (il mining) sono emersi poco dopo la comparsa delle criptovalute stesse: il primo trojan della famiglia Trojan.BtcMine è stato aggiunto ai database dei virus Dr.Web nel 2011. Trojan.BtcMine.1259 rilevato a giungo è un altro campione di questa famiglia malevola. Trojan.BtcMine.1259 è studiato per estrarre la criptovaluta Monero (XMR). Viene scaricato sul computer dal trojan downloader Trojan.DownLoader24.64313 che a sua volta viene distribuito tramite il backdoor DoublePulsar.

Oltre a svolgere la sua funzione principale, Trojan.BtcMine.1259 decifra e carica in memoria una libreria conservata nel suo corpo, che è una versione modificata del sistema di amministrazione remota a codice aperto Gh0st RAT (viene rilevato da Antivirus Dr.Web come BackDoor.Farfli.96). Con l'utilizzo di questa libreria i malfattori possono gestire un computer infetto ed eseguire su di esso diversi comandi. Il modulo che estrae la criptovaluta Monero (XMR) può impegnare fino al 80% delle risorse di calcolo della macchina infetta. Il trojan contiene una versione del miner sia a 32 bit che a 64 bit. La versione del trojan corrispondente viene utilizzata sul computer infetto a seconda del numero di bit del sistema operativo. Maggiori informazioni sull'architettura e sui principi di funzionamento di questo trojan sono disponibili in un materiale panoramico pubblicato sul nostro sito.

Programmi malevoli ed indesiderati per dispositivi mobili

A giugno gli analisti dei virus Doctor Web hanno scoperto il trojan Android.Spy.377.origin che attaccava utenti dei dispositivi mobili iraniani. Questo programma malevolo trasmetteva informazioni sensibili ai criminali informatici e poteva eseguire comandi degli stessi. Inoltre, a giugno gli specialisti Doctor Web hanno scoperto in Google Play programmi potenzialmente pericolosi, progettati per la connessione ai social network "VKontakte" e "Odnoklassniki", bloccati sul territorio di Ucraina. Queste applicazioni, aggiunte al database dei virus Dr.Web come Program.PWS.1, utilizzavano un server anonymizer per raggirare le restrizioni di accesso e non fornivano la protezione dei dati trasmessi.

Inoltre, il mese scorso attraverso Google Play si diffondevano i trojan Android.SmsSend.1907.origin e Android.SmsSend.1908.origin che inviavano SMS a numeri a pagamento e abbonavano utenti a servizi costosi. Oltre a ciò, al database dei virus sono stati inseriti record per il rilevamento dei trojan della famiglia Android.Dvmap. Queste applicazioni malevole cercavano di ottenere i privilegi di root, infettavano le librerie di sistema, installavano componenti addizionali e potevano su comando degli autori dei virus scaricare e lanciare software all'insaputa dell'utente.

Un altro trojan Android rilevato a giungo è stato denominato Android.Encoder.3.origin. Era progettato per gli utenti cinesi, e dopo aver infettato i dispositivi mobili, cifrava file sulla scheda SD chiedendo il riscatto per il loro ripristino.

Gli eventi più notevoli relativi alla sicurezza mobile a giugno:

- rilevato un trojan Android che spiava utenti iraniani;

- nuove minacce informatiche scoperte su Google Play;

- propagazione di un cryptolocker che cifrava file sulla scheda di memoria e chiedeva il riscatto per la decifratura.

Per maggiori informazioni circa le minacce ai dispositivi mobili a giugno, consultate la nostra panoramica specifica.