Doctor Web: panoramica sull'attività di virus per dispositivi mobili nel 2019

4 febbraio 2020

In primo piano

L'anno passato è proseguita la tendenza alla comparsa di minacce multicomponente per i dispositivi con SO Android. Gli autori di virus sempre più spesso trasferiscono le funzioni principali dei trojan in moduli separati i quali vengono caricati e avviati dopo l'installazione delle applicazioni malevole. Ciò non solo riduce la probabilità del loro rilevamento, ma consente anche di creare programmi malevoli universali che sono in grado di eseguire la più ampia gamma di attività.

Google Play è di nuovo stato fonte di diffusione di varie minacce. Nonostante i tentativi dell'azienda Google di proteggere lo store ufficiale delle applicazioni Android, i malintenzionati riescono, come prima, a pubblicare in esso programmi malevoli, indesiderati e altri software pericolosi.

Sono stati molto attivi i trojan clicker che portavano guadagni ai criminali informatici sia attraverso i click automatici su link e banner pubblicitari e sia iscrivendo le vittime a costosi servizi mobile. Sono comparsi nuovi trojan pubblicitari, nonché moduli adware indesiderati i quali visualizzavano annunci invadenti e interferivano con il normale utilizzo dei dispositivi Android. Inoltre, si sono di nuovo largamente diffusi i trojan che scaricano e cercano di installare altre applicazioni malevole, nonché software inutili.

Durante l'anno gli utenti affrontavano ulteriori banker Android. Inoltre, i proprietari di dispositivi Android potevano prendersi i software di cyberspionaggio e vari backdoor — trojan che consentono di controllare i dispositivi infettati ed eseguono varie azioni su comando.

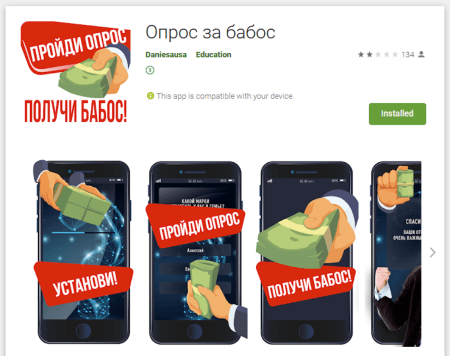

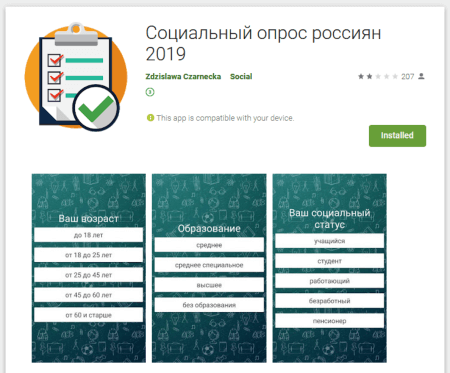

È rimasto pressante il problema di frodi online. Quasi ogni mese gli specialisti Doctor Web registravano la comparsa di nuove applicazioni create per l'inganno e il furto di denaro agli utenti di dispostivi Android. Uno dei più popolari schemi di truffa utilizzati dai malintenzionati è creare siti web con falsi sondaggi per la partecipazione ai quali viene offerta una "ricompensa" alle vittime.

Sono state rilevate nuove applicazioni malevole che sfruttavano vulnerabilità critiche nel sistema operativo Android.

Le tendenze dell'anno scorso

- Diffusione delle minacce attraverso lo store Google Play.

- Attività dei trojan bancari.

- Comparsa di nuovi programmi malevoli che aiutano i malintenzionati a rubare denaro agli utenti di dispositivi Android.

- Crescita del numero di trojan con un'architettura modulare che consente loro di rimanere più a lungo inosservati.

- Comparsa di nuovi vulnerabilità e programmi malevoli che le sfruttano.

Gli eventi più interessanti del 2019

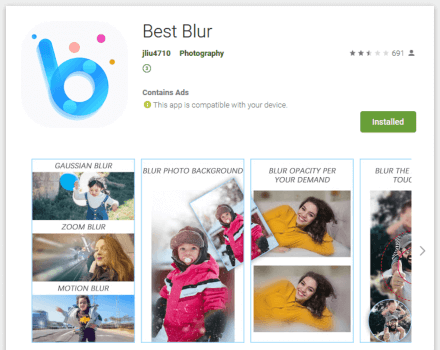

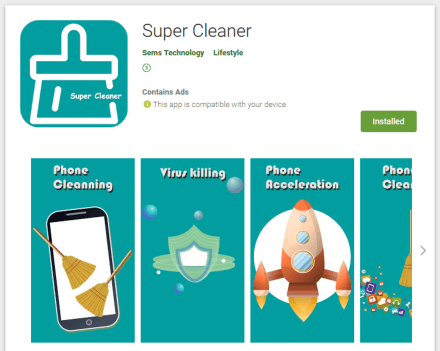

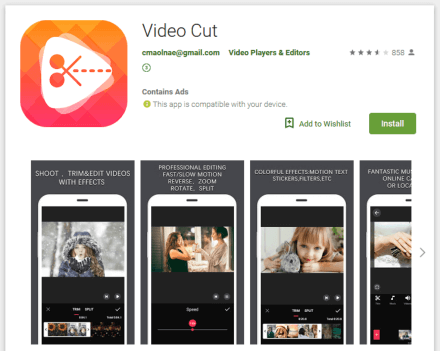

A febbraio gli analisti Doctor Web hanno rilevato su Google Play diverse decine di trojan pubblicitari della famiglia Android.HiddenAds, che i malintenzionati spacciavano per programmi di fotografia, editor di immagini e video, utility pratiche, raccolte di sfondi per desktop, giochi e altri software innocui. Dopo l'installazione i programmi nascondevano le proprie icone dalla lista delle applicazioni sulla schermata principale e creavano invece di esse scorciatoie di avvio. Se l'utente eliminava tali scorciatoie, poteva pensare erroneamente di aver eliminato i trojan stessi dal dispositivo, però in realtà i trojan continuavano a funzionare in segreto e visualizzavano quasi ininterrottamente annunci pubblicitari invadenti.

Per una diffusione dei trojan più di successo, i truffatori li pubblicizzavano nei popolari servizi online Instagram e YouTube. Come risultato, i software malevoli sono stati scaricati da quasi 10.000.000 di utenti. Durante l'anno i malintenzionati impiegavano attivamente questo metodo per diffondere anche altri trojan di questa famiglia.

A marzo gli analisti di virus hanno scoperto una funzionalità nascosta di download e avvio di moduli non verificati nei popolari browser UC Browser e UC Browser Mini. I programmi potevano scaricare plugin addizionali raggirando Google Play e rendendo oltre 500.000.000 di utenti vulnerabili agli attacchi dei malintenzionati.

Ad aprile l'azienda Doctor Web ha pubblicato un'indagine sul pericoloso trojan Android.InfectionAds.1 che sfruttava le vulnerabilità critiche Janus (CVE-2017-13156) e EvilParcel (CVE-2017-13315) nel sistema operativo Android per l'infezione e l'installazione automatica di altre applicazioni. Gli autori di virus distribuivano Android.InfectionAds.1 attraverso store di applicazioni estranei da cui l'hanno scaricato diverse migliaia di proprietari di dispositivi Android. La funzione principale di questo trojan è quella di visualizzare banner pubblicitari e sostituire gli identificatori delle popolari piattaforme pubblicitarie in modo che tutto il profitto dalla visualizzazione della pubblicità legale nelle applicazioni infettate arrivava non ai loro sviluppatori, ma agli autori di Android.InfectionAds.1.

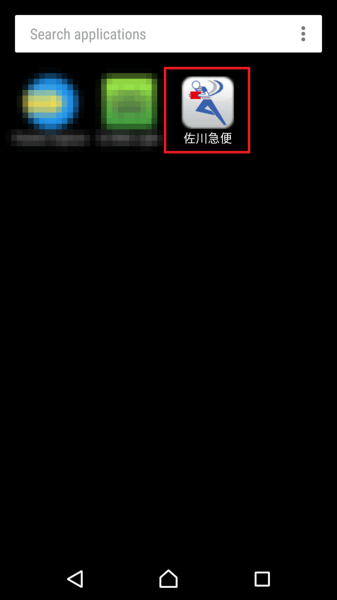

Lo stesso mese i nostri analisti di virus hanno rilevato una variante del banker Android.Banker.180.origin che attaccava utenti giapponesi. Il trojan si propagava con il pretesto di un'applicazione per tracciare spedizioni postali e dopo l'avvio celava la sua icona.

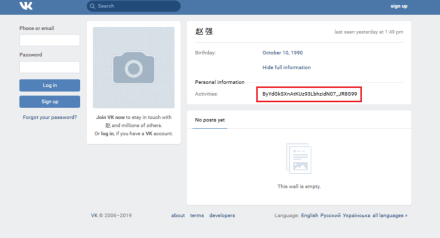

Gli autori di virus controllavano il banker tramite pagine appositamente create sul social network "VKontakte", sulle quali nel campo "Attività" si trovava in forma crittografata l'indirizzo di uno dei server di gestione. Android.Banker.180.origin cercava questo campo tramite un'espressione regolare, decifrava l'indirizzo e si connetteva al server aspettando ulteriori comandi.

Il trojan, su comando dei malintenzionati, intercettava e inviava messaggi SMS, visualizzava finestre di phishing, effettuava telefonate e ascoltava l'ambiente utilizzando il microfono del dispositivo compromesso. Era inoltre in grado di controllare i dispositivi infetti – ad esempio, attivava in autonomo il modulo Wi-Fi, stabiliva una connessione internet attraverso la rete mobile e bloccava lo schermo.

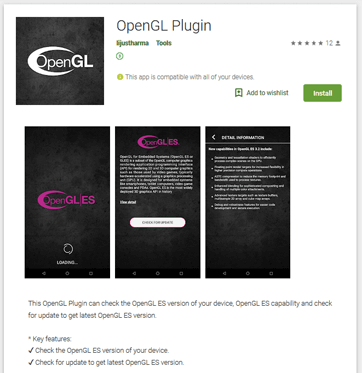

A luglio gli analisti di virus hanno rilevato ed esaminato il pericoloso backdoor Android.Backdoor.736.origin che veniva diffuso su Google Play sotto le mentite spoglie di un software per l'aggiornamento dell'interfaccia grafica OpenGL ES. Questo trojan, anche conosciuto sotto il nome PWNDROID1, eseguiva i comandi dei malintenzionati e spiava gli utenti — raccoglieva informazioni sulle posizioni dei dispositivi, le chiamate telefoniche, i contatti dalla rubrica, inviava i file archiviati sui dispositivi al server. Inoltre, poteva caricare e installare applicazioni e visualizzare finestre di phishing con lo scopo di rubare login, password e altri dati confidenziali.

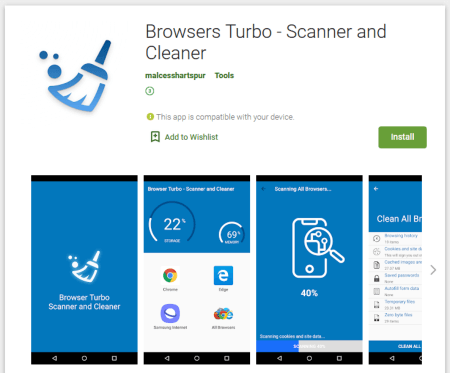

E già a novembre i nostri specialisti hanno rilevato una nuova variante di questo backdoor. Anch'essa veniva diffusa attraverso lo store ufficiale dei software SO Android, ma questa volta i malintenzionati spacciavano il trojan per una utility per la configurazione e la velocizzazione del browser.

Alla fine dell'estate gli analisti Doctor Web hanno rilevato il trojan clicker Android.Click.312.origin, scaricato da circa 102.000.000 di utenti. Il clicker era incorporato nelle più svariate applicazioni — lettori audio, dizionari, scanner di codici a barre, mappe online e altre ancora, in totale, in oltre 30 app. Su comando del server di gestione, Android.Click.312.origin caricava siti con annunci pubblicitari e altri contenuti inattendibili.

Nell'autunno i nostri specialisti hanno individuato altri trojan della famiglia Android.Click — Android.Click.322.origin, Android.Click.323.origin e Android.Click.324.origin. Non soltanto caricavano siti con pubblicità, ma anche iscrivevano le vittime a costosi servizi mobile. Questi trojan agivano in modo selettivo eseguendo le funzionalità malevole solo sui dispositivi degli utenti da determinati paesi. I programmi in cui erano incorporati i clicker erano protetti da un software packer speciale, e i trojan stessi "facevano finta" di essere note piattaforme pubblicitarie e analitiche per ridurre la probabilità del proprio rilevamento.

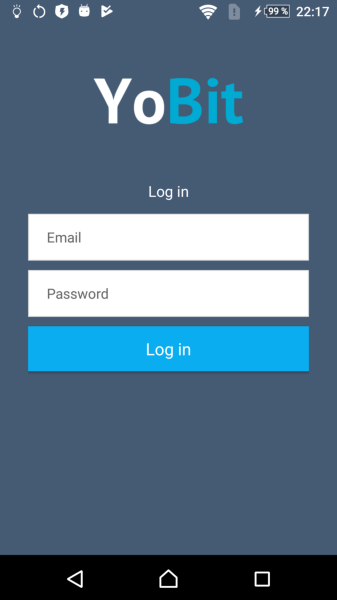

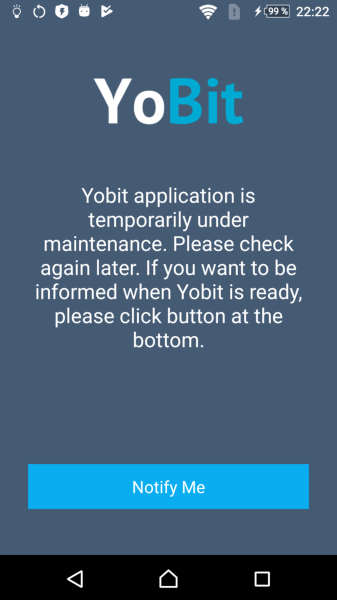

Ad ottobre su Google Play è stato trovato un trojan bancario, Android.Banker.352.origin, che si diffondeva con il pretesto dell'applicazione ufficiale dell'exchange di criptovalute YoBit. All'avvio mostrava una finestra di autenticazione falsa e rubava i login e le password inseriti dai clienti dell'exchange. Quindi il banker visualizzava un messaggio di indisponibilità temporanea del servizio.

Android.Banker.352.origin intercettava i codici di autenticazione a due fattori dagli sms, nonché i codici di accesso dai messaggi email. Inoltre, intercettava e bloccava le notifiche da varie app di messaggistica e client di posta elettronica. Il trojan salvava tutti i dati rubati in Firebase Database.

L'anno passato è cresciuta l'attività dei trojan della famiglia Android.RemoteCode. Queste applicazioni malevole, su comando dei malintenzionati, caricano moduli addizionali e codice arbitrario e poi li avviano per l'esecuzione. Rispetto al 2018, il numero di rilevamenti sui dispositivi utente è aumento del 5,31%.

Inoltre, a settembre si è venuti a conoscenza di una nuova famiglia di trojan chiamata Android.Joker. Anch'essi potevano scaricare ed eseguire codice arbitrario, nonché caricavano siti web e iscrivevano le vittime a servizi a pagamento. Il più delle volte, questi trojan si diffondevano sotto le mentite spoglie di applicazioni per la fotografia, per la modifica di foto e video, client di messaggistica, giochi, raccolte di immagini e utility comode per l'ottimizzazione del funzionamento dei dispositivi Android. Durante pochi mesi gli analisti Doctor Web hanno individuato un grande numero di diverse versioni di questi programmi malevoli.

Statistiche

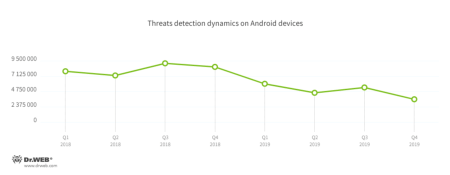

Nel 2019 i prodotti antivirus Dr.Web per Android hanno rilevato sui dispositivi utente 19.367.317 minacce — il 40,9% in meno rispetto all'anno precedente. Il picco della diffusione dei trojan, software indesiderati e potenzialmente pericolosi, nonché degli adware è stato a gennaio. Fino alla metà estate la loro attività calava, però a luglio e agosto è aumentata si nuovo. In seguito, il numero di rilevamenti ha di nuovo iniziato a diminuire e ha raggiunto un minimo a dicembre.

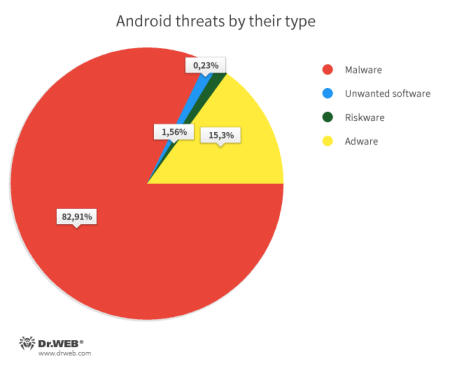

La stragrande maggioranza delle minacce è costituita dai più svariati trojan. Alla seconda posizione si trovano i programmi e plugin pubblicitari. Alla terza e quarta posizione, con un gap significativo, sono situati i software potenzialmente pericolosi e indesiderati.

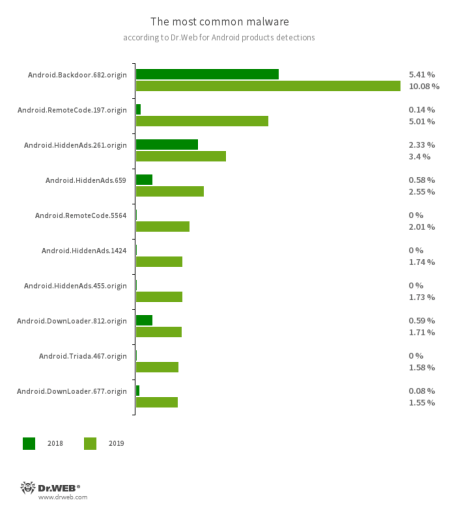

Secondo le statistiche dei rilevamenti, sono i malware più diffusi i trojan di visualizzazione pubblicità e i trojan che scaricano e lanciano o installano altre applicazioni malevole, nonché eseguono codice arbitrario. Inoltre, sono largamente diffusi i backdoor che consentono ai malintenzionati di controllare da remoto i dispositivi infetti e spiare gli utenti.

- Android.Backdoor.682.origin

- Un backdoor che esegue comandi dei malintenzionati e permette loro di controllare i dispositivi mobili infetti.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Trojan che caricano ed eseguono codice arbitrario. Si diffondono sotto l'apparenza di giochi e software utili.

- Android.HiddenAds.261.origin

- Android.HiddenAds.659

- Android.HiddenAds.1424

- Android.HiddenAds.455.origin

- Trojan che mostrano pubblicità invadenti. Per rendere più difficile la propria rimozione, nascondono la loro icona dalla lista delle applicazioni nel menu della schermata principale Android.

- Android.Triada.467.origin

- Un trojan multifunzionale che esegue una varietà di azioni malevole.

- Android.DownLoader.677.origin

- Un trojan downloader che scarica sui dispositivi Android altre applicazioni malevole.

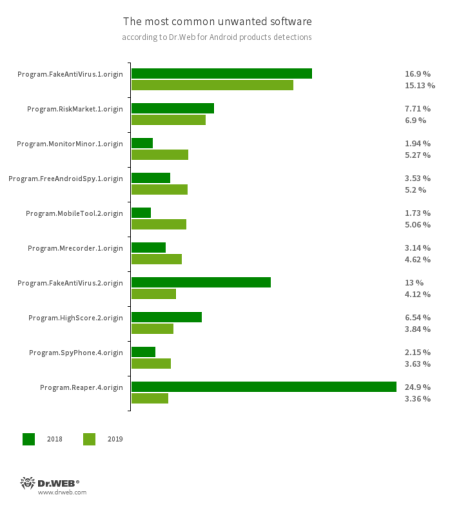

Tra i programmi indesiderati più diffusi sono le applicazioni studiate per spiare gli utenti. I simili software raccolgono impercettibilmente le informazioni confidenziali — la corrispondenza SMS, informazioni sulle conversazioni telefoniche, i messaggi dai social network, le posizioni dei dispositivi, i siti visitati, i file archiviati sui dispositivi ecc. e possono essere utilizzati per il cyberspionaggio.

Inoltre, gli utenti dovevano affrontare programmi che imitano il funzionamento degli antivirus, nonché store di applicazioni inaffidabili attraverso cui venivano distribuiti trojan e copie pirata di software gratuiti, vendute per soldi dai malintenzionati.

- Program.FakeAntiVirus.1.origin

- Program.FakeAntiVirus.2.origin

- Rilevamento delle applicazioni adware che imitano il funzionamento dei software antivirus.

- Program.MonitorMinor1.origin

- Program.MobileTool.2.origin

- Program.FreeAndroidSpy.1.origin

- Program.MobileTool.2.origin

- Program.SpyPhone.4.origin

- Programmi che spiano i proprietari di dispositivi Android e possono essere utilizzati per il cyber-spionaggio.

- Program.RiskMarket.1.origin

- Uno store di applicazioni che contiene programmi trojan e consiglia agli utenti di installarli.

- Program.HighScore.2.origin

- Uno store di applicazioni in cui viene offerto di pagare tramite l'invio di costosi SMS per l'installazione di programmi disponibili gratis su Google Play.

- Program.Reaper.4.origin

- Un programma che viene preinstallato su alcuni modelli di smartphone Android. A insaputa dell'utente, raccoglie e trasmette sul server remoto informazioni tecniche sui dispositivi e dati sulle loro posizioni.

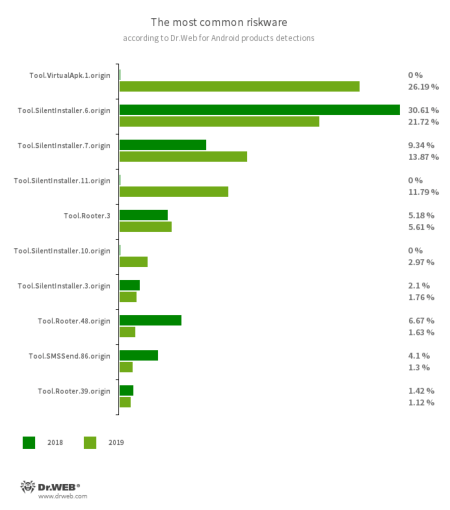

I programmi potenzialmente pericolosi più diffusi sono stati le utility che consentono di lanciare programmi senza prima installarli, nonché i software per l'ottenimento dei permessi di root.

- Tool.VirtualApk.1.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.3.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire i file apk senza installazione.

- Tool.Rooter.3

- Tool.Rooter.48.origin

- Tool.Rooter.39.origin

- Utility per l'ottenimento dei permessi di root su dispositivi Android. Possono essere utilizzate sia dai malintenzionati che dai programmi malevoli.

- Tool.SMSSend.86.origin

- Un'applicazione per l'invio di messaggi SMS.

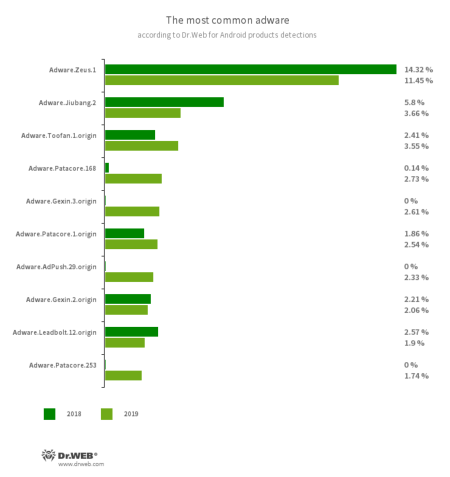

Tra gli adware sono quelli più diffusi i moduli software che visualizzano banner e filmati pubblicitari sopra l'interfaccia degli altri programmi e del sistema operativo. Interferivano con il normale utilizzo dei dispositivi Android e potevano portare a costi significativi se gli utenti avevano piani tariffari illimitati di trasferimento dati in Internet.

- Adware.Zeus.1

- Adware.Jiubang.2

- Adware.Toofan.1.origin

- Adware.Patacore.168

- Adware.Gexin.3.origin

- Adware.Patacore.1.origin

- Adware.AdPush.29.origin

- Adware.Gexin.2.origin

- Adware.Leadbolt.12.origin

- Adware.Patacore.253

- Moduli software pubblicitari che vengono incorporati da sviluppatori nelle applicazioni per la loro monetizzazione. Tali moduli visualizzano notifiche con annunci invadenti, banner e filmati pubblicitari che interferiscono con l'utilizzo dei dispositivi. Inoltre, possono raccogliere informazioni confidenziali e trasmetterle sul server remoto.

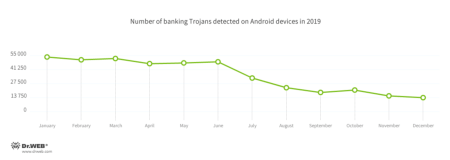

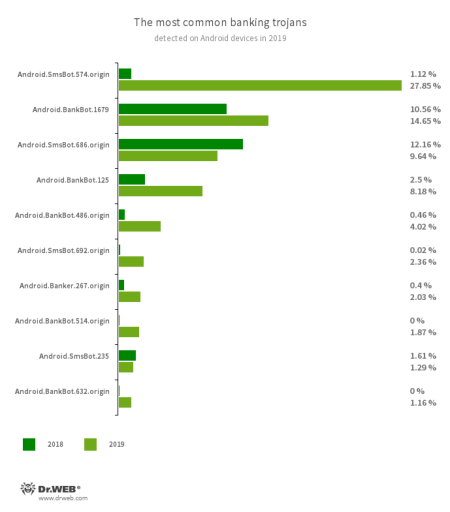

Trojan banker

Secondo le statistiche dei rilevamenti tramite i prodotti antivirus Dr.Web per Android, negli ultimi 12 mesi i trojan banker sono stati rilevati sui dispositivi Android più di 428.000 volte. Il picco della diffusione di questi software malevoli è stato nel primo semestre, poi la loro attività calava gradualmente.

Gli utenti dovevano il più spesso affrontare i banker delle famiglie Android.BankBot, Android.SmsBot e Android.Banker. I top dieci banker Android più diffusi l'anno passato sono visualizzati nel seguente diagramma:

- Android.SmsBot.574.origin

- Android.SmsBot.686.origin

- Android.SmsBot.692.origin

- Android.SmsBot.235

- Programmi trojan che eseguono i comandi dei malintenzionati. Sono in grado di intercettare e inviare messaggi SMS, visualizzare finestre e notifiche fraudolente, nonché eseguire altre operazioni malevole. Molti di essi vengono utilizzati per furti di denaro da carte di credito.

- Android.BankBot.1679

- Android.BankBot.125

- Android.BankBot.486.origin

- Android.BankBot.514.origin

- Android.BankBot.632.origin

- Campioni di una famiglia di trojan bancari multifunzionali che sono in grado di eseguire un'ampia gamma di operazioni malevole. Il loro obiettivo principale è quello di rubare login, password e altre informazioni preziose, necessarie per l'accesso a conti degli utenti.

- Android.Banker.267.origin

- Un banker che visualizza finestre di phishing e ruba informazioni confidenziali.

Ormai da diversi anni gli utenti vengono attaccati da varie versioni del trojan bancario Flexnet il quale secondo la classificazione Dr.Web appartiene alla famiglia Android.ZBot. Questo programma malevolo era un rischio per i proprietari di dispositivi Android anche nel 2019. Gli autori di virus lo distribuiscono tramite messaggi SMS di spam in cui offrivano alle potenziali vittime di caricare e installare popolari giochi e programmi.

Una volta arrivato sui dispositivi, Flexnet ruba i soldi sia dai conti bancari che dagli account di telefonia mobile. Per questo scopo, il trojan controlla il credito residuo dei conti disponibili e invia diversi messaggi SMS con i comandi di trasferimento del denaro. In questo modo i malintenzionati possono non soltanto prelevare soldi dalle carte di credito delle vittime, ma anche pagare varie servizi (ad esempio, fornitori di hosting) ed effettuare acquisti in-game in popolari giochi. Maggiori informazioni su questo banker in una pubblicazione della nostra azienda.

Negli ultimi 12 mesi i trojan bancari attaccavano utenti in diversi paesi. Ad esempio, gli utenti nel Giappone dovevano nuovamente affrontare molteplici versioni dei trojan della famiglia Android.Banker che venivano distribuiti dai cybercriminali tramite falsi siti di aziende postali e servizi di consegna di corriere.

Ad agosto e ottobre gli specialisti Doctor Web hanno individuato su Google Play i banker Android.Banker.346.origin e Android.Banker.347.origin che erano destinati ai proprietari di dispositivi Android nel Brasile. Queste pericolose applicazioni malevole, che erano versioni di trojan rilevati nel 2018, utilizzavano le funzioni di accessibilità (Accessibility Service) del sistema operativo Android. Utilizzandole, rubavano informazioni da messaggi SMS in cui potevano essere contenuti codici di verifica monouso e altri dati confidenziali. Inoltre, su comando dei malintenzionati, i trojan aprivano pagine di phishing.

Frodi

I cybercriminali continuano a utilizzare il malware in vari schemi fraudolenti. Come esempio, creano trojan che caricano siti web su cui alle potenziali vittime viene offerto di partecipare a test o sondaggi rispondendo a poche semplici domande. Per le risposte i truffatori promettono una ricompensa in denaro. Tuttavia, per ottenerla, gli utenti dovrebbero effettuare un pagamento di verifica o altro che sarebbe necessario, ad esempio, per "confermare la loro identità" o pagare il "costo" del trasferimento di denaro. In realtà, questi pagamenti vanno ai criminali informatici, mentre le vittime non ricevono la ricompensa promessa.

I trojan Android della famiglia Android.FakeApp, utilizzati in questo schema, si sono largamente diffusi già nel 2018, e durante gli ultimi 12 mesi i nostri analisti di virus di nuovo registravano la loro attività che è cresciuta del 96,27%. I malintenzionati collocano la maggior parte di tali applicazioni malevole nello store Google Play fidato da molti utenti. Pertanto, proprietari di dispositivi Android che cercano modi per un guadagno veloce e facile non si rendono conto che stanno installando trojan, anziché programmi sicuri.

All'inizio dell'estate gli specialisti Doctor Web hanno rilevato un altro programma malevolo di questa famiglia che è stato chiamato Android.FakeApp.174. Veniva distribuito sotto le spoglie di applicazioni ufficiali di store popolari.

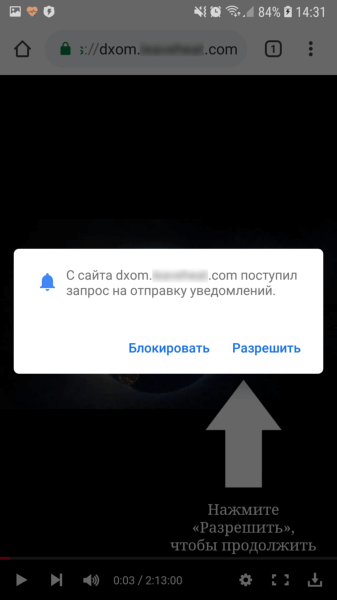

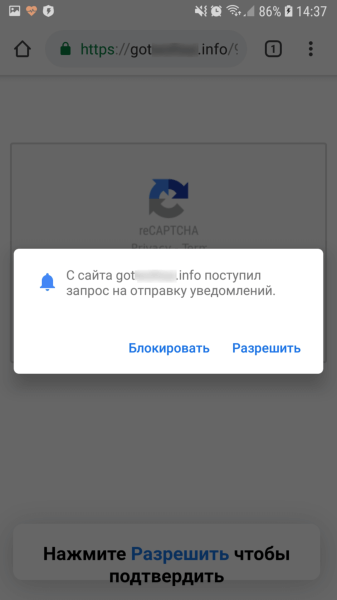

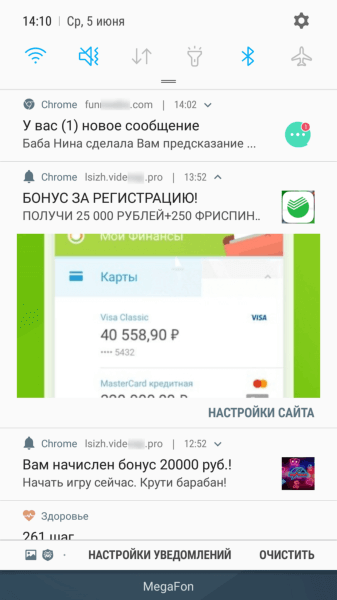

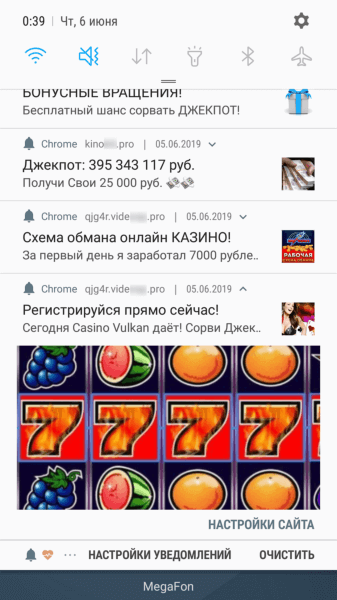

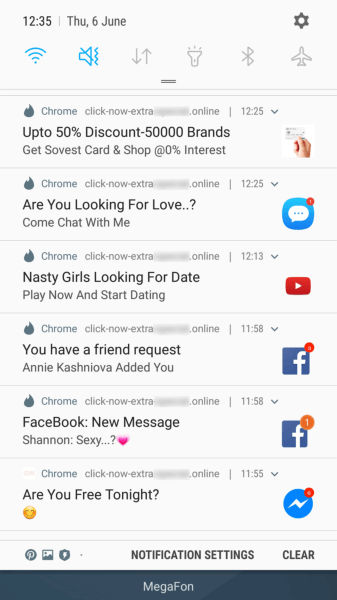

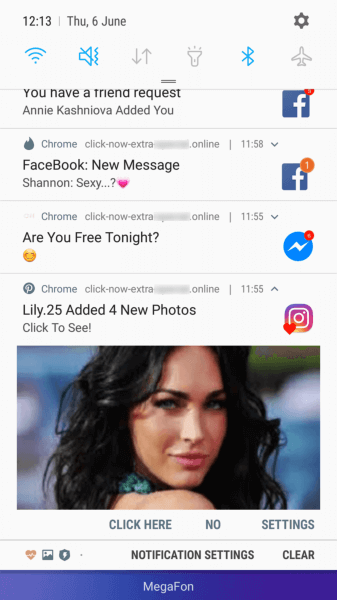

Android.FakeApp.174 caricava nel browser Google Chrome siti web da cui venivano eseguiti reindirizzamenti sulle pagine di partner program. Lì con il pretesto di alcuni controlli, agli utenti veniva offerto di autorizzare la ricezione delle notifiche da questi siti.

Nel caso di consenso (e di effettiva iscrizione alle notifiche web) iniziavano ad arrivare alle vittime numerosi messaggi che spesso somigliavano alle notifiche di applicazioni o servizi online noti e affidabili – ad esempio, software di home-banking, social network e client di messaggistica. Con il click su tali messaggi, i proprietari di dispositivi venivano reindirizzati su siti web con contenuti inattendibili — casinò online, sondaggi fraudolenti, "estrazioni a premi" ecc.

Prospettive e tendenze

L'anno venuto, una delle principali minacce per i proprietari di dispositivi Android continueranno a essere i trojan bancari. Proseguiranno la loro evoluzione e la tendenza alla trasformazione di molti di essi in programmi malevoli universali che, a seconda delle esigenze dei cybercriminali, svolgeranno le più svariate attività malevole. Verranno ulteriormente sviluppati i meccanismi di protezione dei trojan e di offuscamento del codice malevolo.

I malintenzionati continueranno a organizzare attacchi mirati, e gli utenti dovranno di nuovo affrontare il rischio di cyberspionaggio e di fughe di dati confidenziali. Rimarrà pressante anche il problema di pubblicità aggressiva. Compariranno ulteriori applicazioni malevole e indesiderate che visualizzeranno banner e notifiche invadenti, nonché trojan che scaricheranno le applicazioni pubblicizzate e cercheranno di installarle senza l'autorizzazione dell'utente.

Sono possibili la comparsa di nuovi trojan di mining e il rilevamento di nuovi casi di incorporazione di programmi malevoli nel firmware di dispositivi Android. Inoltre, fino a quando non verranno apportate modifiche al sistema operativo Android, continueranno a comparire trojan che utilizzano le funzioni di accessibilità (Accessibility Service) a scapito degli utenti.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati