Doctor Web: panoramica sull'attività di virus per il 2020

29 dicembre 2020

Nel 2020 tra le minacce più diffuse che gli utenti dovevano affrontare di massa erano i trojan dropper che distribuiscono e installano altri software malevoli, numerose applicazioni pubblicitarie che interferiscono con il normale utilizzo dei dispositivi, e inoltre, diverse varianti di trojan downloader che avviano nel sistema infetto file eseguibili con una serie di funzionalità malevole. Oltre a ciò, tutto l'anno i gruppi di hacker distribuivano attivamente programmi trojan che utilizzano le funzionalità di popolari utility di amministrazione remota. Così, il laboratorio di virus Doctor Web ha registrato più attacchi basati su trojan RAT che consentono ai malintenzionati di controllare da remoto i computer infetti e consegnare su di essi payload malevoli.

Quest'anno gli analisti di virus Doctor Web hanno inoltre studiato più attacchi mirati su larga scala diretti al settore aziende e organizzazioni. Nel corso del lavoro sono state identificate diverse famiglie di trojan da cui erano infettati i computer di diversi enti pubblici.

Le minacce più attive nel traffico email erano i trojan bancari, gli stealer di password, diverse varianti di backdoor scritte in VB.NET, nonché script malevoli che reindirizzano gli utenti a siti pericolosi e indesiderati. Oltre a ciò, tramite la posta elettronica i malintenzionati distribuivano attivamente programmi che sfruttano le vulnerabilità nei documenti Microsoft Office.

E nonostante che la maggior parte delle minacce rilevate rappresentasse un pericolo per gli utenti del sistema operativo Windows, erano a rischio anche i proprietari di computer con macOS. Durante l'anno venivano rilevati trojan cryptolocker e programmi spyware che funzionano su macOS, nonché rootkit che nascondono i processi in esecuzione. Inoltre, con il pretesto di varie applicazioni venivano attivamente distribuiti programmi installer adware che caricavano sui computer vari payload potenzialmente pericolosi. Nella maggior parte dei casi, a rischio erano quegli utenti che avevano disattivato i sistemi di sicurezza integrati e caricavano applicazioni da fonti non affidabili.

Gli utenti di dispositivi basati sul sistema operativo Android venivano minacciati dai programmi adware, spyware e trojan bancari, nonché da svariati downloader che scaricavano altre applicazioni malevole ed eseguivano codice arbitrario. Una parte significativa dei software malevoli veniva distribuita attraverso lo store di app Google Play.

Le principali tendenze dell'anno

- Crescita del numero di attacchi mirati, compresi gli attacchi di trojan ransomware

- Crescita del numero di attacchi di phishing e campagne di spam in cui viene utilizzato il social engineering

- Comparsa di nuove minacce per macOS

- Attiva distribuzione di software malevoli per SO Android sullo store di app Google Play

Gli eventi più interessanti del 2020

A febbraio gli analisti di virus Doctor Web hanno segnalato la compromissione del link al download del programma di elaborazione video e audio VSDC sullo store del popolare sito CNET. Invece del programma originale, i visitatori del sito caricavano un installer modificato con contenuti malevoli che consentivano ai malintenzionati di controllare in remoto i computer infetti. Il controllo remoto era realizzato tramite componenti del programma TeamViewer e una libreria trojan appartenente alla famiglia BackDoor.TeamViewer che stabiliva una connessione non autorizzata. Utilizzando il backdoor, i malintenzionati potevano consegnare sui dispositivi infetti un payload con altre applicazioni malevole.

A marzo gli specialisti Doctor Web hanno parlato della compromissione di una serie di siti creati in base al CMS WordPress. Uno script Java incorporato nel codice delle pagine hackerate reindirizzava i visitatori a una pagina di phishing su cui veniva suggerito agli utenti di installare un aggiornamento di sicurezza importante del browser Chrome. Il file scaricato era un installer di software malevolo che consentiva di controllare in remoto i computer infetti. Questa volta i malintenzionati di nuovo utilizzavano componenti legittimi di TeamViewer e una libreria trojan che stabiliva una connessione e nascondeva all'utente il funzionamento del programma.

In estate il laboratorio di virus Doctor Web ha pubblicato una ricerca su larga scala su software malevoli utilizzati in attacchi APT ad enti statali di Kazakistan e Kirghizistan. Nell'ambito della ricerca gli analisti hanno rilevato una famiglia precedentemente sconosciuta di programmi trojan multimodulo XPath studiati per l'accesso non autorizzato ai computer con la successiva esecuzione di varie azioni malevole su comando dei malintenzionati. I campioni della famiglia utilizzavano un complesso meccanismo di infezione in cui il funzionamento di ciascun modulo corrispondeva a una determinata fase del funzionamento del programma malevolo. Inoltre, i trojan possedevano un rootkit per nascondere l'attività di rete e le tracce della presenza nel sistema compromesso.

Più tardi al laboratorio di virus Doctor Web sono arrivati nuovi campioni di malware rilevati su uno dei computer infetti della rete locale di un ente statale di Kirghizistan. Si è rivelato la scoperta più interessante il trojan multicomponente ShadowPad che, secondo i nostri dati, poteva evolversi da un altro backdoor APT multimodulo PlugX che in precedenza anche era stato trovato nelle reti compromesse delle organizzazioni interessate. Alle somiglianze nel codice dei campioni ShadowPad e PlugX, nonché ad alcune intersezioni nella loro infrastruttura di rete è stato dedicato uno studio separato.

A settembre l'azienda Doctor Web ha segnalato il rilevamento di una campagna di spam con elementi di social engineering mirata a una serie di imprese del settore combustibili ed energia russo. Per l'infezione iniziale i malintenzionati utilizzavano email con allegati malevoli all'apertura dei quali venivano installati backdoor che consentivano di controllare i computer infetti. L'analisi dei documenti, dei programmi malevoli, nonché dell'infrastruttura utilizzata testimonia la possibile partecipazione a questo attacco di uno dei gruppi APT cinesi.

A novembre gli analisti di virus Doctor Web hanno registrato un invio di massa di email di phishing a utenti aziendali. Come payload malevolo, le email contenevano programmi trojan che provvedevano all'installazione e l'avvio nascosti dell'utility Remote Utilities i cui componenti anche erano parte dell'allegato. Per indurre le potenziali vittime ad aprire gli allegati, i malintenzionati utilizzavano metodi di social engineering.

Situazione di virus

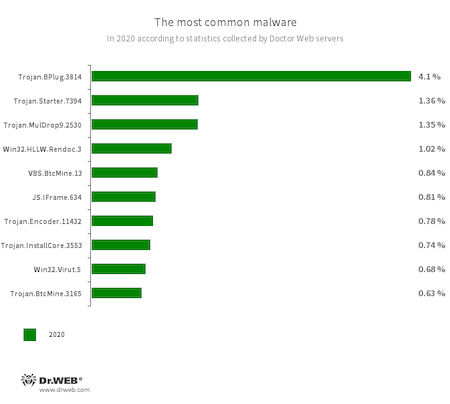

L'analisi dei dati statistici Dr.Web ha mostrato che nel 2020 gli utenti il più delle volte sono stati attaccati dai trojan dropper e downloader che installavano altre applicazioni malevole ed eseguivano codice arbitrario. Inoltre, come in precedenza gli utenti venivano minacciati da trojan e script che eseguono il mining di criptovalute nascosto.

- Trojan.BPlug.3867

- Estensione browser malevola studiata per effettuare il web injection nelle pagine internet visualizzate dagli utenti e per bloccare la pubblicità di terzi.

- Trojan.Starter.7394

- Campione di una famiglia di trojan il cui obiettivo principale è avviare nel sistema infetto un file eseguibile con un determinato set di funzionalità malevole.

- Trojan.MulDrop9.2530

- Dropper che distribuisce e installa altri software malevoli.

- Win32.HLLW.Rendoc.3

- Un worm di rete che si diffonde, tra l'altro, anche attraverso dispositivi rimovibili.

- VBS.BtcMine.13

- Script malevolo nel linguaggio VBS che esegue il mining di criptovalute nascosto.

- JS.IFrame.634

- Uno script che i malintenzionati incorporano in pagine html. Quando tali pagine vengono aperte, lo script esegue un reindirizzamento su vari siti malevoli e indesiderati.

- Trojan.Encoder.11432

- Un worm multicomponente noto come WannaCry. Il programma malevolo ha più componenti, e il trojan cryptolocker è solo uno di essi.

- Trojan.InstallCore.3553

- Famiglia di programmi offuscati di installazione di software pubblicitari e indesiderati, che utilizza metodi di distribuzione poco scrupolosi.

- Win32.Virut.5

- Un virus polimorfo che infetta file eseguibili. Contiene funzionalità di gestione dei computer infetti attraverso il canale IRC.

- Trojan.BtcMine.3165

- Programma trojan che esegue sul dispositivo infetto il mining di criptovalute nascosto.

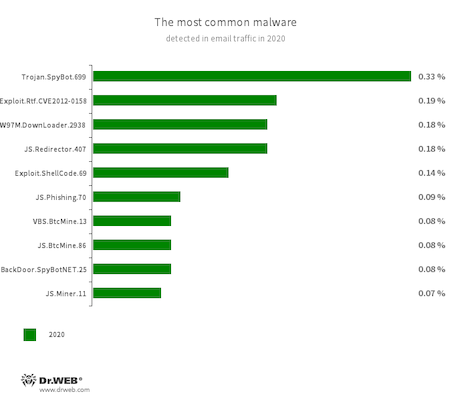

Nel traffico email predominavano trojan banker, backdoor e software malevoli capaci di utilizzare le vulnerabilità nei documenti Microsoft Office. Oltre a ciò, i malintenzionati distribuivano script per il mining nascosto e il phishing, nonché il reindirizzamento degli utenti a siti indesiderati e potenzialmente pericolosi.

- Trojan.SpyBot.699

- Un trojan banker multi-modulo. Consente ai criminali informatici di scaricare e avviare varie applicazioni ed eseguire codice arbitrario sul dispositivo infetto.

- Exploit.CVE-2012-0158

- Un documento Microsoft Office Word modificato che per l'esecuzione di codice malevolo utilizza la vulnerabilità CVE-2012-0158.

- W97M.DownLoader.2938

- Una famiglia di trojan downloader che utilizzano per il funzionamento le vulnerabilità delle applicazioni Microsoft Office. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

- JS.Redirector.407

- Script malevolo nel linguaggio JavaScript che viene collocato nel codice di pagine web. È studiato per reindirizzare gli utenti a siti di phishing o pubblicitari.

- Exploit.ShellCode.69

- Un modulo Microsoft Office Word malevolo. Utilizza la vulnerabilità CVE-2017-11882.

- JS.Phishing.70

- Script malevolo nel linguaggio JavaScript che genera una pagina web di phishing.

- VBS.BtcMine.13

- Script malevolo nel linguaggio VBS che esegue il mining di criptovalute nascosto.

- JS.BtcMine.86

- Script malevolo nel linguaggio JavaScript che esegue il mining di criptovalute nascosto.

- BackDoor.SpyBotNET.25

- Backdoor scritto in .NET. È in grado di gestire il file system (copiare, eliminare, creare directory ecc.), terminare processi, catturare schermate.

- JS.Miner.11

- Famiglia di script nel linguaggio JavaScript progettati per il mining di criptovalute nascosto.

Cryptolocker

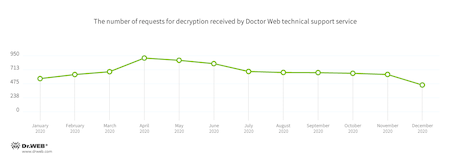

Rispetto al 2019, nel 2020 al laboratorio antivirus Doctor Web è arrivato il 18,4% in meno di richieste utente per la decriptazione di file colpiti da cryptolocker. La dinamica di registrazione di tali richieste nel 2020 è mostrata nel grafico:

I cryptolocker più diffusi nel 2020:

- Trojan.Encoder.26996

- Cryptolocker noto come STOP Ransomware. Cerca di ottenere la chiave privata dal server e in caso di errore utilizza quella trascritta nel codice. È uno dei pochi trojan ransomware che cripta i dati tramite l'algoritmo di streaming Salsa20.

- Trojan.Encoder.567

- Cryptolocker scritto in Delphi. La storia dello sviluppo del trojan conta molte versioni che utilizzano vari algoritmi di cifratura. Di regola, viene distribuito come allegato di messaggi email.

- Trojan.Encoder.29750

- Cryptolocker dalla famiglia Limbo/Lazarus. Porta in sé una chiave autore trascritta che viene utilizzata in assenza di comunicazione con il server di controllo e possibilità di caricare la parte privata della chiave generata.

- Trojan.Encoder.858

- Cryptolocker noto come Troldesh Ransomware. È compilato con l'utilizzo di Tor: subito dopo l'avvio viene inizializzato TOR, e la connessione avviene a uno dei bridge il cui indirizzo è trascritto nel trojan. Per la cifratura dei dati viene utilizzato l'algoritmo AES in modalità CBC.

- Trojan.Encoder.11464

- Cryptolocker anche conosciuto come Scarab Ransomware. Rilevato per la prima volta a giugno 2017. Inizialmente distribuito tramite la botnet Necurs. Per criptare i file utente, il programma utilizza gli algoritmi AES-256 e RSA-2048.

Siti pericolosi e non raccomandati

I database del Parental (Office) control e dell'antivirus del traffico web SpIDer Gate nei prodotti Dr.Web vengono periodicamente integrati con nuovi indirizzi di siti non raccomandati e potenzialmente pericolosi. Tra di essi sono risorse di frode e phishing, nonché pagine da cui vengono distribuiti software malevoli. Il numero più grande di tali risorse è stato registrato nel terzo trimestre e il numero più piccolo nel secondo. La dinamica dei nuovi record nei database dei siti non raccomandati e pericolosi l'anno in uscita è visualizzata nel diagramma sotto.

Frodi online

A febbraio gli specialisti dell'azienda Doctor Web hanno messo in guardia gli utenti riguardo il lancio sul social network Instagram di una campagna di phishing su larga scala basata su messaggi sul pagamento di un bonus una tantum a tutti i cittadini della Federazione Russa. I malintenzionati presentavano le informazioni sotto forma di estratti da telegiornali usando i frammenti adatti di vere edizioni. Nel filmato però erano inserite inquadrature aggiuntive contenenti istruzioni per la compilazione di moduli su siti di phishing camuffati da risorse ufficiali del Ministero dello sviluppo economico di Russia.

Durante il 2020 gli analisti internet dell'azienda hanno rilevato numerosi siti fraudolenti camuffati da risorse ufficiali di organizzazioni statali. Il più delle volte i truffatori suggerivano l'ottenimento di un bonus inesistente o l'investimento in maggiori aziende.

Per ottenere i vantaggi promessi, il più delle volte i visitatori dovevano fornire i loro dati, compresi quelli delle carte di credito, e prima versare un pagamento. Dunque, gli utenti non solo perdevano soldi, ma anche trasferivano i loro dati personali ai malintenzionati.

Per dispositivi mobili

Nel 2020 i proprietari di dispositivi Android venivano minacciati da varie app malevole e indesiderate. Per esempio, gli utenti spesso dovevano affrontare svariati trojan pubblicitari che visualizzavano annunci e banner fastidiosi. Tra di essi erano molti programmi malevoli della famiglia Android.HiddenAds che si diffondevano anche attraverso lo store di app Google Play. Nel corso dell'anno gli analisti di virus Doctor Web hanno rilevato in esso decine di questi trojan che sono stati scaricati da oltre 3.300.000 utenti. Tali app malevole rappresentavano il 13% del totale minacce rilevate su dispositivi Android.

Oltre a ciò, a marzo gli analisti di virus hanno rilevato su Google Play un trojan multifunzionale, Android.Circle.1, che riceveva comandi con script BeanShell e inoltre poteva mostrare pubblicità. Poteva anche passare a link, caricare siti e cliccare su banner in essi collocati. Più tardi sono stati anche trovati altri programmi malevoli appartenenti a questa famiglia.

Un'altra minaccia che gli utenti spesso dovevano affrontare erano svariati trojan downloader. Tra di essi erano numerosi campioni della famiglia Android.RemoteCode, studiati per scaricare ed eseguire codice arbitrario. Rappresentavano oltre il 14% delle minacce rilevate dai prodotti antivirus Dr.Web per Android. Inoltre, i proprietari di dispositivi Android venivano minacciati da trojan appartenenti alle famiglie Android.DownLoader e Android.Triada che scaricavano e installavano altre applicazioni.

Oltre ai trojan downloader, erano largamente diffuse utility potenzialmente pericolose che consentono di avviare programmi senza installazione. Tra di esse sono le utility Tool.SilentInstaller e Tool.VirtualApk. Gli autori di virus le impiegavano attivamente per distribuire vari software ottenendo ricompense da servizi partner.

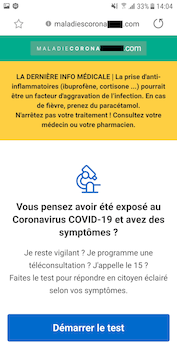

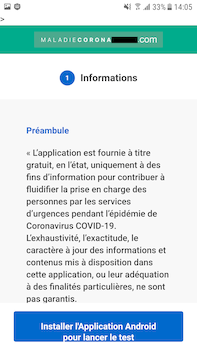

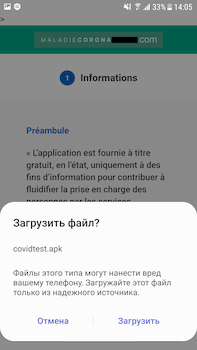

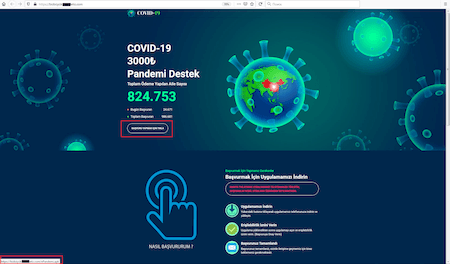

Per la distribuzione di applicazioni malevole e indesiderate, i malintenzionati sfruttavano attivamente l'argomento della pandemia da coronavirus. Per esempio, creavano vari siti fraudolenti su cui veniva suggerito alle vittime di installare programmi di informazione o consiglio medico sull'infezione da coronavirus, nonché app per l'ottenimento di assistenza finanziaria. In realtà da tali siti venivano scaricati sui dispositivi Android programmi spyware, diversi trojan bancari, trojan ransomware e altri software malevoli.

Durante l'anno gli analisti di virus Doctor Web hanno rilevato sullo store di app Google Play numerose nuove app malevole della famiglia Android.FakeApp studiate per caricare siti fraudolenti. I malintenzionati facevano passare questi trojan per guide con informazioni su bonus o compensi sociali. Nel periodo di pandemia e difficile situazione economica gli utenti si interessavano a tali informazioni, e nella trappola dei cybercriminali sono caduti molti proprietari di dispositivi Android.

Inoltre, nel 2020 sono state rilevate su dispositivi Android molte applicazioni che consentono di seguire i loro proprietari. Potevano essere utilizzate per il cyberspionaggio e raccogliere una vasta gamma di informazioni personali: messaggi, foto, documenti, lista contatti, informazioni sulla posizione, sui contatti, sulle telefonate ecc.

Prospettive e probabili tendenze

L'anno passato ha dimostrato una costante diffusione non solo dei malware di massa, ma anche delle minacce APT che dovevano essere affrontate dalle organizzazioni in tutto il mondo.

Nel 2021 dobbiamo aspettarci un'ulteriore espansione dell'estorsione digitale, e sempre più spesso gli attacchi mirati con l'utilizzo di trojan cryptolocker verranno diretti al settore aziende e organizzazioni. Ciò è facilitato dallo sviluppo del modello RaaS (Ransomware as a Service — ransomware come servizio), e inoltre, da un risultato tangibile dei gruppi di hacker che stimola la loro attività criminale. La possibile riduzione delle spese di sicurezza informatica anche può portare a un rapido aumento del numero di tali incidenti.

Gli utenti continueranno a essere minacciati dai programmi malevoli di massa: trojan bancari e pubblicitari, programmi miner di criptovalute e cryptolocker, nonché spyware. Dovremo anche affrontare la comparsa di nuovi schemi fraudolenti e campagne di phishing attraverso cui i malintenzionati cercheranno di impossessarsi non solo di soldi, ma anche di dati personali.

I proprietari di dispositivi con macOS, Android, Linux e altri sistemi operativi rimarranno sotto la viva attenzione degli autori di virus, e i malware continueranno la loro espansione su queste piattaforme. Inoltre, ci si può aspettare che diventeranno più frequenti e più sofisticati gli attacchi ai dispositivi internet degli oggetti (IoT). Possiamo dire con certezza che i cybercriminali continueranno a utilizzare qualsiasi metodo per arricchirsi, pertanto, gli utenti dovrebbero rispettare le regole di sicurezza informatica e utilizzare software antivirus affidabili su tutti i dispositivi.