Doctor Web: panoramica sull'attività di virus per dispositivi mobili per il 2023

17 aprile 2024

Allo stesso tempo, si manteneva alta l'attività dei truffatori che adoperavano le svariate applicazioni malevole per realizzare diversi schemi di truffa.

Un'ennesima volta i cybercriminali non hanno trascurato lo store Google Play. Durante l'anno, il laboratorio dei virus Doctor Web ha rilevato su di esso oltre 400 programmi trojan che in totale sono stati scaricati almeno 428.000.000 di volte.

Inoltre, i nostri specialisti hanno identificato nuovi programmi trojan progettati per furti di criptovalute, e scoperto a questo proposito che ai malintenzionati interessavano i proprietari di dispositivi non solo con Android ma anche con il sistema operativo iOS.

TENDENZE DELL'ANNO PASSATO

- Crescita dell'attività dei programmi trojan pubblicitari

- Diminuzione dell'attività delle applicazioni trojan bancarie

- Comparsa di nuove famiglie di banker Android, il cui obiettivo erano utenti da Russia e Iran

- Comparsa di numerose nuove minacce sullo store di app Google Play

- Si manteneva alta l'attività dei truffatori

- Comparsa di nuovi programmi trojan per il furto di criptovalute agli utenti di dispositivi con sistemi operativi Android e iOS

Eventi più interessanti del 2023

Nel maggio scorso l'azienda Doctor Web ha rilevato su Google Play oltre 100 applicazioni con un modulo software, SpinOk, il quale veniva posizionato come piattaforma di marketing specializzata per incorporare in giochi e programmi Android. Questo strumento era progettato per trattenere gli utenti nelle app tramite minigiochi, un sistema di compiti e una presunta estrazione a premi. Tuttavia, il modulo aveva funzionalità spia e per questo è stato aggiunto al database dei virus Dr.Web come Android.Spy.SpinOk Raccoglieva informazioni sui file conservati su dispositivi Android e poteva trasmetterli ai malintenzionati, nonché era in grado di sostituire furtivamente e caricare al server remoto il contenuto degli appunti. Inoltre, il modulo visualizzava annunci pubblicitari sotto forma di banner, esempi dei quali sono mostrati di seguito.

In totale le applicazioni trovate con l'incluso modulo Android.Spy.SpinOk sono state scaricate oltre 421.000.000 di volte. Dopo una comunicazione alla nostra azienda, lo sviluppatore di SpinOk ha apportato correzioni al modulo, a seguito di cui la versione della piattaforma 2.4.2 corrente a quel momento non conteneva già funzionalità trojan.

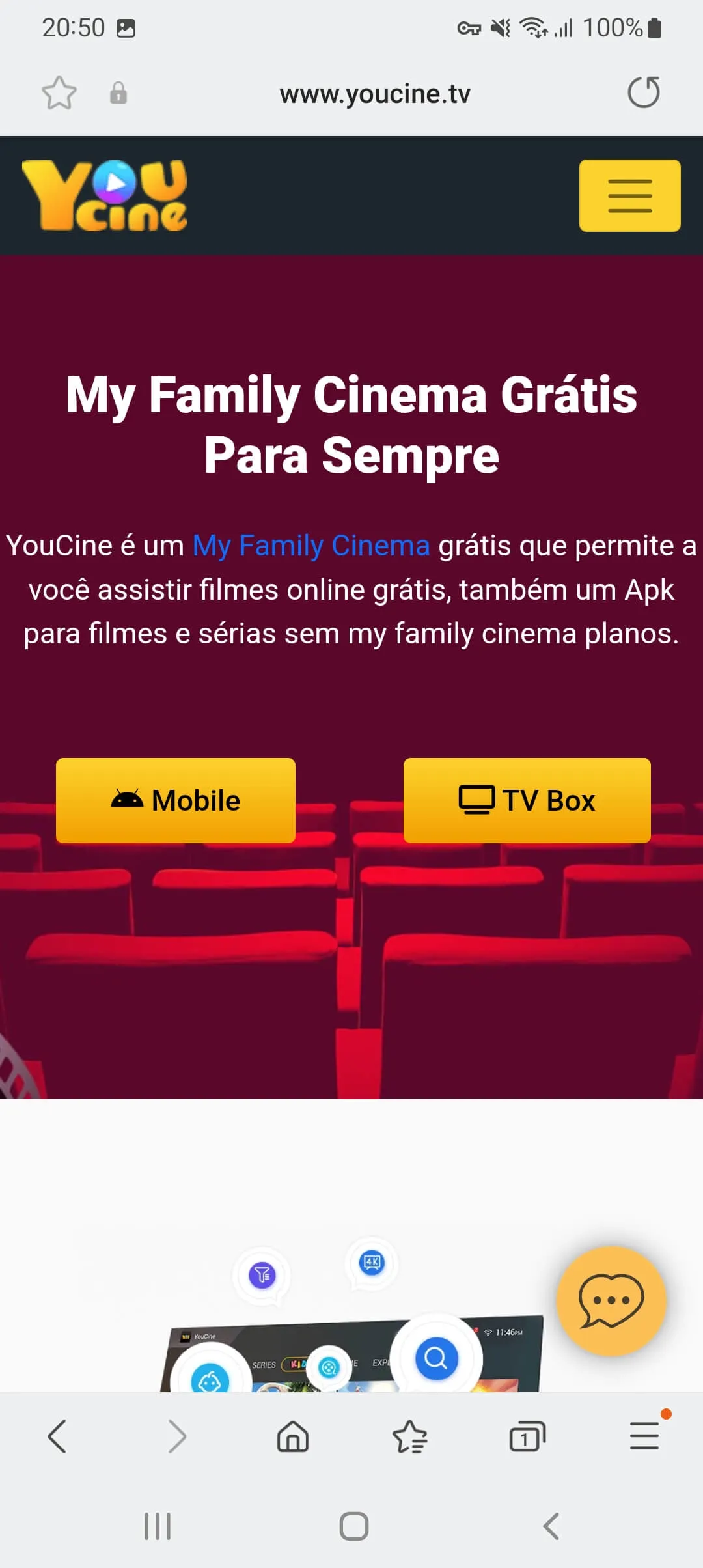

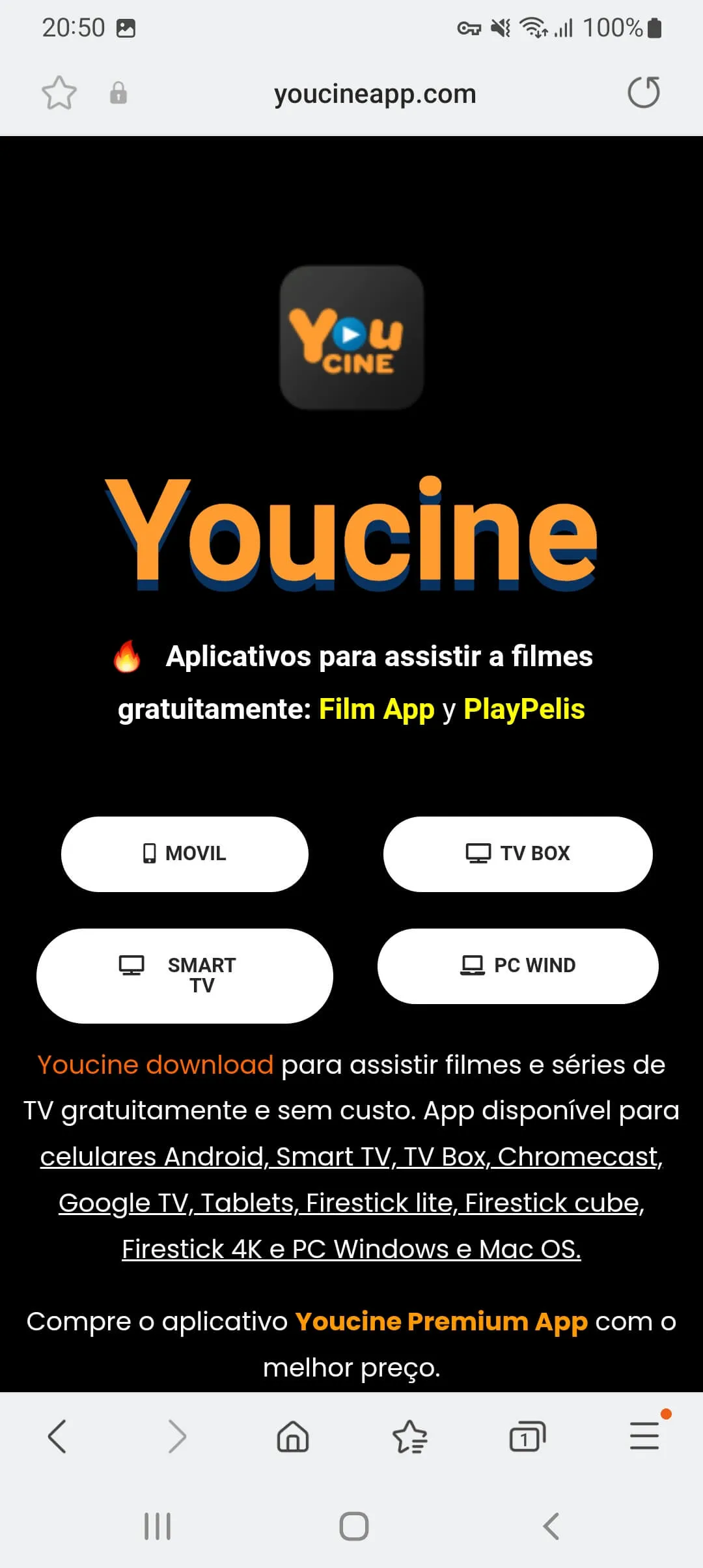

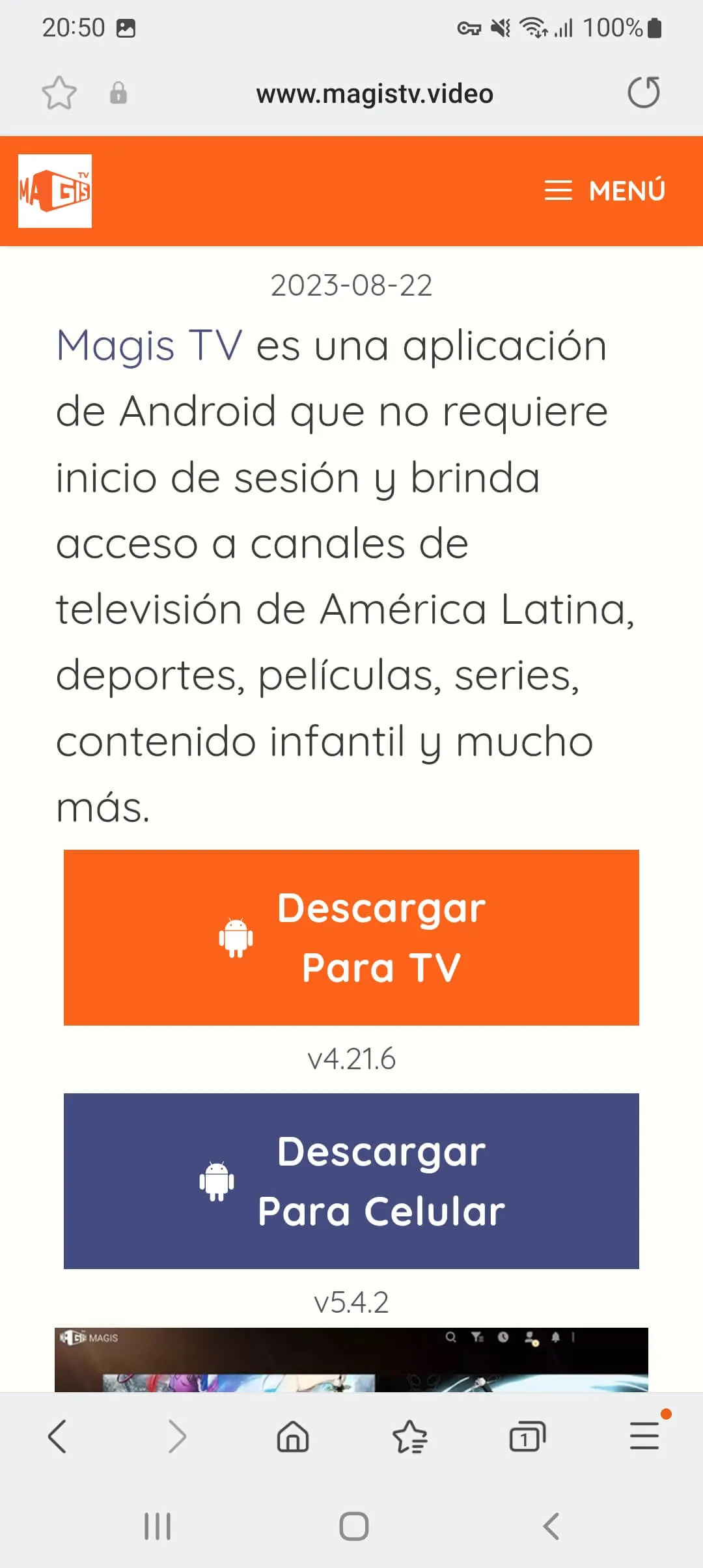

All'inizio dello scorso settembre, l'azienda Doctor Web ha pubblicato uno studio su un backdoor Android.Pandora.2, il quale era mirato predominantemente agli utenti di lingua spagnola. I casi di massa di attacchi con il suo utilizzo venivano registrati a marzo 2023. Le prime varianti di questo programma trojan erano già state aggiunte al database dei virus dell'antivirus Dr.Web a luglio 2017. Android.Pandora.2 e le sue varianti diverse infettano i televisori smart e i TV box con Android arrivando su di essi tramite versioni di firmware compromesse, nonché con l'installazione di versioni trojan di programmi per la visualizzazione illegale di video online. Di seguito sono riportati esempi di siti che distribuiscono il backdoor:

Il trojan crea una botnet dai dispositivi infettati ed è in grado di eseguire su comando dei malintenzionati attacchi DDoS di vari tipi. Inoltre, può eseguire una serie di altre azioni — ad esempio, installare i propri aggiornamenti e sostituire il file di sistema hosts. L'analisi effettuata dai nostri specialisti ha dimostrato che per la creazione del trojan i suoi autori avevano usato i risultati del lavoro degli autori di Linux.Mirai prendendo come base parte del codice di quest'ultimo. A sua volta, Linux.Mirai dal 2016 viene ampiamente impiegato per infettare i dispositivi connessi (dispositivi "Internet of Things", IoT) ed effettuare attacchi DDoS a vari siti web.

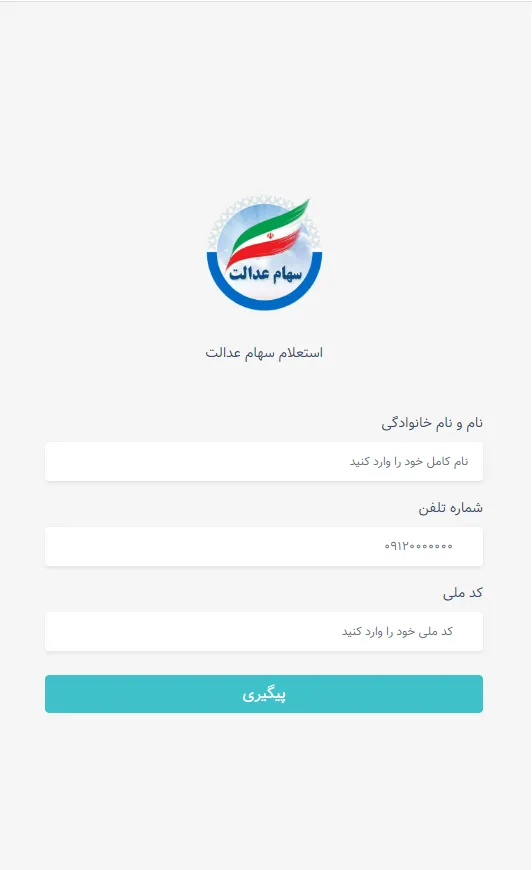

Nello stesso mese, gli analisti dei virus Doctor Web hanno segnalato casi di distribuzione dei trojan spyware multifunzionali Android.Spy.Lydia, mirati agli utenti iraniani. I campioni di questa famiglia si mascherano da una piattaforma di trading online e su comando degli attaccanti sono in grado di eseguire diverse attività malevole. Ad esempio, intercettare e inviare SMS, raccogliere informazioni sui contatti nella rubrica, rubare il contenuto degli appunti, caricare siti di phishing ecc. I trojan Android.Spy.Lydia possono essere impiegati nei più svariati schemi di frode ed essere utilizzati per il furto di dati personali. Oltre a questo, con l'ausilio di essi, i malintenzionati possono rubare il denaro delle loro vittime.

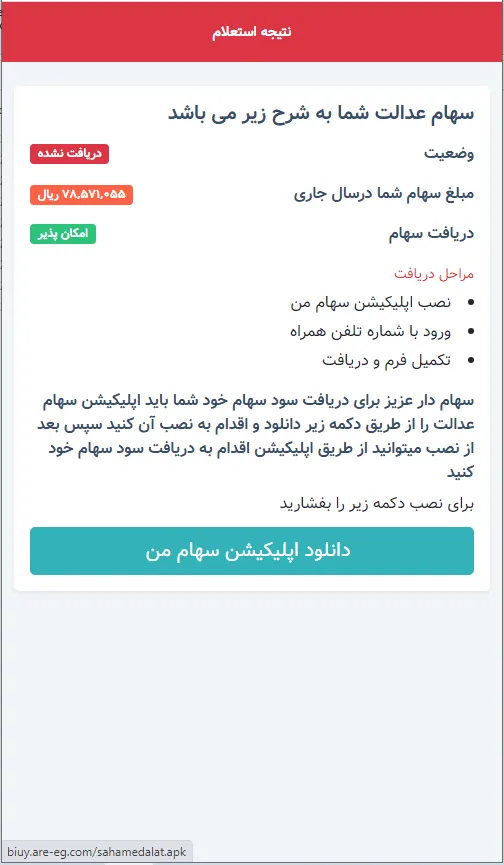

Alla fine di settembre, la nostra azienda ha avvertito di casi diventati più frequenti di frode con l'utilizzo di programmi per l'amministrazione remota di dispositivi mobili, tramite i quali i malintenzionati ottenevano il pieno controllo sui dispositivi Android. Facendo finta di essere personale di supporto di istituzioni creditizie, i cybercriminali avvisavano le potenziali vittime di "un'attività sospetta" con i loro conti bancari e suggerivano di trovare su Google Play e scaricare una determinata "app di supporto della banca". In realtà questa app era uno strumento per l'accesso remoto al desktop, il più delle volte, RustDesk Remote Desktop. Dopo che questa utility era stata bloccata su Google Play, i malintenzionati hanno iniziato a distribuirla tramite siti fraudolenti. In particolare, in alcuni casi, per farlo sembrare più convincente, loro modificavano il programma sostituendone il nome e l'icona con quelli corrispondenti a una specifica banca. Tali versioni trojan del programma vengono rilevate come Android.FakeApp.1426.

Oltre a ciò, nel 2023 gli specialisti Doctor Web hanno continuato a rilevare i siti malevoli attraverso cui i criminali informatici distribuivano false applicazioni di portafoglio crittografico per dispositivi Android e iOS a scopo di furto di criptovalute.

Statistiche

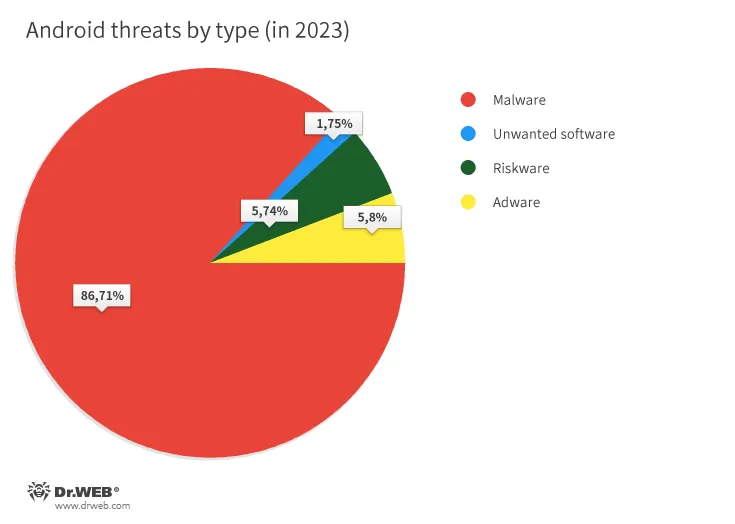

Nel 2023 le minacce Android più diffuse di nuovo sono stati i programmi malevoli — essi hanno rappresentato l'86,71% di tutti i rilevamenti dell'antivirus Dr.Web. Alla seconda posizione con il 5,80% si sono classificate le applicazioni pubblicitarie. I programmi potenzialmente pericolosi sono stati i terzi più comuni — venivano rilevati sui dispositivi protetti nel 5,74% dei casi. Nell'1,75% dei casi, gli utenti riscontravano i programmi indesiderati.

La distribuzione delle minacce per tipo in base ai dati delle statistiche di rilevamento Dr.Web per dispositivi mobili Android è illustrata sul seguente diagramma:

Applicazioni malevole

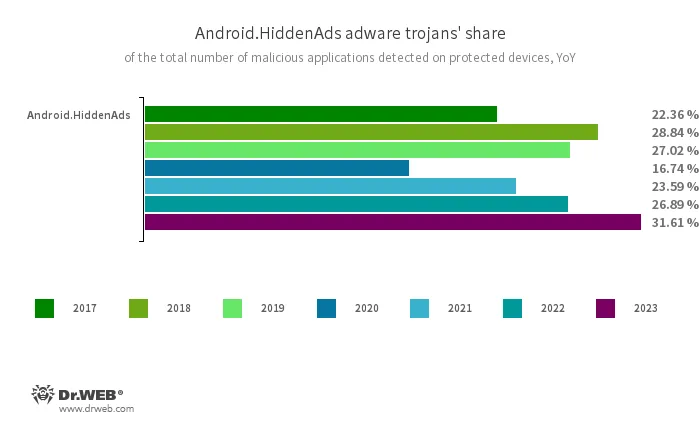

Le applicazioni Android più diffuse sono stati i trojan pubblicitari della famiglia Android.HiddenAds. Rispetto al 2022, la loro quota sul totale dei malware rilevati dall'antivirus Dr.Web è aumentata di 4,72 pp. ammontando al 31,61%.

Il campione della famiglia più attivo è stato Android.HiddenAds.3697 ― veniva rilevato sui dispositivi protetti nel 10,72% dei casi. Le diverse varianti di questo programma malevolo durante più anni rimangono leader per il numero di rilevamenti. Ad esempio, nel 2021 risultava diffusa la variante Android.HiddenAds.1994, mentre nel 2022 ― quella Android.HiddenAds.3018. Insieme ad Android.HiddenAds.3697 nel 2023 i nostri specialisti hanno identificato una serie di altre versioni di questo trojan. Tra di esse ― Android.HiddenAds.3697, Android.HiddenAds.3831, Android.HiddenAds.3851 e Android.HiddenAds.3956. Non si può escludere che col tempo una di esse anche potrà diventare capoclassifica.

I secondi più diffusi sono stati i trojan della famiglia Android.Spy, aventi funzionalità spia. Rispetto al 2022, la loro quota sul totale dei programmi malevoli rilevati tramite l'antivirus Dr.Web è diminuita di 14,01 pp. e ha ammontato al 28,22%. Il più attivo tra di essi era Android.Spy.5106 ― ha rappresentato il 20,80% di tutti i rilevamenti malware. E prendendo in considerazione le versioni precedenti del trojan, Android.Spy.4498 e Android.Spy.4837, la sua quota è stata del 24,32% — quasi un quarto dei rilevamenti.

Alla terza posizione si sono collocati i trojan pubblicitari della famiglia Android.MobiDash. Rispetto all'anno prima, la loro quota sul totale dei rilevamenti malware è cresciuta di 5,25 pp. ed è salita al 10,06%.

Nel 2023 ha continuato a diminuire l'attività delle app malevole studiate per il download e l'installazione di altri programmi, nonché capaci di eseguire codice arbitrario. Così, la percentuale dei trojan Android.DownLoader è diminuita di 1,58 pp. scendendo al 2,18%, quella di Android.Triada — di 0,99 pp. scendendo al 2,14% e quella di Android.RemoteCode ― di 0,01 pp. scendendo al 2,83%. I rilevamenti di Android.Mobifun sono scesi di 0,33 pp. al 0,25%, e quelli di Android.Xiny ― di 0,21 pp. al 0,27%.

Allo stesso tempo, è cresciuto il numero di attacchi dei programmi malevoli falsificazione Android.FakeApp, che vengono utilizzati dai malintenzionati in vari schemi di truffa. L'anno passato, la loro quota sul totale rilevamenti malware dell'antivirus Dr.Web è aumentata di 0,85 pp. ammontando all'1,83%.

Nel 2023 è diminuita l'attività dei programmi trojan ransomware Android.Locker. La loro quota sul totale dei rilevamenti di malware è scesa dall'1,50% all'1,15%. Con tutto questo, c'è stato un aumento del numero di rilevamenti di Android.Packed ― programmi malevoli di vario tipo, protetti tramite software packer. Il loro numero di rilevamenti è aumentato di 5,22 pp. salendo al 7,98%.

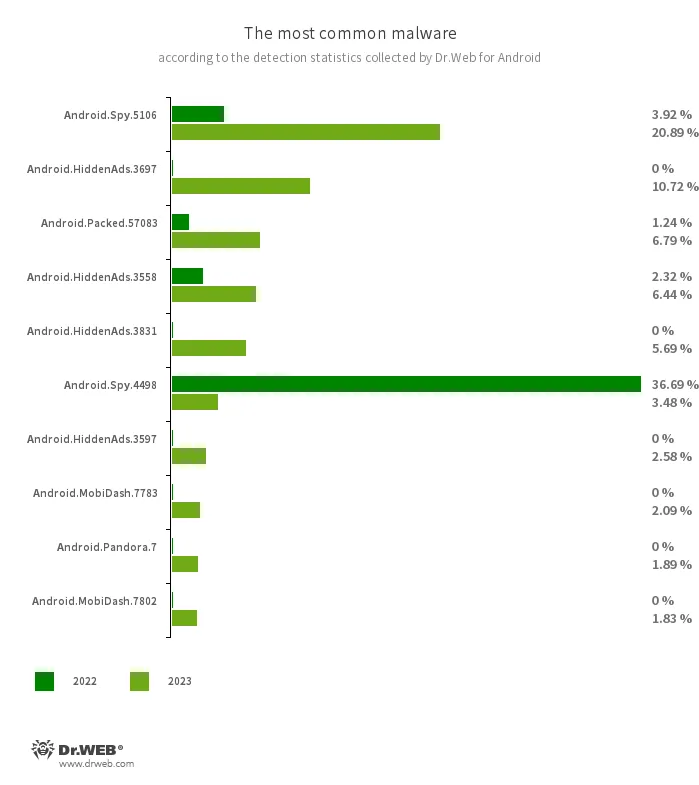

Le dieci applicazioni malevole più frequentemente rilevate nel 2023 sono mostrate nell'illustrazione seguente:

- Android.Spy.5106

- Android.Spy.4498

- Rilevamento di diverse varianti di un programma trojan che rappresenta versioni alterate di mods non ufficiali dell'applicazione WhatsApp. È in grado di rubare il contenuto di notifiche, offrire l'installazione di programmi da fonti sconosciute, e durante l'utilizzo del programma di messaggistica, visualizzare finestre di dialogo con contenuto configurabile da remoto.

- Android.HiddenAds.3697

- Android.HiddenAds.3558

- Android.HiddenAds.3831

- Android.HiddenAds.3597

- Programmi trojan per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri software malevoli. Entrando su dispositivi Android, tali trojan pubblicitari di solito nascondono all'utente la propria presenza sul sistema: per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.Packed.57083

- Rilevamento di applicazioni malevole protette dal software packer ApkProtector. Tra di esse possono essere i trojan bancari, gli spyware e altri software malevoli.

- Android.MobiDash.7783

- Android.MobiDash.7802

- Programmi trojan che visualizzano annunci invadenti. Sono moduli software che gli sviluppatori software incorporano nelle applicazioni.

- Android.Pandora.7

- Rilevamento di applicazioni malevole che scaricano e installano il programma trojan backdoor Android.Pandora.2. I malintenzionati spesso incorporano tali programmi di download in applicazioni per Smart TV mirate agli utenti di lingua spagnola.

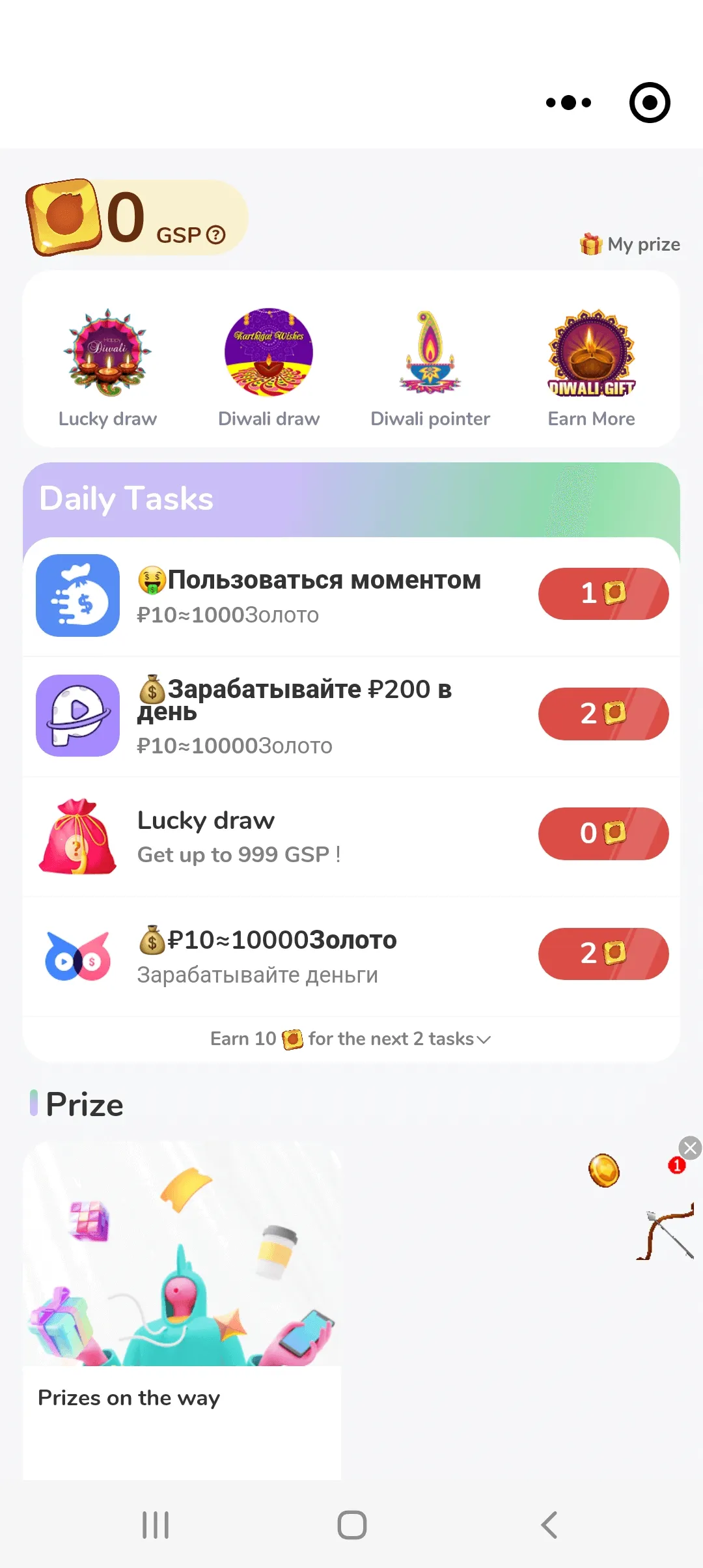

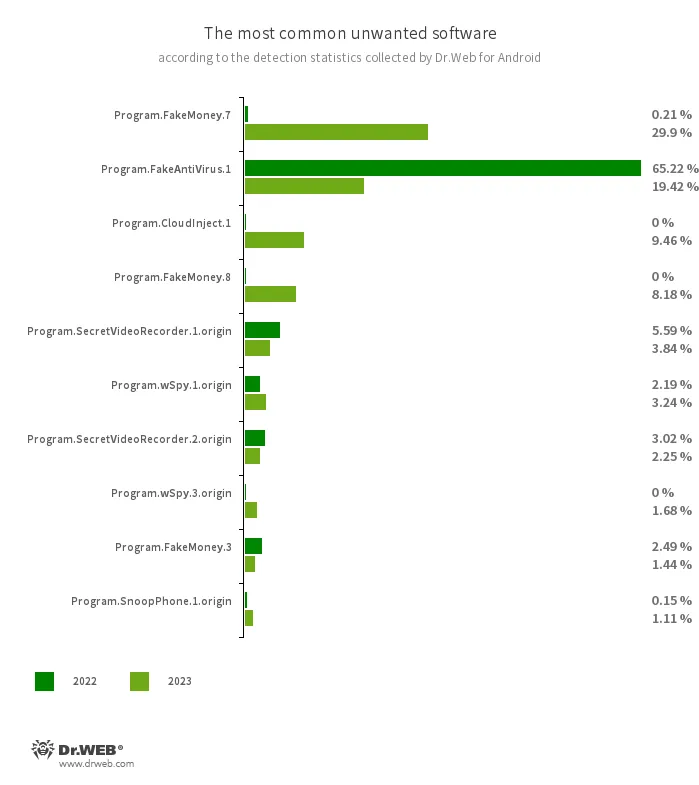

Software indesiderati

Il programma indesiderato più diffuso nel 2023 è stato Program.FakeMoney.7 ― ha rappresentato il 29,90% o quasi un terzo del totale rilevamenti di minacce di questo tipo. Appartiene a una famiglia di applicazioni che incoraggiano gli utenti a guadagnare denaro completando varie attività, ma in fin dei conti non pagano nessuna ricompensa reale.

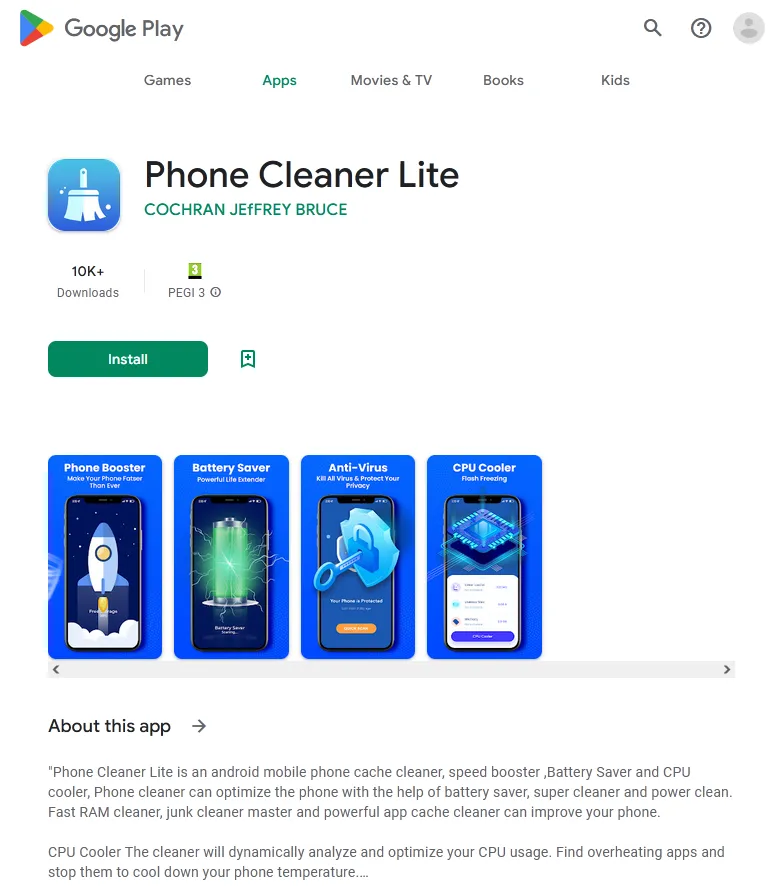

Il leader del 2022 ― programma Program.FakeAntiVirus.1 ― un anno dopo è sceso alla seconda posizione con il 19,42% dei rilevamenti. Questa applicazione simula il funzionamento degli antivirus, rileva le minacce inesistenti e suggerisce ai proprietari di dispostivi Android di acquistare la versione completa, che sarebbe necessaria per "risolvere" i presunti problemi rilevati.

Alla terza posizione con il 9,46% si sono collocati i programmi che vengono modificati attraverso il servizio cloud CludInject ― l'antivirus Dr.Web rileva tali applicazioni come Program.CloudInject.1. Nel processo di modifica ad esse vengono aggiunti autorizzazioni pericolose e un codice offuscato il cui scopo non può essere controllato.

Come un anno prima, anche nel 2023 gli utenti spesso riscontravano i programmi che consentono di seguire le loro azioni e raccogliere varie informazioni su di esse. I malintenzionati possono adoperare le simili applicazioni per il monitoraggio illegale dei proprietari di dispostivi Android. Sui dispositivi protetti tramite Dr.Web, i più frequenti tra questi software erano Program.SecretVideoRecorder.1.origin (3,84% dei casi), Program.wSpy.1.origin (3,24% dei casi), Program.SecretVideoRecorder.2.origin (2,25% dei casi), Program.wSpy.3.origin (1,68% dei casi), Program.SnoopPhone.1.origin (1,11% dei casi), Program.Reptilicus.8.origin (0,98% dei casi) e Program.WapSniff.1.origin (0,83% dei casi).

Le dieci applicazioni indesiderate più spesso rilevate nel 2023 sono mostrate sul seguente diagramma:

- Program.FakeMoney.7

- Program.FakeMoney.8

- Program.FakeMoney.3

- Rilevamento di applicazioni che presumibilmente consentirebbero di guadagnare con l'effettuazione di determinate azioni o compiti. Questi programmi simulano l'accredito di premi, tuttavia, per ritirare il denaro "guadagnato", è necessario accumulare una determinata somma. Anche quando gli utenti riescono a farlo, non è possibile per loro ottenere i pagamenti.

- Program.FakeAntiVirus.1

- Rilevamento di programmi adware che simulano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.CloudInject.1

- Rilevamento di applicazioni Android modificate tramite il servizio cloud CloudInject e l'omonima utility Android (aggiunta al database dei virus Dr.Web come Tool.CloudInject). Tali programmi vengono modificati sul server remoto, e l'utente (modificatore) interessato a modificarli non ha il controllo su che cosa esattamente verrà incorporato in essi. Inoltre, le applicazioni ricevono un set di autorizzazioni pericolose. Dopo la modificazione dei programmi, al modificatore compare la possibilità di gestirli in remoto: bloccarli, visualizzare dialoghi configurabili, tracciare l'installazione e la rimozione di altri software ecc.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Rilevamento di varie versioni di un'applicazione per la ripresa di foto e video in background attraverso le fotocamere integrate di dispositivi Android. Questo programma può funzionare impercettibilmente consentendo di disattivare le notifiche di registrazione, nonché cambiare con quelle false l'icona e la descrizione dell'app. Tali funzionalità lo rendono potenzialmente pericoloso.

- Program.wSpy.1.origin

- Program.wSpy.3.origin

- Programma spia commerciale per il monitoraggio nascosto dei proprietari di dispositivi Android. Consente ai malintenzionati di leggere la corrispondenza (messaggi in popolari programmi di messaggistica istantanea ed SMS), ascoltare l'ambiente, tracciare la posizione del dispositivo, monitorare la cronologia del browser, ottenere l'accesso alla rubrica e ai contatti, alle fotografie e ai video, fare screenshot e scattare fotografie con la fotocamera del dispositivo, nonché ha la funzionalità keylogger.

- Program.SnoopPhone.1.origin

- Programma per il monitoraggio dei proprietari di dispositivi Android. Consente di leggere SMS, ottenere informazioni su chiamate, tracciare la posizione e registrare l'audio dell'ambiente circostante.

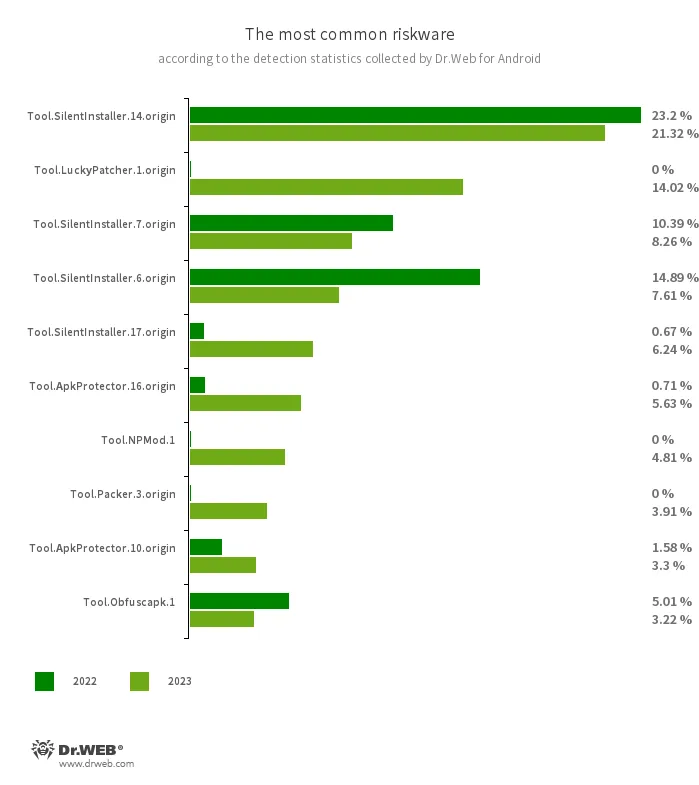

Programmi potenzialmente pericolosi

Nel 2023, di nuovo sono state i programmi potenzialmente pericolosi più frequentemente rilevati le utility Tool.SilentInstaller, che consentono di avviare le applicazioni Android senza installazione. Non sono malevole, tuttavia, i malintenzionati possono utilizzarle per avviare malware. Hanno rappresentato il 48,89% o quasi la metà dei rilevamenti delle applicazioni potenzialmente pericolose. Anche se la loro quota rispetto al 2022 è diminuita di 17,94 pp. I secondi più diffusi sono stati i campioni della famiglia di utility Tool.LuckyPatcher, tramite cui è possibile modificare i programmi Android aggiungendo ad essi script scaricati da internet. Questi strumenti hanno rappresentano il 14,02% dei casi di rilevamento dei software potenzialmente pericolosi. Sulla terza posizione si sono collocati i programmi protetti tramite il packer Tool.ApkProtector — il numero dei loro rilevamenti è aumentato di 5,33 pp. salendo al 10,14%.

È aumentato anche il numero di rilevamenti delle applicazioni protette da altre famiglie di packer software. Così, la percentuale dei campioni della famiglia Tool.Packer è cresciuta dal 3,58% al 4,74%, mentre quella dei campioni della famiglia Tool.Ultima ― dallo 0,05% all'1,04%.

Un altro riskware diffuso è stata l'utility NP Manager. È progettata per modificare le applicazioni Android e bypassare in esse la verifica della firma digitale tramite un modulo incorporato al loro interno. I programmi così modificati vengono rilevati dall'antivirus Dr.Web come Tool.NPMod. La quota delle simili applicazioni è stata del 4,81%.

Allo stesso tempo, i programmi modificati tramite l'utility di offuscazione Tool.Obfuscapk venivano rilevati sui dispositivi protetti meno frequentemente ― la loro quota rispetto al 2022 è scesa dal 5,01% al 3,22%.

Le dieci applicazioni potenzialmente pericolose più diffuse rilevate su dispositivi Android nel 2023 sono riportate nell'illustrazione seguente:

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- Piattaforme software potenzialmente pericolose che consentono ad applicazioni di avviare file APK senza installazione. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.LuckyPatcher.1.origin

- Utility che consente di modificare le applicazioni Android installate (creare patch per esse) al fine di modificarne la logica di funzionamento o aggirare determinate restrizioni. Ad esempio, utilizzandola, gli utenti possono tentare di disattivare il controllo dei permessi di root in programmi bancari od ottenere risorse illimitate in giochi. Per creare le patch, l'utility scarica da internet script appositamente preparati che chiunque sia interessato può creare e aggiungere a un database comune. Le funzionalità di tali script possono risultare, tra l'altro, anche malevole, pertanto, le patch create possono rappresentare un potenziale pericolo.

- Tool.ApkProtector.16.origin

- Tool.ApkProtector.10.origin

- Rilevamento di applicazioni Android protette dal software packer ApkProtector. Questo packer non è malevolo, tuttavia, i malintenzionati possono utilizzarlo nella creazione di programmi trojan e indesiderati per renderne più difficile il rilevamento da parte degli antivirus.

- Tool.NPMod.1

- Rilevamento di applicazioni Android modificate tramite l'utility NP Manager. In tali programmi è incorporato un modulo speciale che consente di aggirare il controllo della firma digitale successivamente alla loro modifica.

- Tool.Packer.3.origin

- Rilevamento di programmi Android il codice dei quali è cifrato e offuscato dall'utility NP Manager.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per modificare e offuscare automaticamente il codice sorgente di applicazioni Android per complicarne il reverse engineering. I malintenzionati la impiegano per proteggere programmi malevoli e altri programmi pericolosi dal rilevamento dagli antivirus.

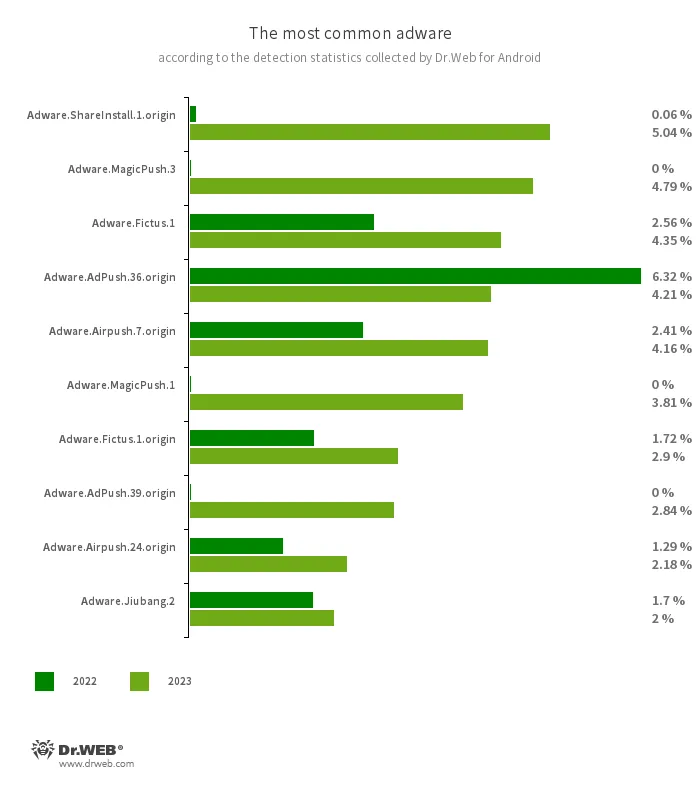

Applicazioni pubblicitarie

I software pubblicitari più popolari nel 2023 è stata la famiglia di moduli pubblicitari incorporati in programmi Android Adware.Adpush che hanno rappresentato oltre un terzo dei rilevamenti: 35,82% (rispetto al 2022, la loro quota è diminuita di 24,88 pp.). I secondi più diffusi si sono rivelati i campioni della famiglia Adware.MagicPush con il 9,58%. Alla terza posizione con un indicatore dell'8,59% (la percentuale è aumentata di 3,24 pp.) si sono collocati i moduli Adware.Airpush.

Tra i leader ci sono stati anche i campioni delle famiglie Adware.ShareInstall, la cui percentuale è cresciuta dallo 0,06% al 5,04%, Adware.Fictus (una crescita dal 2,58% al 4,41%), Adware.Leadbolt (una crescita dal 3,31% al 4,37%), Adware.Jiubang (una crescita dal 2,83% al 3,22%) e Adware.Youmi (una crescita dallo 0,06% al 2,20%).

Allo stesso tempo, i moduli Adware.SspSdk, i quali un anno prima occupavano la seconda posizione in classifica, nel 2023 non sono nemmeno entrati nella top dieci delle famiglie più diffuse. Hanno rappresentato l'1,49% dei software pubblicitari rilevati sui dispositivi protetti Android.

Le dieci applicazioni pubblicitarie più diffuse rilevate su dispositivi Android nel 2023 sono presentate sul seguente diagramma:

- Adware.ShareInstall.1.origin

- Modulo adware che può essere integrato in programmi Android. Visualizza notifiche pubblicitarie sulla schermata di blocco del sistema operativo Android.

- Adware.MagicPush.1

- Adware.MagicPush.3

- Modulo adware che viene incorporato in applicazioni Android. Visualizza banner popup sopra l'interfaccia del sistema operativo quando questi programmi non sono in uso. Tali banner contengono informazioni fuorvianti. Il più delle volte, segnalano file sospetti presumibilmente rilevati, o parlano della necessità di bloccare messaggi spam od ottimizzare il consumo energetico del dispositivo. A questo scopo, all'utente viene suggerito di entrare nell'app corrispondente in cui è incorporato uno di questi moduli. All'apertura del programma vengono visualizzati annunci pubblicitari.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Modulo adware che i malintenzionati incorporano in versioni clone di popolari giochi e programmi Android. Viene integrato in programmi tramite un packer specializzato net2share. Le copie di software create in questo modo vengono distribuite attraverso diversi store di app e dopo l'installazione visualizzano pubblicità indesiderate.

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Moduli adware che possono essere integrati in programmi Android. Visualizzano notifiche pubblicitarie che fuorviano gli utenti. Ad esempio, tali notifiche possono somigliare ai messaggi del sistema operativo. Inoltre, questi moduli raccolgono una serie di dati riservati, nonché sono in grado di scaricare altre app e avviarne l'installazione.

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Moduli software che vengono incorporati in applicazioni Android e visualizzano le più svariate pubblicità. A seconda della versione e variante, queste possono essere notifiche, finestre a comparsa o banner pubblicitari. Tramite questi moduli, i malintenzionati spesso distribuiscono programmi malevoli invitando a installare determinati software. Inoltre, tali moduli trasmettono al server remoto varie informazioni riservate.

- Adware.Jiubang.2

- Modulo pubblicitario che viene incorporato in programmi Android. Visualizza banner con annunci sopra le finestre di altre applicazioni.

Minacce su Google Play

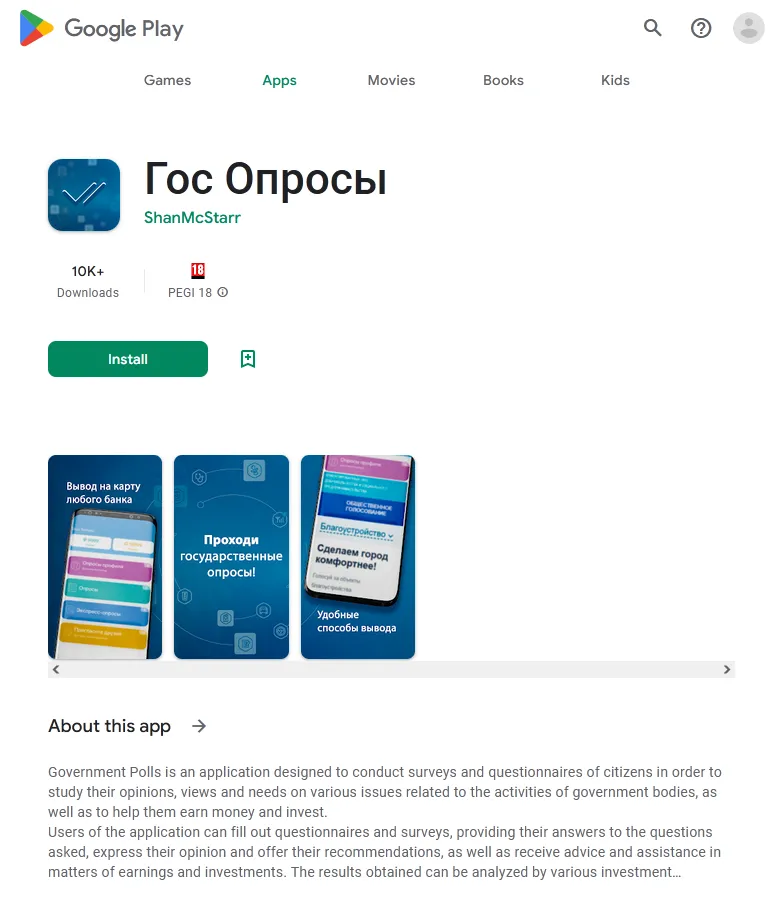

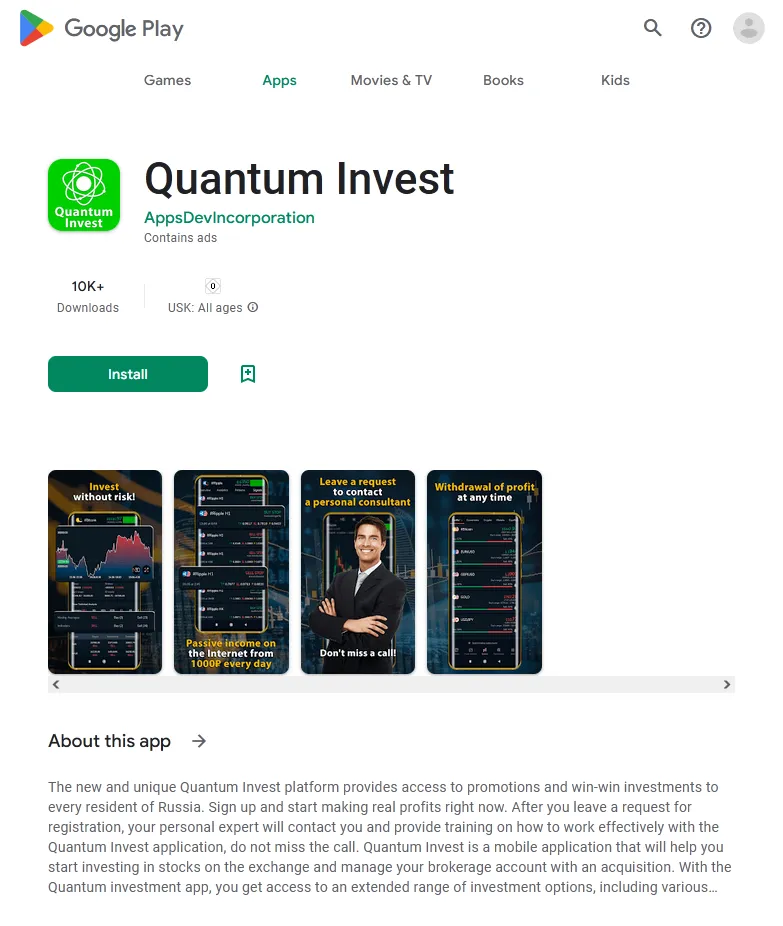

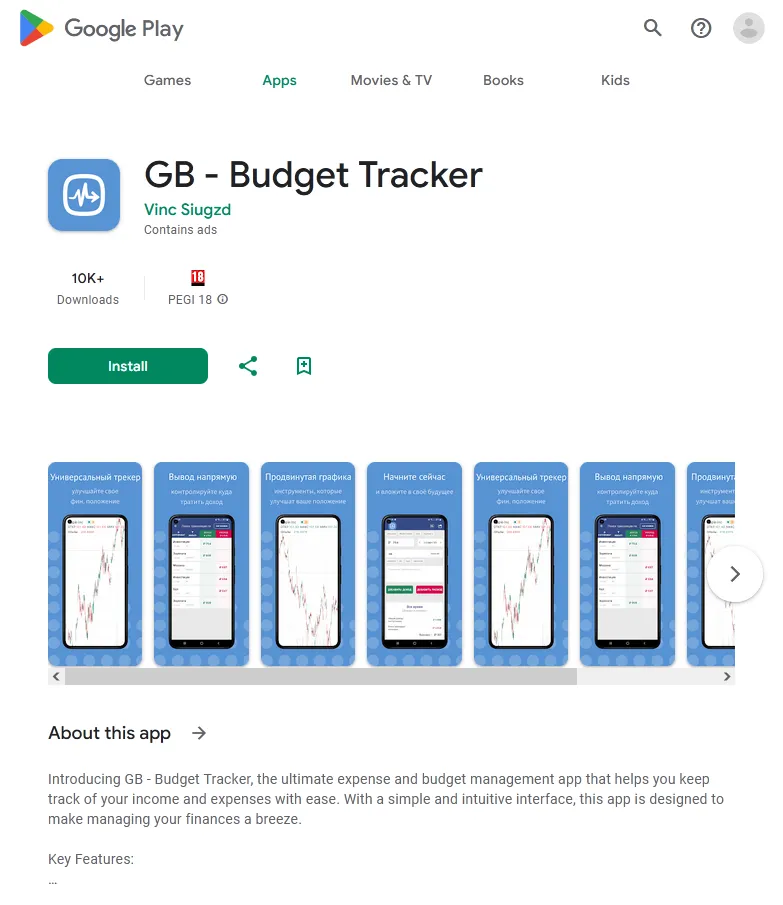

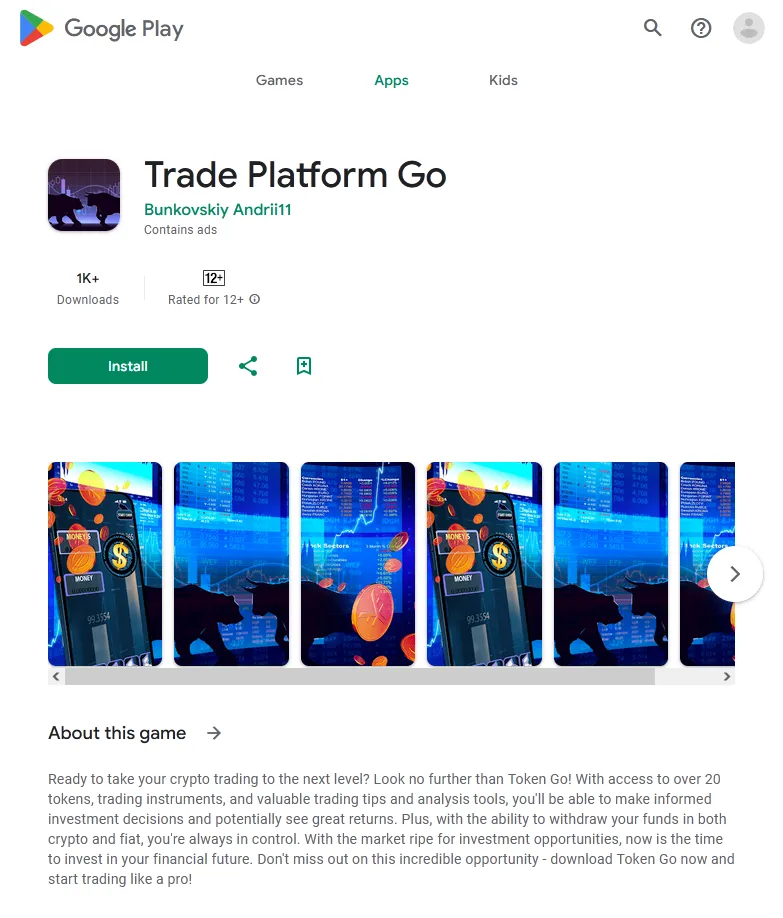

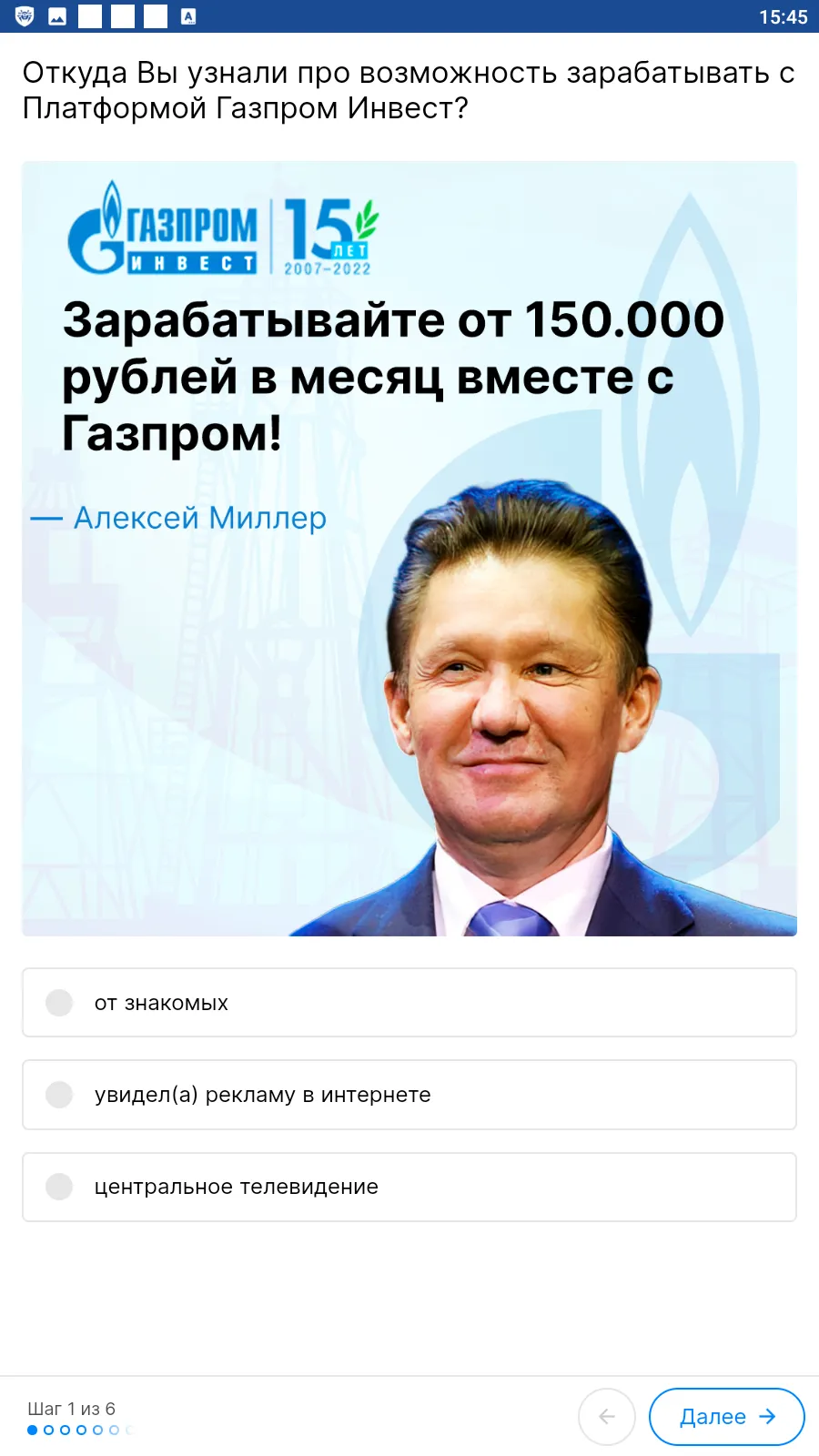

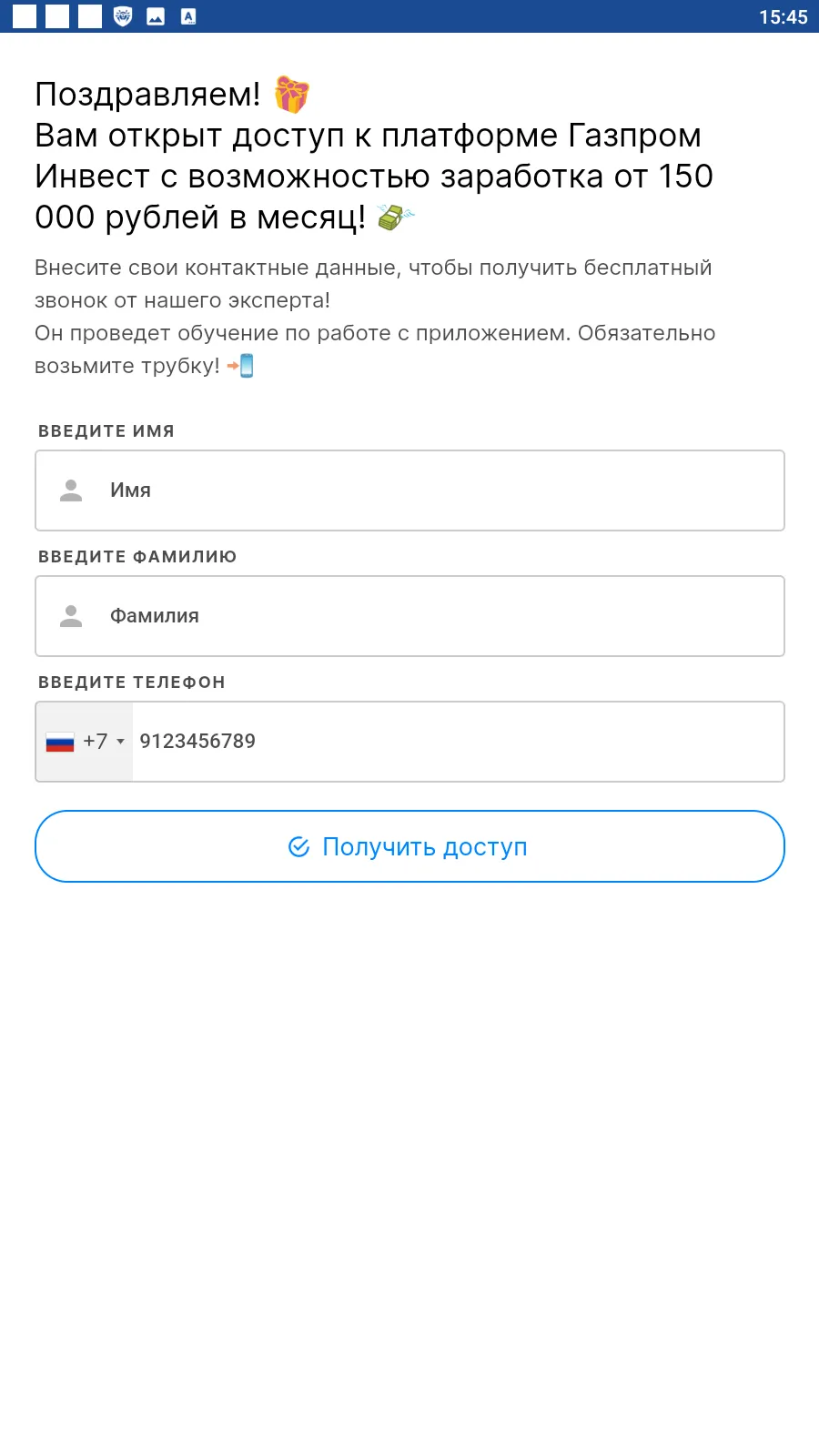

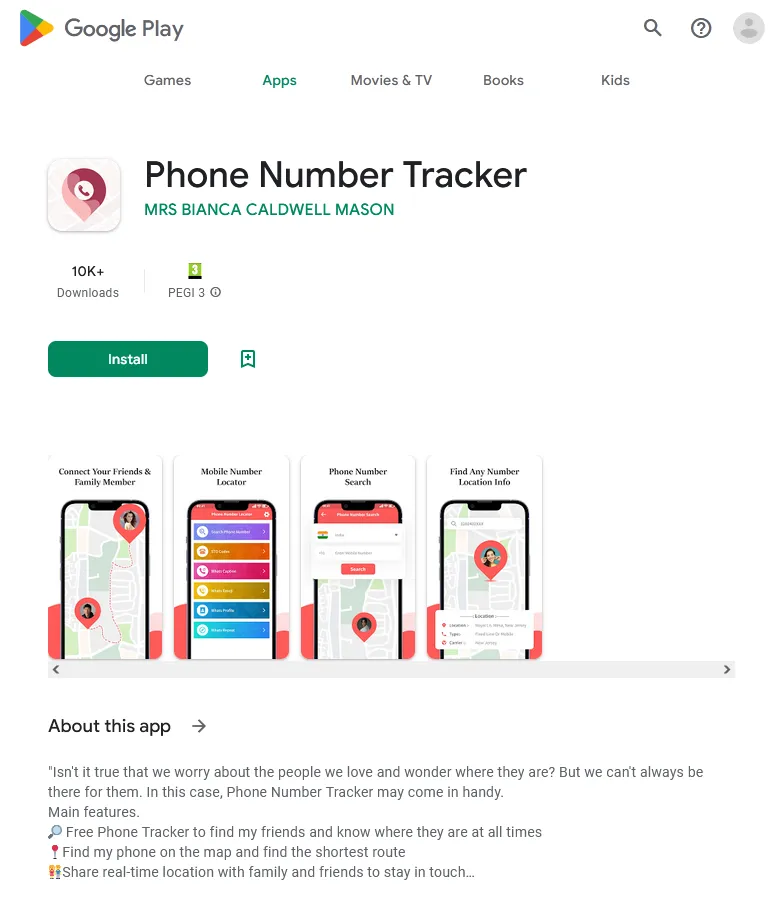

Nel 2023, il laboratorio dei virus dell'azienda Doctor Web ha individuato sullo store di app Google Play oltre 440 applicazioni malevole, le quali in totale sono state scaricate almeno 428.434.576 volte. Oltre ai numerosi programmi con il modulo trojan integrato Android.Spy.SpinOk, di cui abbiamo parlato in una delle sezioni precedenti della panoramica, i nostri specialisti hanno rilevato centinaia di trojan appartenenti alla famiglia Android.FakeApp. Queste applicazioni malevole — adoperate dai cybercriminali per realizzare vari schemi di truffa — vengono distribuite sotto le apparenze dei più svariati software. A determinate condizioni, esse potevano effettivamente fornire le funzionalità promesse, ma il loro obiettivo principale era quello caricare i siti di destinazione su comando del server remoto.

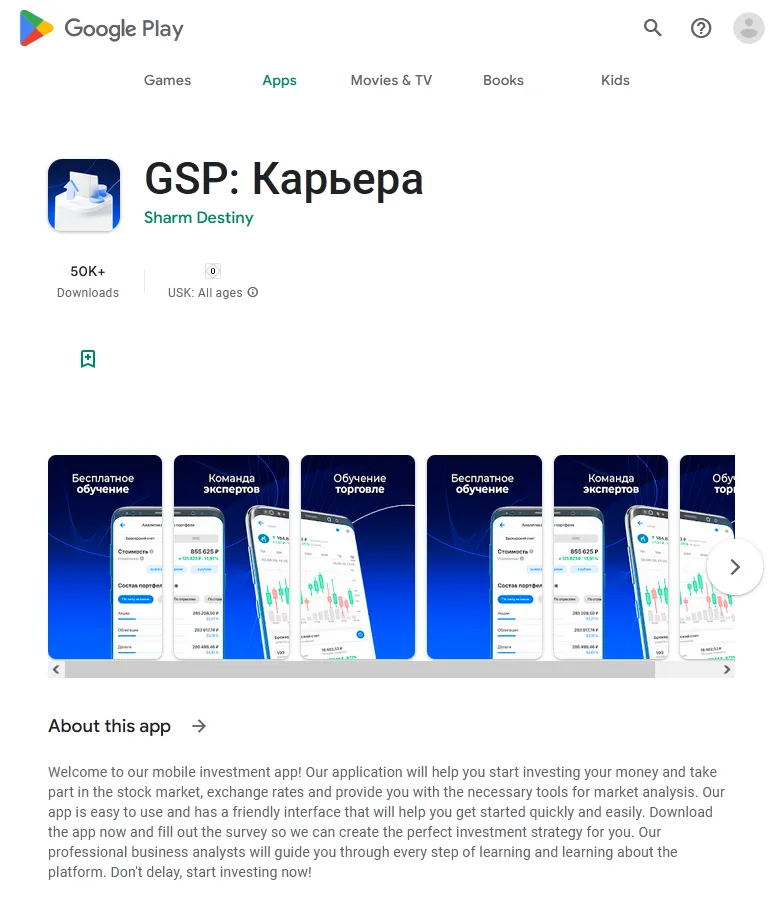

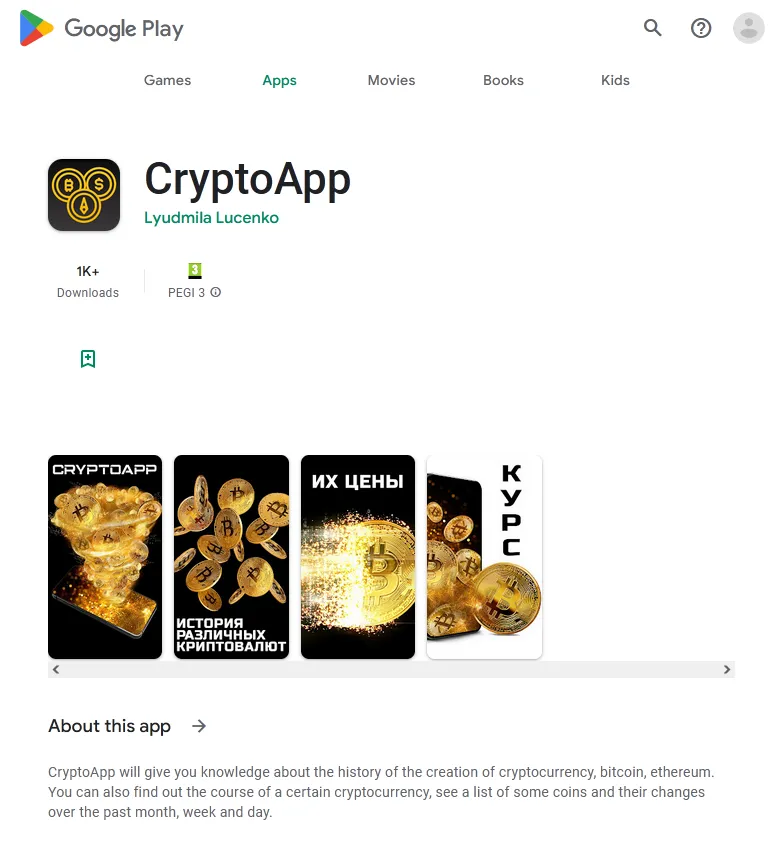

I malintenzionati spacciavano molti di questi trojan per programmi a tema finanziario — tutorial e guide, programmi per tenere la contabilità domestica, strumenti per l'accesso alle informazioni di borsa e al trading, app per la partecipazione a sondaggi specializzati ecc.

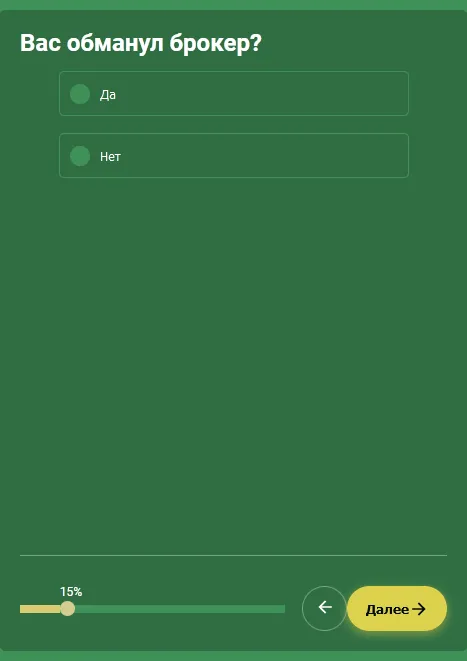

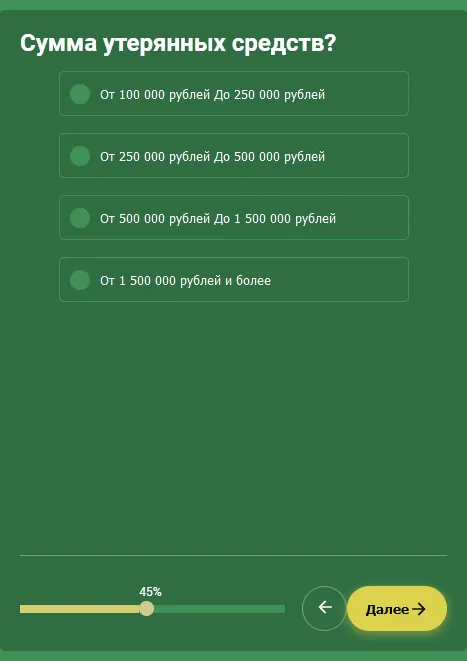

Tali falsi programmi potevano caricare siti fraudolenti su cui alle potenziali vittime, presumibilmente a nome di note aziende, veniva suggerito di guadagnare con l'investimento, il trading di criptovalute, e in alcuni casi, persino di ottenere "in regalo" azioni di aziende o certi bonus da parte dello stato. Per "accedere" a un determinato servizio, gli utenti dovevano prima rispondere a qualche domanda e poi fornire i dati personali.

Di seguito sono presentati esempi di siti di truffa caricati da questi trojan. Nel primo caso, i malintenzionati incoraggiavano gli utenti a ottenere l'accesso a una certa piattaforma di investimento che sarebbe presumibilmente legata a una grande compagnia petrolifera e del gas russa. Nel secondo, i truffatori, presumibilmente a nome di Banca Centrale della Federazione Russa, suggerivano di "iniziare a guadagnare con il rublo digitale".

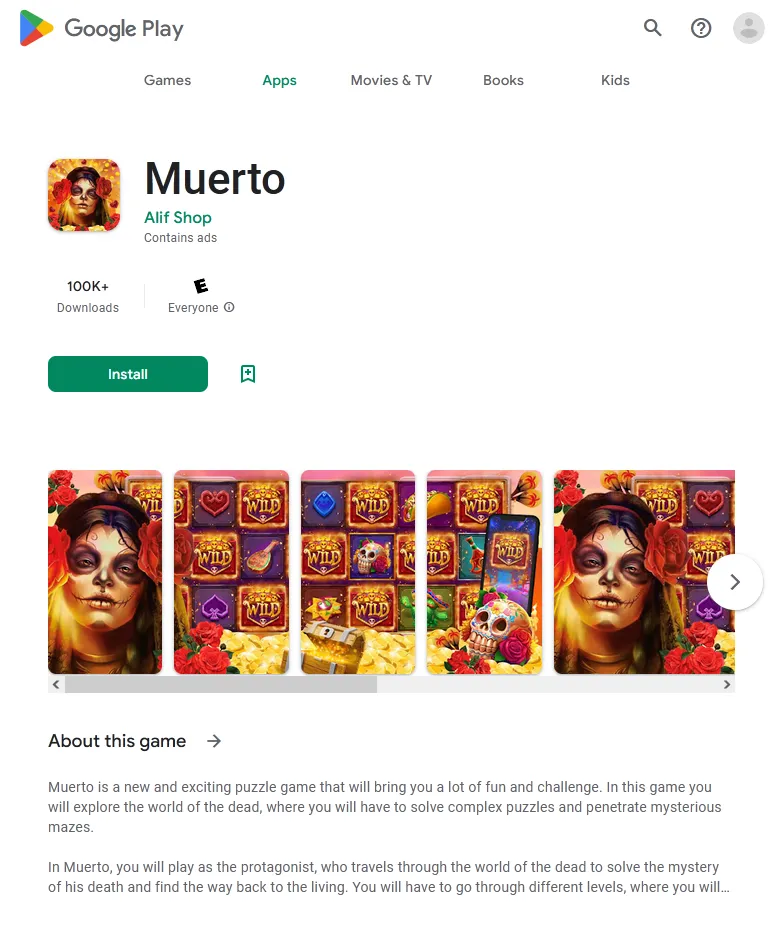

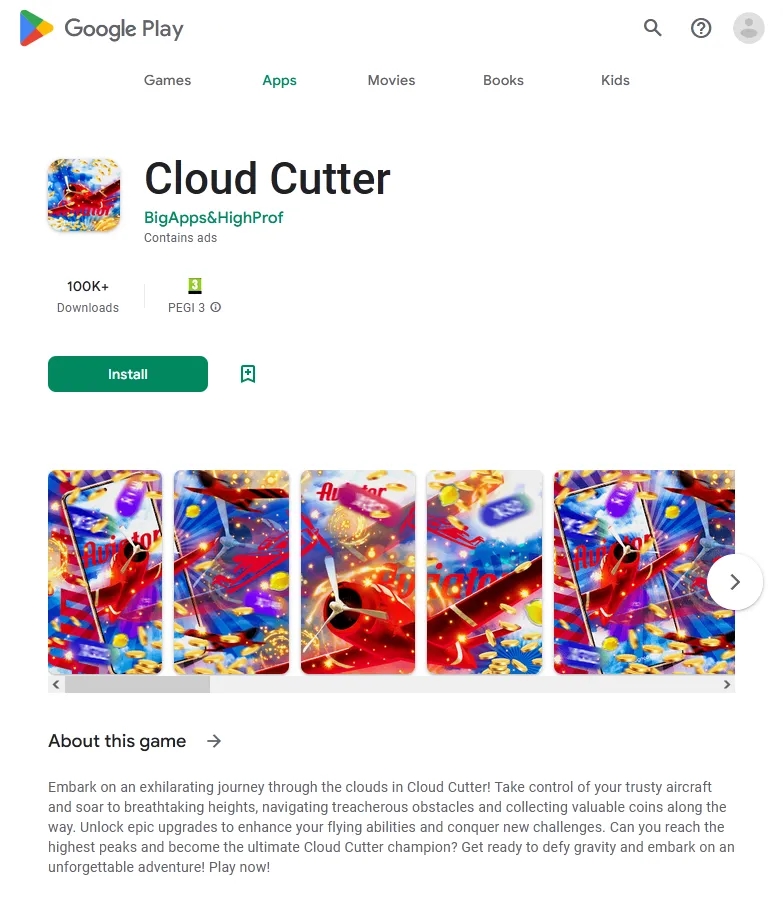

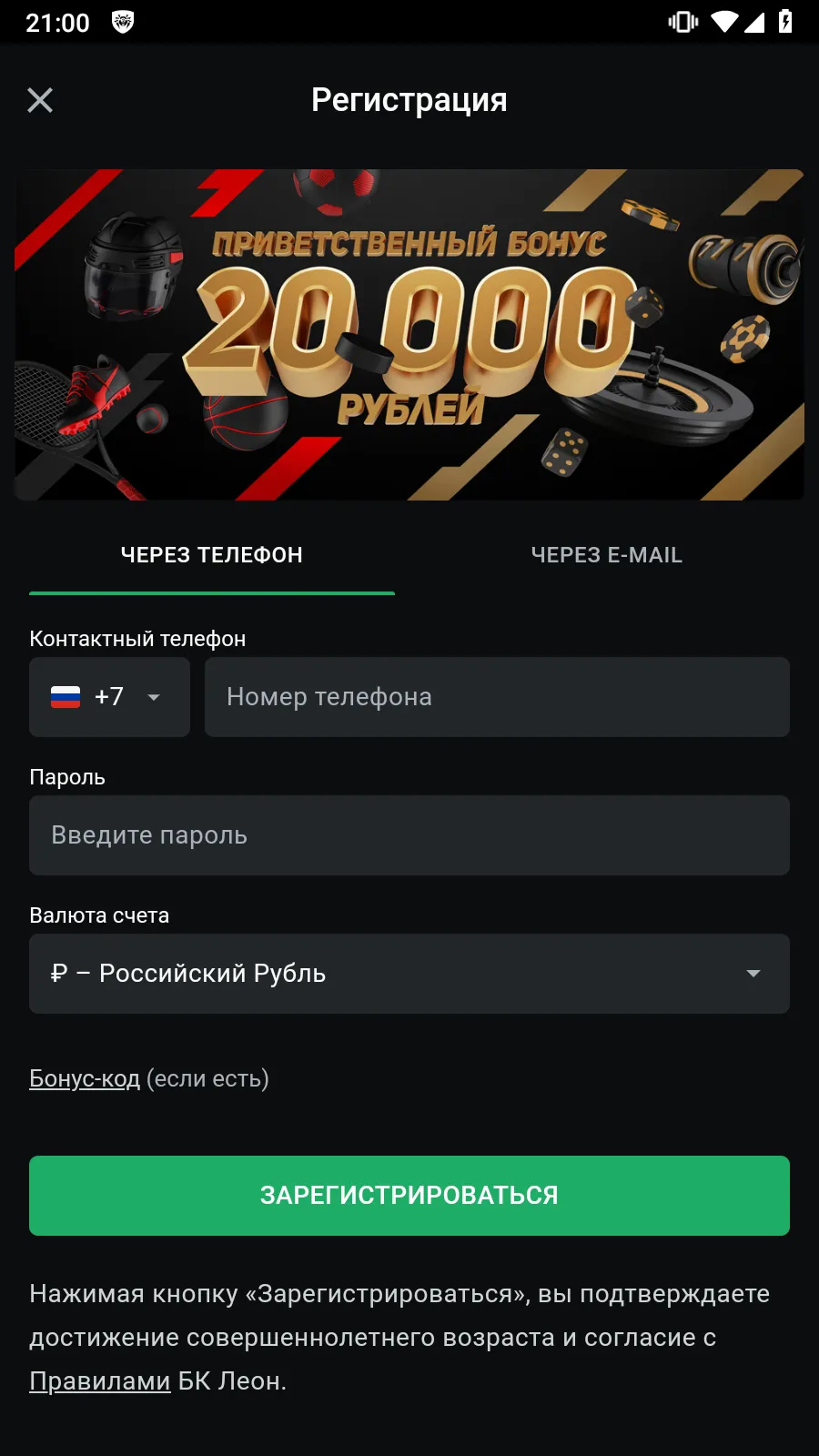

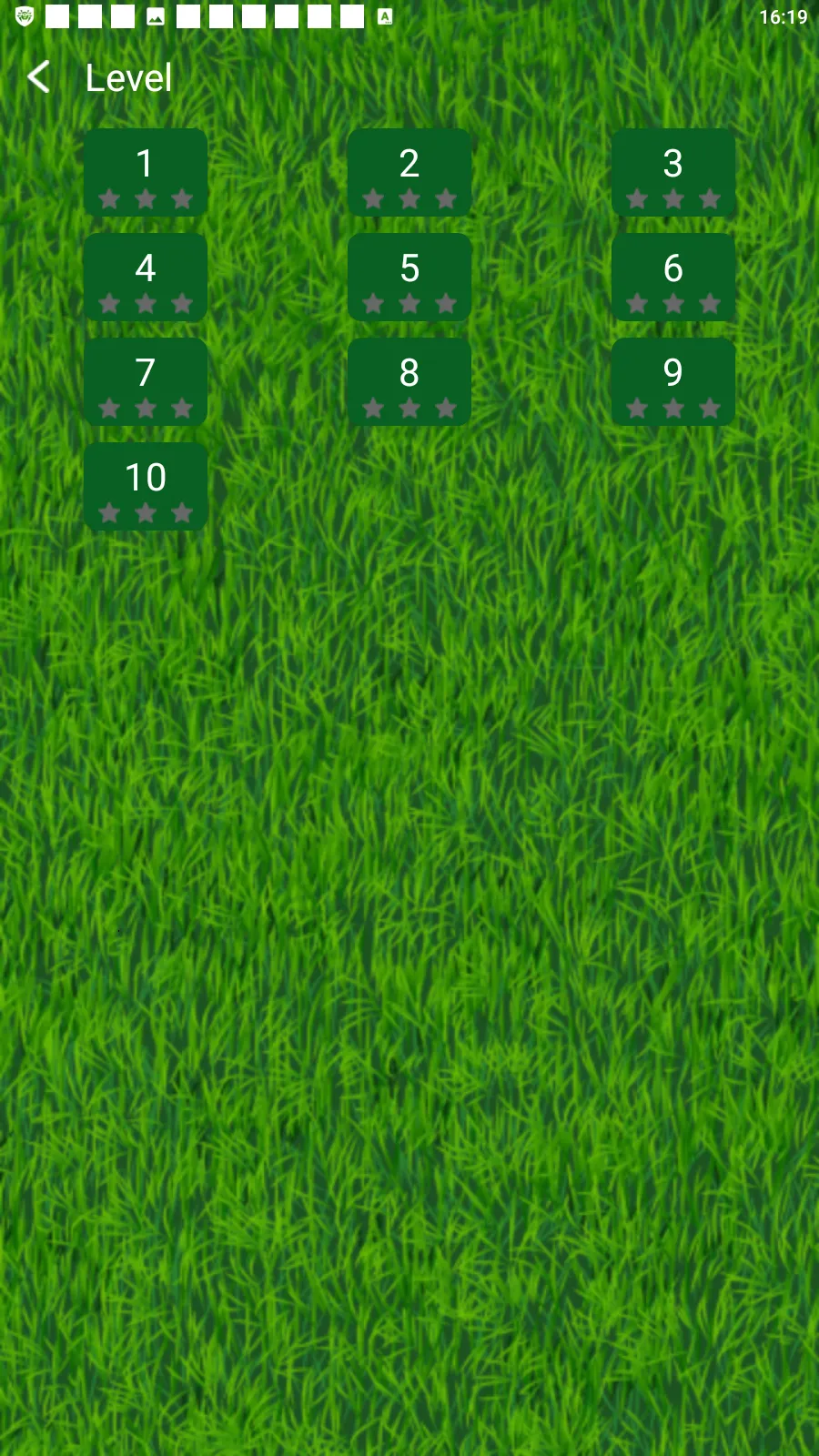

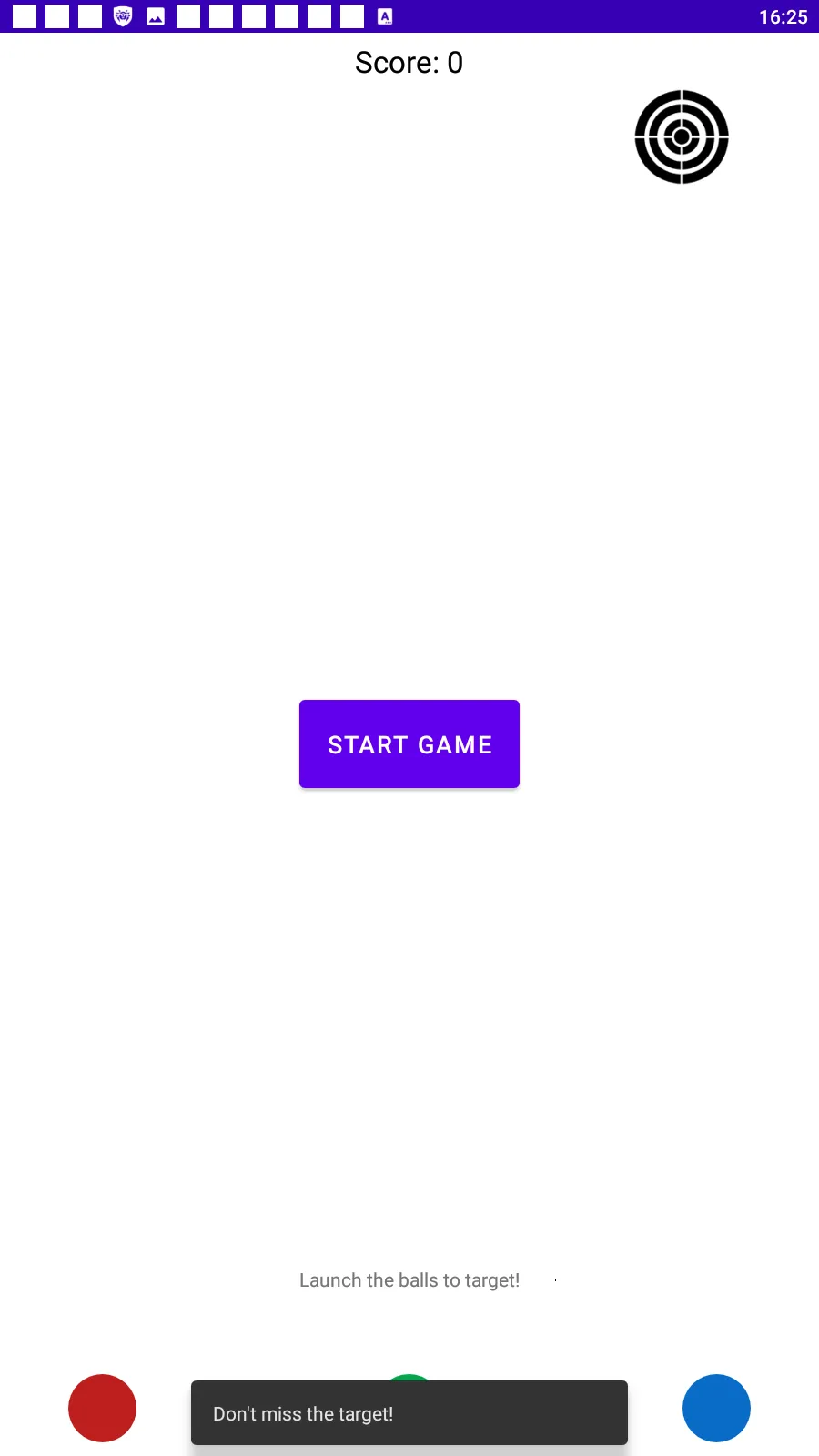

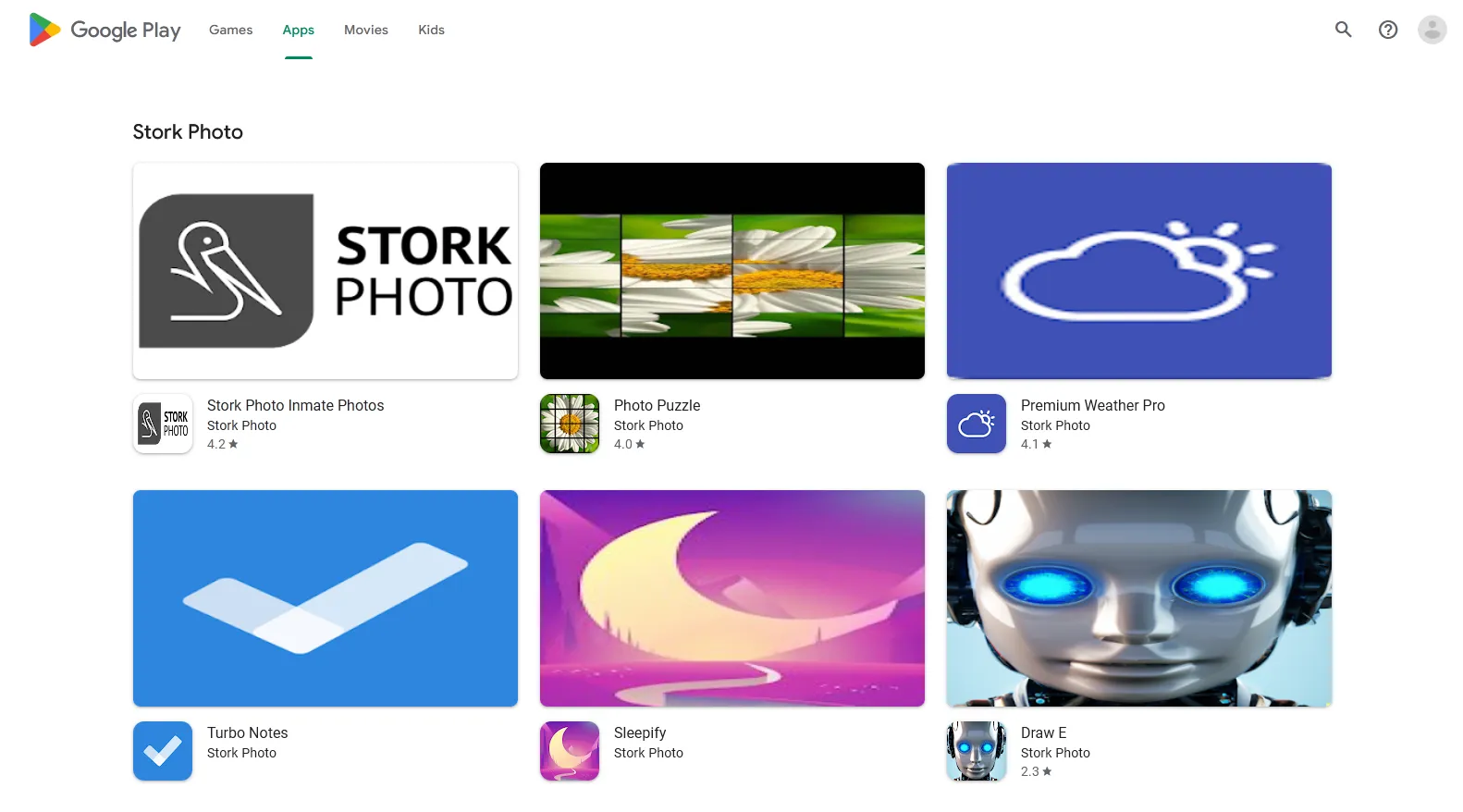

Alcuni programmi falsificazione venivano distribuiti sotto l'apparenza di giochi — potevano caricare siti di casinò online e scommesse.

Esempi di funzionamento di tali applicazioni trojan come giochi:

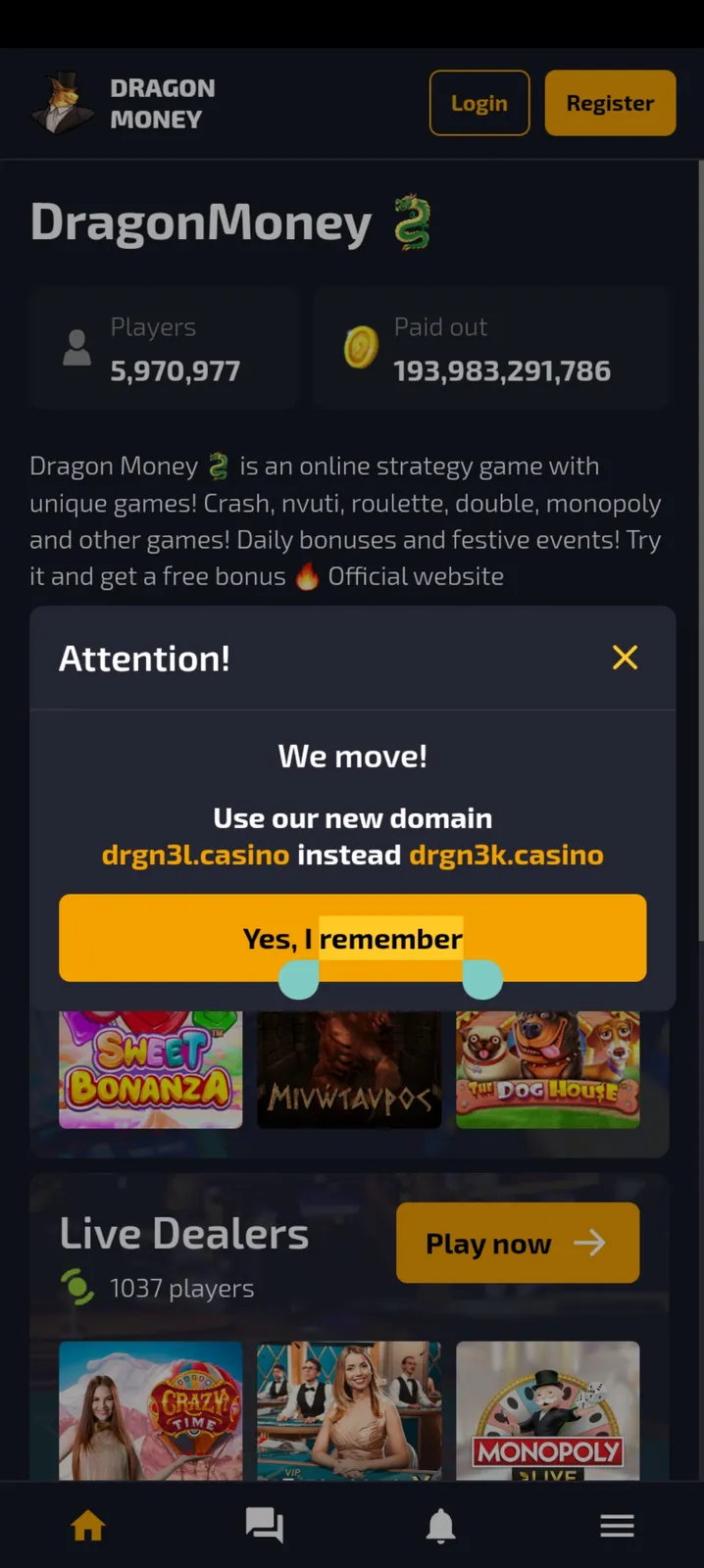

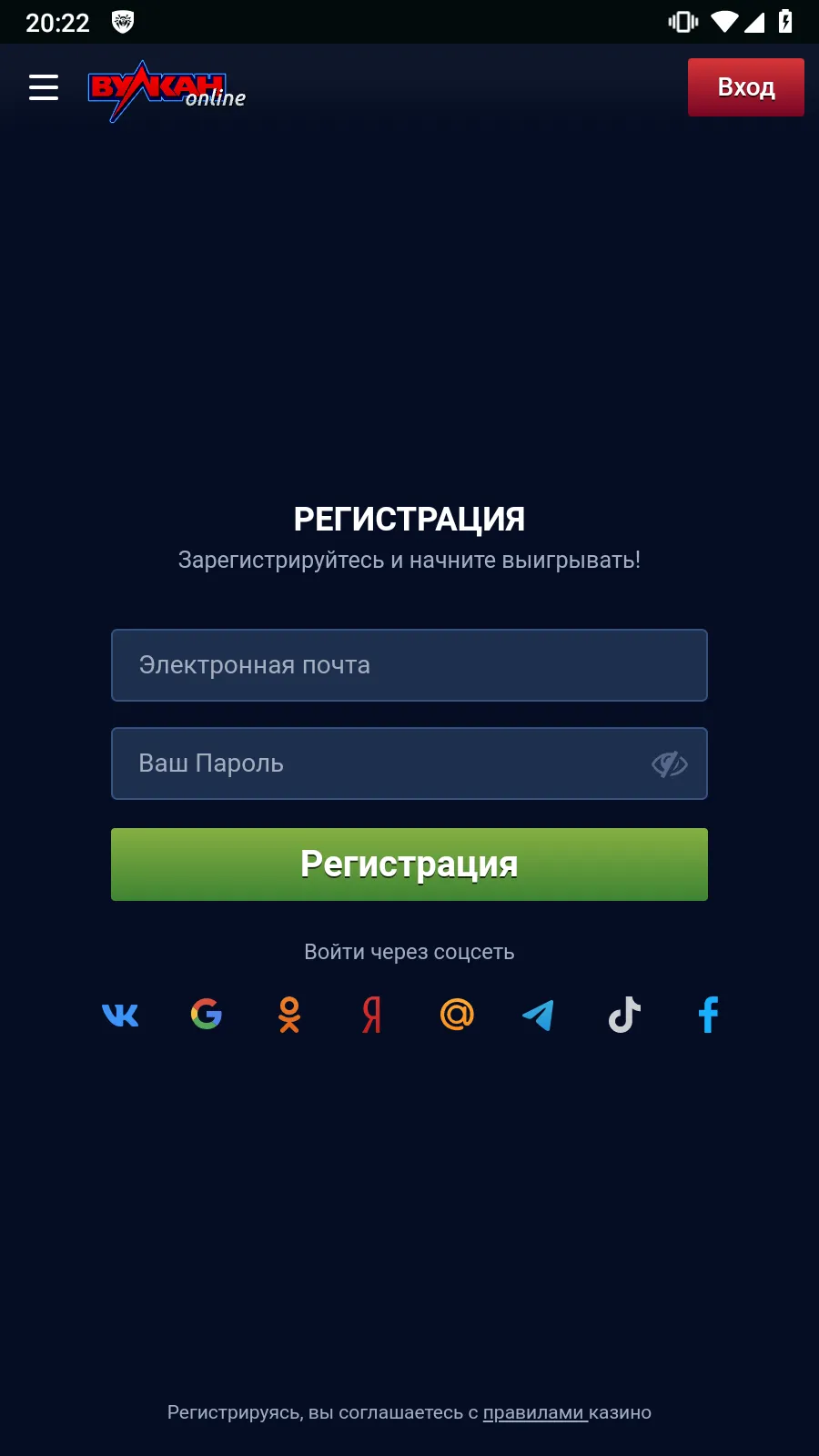

Esempi di siti di scommesse e casinò online da esse caricati:

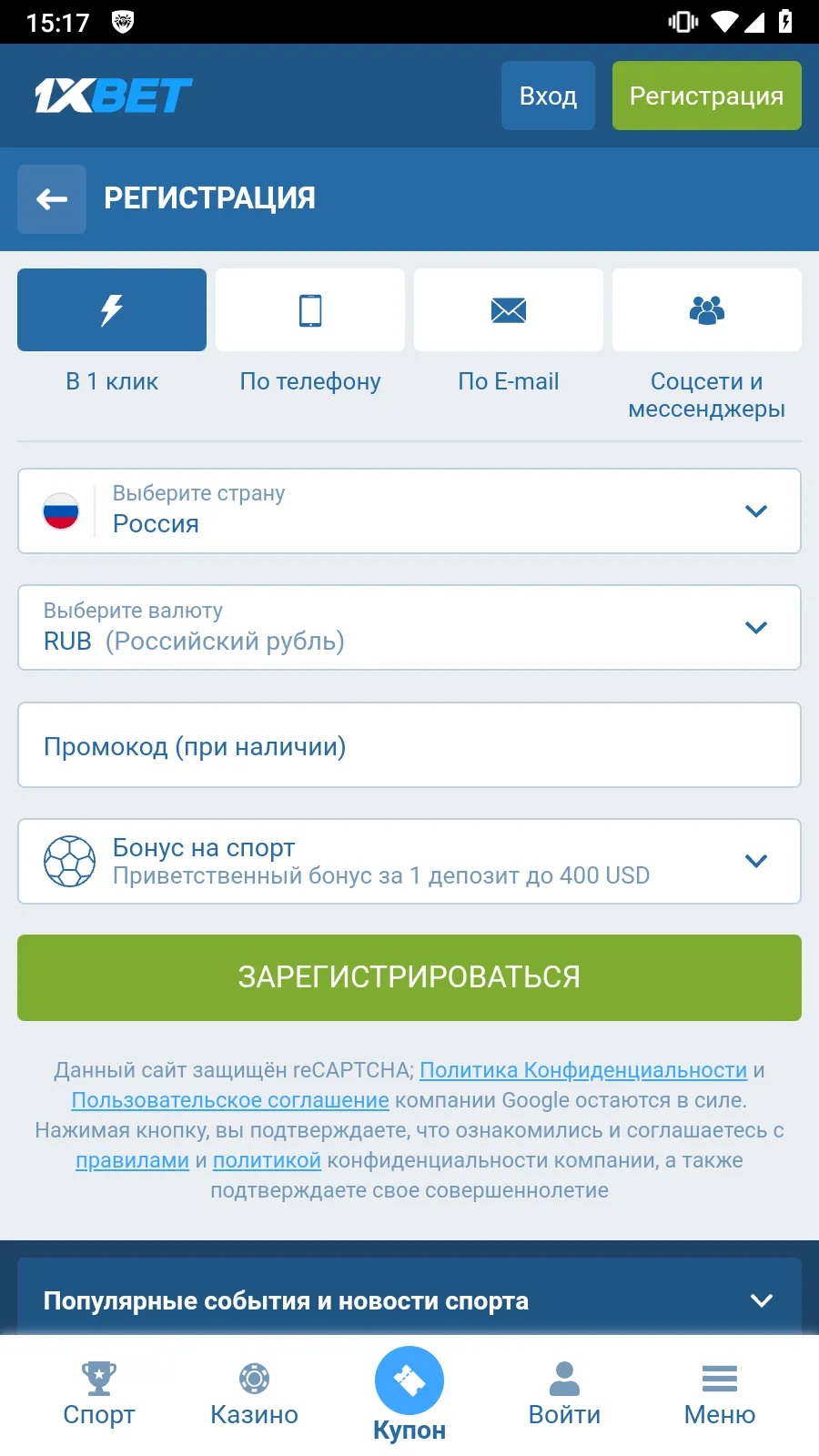

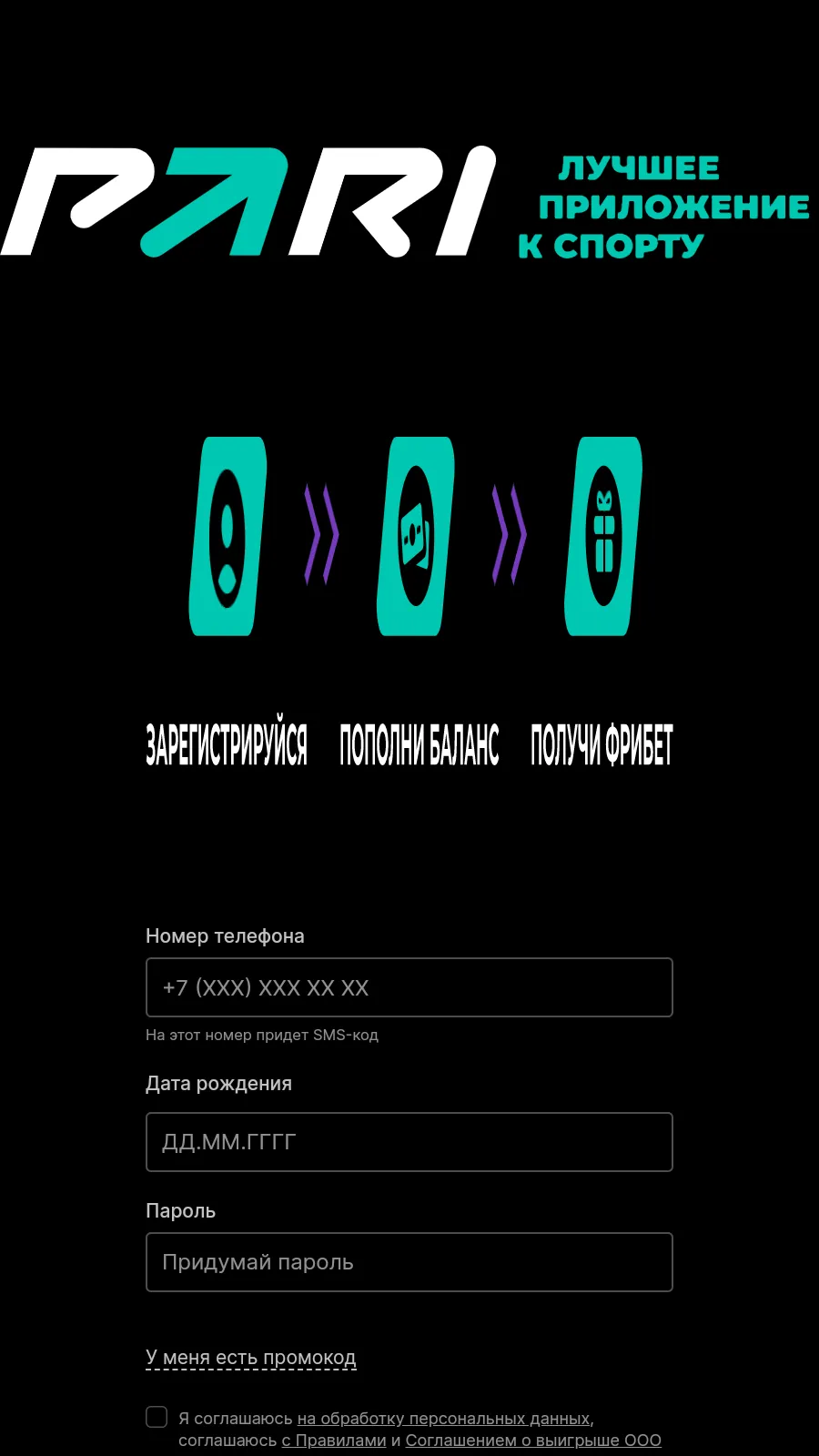

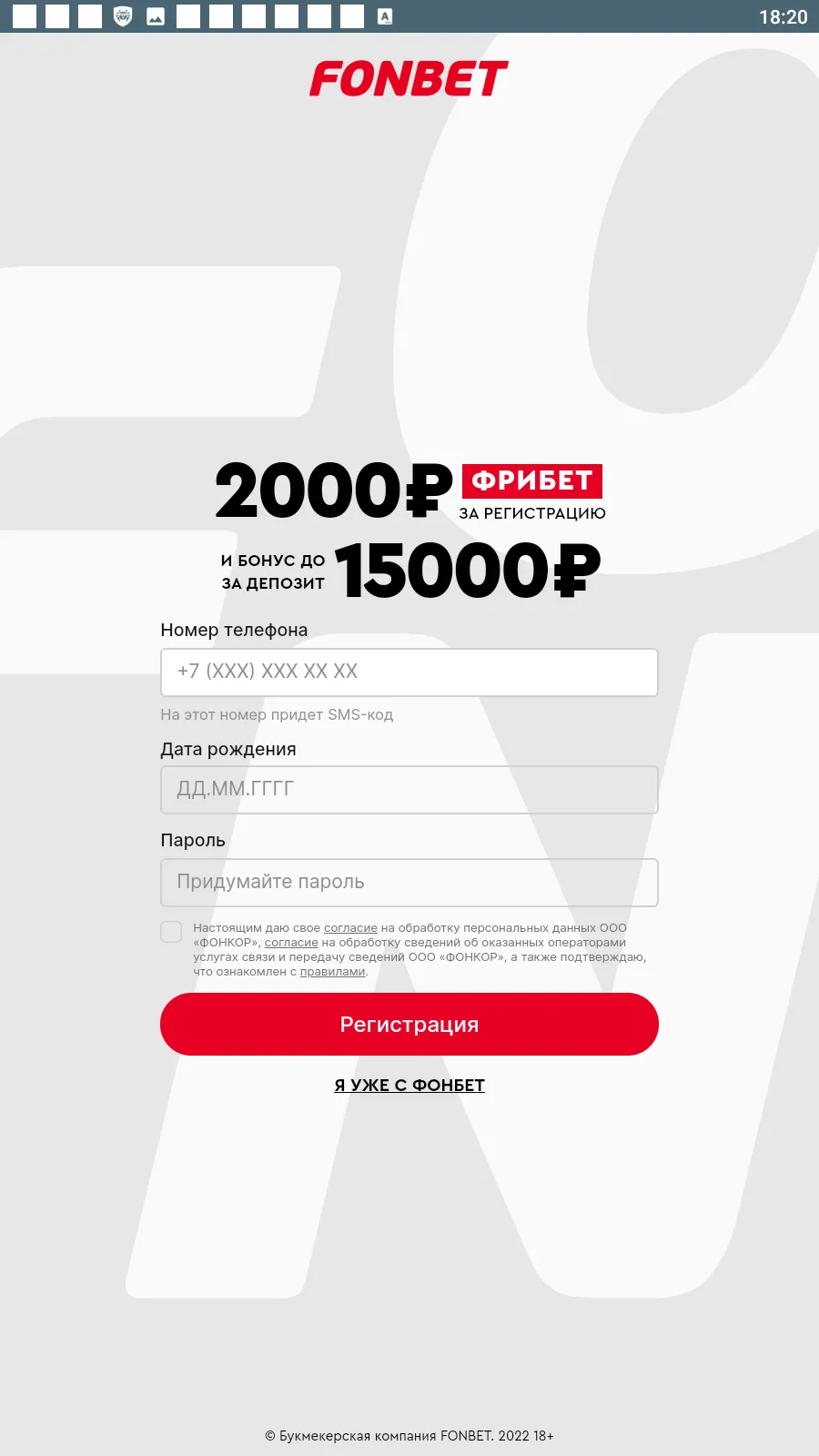

Altri trojan Android.FakeApp venivano distribuiti sotto l'apparenza di programmi a tema sportivo, in particolare ― software ufficiali di bookmaker legali, tutti i tipi di guide a varie attività sportive, applicazioni con informazioni su partite, programmi per leggere notizie dello sport ecc.:

Potevano funzionare sia come software innocui (in tale caso, le loro funzionalità potevano essere diverse da quelle dichiarate) e sia caricare varie risorse internet.

Di seguito sono presentati esempi di funzionamento di questi trojan come applicazioni innocue: due di essi si sono avviati come giochi, e il terzo ha visualizzato una tabella con informazioni su partite di calcio.

Gli stessi programmi in seguito hanno iniziato a caricare siti che suggeriscono di utilizzare servizi di bookmaker:

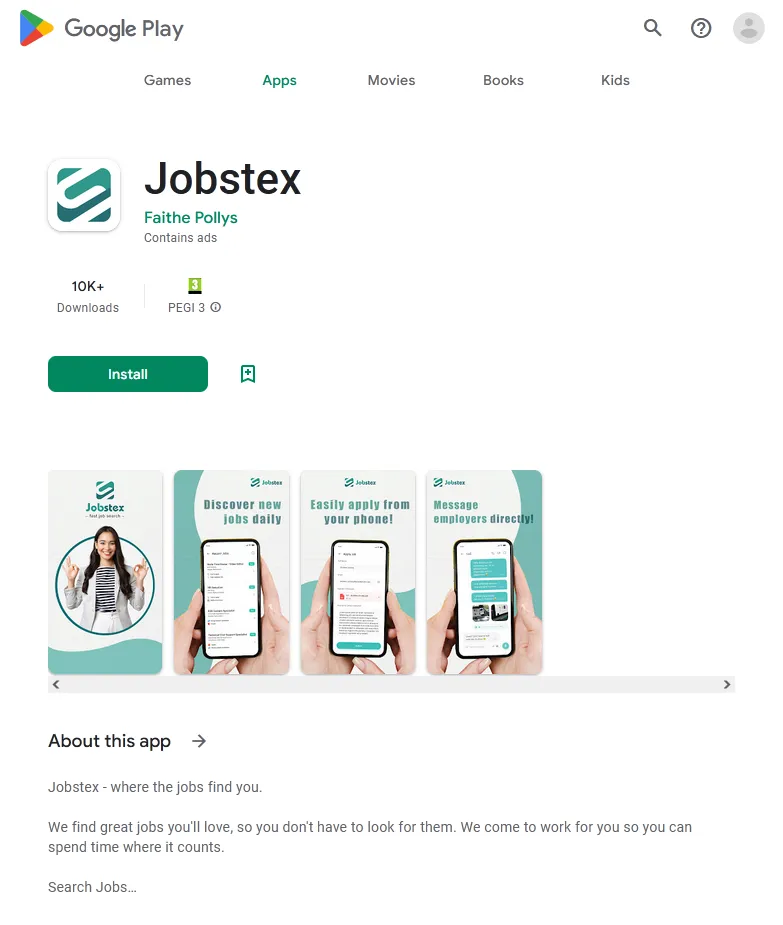

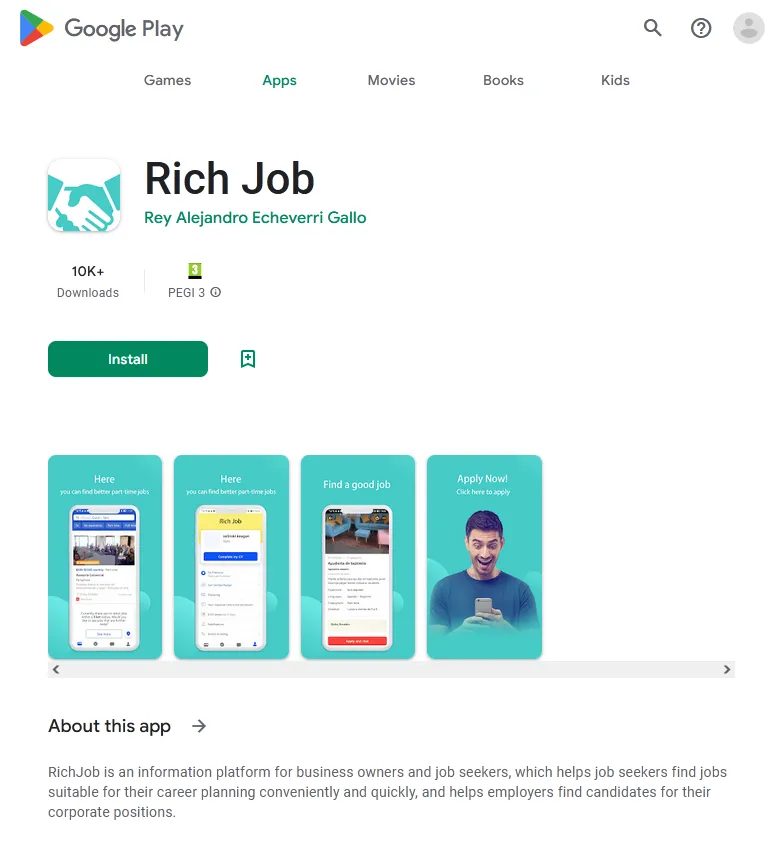

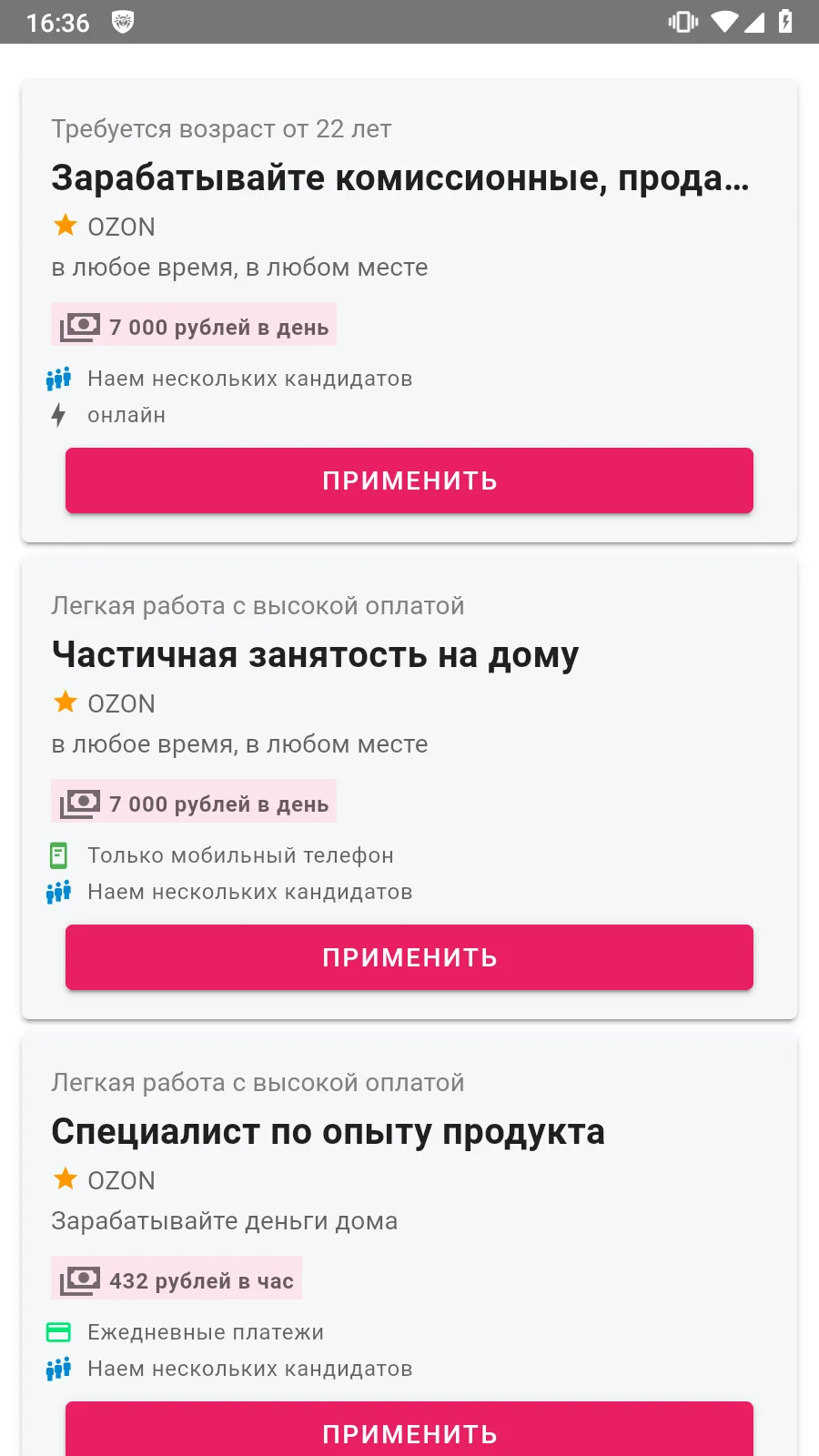

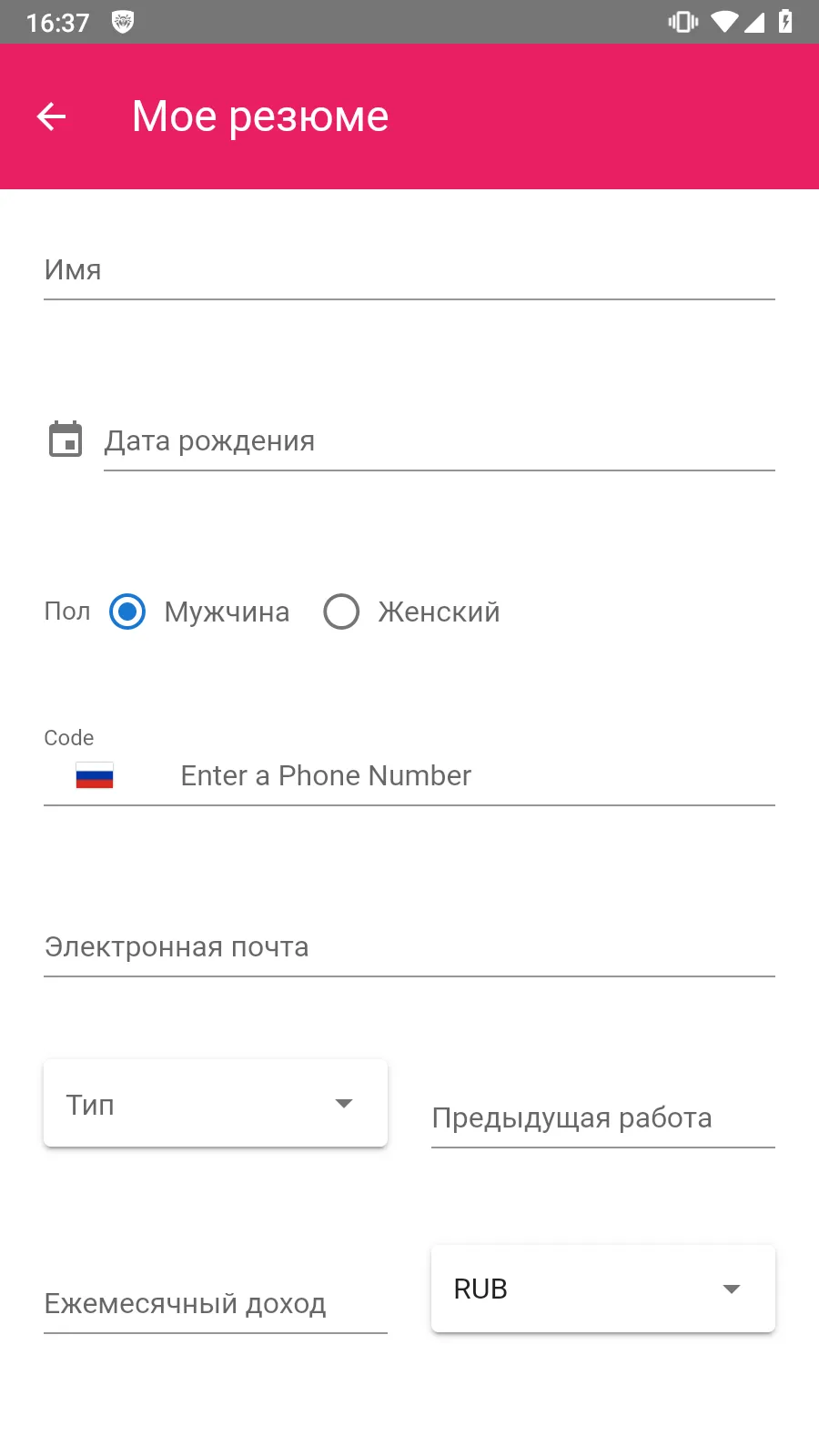

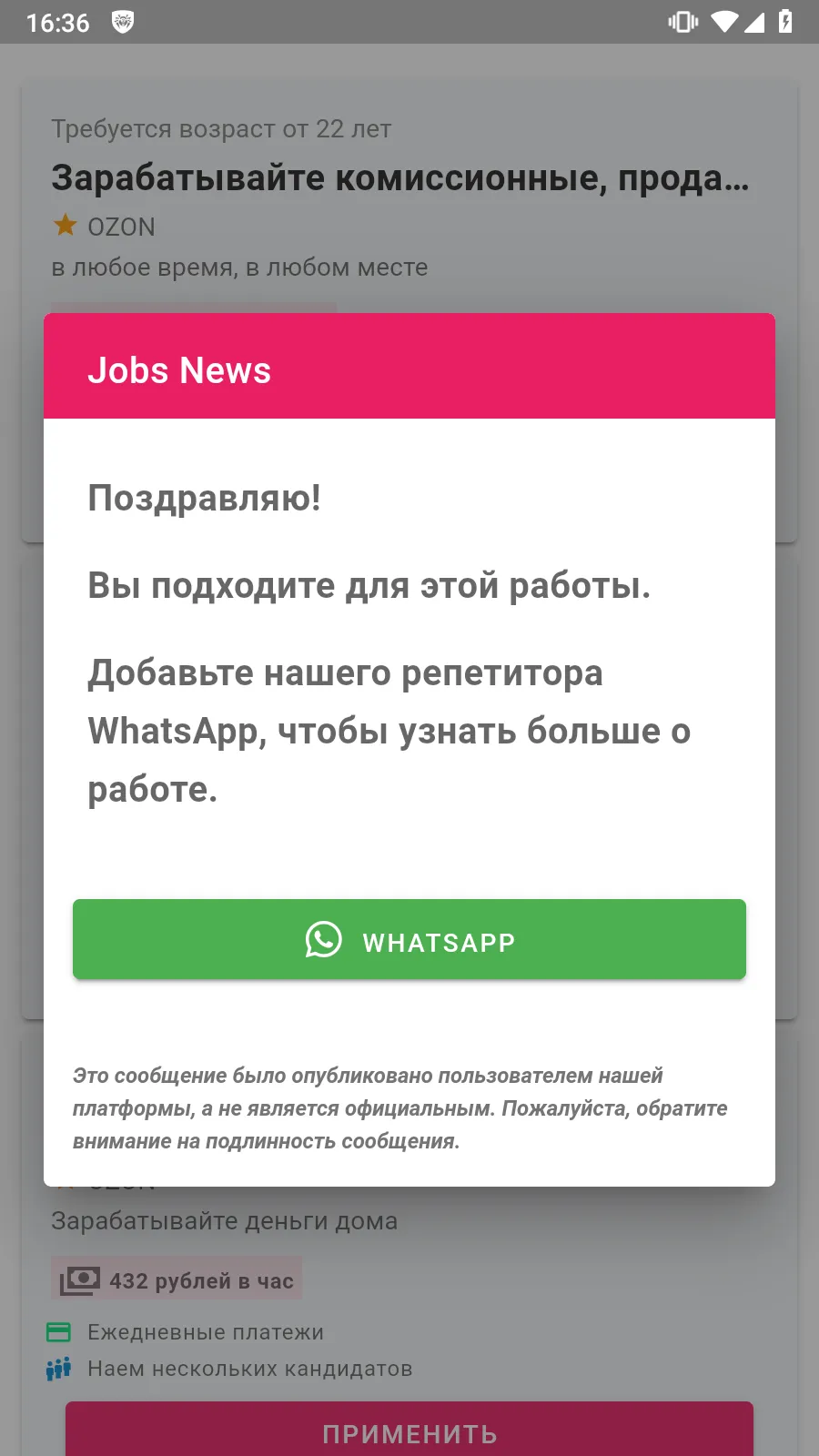

Gli utenti installavano alcune applicazioni falsificazione pensando che fossero programmi per la ricerca di lavoro:

Le simili varianti dei trojan Android.FakeApp mostrano alle potenziali vittime falsi annunci di lavoro che vengono scaricati dai siti fraudolenti. Quando gli utenti cercano di rispondere a uno degli "annunci", loro viene chiesto o di contattare il "datore di lavoro" tramite le app di messaggistica, ad esempio WhatsApp o Telegram, o di indicare i dati personali in un apposito modulo — che presumibilmente sarebbe necessario per compilare e inviare il CV.

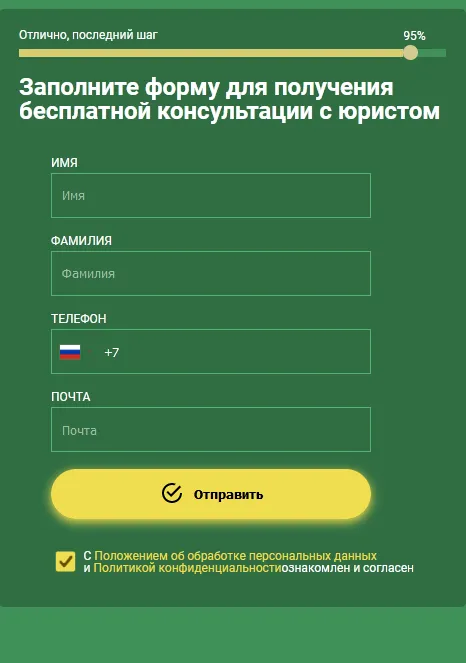

Nel 2023, ha continuato ad espandersi la tematica dei programmi falsificazione Android.FakeApp che caricavano risorse internet fraudolente. Così, sullo sfondo di molti anni di tentativi da parte dei criminali informatici di attirare gli utenti su fittizi siti finanziari, i nostri specialisti hanno notato la comparsa di varianti di trojan che venivano spacciate per programmi legali, ad esempio, prontuari. Presumibilmente potevano aiutare le vittime delle truffe sugli "investimenti" a recuperare il denaro perso. In realtà, queste applicazioni caricavano ennesimi siti fraudolenti che operavano secondo lo schema già conosciuto. I visitatori dovevano rispondere ad alcune domande, dopodiché lasciare i dati personali — che in questo caso sarebbero necessari "per ottenere una consulenza gratuita di un avvocato".

Esempio di un sito di "assistenza legale" attraverso cui le vittime dei truffatori in campo di investimenti presumibilmente potrebbero consultarsi con un avvocato e avere la possibilità di recuperare il denaro perso:

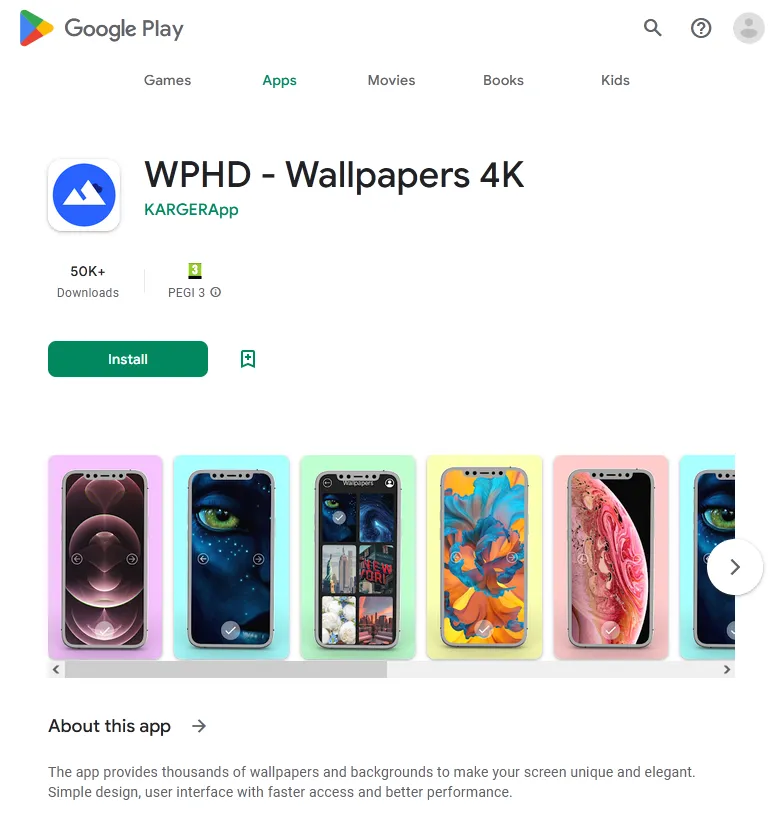

Il laboratorio dei virus dell'azienda Doctor Web nel 2023 inoltre ha rilevato su Google Play una serie di altri programmi malevoli. Tra di essi erano i trojan di una nuova famiglia, Android.Proxy.4gproxy, i quali trasformavano i dispositivi infetti in server proxy e trasmettevano impercettibilmente attraverso di essi il traffico di terzi. In questi malware era integrata l'utility 4gproxy (aggiunta al database dei virus Dr.Web come Tool.4gproxy) che consente di utilizzare i dispositivi Android come un server proxy. Non è malevola e può essere utilizzata per scopi innocui. Tuttavia, nel caso dei trojan Android.Proxy.4gproxy, l'utilizzo del proxy avveniva senza partecipazione degli utenti e loro esplicito consenso.

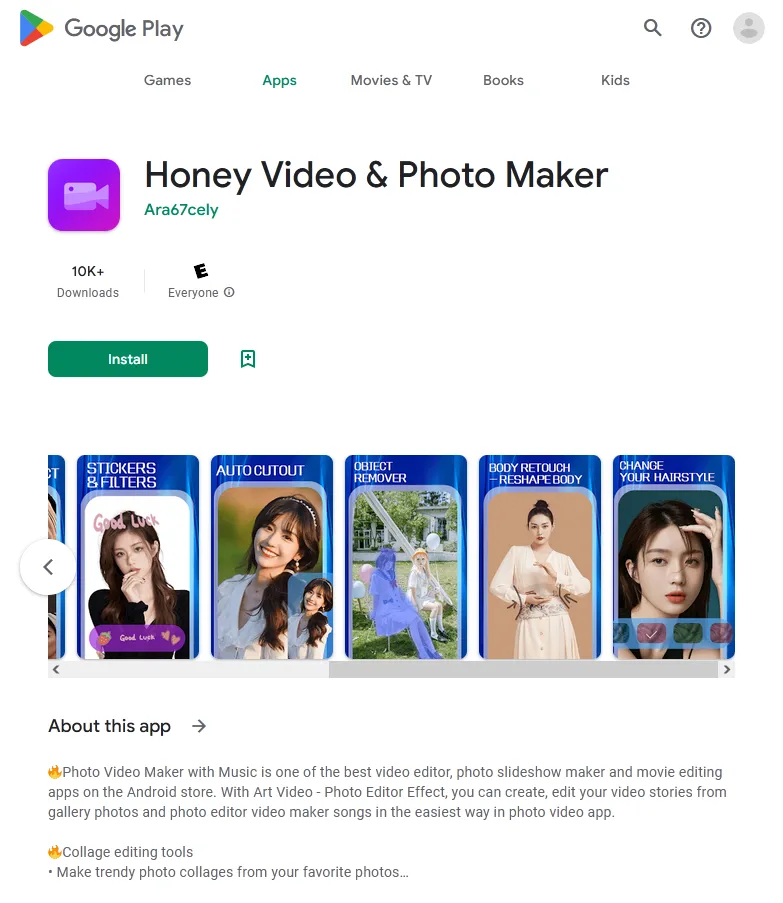

Oltre a ciò, i nostri specialisti hanno identificato diversi nuovi trojan pubblicitari appartenenti alla famiglia Android.HiddenAds ― Android.HiddenAds.3785, Android.HiddenAds.3781, Android.HiddenAds.3786 e Android.HiddenAds.3787. Dopo essere installati su dispositivi Android, essi cercavano di nascondersi agli utenti sostituendo furtivamente le proprie icone sulla schermata home con una versione trasparente e ne cambiavano i nomi in quelli vuoti. Inoltre, potevano camuffarsi da browser Google Chrome, e per questo scopo utilizzavano una copia della sua icona per sostituire quelle proprie. A un clic su tale icona alterata, i trojan fuorviavano le vittime avviando il browser e simultaneamente continuando a funzionare in background. Con questo trucco, non soltanto riducevano la propria visibilità, ma anche avevano più chance di operare più a lungo: se per qualche motivo il loro funzionamento fosse terminato, gli utenti potrebbero riavviarli pensando che avviano il browser. Una funzionalità simile è stata trovata, ad esempio, nel trojan Android.HiddenAds.3766, il quale anche veniva distribuito attraverso Google Play.

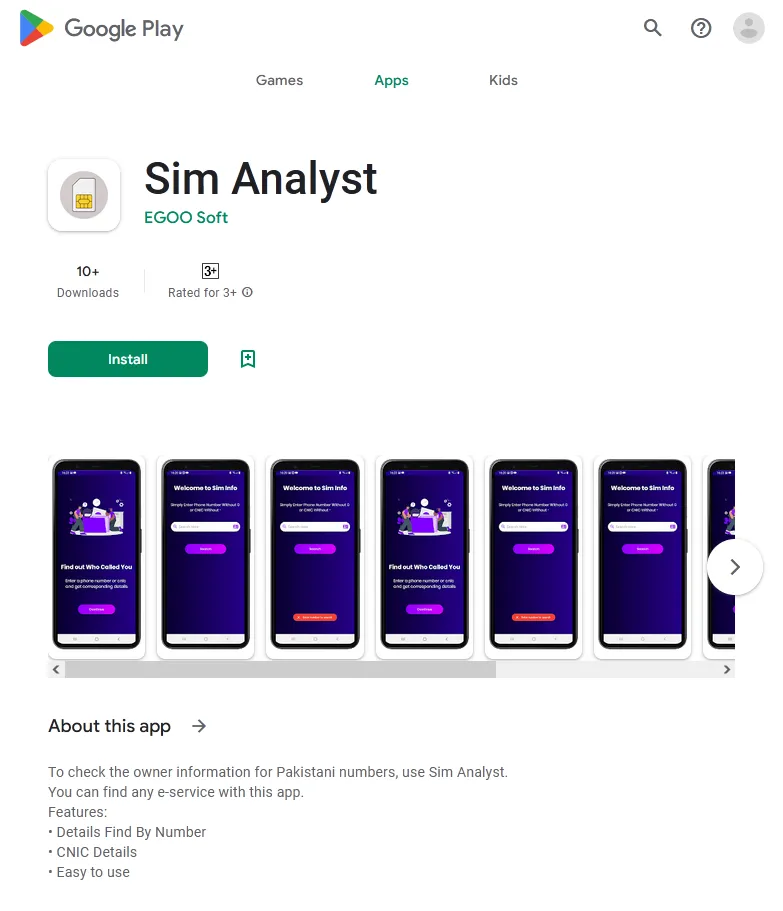

Un'altra minaccia identificata è stato un programma trojan spyware, Android.Spy.1092.origin, creato sulla base di un'utility di controllo remoto (RAT) AhMyth Android Rat. Veniva distribuito sotto le apparenze di un'app, chiamata Sim Analyst, attraverso la quale gli utenti pakistani presumibilmente potrebbero trovare informazioni su altri abbonati in base ai loro numeri di telefono.

La versione standard dell'utility spia AhMyth Android Rat fornisce ampie funzionalità. Ad esempio, consente di tracciare la posizione del dispositivo, scattare foto tramite la fotocamera integrata e registrare l'ambiente tramite il microfono, intercettare SMS, nonché ottenere informazioni su chiamate e contatti in rubrica. Tuttavia, in quanto le applicazioni distribuite attraverso Google Play hanno una limitazione dell'accesso a una serie di funzioni sensibili, la versione dello spyware trovata dai nostri analisti aveva funzionalità più modeste. Era in grado di tracciare la posizione del dispositivo, rubare il contenuto di notifiche, vari file multimediali come foto e video, nonché file che sono stati trasmessi tramite app di messaggistica ed erano archiviati localmente sul dispositivo.

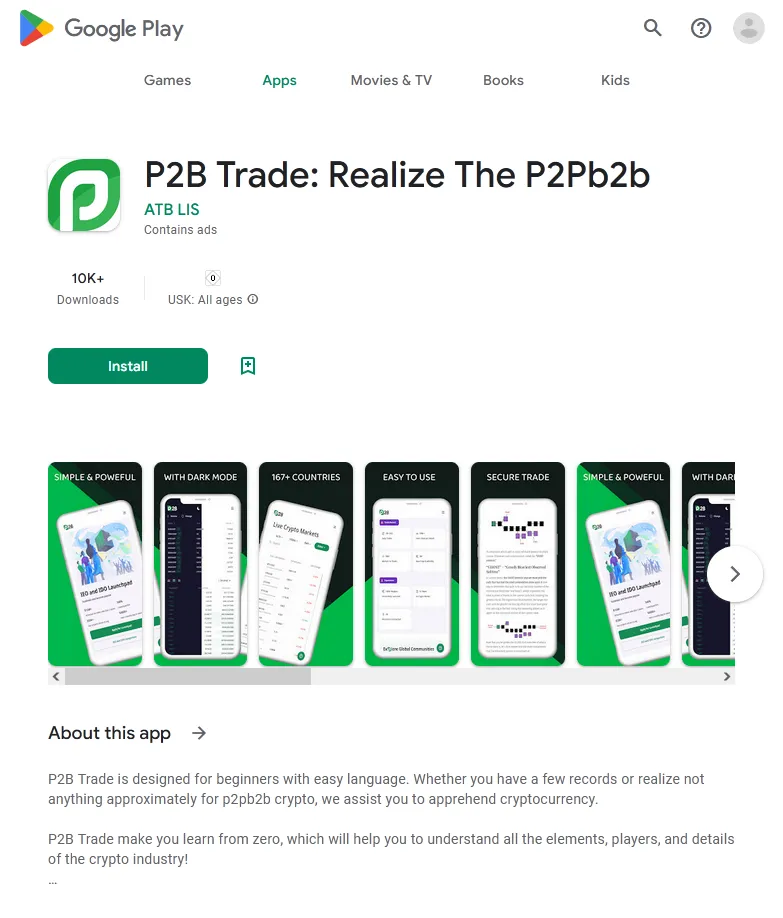

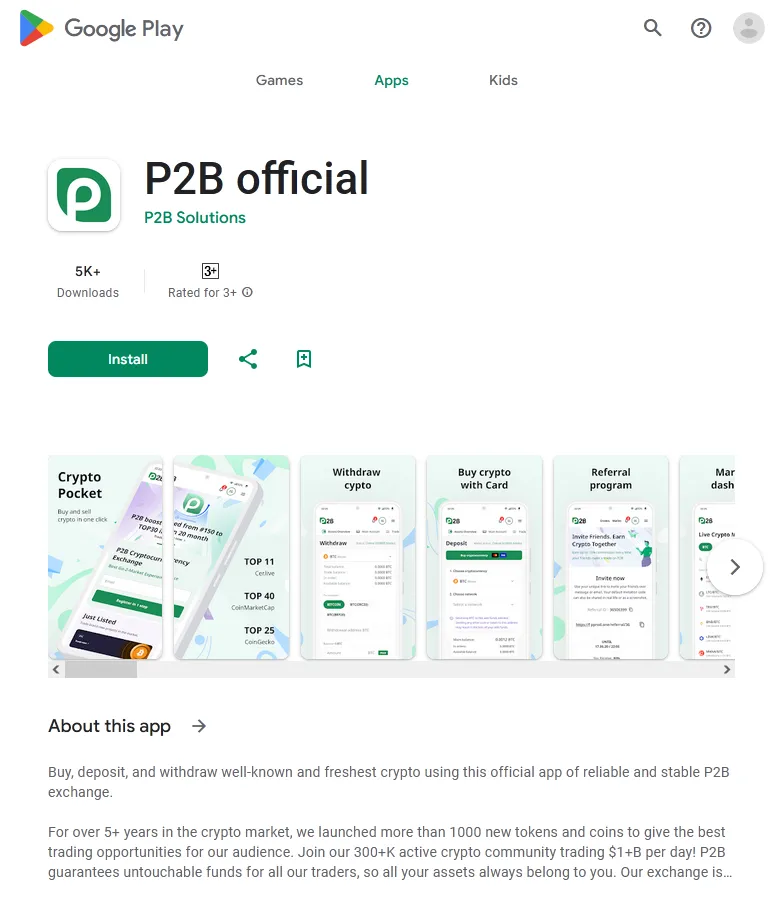

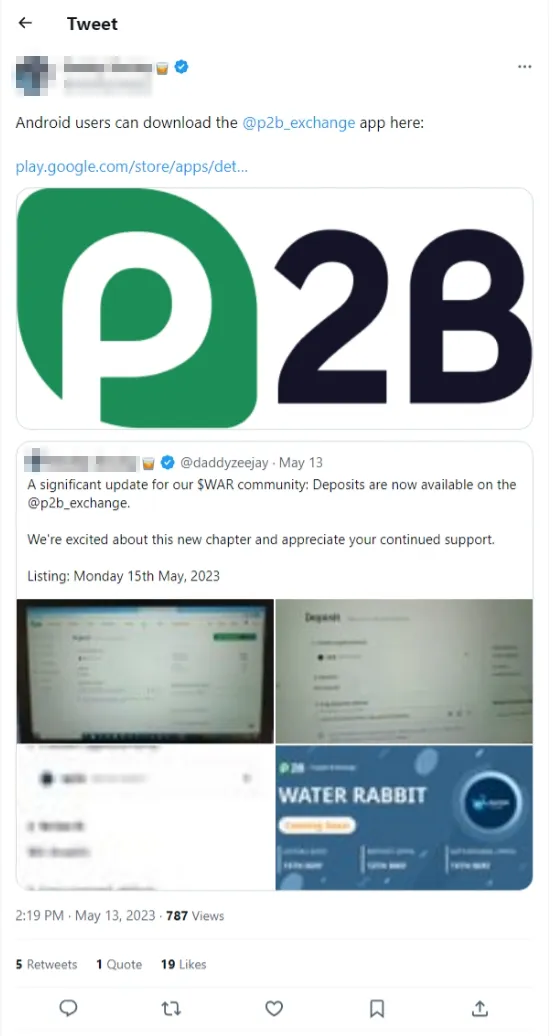

Inoltre, i nostri specialisti hanno rilevato su Google Play un programma trojan, Android.CoinSteal.105, progettato per il furto di criptovalute. I malintenzionati cercavano di spacciarlo per l'applicazione ufficiale dello scambio di criptovalute P2B, P2B official, distribuendolo sotto un nome simile — P2B Trade: Realize The P2Pb2b.

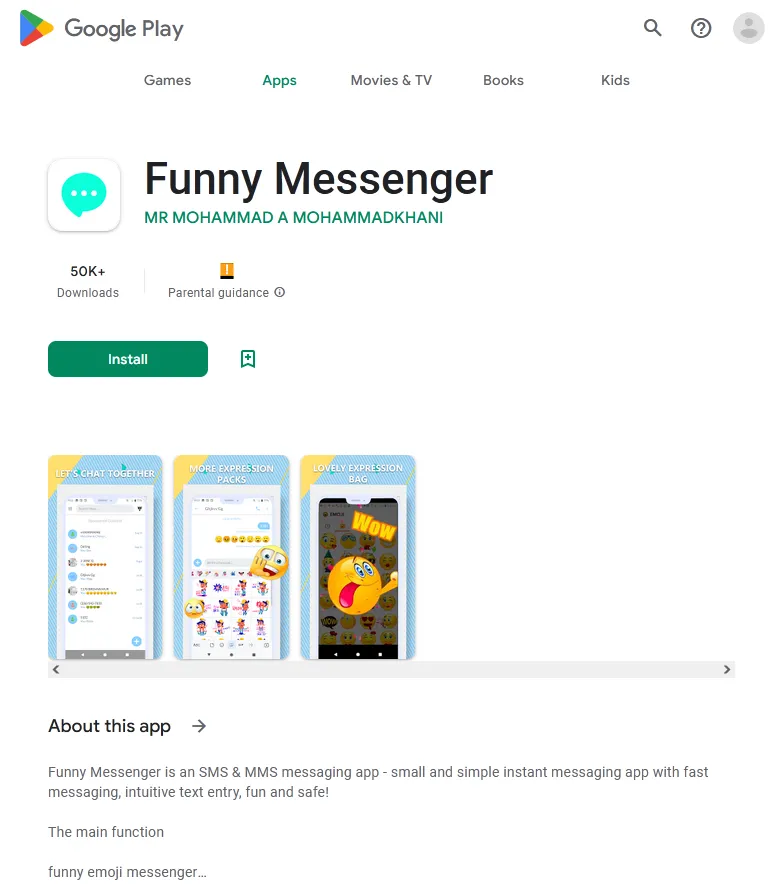

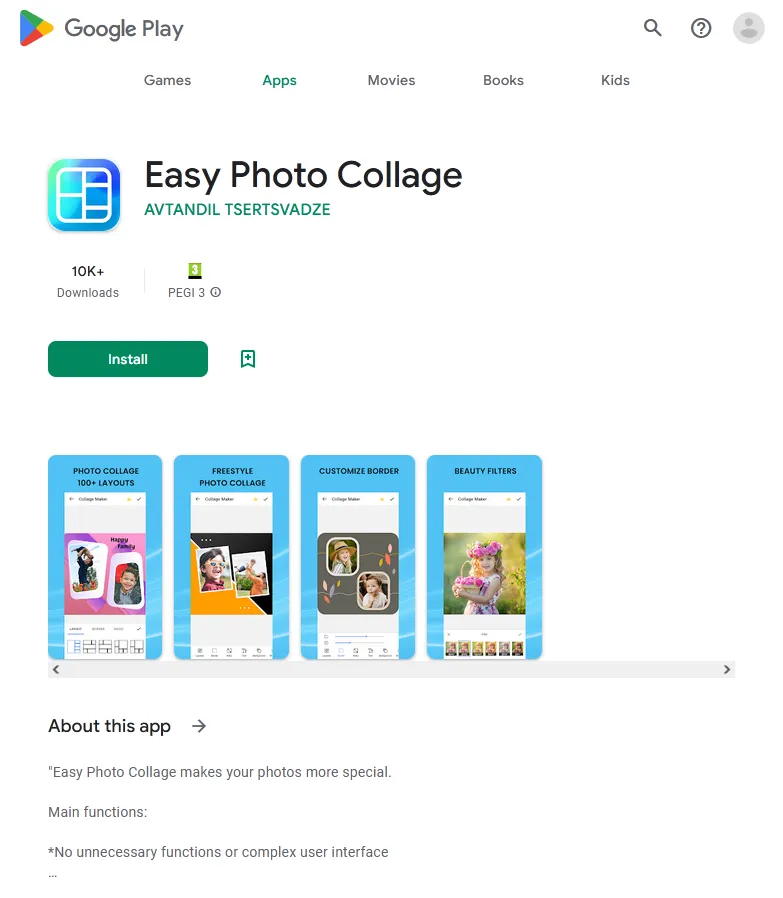

Sull'immagine a sinistra è la pagina del falso programma, su quella a destra — dell'originale.

Per di più, il falso programma veniva pubblicizzato persino da blogger crypto, di conseguenza, il numero delle sue installazioni si è rivelato il doppio di quello della vera app.

All'avvio Android.CoinSteal.105 apriva in una WebView il sito del sistema di distribuzione del traffico impostato dai malintenzionati, dal quale veniva effettuata una catena di reindirizzamenti verso altre risorse internet. Ad esempio, caricava il sito ufficiale dello scambio di criptovalute P2B, https://p2pb2b.com. Il trojan incorporava in esso script JS, attraverso cui sostituiva furtivamente gli indirizzi di portafogli cripto inseriti dagli utenti per il prelievo di criptovalute. Ma potenzialmente anche altri siti web potevano essere siti di destinazione — quelli di truffe, con annunci pubblicitari ecc.

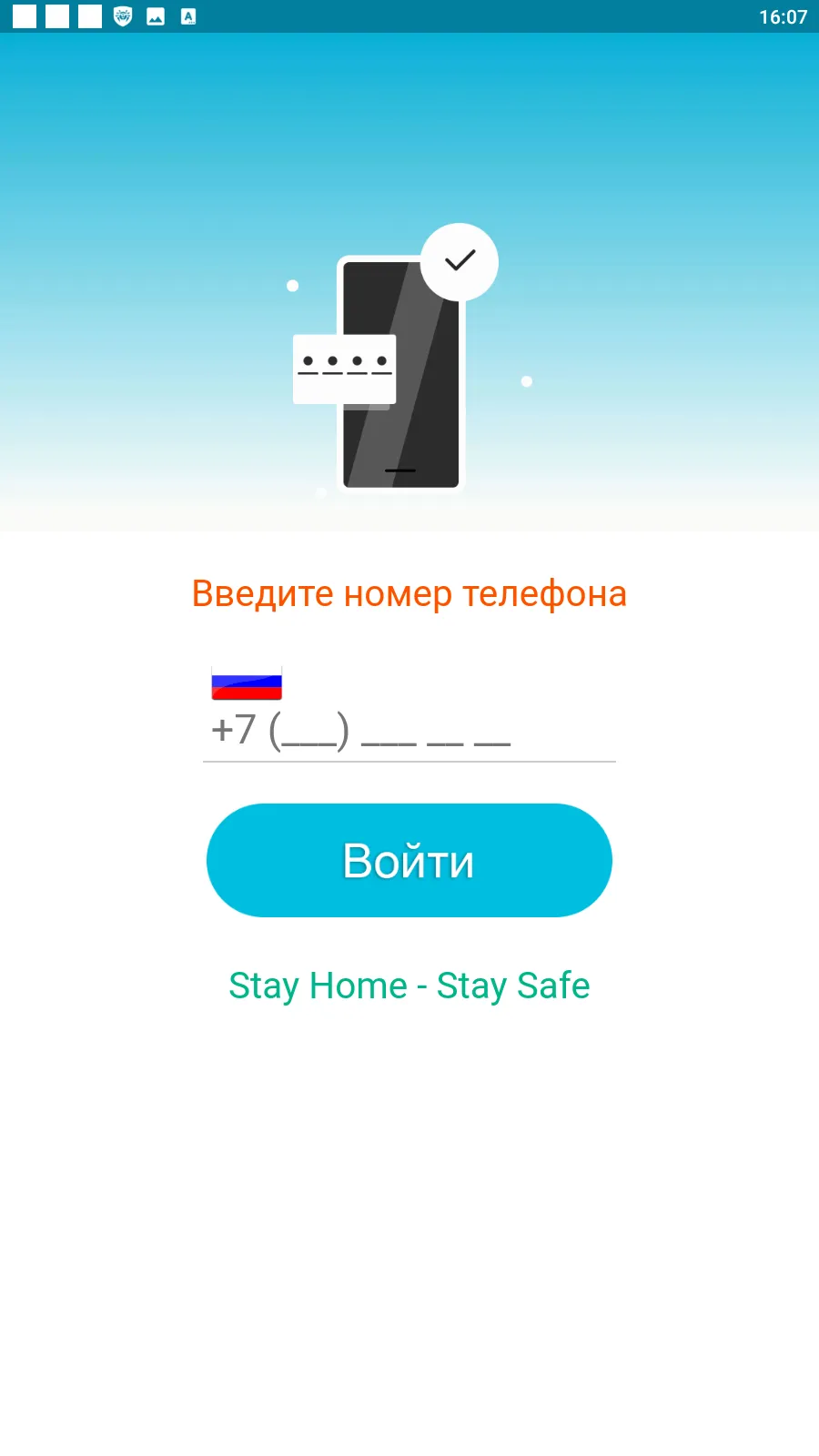

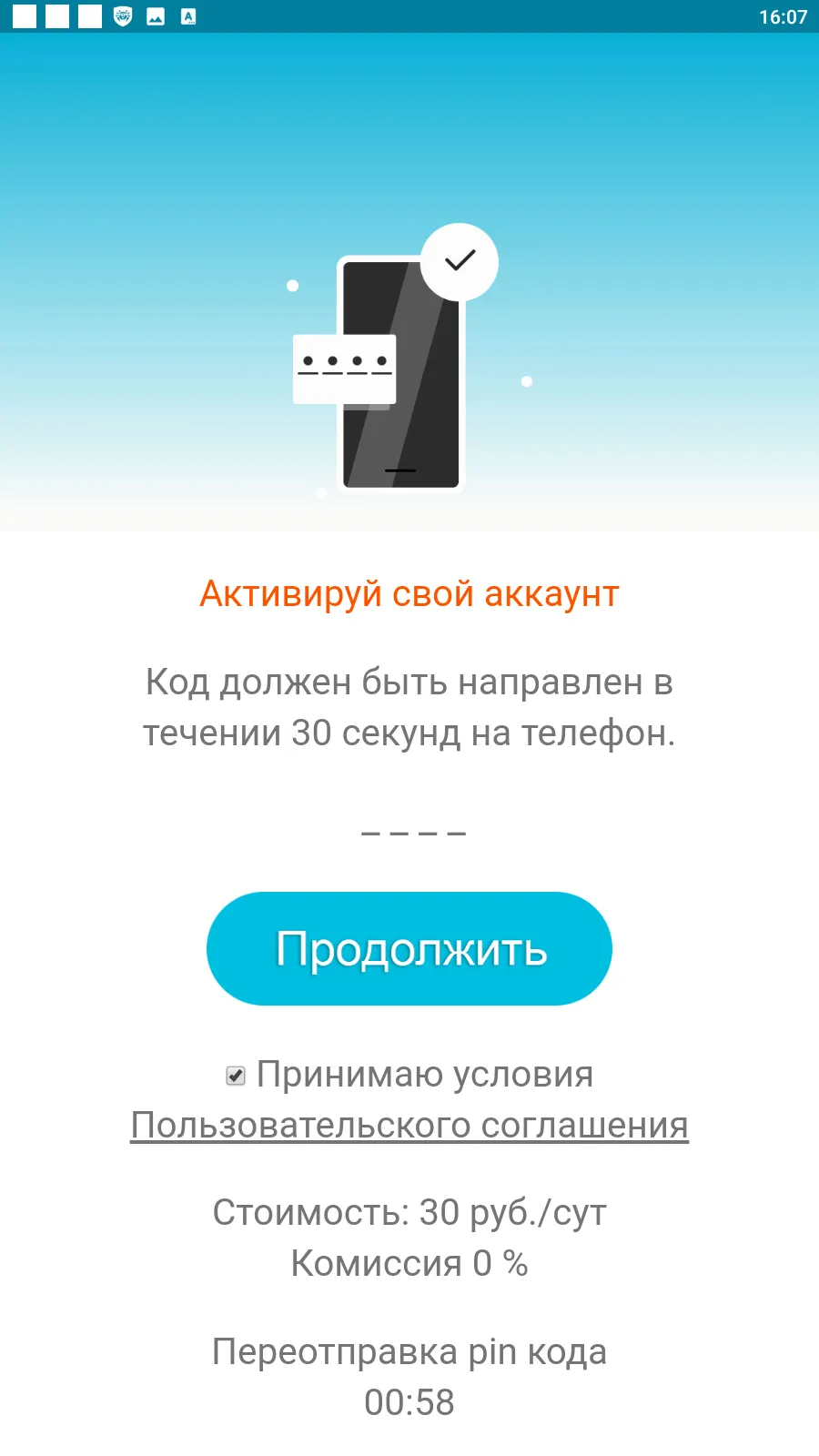

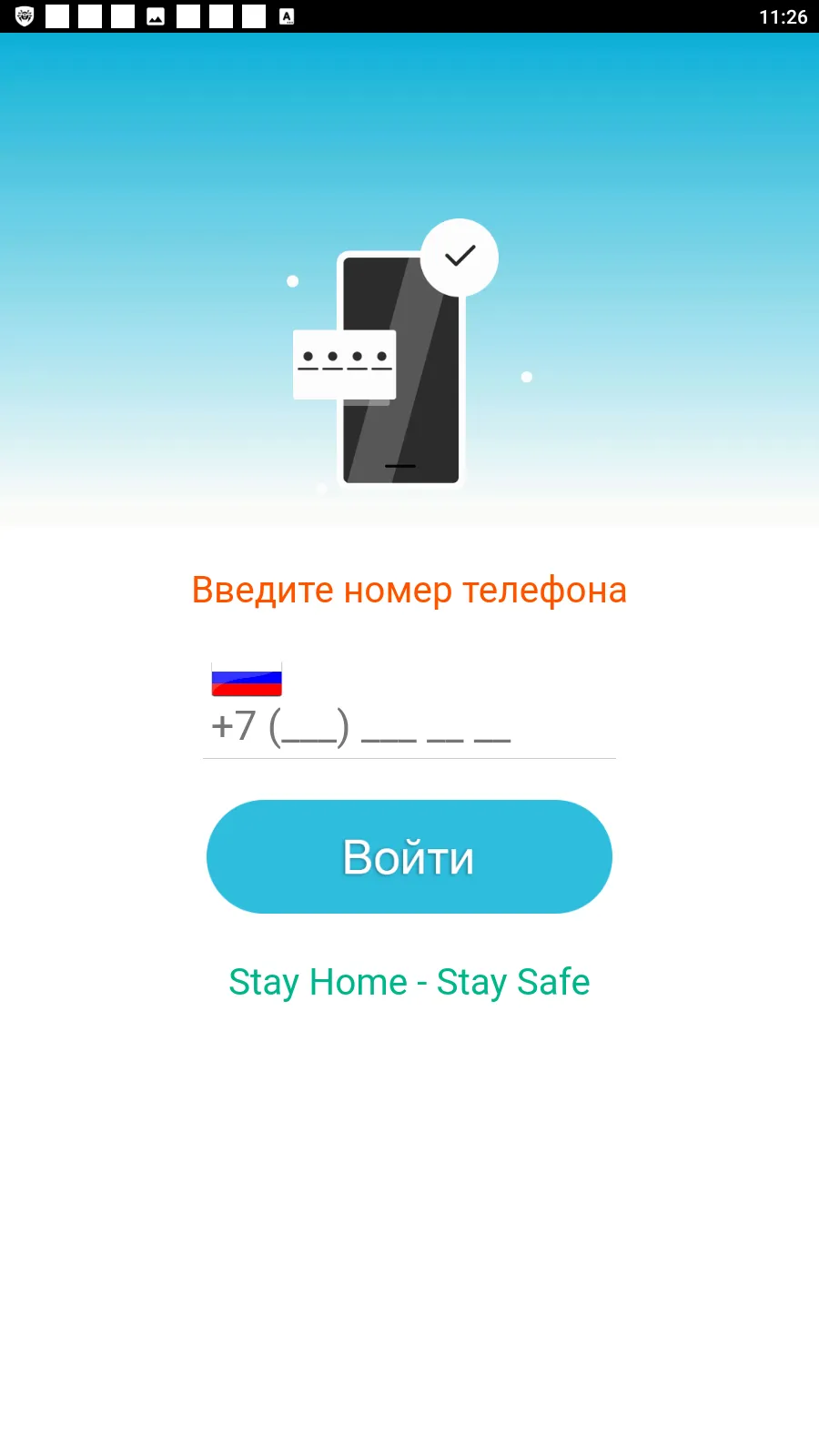

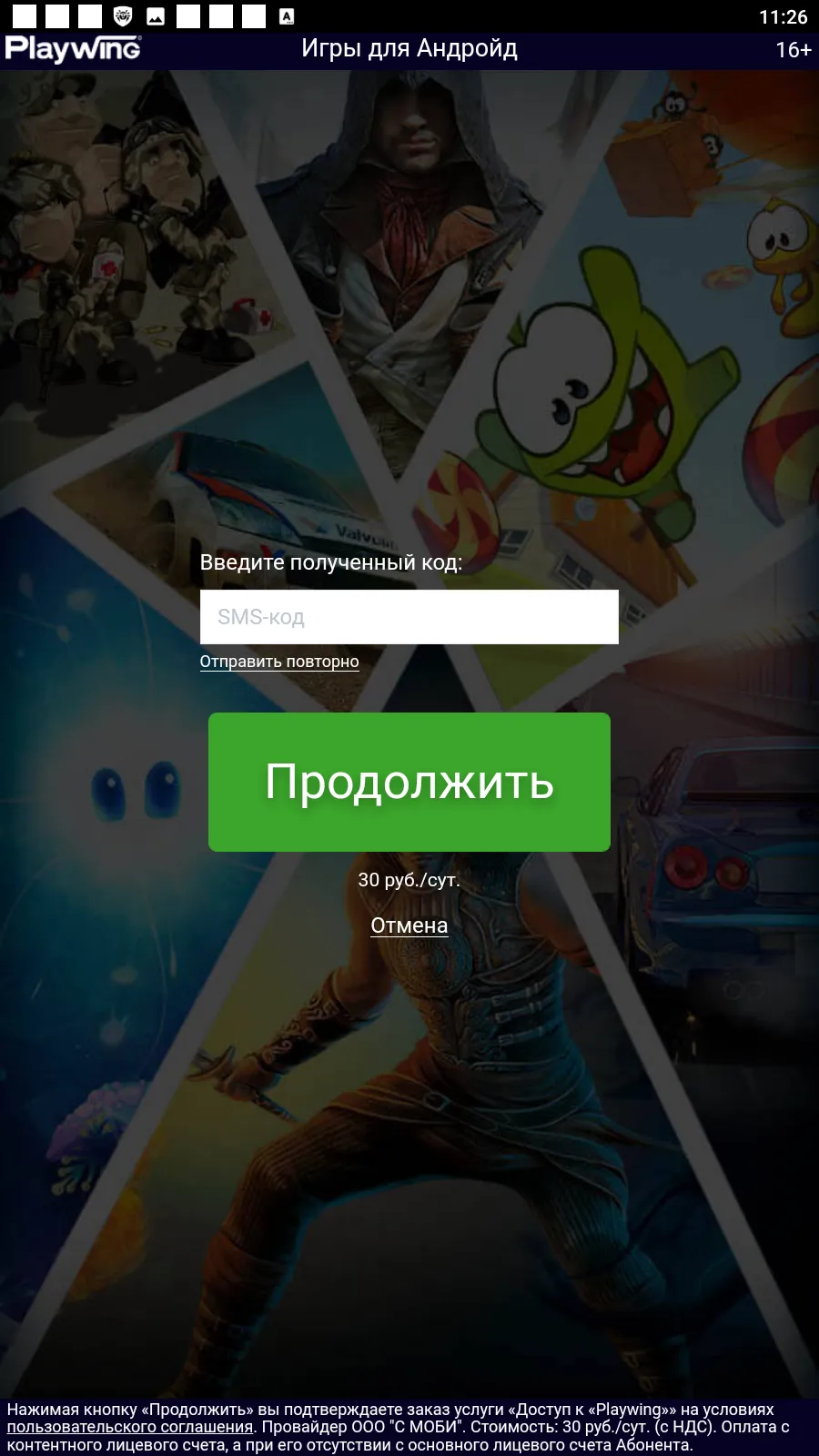

Tra le minacce rilevate dal laboratorio dei virus Doctor Web su Google Play c'erano anche nuovi trojan della famiglia Android.Subscription — Android.Subscription.19, Android.Subscription.20 e Android.Subscription.21. Venivano distribuiti sotto le apparenze di programmi innocui e caricavano siti di servizi partner studiati per l'iscrizione di proprietari di dispostivi Android a servizi a pagamento. Tali trojan o attivano autonomamente il servizio o chiedono alle potenziali vittime di fornire un numero di cellulare.

Esempi di siti caricati da queste applicazioni malevole per l'abbonamento a servizi a pagamento:

Inoltre, durante l'anno 2023 su Google Play venivano rilevate anche altre app malevole che iscrivevano utenti a servizi a pagamento, in particolare, più di 20 trojan delle famiglie Android.Joker e Android.Harly. Possiamo enumerare Android.Joker.1991, Android.Joker.2000, Android.Joker.2117, Android.Joker.2152, Android.Joker.2176, Android.Joker.2217, Android.Harly.13, Android.Harly.25, Android.Harly.66, Android.Harly.80 e altri ancora.

Trojan bancari

Secondo le statistiche sui rilevamenti di Dr.Web per dispositivi mobili Android, nel 2023 il numero di trojan bancari rilevati è diminuito del 46,97% rispetto all'anno precedente. In particolare, la loro quota sul totale programmi malevoli rilevati su dispositivi protetti è stata il 3,58%, cioè 0,84 pp. in meno rispetto all'anno prima. L'attività più alta dei trojan bancari si è verificata nella prima metà dell'anno con il numero massimo di rilevamenti nel mese di gennaio. Dopo un rapido calo a febbraio, la loro attività ha ripreso a crescere raggiugendo un picco locale già ad aprile. Dopo un ulteriore calo del numero di attacchi a maggio, il numero di trojan bancari rilevati si manteneva approssimativamente allo stesso livello fino alla fine dell'anno.

Nel corso del 2023 persisteva l'attività dei trojan bancari più popolari, impiegati dai criminali informatici un anno prima. Così, venivano registrati attacchi con l'utilizzo delle famiglie Anubis (Android.BankBot.670.origin, Android.BankBot.794.origin, Android.BankBot.967.origin), Coper, S.O.V.A. (Android.BankBot.992.origin), Hydra (Android.BankBot.1048.origin), Ermac (Android.BankBot.970.origin, Android.BankBot.1037.origin) e Alien (Android.BankBot.745.origin, Android.BankBot.873.origin, Android.BankBot.1078.origin). I malintenzionati distribuivano anche i malware Cerberus (Android.BankBot.8705, Android.BankBot.1052.origin), Sharkbot (Android.BankBot.977.origin) e GodFather (Android.BankBot.1064.origin, Android.BankBot.1077.origin).

Nei paesi di America Latina sono tornati a essere diffusi i trojan Banbra (Android.BankBot.1073.origin), mentre gli utenti in Brasile riscontravano anche la famiglia PixPirate (Android.BankBot.1026.origin).

La diffusa famiglia MoqHao (Android.Banker.5063, Android.Banker.487.origin, Android.Banker.533.origin, Android.Banker.657.origin), la cui geografia di attacchi abbraccia un gran numero di paesi, veniva attivamente impiegata contro gli utenti Android in Sud-est asiatico e Asia Pacifico. Oltre a questo, gli utenti sudcoreani riscontravano anche diversi campioni delle famiglie Fakecalls (Android.BankBot.761.origin, Android.BankBot.919.origin, Android.BankBot.1002.origin) e Wroba (Android.Banker.360.origin). La famiglia Wroba (Android.BankBot.907.origin) veniva utilizzata anche per attaccare gli utenti in Giappone. Mentre i proprietari di dispositivi Android in Cina venivano attaccati dal trojan Android.Banker.480.origin.

Inoltre, i nostri specialisti hanno notato nuove tendenze negli attacchi di trojan bancari. Una di quelle più evidenti è stata la comparsa di nuove famiglie, molte delle quali erano mirate agli utenti in Russia. A tali applicazioni malevole appartenevano Android.Banker.5127 e Android.Banker.5273, creati tramite un programma di pianificazione di eventi Tasker, Android.Banker.597.origin, Android.Banker.592.origin e Android.Banker.5235, che si camuffavano da vari servizi web, come ad esempio: KoronaPay, Daivinchik 18+, Yandex, Rostelecom e OnlyFans, nonché diversi altri trojan.

Negli attacchi agli utenti russi venivano inoltre impiegati Android.Banker.637.origin, Android.Banker.632.origin, Android.Banker.633.origin e Android.Banker.635.origin — i malintenzionati li distribuivano sotto le spoglie di un'ampia varietà di programmi. Ad esempio, li spacciavano per software presuntamene relativi a vari servizi di streaming (in particolare, STAR), programmi della categoria "per adulti", mods del client Android ufficiale del social network VKontakte (mods VK), programmi tematici basati sulla serie TV "The Boy's Word. Blood on the asphalt" (in russo "Слово Пацана. Кровь на асфальте"), la quale nel 2023 ha guadagnato popolarità in Russia e paesi di ex Unione Sovietica, ecc.

Oltre a ciò, erano molto diffusi in Russia anche i trojan bancari Android.BankBot.1062.origin, Android.BankBot.1093.origin e Android.BankBot.1098.origin i quali successivamente hanno ampliato la propria geografia di attacchi per includere gli utenti in Uzbekistan.

Oltre a questo, gli analisti Doctor Web hanno notato la comparsa di numerosi trojan bancari mirati agli utenti iraniani. Tra questi erano Android.BankBot.1088.origin, Android.BankBot.14871, Android.BankBot.1083.origin, Android.Banker.5292, Android.Banker.5233, Android.Banker.5276 e Android.Banker.5379. Inoltre, i malintenzionati distribuivano i banker Android Tambir (Android.BankBot.1099.origin) progettati per attaccare i proprietari di dispostivi Android turchi.

Si registrava anche una notevole attività da parte dei trojan bancari della famiglia Rewardsteal (Android.Banker.562.origin, Android.Banker.5138, Android.Banker.5141, Android.Banker.588.origin, Android.Banker.611.origin). Tra di essi, le più frequenti erano le varianti mirate agli utenti delle istituzioni creditizie ICICI Bank, HDFC Bank, SBI, Axis bank, Citi bank, RBL bank.

Prospettive e tendenze

In quanto il profitto rimane la principale motivazione dei criminali informatici, nel 2024 possiamo aspettarci la comparsa di nuovi programmi malevoli che aiutano loro ad aumentare i propri guadagni illegali. Per questo obiettivo probabilmente verranno utilizzati ulteriori programmi trojan pubblicitari, trojan bancari, applicazioni truffa e spia.

Persisterà il rischio di comparsa di nuovi programmi malevoli sullo store di app Google Play, e non si può escludere che i malintenzionati utilizzeranno più attivamente altre fonti di distribuzione di minacce, in particolare, siti malevoli.

Con grande probabilità possiamo aspettarci la comparsa anche di nuovi trojan mirati al furto di criptovalute ai proprietari sia di dispositivi Android che iOS.

Per proteggersi dagli attacchi dei malintenzionati, mantenere al sicuro il proprio denaro e i dati riservati, installate l'antivirus Dr.Web su tutti i dispositivi supportati. L'azienda Doctor Web, da parte sua, continuerà a monitorare le tendenze nel mondo delle minacce cyber e aggiornare i nostri utenti sugli eventi importanti nel campo della sicurezza informatica.