21 gennaio 2022

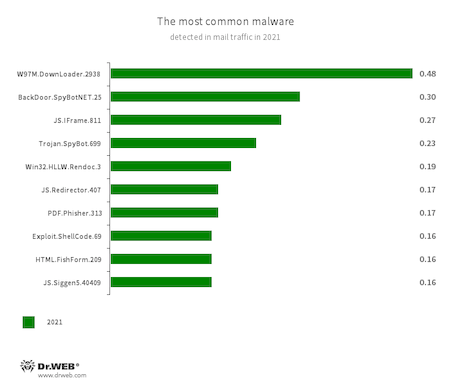

Per quanto riguarda le minacce nella posta elettronica, quelle più popolari erano programmi di furto password e diverse varianti di backdoor scritte in VB.NET. Inoltre, i malintenzionati distribuivano attivamente file PDF con payload malevolo, trojan downloader, nonché pagine web che consistono in un modulo per l'inserimento credenziali che simula l'autenticazione su noti siti. Parte delle minacce distribuite nella posta è rappresentata da programmi che sfruttano diverse vulnerabilità in documenti Microsoft Office.

Nel 2021 il laboratorio di virus Doctor Web ha pubblicato diverse indagini. In particolare, una ricerca su Spyder — un backdoor modulare studiato per attacchi mirati. I nostri specialisti hanno registrato che il gruppo di hacker Winnti utilizzava questo campione per attacchi ad aziende nell'Asia Centrale.

Inoltre, l'anno passato gli analisti Doctor Web hanno indagato su attacchi mirati che interessavano istituti di ricerca russi. Nel corso dell'indagine gli specialisti della nostra azienda hanno potuto rivelare la presenza non autorizzata di un gruppo APT la cui attività rimaneva inosservata per quasi 3 anni.

Gli autori di virus tradizionalmente non si sono limitati alla piattaforma Windows. Venivano regolarmente attaccati anche i proprietari di dispositivi basati su SO Android. I malintenzionati distribuivano attivamente trojan sullo store di app Google Play, e inoltre, abbiamo rilevato le prime applicazioni trojan su AppGallery. Le minacce più frequenti per dispositivi mobili sono stati i vari trojan spia e bancari, nonché i downloader del software malevolo e i trojan capaci di eseguire codice arbitrario.

Le principali tendenze dell'anno

- Distribuzione attiva di software di virus per Android, anche su store di app ufficiali

- Aumento del numero di incidenti con trojan ransomware

- Aumento del numero di siti fraudolenti

- Diffusione di truffe online

Gli eventi più interessanti del 2021

A marzo gli specialisti Doctor Web hanno rilasciato una ricerca, condotta su larga scala, su un backdoor modulare per attacchi mirati. Al nostro laboratorio di virus si è rivolta un'azienda di telecomunicazioni dall'Asia Centrale. Abbiamo scoperto che la rete era stata compromessa da un gruppo di hacker Winnti. Il campione di backdoor per attacchi mirati analizzato, BackDoor.Spyder.1, si è rivelato particolare perché il suo codice non esegue funzionalità malevole dirette. Tra i compiti principali del trojan è quello di funzionare di nascosto nel sistema infetto e stabilire la connessione con il server di gestione aspettando comandi dagli operatori.

Un mese dopo gli specialisti Doctor Web hanno pubblicato un altro studio. Siamo stati contattati da un istituto di ricerca scientifica — i collaboratori avevano notato alcuni problemi tecnici che indicavano la presenza di software malevolo sul server della rete locale. Gli analisti di virus hanno scoperto che l'istituto di ricerca aveva subito un attacco mirato in cui venivano utilizzati più backdoor, inclusi BackDoor.Skeye e BackDoor.DNSep. È interessante notare che la rete è stata compromessa per la prima volta nel 2017 e da allora è stata attaccata più volte e, a giudicare dai dati disponibili, da più gruppi di hacker.

Nell'estate l'azienda Doctor Web ha parlato della comparsa di vulnerabilità critiche nello spooler di stampa di SO Windows. La vulnerabilità interessava tutte le versioni più diffuse del sistema operativo. Avvalendosi degli exploit, i malintenzionati utilizzavano i computer delle vittime per i propri scopi. Ad esempio, caricavano trojan cryptolocker, programmi malevoli che chiedono un riscatto per la decriptazione dei file danneggiati. Le vulnerabilità CVE-2021-34527 e CVE-2021-1675 sono state chiamate PrintNightmare. Per ognuna di esse sono presto comparse le patch ufficiali dello sviluppatore del sistema operativo.

L'inizio dell'autunno viene ricordato per un'introduzione di massa dei codici QR di conferma della vaccinazione, dopodiché, di conseguenza, sono diventati attivi i truffatori. Ad esempio, i malintenzionati spesso falsificavano il sito del portale web dei servizi statali Gosuslugi. I siti di phishing avevano l'obiettivo di sottrarre le credenziali, che in seguito venivano utilizzate per effettuare attività non autorizzate a nome delle vittime. Il numero di siti di phishing rilevati è aumentato drasticamente di quasi il 30%. Nei giorni della massima attività dei truffatori, al database dell'antivirus del traffico web Dr.Web SpIDer Gate venivano aggiunti centinaia di falsi siti.

L'argomento del coronavirus continuava a essere sfruttato anche a dicembre. I malintenzionati suggerivano di scaricare un programma di generazione di codici QR di vaccinazione. In realtà, l'utente che scaricava il programma malevolo otteneva più trojan alla volta. L'archivio scaricato conteneva un file eseguibile che consegnava in aggiunta sul computer della vittima un miner e un clipper.

Inoltre, l'anno passato gli utenti dovevano affrontare vulnerabilità nella libreria di log Log4j 2. Quella più critica — Log4Shell (CVE-2021-44228) è basata sul fatto che alla registrazione nel log da parte della libreria Log4j 2 di messaggi formati in modo speciale, avviene una connessione a un server controllato dai malintenzionati con la successiva esecuzione di codice. I cybercriminali distribuivano attraverso le vulnerabilità miner, backdoor, nonché trojan DDoS. I prodotti Dr.Web rilevano con successo il payload del software malevolo che si infiltra sui dispositivi attraverso vulnerabilità.

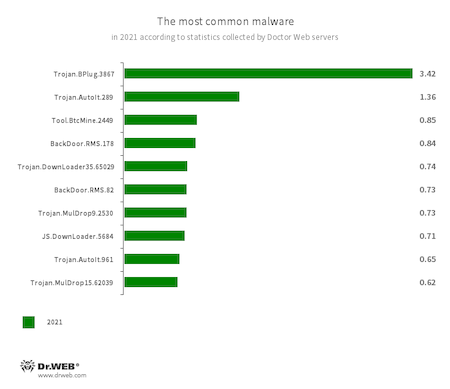

Situazione di virus

L'analisi delle statistiche Dr.Web ha mostrato che nel 2021 gli utenti il più delle volte venivano attaccati da trojan downloader che installavano programmi malevoli. Oltre a questo, durante tutto l'anno gli utenti dovevano affrontare vari backdoor, nonché trojan studiati per il mining nascosto.

- Trojan.BPlug.3867

- Estensione browser malevola studiata per effettuare la web injection nelle pagine internet visualizzate da utenti e bloccare la pubblicità di terzi.

- Trojan.AutoIt.289

- Trojan.AutoIt.961

- Un'utility scritta nel linguaggio di scripting AutoIt e distribuita come parte di un miner di criptovalute o un trojan RAT. Esegue varie azioni malevole che ostacolano il rilevamento del payload principale.

- Tool.BtcMine.2449

- Programma malevolo per il mining nascosto sul dispositivo.

- BackDoor.RMS.178

- BackDoor.RMS.82

- Backdoor per la gestione remota del computer.

- Trojan.DownLoader35.65029

- Trojan per scaricare software malevolo sul computer della vittima.

- Trojan.MulDrop9.2530

- Trojan.MulDrop15.62039

- Dropper che distribuisce e installa altri software malevoli.

- JS.DownLoader.5684

- Trojan scritto nel linguaggio JavaScript progettato per il download di programmi malevoli.

Nel traffico email nel 2021 il più delle volte venivano distribuiti diversi backdoor, trojan banker e altri software malevoli che utilizzano vulnerabilità in documenti d'ufficio. Inoltre, in messaggi di phishing di massa i malintenzionati inviavano moduli di inserimento dati fittizi e file PDF malevoli.

- W97M.DownLoader.2938

- Famiglia di trojan downloader che utilizzano per il funzionamento vulnerabilità in documenti Microsoft Office. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco.

- BackDoor.SpyBotNET.25

- Backdoor scritto in .NET. È in grado di manipolare il file system (copiare, rimuovere, creare directory ecc.), terminare processi, catturare schermate.

- JS.IFrame.811

- Uno script che i malintenzionati incorporano in pagine html. Quando tali pagine vengono aperte, lo script esegue un reindirizzamento su vari siti malevoli e indesiderati.

- Trojan.SpyBot.699

- Un trojan banker multi-modulo. Consente ai criminali informatici di scaricare e avviare varie applicazioni ed eseguire codice arbitrario sul dispositivo infetto.

- Win32.HLLW.Rendoc.3

- Un worm di rete che si diffonde, tra l'altro, anche attraverso dispositivi rimovibili.

- JS.Redirector.407

- Script malevolo nel linguaggio JavaScript che viene collocato nel codice di pagine web. È studiato per reindirizzare gli utenti a siti di phishing o pubblicitari.

- PDF.Phisher.313

- Documento PDF utilizzato in messaggi di phishing di massa.

- Exploit.ShellCode.69

- Un modulo Microsoft Office Word malevolo. Utilizza la vulnerabilità CVE-2017-11882.

- HTML.FishForm.209

- Pagina web che viene distribuita tramite email di phishing di massa. È un modulo di inserimento credenziali fittizio che simula l'autenticazione su noti siti. I dati inseriti dall'utente vengono inviati al malintenzionato.

- JS.Siggen5.40409

- Script malevolo scritto nel linguaggio JavaScript.

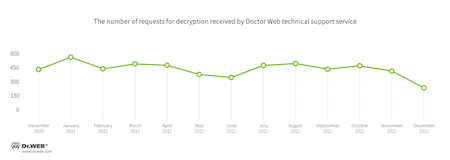

Cryptolocker

Rispetto al 2020, nel 2021 al laboratorio antivirus Doctor Web è arrivato il 26,6% in meno di richieste utente per la decriptazione di file colpiti da cryptolocker. La dinamica di registrazione di tali richieste nel 2021 è mostrata nel grafico:

I cryptolocker più diffusi nel 2021:

- Trojan.Encoder.26996

- Cryptolocker noto come STOP Ransomware. Cerca di ottenere la chiave privata dal server e in caso di errore utilizza quella trascritta nel codice. È uno dei pochi trojan ransomware che cripta i dati tramite l'algoritmo di streaming Salsa20.

- Trojan.Encoder.567

- Cryptolocker scritto in Delphi. La storia dello sviluppo del trojan conta molte versioni che utilizzano vari algoritmi di cifratura. Di regola, viene distribuito come allegato di messaggi email.

- Trojan.Encoder.29750

- Cryptolocker dalla famiglia Limbo/Lazarus. Porta in sé una chiave autore trascritta che viene utilizzata in assenza di comunicazione con il server di controllo e possibilità di caricare la parte privata della chiave generata.

- Trojan.Encoder.30356

- Cryptolocker scritto in Delphi e conosciuto come Zeppelin Ransomware. Per criptare file, utilizza l'algoritmo simmetrico AES-256, e per proteggere la chiave privata — l'algoritmo asimmetrico RSA-2048.

- Trojan.Encoder.11539

- Cryptolocker che ha molte varianti le quali differiscono in set di algoritmi di cifratura. Di regola, viene distribuito come allegato di messaggi email e per la criptazione di file utilizza l'algoritmo AES-256 in modalità CBC.

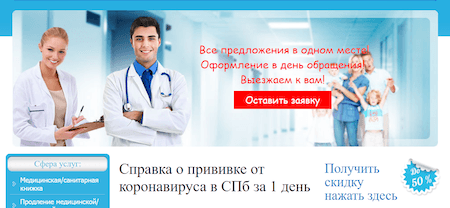

Frode online

Durante il 2021 gli analisti internet Doctor Web hanno rilevato un gran numero di pericolosi siti, la maggior parte dei quali era legata all'argomento dei codici QR. A maggio sono state rilevate pagine che consentivano di comprare qualsiasi falso documento, tra cui anche certificati sul vaccino contro il coronavirus. I truffatori cercavano con cura di camuffare l'attività illegale pubblicando sul sito articoli che smascheravano altri imbroglioni.

Da allora in poi i malintenzionati non lasciavano più stare l'argomento del coronavirus creando ogni mese siti e altre risorse su cui è possibile comprare o generare un codice QR. Nell'estate gli specialisti Doctor Web hanno trovato chat private che erano pieni di offerte di vendita di codici QR e confermavano la "sicurezza" della procedura con commenti entusiastici da parte di chi avrà già comprato un certificato di vaccinazione.

Inoltre, sull'onda dell'argomento coronavirus i malintenzionati distribuiscono falsi programmi di generazione di codici QR. Va ricordato che un certificato di vaccinazione non può essere generato in un modo speciale — viene generato solo dal link a una pagina specifica del portale web dei servizi statali Gosuslugi o del sistema informatico di un soggetto della federazione, che è relativa al fatto dell'immunizzazione del cittadino.

Per dispositivi mobili

Secondo le statistiche sui rilevamenti tramite i prodotti antivirus Dr.Web per Android, nel 2021 gli utenti di SO Android dovevano predominantemente affrontare i trojan della famiglia Android.HiddenAds, che visualizzavano svariati annunci pubblicitari. Rappresentavano oltre il 83% di tutte le applicazioni malevole rilevate su dispositivi protetti. Erano largamente diffusi i trojan la cui funzionalità principale è quella di scaricare altri programmi, nonché scaricare a lanciare codice arbitrario. Rispetto al 2020, è aumentata del 43% l'attività dei trojan bancari.

Le applicazioni indesiderate più attive erano i programmi della famiglia Program.FakeAntiVirus, che simulato il funzionamento di antivirus. Suggerivano agli utenti di acquistare le proprie versioni complete che sarebbero necessarie per eseguire la cura di presunte infezioni rilevate. Inoltre, su dispostivi Android venivano trovati vari software che consentono di spiare i loro proprietari.

Di oltre il 53% è aumentato il numero di utility potenzialmente pericolose rilevate Tool.SilentInstaller, che consentono di avviare applicazioni Android senza installazione. Tali strumenti possono essere utilizzati non solo per scopi innocui, ma anche per la distribuzione dei trojan. Svariati moduli e programmi adware anche venivano rilevati abbastanza spesso — la percentuale ha superato il 10% di tutti i rilevamenti.

Nel corso dell'anno, gli analisti di virus dell'azienda Doctor Web hanno rilevato numerose minacce sullo store di applicazioni Google Play. In particolare, venivano riscontrate false applicazioni appartenenti alla famiglia Android.FakeApp, che i malintenzionati utilizzano in vari schemi fraudolenti, e trojan Android.Joker, che sono in grado di caricare ed eseguire codice arbitrario, nonché iscrivere automaticamente utenti a servizi digitali a pagamento. Anche venivano trovati qui trojan pubblicitari, applicazioni adware e trojan bancari. Oltre a questo, i malintenzionati distribuivano programmi malevoli della famiglia Android.PWS.Facebook, che sottraevano i dati necessari per hackerare account Facebook.

L'anno passato è segnato da quello che sullo store di applicazioni per dispostivi Android AppGallery dell'azienda Huawei sono state trovate le prime applicazioni trojan. Esse erano trojan già conosciuti della famiglia Android.Joker, nonché un modulo malevolo, Android.Cynos.7.origin, il quale raccoglieva informazioni sui numeri di cellulare degli utenti e visualizzava annunci.

Tra le minacce rilevate dai nostri specialisti nel 2021, era il trojan Android.Triada.4912. I malintenzionati l'hanno incorporato in una delle versioni dell'applicazione APKPure — software client dello store di applicazioni Android alternativo dallo stesso nome. Caricava diversi siti web, nonché scaricava altri moduli malevoli e svariate applicazioni. Oltre a ciò, gli analisti di virus Doctor Web hanno rilevato una nuova famiglia di trojan bancari modulari Android.BankBot.Coper. Intercettano e inviano messaggi SMS, effettuano richieste USSD, bloccano e sbloccano lo schermo, visualizzano notifiche push e finestre di phishing, sono in grado di rimuovere programmi, intercettare informazioni inserite sulla tastiera ed eseguire altre azioni malevole.

Inoltre, l'anno scorso l'azienda Doctor Web ha analizzato modelli di smartwatch bambino popolari nella Russia per scoprire possibili vulnerabilità. Come ha mostrato lo studio, la sicurezza di tali dispositivi si trova a un livello insoddisfacente. Ad esempio, su uno dei modelli erano preinstallate applicazioni trojan.

Prospettive e probabili tendenze

In primo luogo, l'anno passato ha mostrato quanto velocemente i malintenzionati si adattano a un determinato argomento di attualità. Dobbiamo aspettarci ulteriori astute truffe legate al covid o ad altri importanti argomenti dell'anno a venire.

Oltre a questo, rimarranno attivi i trojan pubblicitari, tutti i tipi di cryptolocker e altri software malevoli. Le corporazioni e aziende nel nuovo anno dovrebbero prestare un'elevata attenzione alla protezione delle informazioni. Come dimostra la pratica, la mancata osservazione delle regole di sicurezza digitale aumenta di molte volte i rischi di compromissione della rete aziendale. Il 2021 viene ricordato per un gran numero di "clamorosi" incidenti con trojan ransomware che vengono distribuiti secondo il modello Ransomware as a Service (RaaS). E questa tendenza continuerà a guadagnare slancio.

Inoltre, dovrebbero essere attenti gli utenti di dispositivi gestiti dal sistema operativo Android. Ci si aspetta un aumento del numero di minacce su store di applicazioni ufficiali.