Doctor Web: panoramica sull'attività di virus per dispositivi mobili per il 2021

21 gennaio 2022

Nel corso dell'anno gli specialisti dell'azienda Doctor Web hanno registrato numerose minacce su Google Play. Erano tra di esse, in particolare, i pericolosi trojan che iscrivono le vittime a servizi a pagamento, i programmi contraffatti che vengono utilizzati in vari schemi fraudolenti, i trojan stealer che sottraggono informazioni riservate, nonché le applicazioni adware.

Allo stesso tempo, i malintenzionati cercavano nuove vie di infezione ed esploravano nuovi marketplace per la propria espansione. Così, sullo store AppGallery sono state trovate le prime applicazioni malevole, e una delle versioni del programma APKPure è risultata infettata da un trojan di download. Inoltre, gli autori di virus hanno continuato a utilizzare strumenti specializzati che consentono di infettare dispositivi Android in modo più efficace. Tra di essi — vari programmi di impacchettamento, di offuscazione e utility per l'avvio di software senza installazione.

Similmente all'anno precedente, i criminali informatici non lasciavano stare il problema della pandemia da COVID-19. Così, distribuivano tutti i tipi di trojan sotto le apparenze di programmi utili.

Le tendenze dell'anno passato

- Aumento del numero di attacchi di trojan pubblicitari

- Maggiore attività di banker Android

- Applicazioni malevole che scaricano e installano altro software — alle prime posizioni tra le minacce più diffuse rilevate su dispositivi Android

- Comparsa di nuove minacce sullo store di app Google Play

- Comparsa delle prime applicazioni malevole sullo store di app AppGallery

- Attività di truffatori online e di falsi programmi

- Diffusione di trojan spyware e di programmi per il monitoraggio degli utenti

- Malintenzionati hanno continuato a sfruttare l'argomento della pandemia COVID-19 negli attacchi

Gli eventi più interessanti del 2021

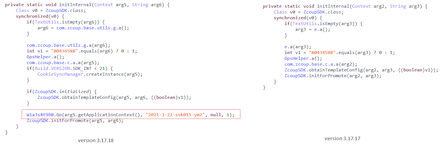

Alla fine di marzo gli analisti di virus dell'azienda Doctor Web hanno rilevato funzionalità malevole nel software client dello store di applicazioni Android alternativo APKPure. È risultata colpita la versione 3.17.18 di questa applicazione. I malintenzionati hanno incorporato in essa un trojan multicomponente, Android.Triada.4912, il quale caricava diversi siti web, nonché scaricava altri moduli malevoli e svariate applicazioni.

Per fornire un esempio visivo, di seguito sono riportati frammenti di codice della versione trojan del programma (a sinistra) e della sua variante "pulita" (a destra). La stringa evidenziata nell'immagine è responsabile dell'inizializzazione di Android.Triada.4912.

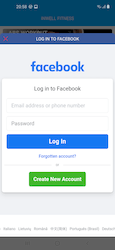

A luglio Doctor Web ha segnalato la comparsa su Google Play di applicazioni trojan della famiglia Android.PWS.Facebook, che rubano login, password e altre informazioni riservate necessarie per hackerare account Facebook. I programmi erano completamente operativi, per cui le potenziali vittime potevano abbassare la guardia. Per accedere a tutte le funzionalità delle applicazioni e disattivare gli annunci al loro interno, agli utenti veniva suggerito di fare login all'account del social network. Qui era nascosto il principale pericolo. I trojan caricavano in una WebView il vero modulo di autenticazione del sito Facebook, dopodiché iniettavano nella stessa WebView un codice JavaScript specifico il quale rubava i dati. Dopo questo, i login e le password inseriti, insieme ai cookie della sessione, venivano trasmessi ai malintenzionati.

Durante l'anno sono state rilevate numerose altre applicazioni malevole di questo tipo. Un esempio di come questi trojan cercano di rubare le informazioni degli utenti:

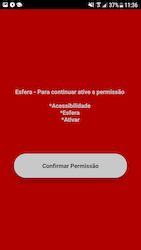

Anche a luglio i nostri analisti di virus hanno scoperto una nuova famiglia di trojan bancari Android.BankBot.Coper. Sono applicazioni malevole modulari che possiedono un meccanismo di infezione a più stadi. Vengono distribuite sotto le apparenze di veri programmi bancari e di altri software. Infettando i dispostivi Android, i trojan cercano di ottenere l'accesso alle funzioni di accessibilità di SO Android (Accessibility Services) le quali permettono loro di controllare completamente il sistema, e inoltre, simulare le azioni degli utenti. Tra l'altro, tramite le loro funzionalità possono intercettare e inviare messaggi SMS, effettuare richieste USSD, bloccare e sbloccare lo schermo, visualizzare notifiche push e finestre di phishing, funzionare come keylogger (intercettare informazioni inserite sulla tastiera) ecc. Oltre a ciò, possiedono vari meccanismi di autoprotezione.

A novembre l'azienda Doctor Web ha pubblicato uno studio su modelli di smartwatch bambino popolari nella Russia, mirato a cercare potenziali vulnerabilità in tali dispositivi. L'analisi condotta ha evidenziato un livello insoddisfacente della loro sicurezza. Ad esempio, su uno dei modelli sono state rilevate applicazioni trojan preinstallate. Su alcuni altri modelli, per l'accesso alle funzionalità di gestione remota sono utilizzate password standard che in alcuni casi non è possibile modificare. Oltre a ciò, su alcuni smartwatch bambino non è utilizzata la cifratura durante la trasmissione di dati sensibili. Di seguito è riportata una tabella riassuntiva con le principali vulnerabilità individuate:

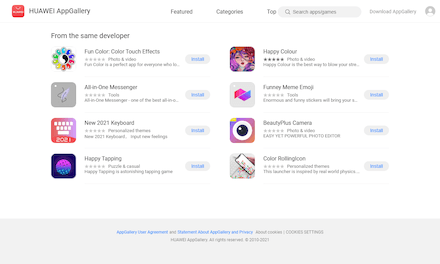

L'anno passato i nostri specialisti anche hanno rilevato i primi programmi malevoli su AppGallery ― store di applicazioni per dispostivi Android ufficiale di Huawei. In particolare, tra di essi erano trojan multicomponente della famiglia Android.Joker, questo caso abbiamo segnalato nella primavera. Una delle funzionalità principali di questi trojan è iscrivere i proprietari di dispostivi Android a servizi digitali a pagamento. All'insaputa delle loro vittime scaricavano e lanciavano moduli malevoli, dopodiché caricavano siti web su cui sottoscrivevano automaticamente abbonamenti a servizi. Per fare questo, inserivano nei campi corrispondenti dei moduli web il numero di telefono dell'utente e il codice pin di conferma operazione intercettato.

Alcune delle applicazioni malevole rilevate sono mostrate sullo screenshot sotto:

Nell'autunno su AppGallery sono state trovate decine di giochi con un trojan incorporato Android.Cynos.7.origin. Era un modulo software specializzato che raccoglieva e trasmetteva ai malintenzionati informazioni sui numeri di telefono e sui dispositivi degli utenti, nonché visualizzava annunci pubblicitari. Secondo i dati sulle pagine di queste applicazioni sullo store AppGallery, in totale, sono state installate da almeno 9.300.000 utenti.

Durante l'anno i malintenzionati, per la distribuzione delle più svariate applicazioni malevole, di nuovo sfruttavano attivamente l'argomento della pandemia da COVID-19 e della vaccinazione. Ad esempio, in un programma chiamato Free NET COVID-19 presumibilmente progettato per l'accesso a internet gratuito era nascosto un trojan Android.SmsSpy.830.origin, il quale rubava messaggi SMS.

Il trojan Android.SmsSend.2134.origin veniva distribuito come un programma CoWinHelp attraverso il quale le vittime avrebbero potuto prenotare la vaccinazione. In realtà il trojan inviava un SMS con il link al download della propria copia a tutti i contatti dalla rubrica dell'utente.

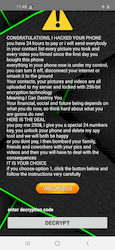

Installando un'applicazione con il nome Coronavirus Tracker, che sarà progettato per seguire statistiche di infezioni, gli utenti dovevano affrontare un trojan ransomware Android.Locker.7145. Questo bloccava i dispositivi e chiedeva un riscatto per lo sblocco.

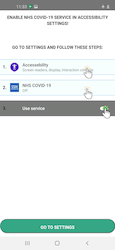

Neanche i trojan bancari stavano in disparte. Ad esempio, i malintenzionati creavano falsi programmi che imitavano vere applicazioni per il tracciamento volontario di contatti, l'avviso su possibili rischi di infezione e il controllo dello stato vaccinale. Così, il banker Android.BankBot.904.origin fingeva di essere l'applicazione NHS COVID-19 del Sistema sanitario nazionale del Regno Unito, mentre Android.BankBot.612.origin si spacciava per il programma TousAntiCovid del Ministero della Salute della Francia.

Statistiche

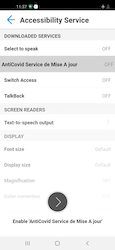

Similmente all'anno precedente, anche nel 2021 gli utenti di dispostivi Android dovevano predominantemente affrontare gli svariati programmi malevoli. Secondo le statistiche sui rilevamenti tramite i prodotti antivirus Dr.Web per Android, essi rappresentavano il 83,94% di tutte le minacce rilevate su dispositivi protetti. Alla seconda posizione per diffusione di nuovo si trovano le applicazioni adware e i moduli pubblicitari specializzati incorporati in giochi e altri software ― la loro percentuale era del 10,64% I programmi potenzialmente pericolosi mantengono il terzo posto con una percentuale del 4,67%. Il software indesiderato è rimasto sulla quarta posizione — viene rilevato nello 0,75% dei casi.

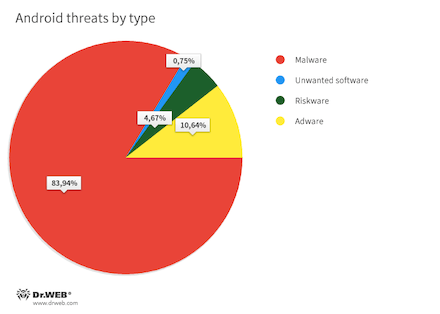

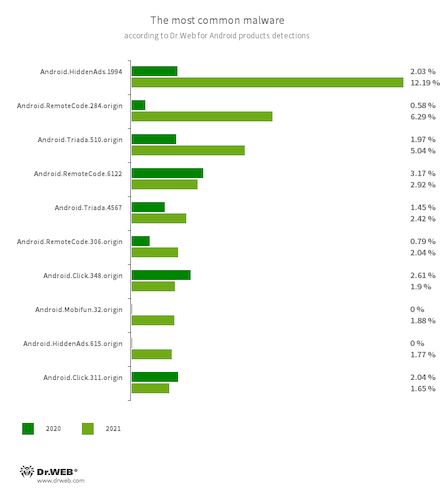

Rispetto all'anno precedente, lo schieramento della squadra del malware è alquanto cambiato. Così, sono venute alla ribalta le applicazioni trojan della famiglia Android.HiddenAds, conosciuta dal 2016. Sono pericolosi perché mostrano fastidiosi annunci pubblicitari — banner e filmati, i quali spesso si sovrappongono alle finestre degli altri programmi e persino all'interfaccia del sistema operativo interferendo con il normale utilizzo dei dispositivi Android. Allo stesso tempo, tali applicazioni malevole "si nascondono" agli utenti — ad esempio, celano le proprie icone dalla schermata iniziale. Il numero di attacchi con queste applicazioni è aumentato del 6,7%, ed esse rappresentano il 23,59% dei rilevamenti di tutte le applicazioni malevole. Dunque, quasi ogni quarto trojan riscontrato dagli utenti l'anno passato apparteneva a questa famiglia veterana, il che la rende una delle minacce Android attualmente più diffuse.

L'analisi delle statistiche ha mostrato che la variante più attiva di questa famiglia è stato il trojan Android.HiddenAds.1994 (12,19% degli attacchi). Allo stesso tempo, a ottobre i nostri specialisti ne hanno identificato una nuova versione, Android.HiddenAds.3018. La sua particolarità consiste nel fatto che gli autori di virus attribuiscono alle copie del trojan distribuite nomi dei pacchetti software di vere applicazioni da Google Play. Tale tattica può essere utilizzata, ad esempio, per aggirare i meccanismi di verifica delle applicazioni su dispositivi Android o su risorse internet attraverso cui queste applicazioni vengono distribuite. Una volta comparsa, la variante aggiornata è iniziata gradualmente a predominare sulla variante precedente la cui attività diminuiva. Ci sono tutti i motivi per ritenere che col tempo possa soppiantarla completamente.

Le applicazioni malevole il cui compito principale è scaricare altro software, nonché eseguire codice arbitrario hanno perso qualche posizione. Ciononostante, sono ancora una delle minacce Android più attive e serie. Ad esse appartengono numerosi campioni delle famiglie Android.RemoteCode (15,79% dei rilevamenti software malevolo), Android.Triada (15,43%), Android.DownLoader (6,36%), Android.Mobifun (3,02%), Android.Xiny (1,84%) e altre ancora. Anche attraverso tutt'esse gli autori di virus cercano di guadagnare denaro. Ad esempio, partecipando a vari partner program e implementando tutti i tipi di schemi criminali — monetizzazione del traffico tramite l'aumento truffaldino del numero di download e installazioni di giochi e applicazioni, iscrizione di utenti a servizi digitali a pagamento, distribuzione di altri trojan ecc.

Sono rimasti tra le applicazioni malevole più diffuse anche i trojan clicker dalla famiglia Android.Click (10,52% dei rilevamenti), i quali anche sono strumenti per generare reddito illegale. Sono in grado di simulare le azioni utente — ad esempio, caricare siti con pubblicità, fare clic su banner, andare a link, abbonare automaticamente a servizi a pagamento ed eseguire altre attività malevole.- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Trojan progettati per la visualizzazione di pubblicità invadenti. I campioni di questa famiglia spesso vengono distribuiti sotto le apparenze di applicazioni innocue e in alcuni casi vengono installati nella directory di sistema da altri programmi malevoli. Infiltrandosi sui dispositivi Android, tali trojan adware di solito nascondono all'utente la propria presenza sul sistema — per esempio, nascondono l'icona dell'applicazione dal menu della schermata principale.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.306.origin

- Programmi malevoli che caricano ed eseguono codice arbitrario. A seconda della variante, possono anche caricare vari siti web, passare a link, cliccare su banner pubblicitari, iscrivere gli utenti a servizi a pagamento ed eseguire altre operazioni.

- Android.Triada.510.origin

- Android.Triada.4567.origin

- Trojan multifunzionali che eseguono una varietà di azioni malevole. Appartengono a una famiglia di applicazioni trojan che si infiltrano nei processi di tutti i programmi in esecuzione. Diversi campioni di questa famiglia sono riscontrabili nel firmware di dispositivi Android in cui i malintenzionati li incorporano in fase di produzione. Inoltre, alcune loro varianti possono sfruttare vulnerabilità per ottenere l'accesso a file e directory protetti del sistema.

- Android.Click.348.origin

- Android.Click.311.origin

- Applicazioni malevole che in autonomo caricano siti, cliccano su banner pubblicitari e passano a link. Possono diffondersi sotto le mentite spoglie di programmi innocui senza destare sospetti nell'utente.

- Android.Mobifun.32.origin

- Dropper che propaga il trojan Android.Mobifun.29.origin. Quest'ultimo è lui stesso un dropper e funge da elemento intermedio nella catena di consegna del payload (altri programmi malevoli) su dispositivi Android.

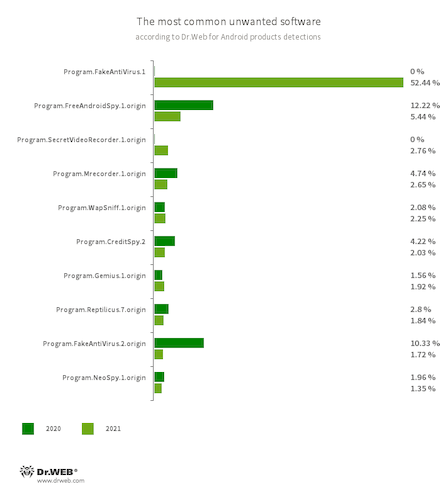

Nel 2021 più della metà (55,71%) delle applicazioni indesiderate rilevate su dispositivi Android erano programmi della famiglia Program.FakeAntiVirus. È quasi 3,5 volte in più rispetto all'anno precedente. Tali programmi simulano il funzionamento di antivirus, rilevano minacce inesistenti e suggeriscono di acquistare le proprie versioni complete per curare l'infezione e risolvere i problemi.

Oltre a quanto già detto, i prodotti antivirus Dr.Web per Android di nuovo rilevavano un gran numero di programmi specializzati che consentono di monitorare l'attività degli utenti, raccogliere informazioni su di loro, nonché gestire i dispositivi da remoto.

- Program.FakeAntiVirus.1

- Program.FakeAntiVirus.2.origin

- Rilevamento di programmi adware che imitano il funzionamento di software antivirus. Tali programmi possono segnalare minacce inesistenti e ingannare gli utenti chiedendo di pagare per l'acquisto di una versione completa.

- Program.FreeAndroidSpy.1.origin

- Program.SecretVideoRecorder.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Program.NeoSpy.1.origin

- Applicazioni che monitorano i proprietari di dispositivi Android e possono essere utilizzati per il cyberspionaggio. Sono in grado di controllare la posizione dei dispositivi, raccogliere dati circa la corrispondenza SMS, conversazioni sui social network, copiare documenti, foto e video, ascoltare telefonate e l'ambiente ecc.

- Program.WapSniff.1.origin

- Programma per l'intercettazione dei messaggi nel programma di messaggistica WhatsApp.

- Program.CreditSpy.2

- Rilevamento di programmi studiati per assegnare il rating bancario sulla base dei dati personali degli utenti. Tali applicazioni caricano sul server remoto messaggi SMS, informazioni sui contatti dalla rubrica, la cronologia delle chiamate e altre informazioni.

- Program.Gemius.1.origin

- Programma che raccoglie le informazioni sui dispositivi mobili Android e su quello come vengono utilizzati. Insieme ai dati tecnici, raccoglie informazioni riservate — quelle sulla posizione del dispositivo, sui segnalibri salvati nel browser, sulla cronologia delle visite a siti, nonché sugli indirizzi internet inseriti.

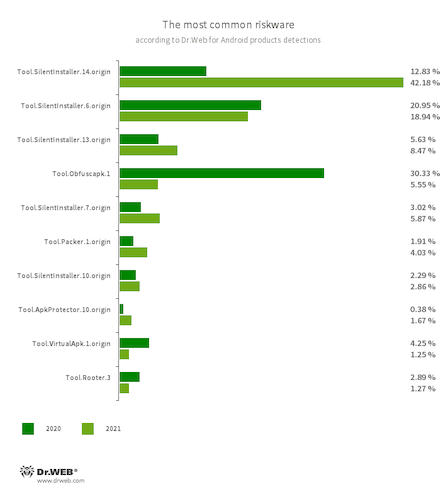

I programmi potenzialmente pericolosi più diffusi di nuovo erano utility specializzate che consentono di lanciare applicazioni Android senza installazione. Tra di esse erano diversi campioni della famiglia Tool.SilentInstaller. Si sono piazzati con sicurezza al primo posto per numero di rilevamenti su dispositivi utente con il 79,51% del totale di programmi rilevati che comportano un rischio potenziale. È il 53,28% in più rispetto all'anno precedente.

Inoltre, continuano a essere utilizzati dai malintenzionati gli svariati programmi di offuscazione e impacchettamento. Utilizzandoli, gli autori di virus cercano di proteggere applicazioni malevole dall'essere analizzate dagli specialisti di sicurezza informatica e rilevate dagli antivirus. Le applicazioni protette dalle simili utility venivano rilevate su dispositivi Android nel 14,16% dei casi.

Alla terza posizione per numero di rilevamenti si trovano utility che consentono di ottenere i permessi di root. Tali strumenti possono funzionare insieme ad applicazioni trojan consentendo ad essi, ad esempio, di infettare la directory di sistema di dispostivi Android. Rappresentano il 2,59% dei rilevamenti di software potenzialmente pericoloso.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

- Piattaforme software potenzialmente pericolose che consentono alle applicazioni di eseguire file apk senza installarli. Creano un ambiente di esecuzione virtuale che non influisce sul sistema operativo principale.

- Tool.Obfuscapk.1

- Rilevamento di applicazioni protette tramite l'utility di offuscamento Obfuscapk. Questa utility viene utilizzata per modificare e offuscare automaticamente il codice sorgente di applicazioni Android per complicarne il reverse engineering. I malintenzionati la impiegano per proteggere software malevolo e altri programmi pericolosi dal rilevamento dagli antivirus.

- Tool.ApkProtector.10.origin

- Rilevamento di applicazioni Android protette dal software packer ApkProtector. Questo packer non è malevolo, tuttavia, i malintenzionati possono utilizzarlo nella creazione di programmi trojan e indesiderati per renderne più difficile il rilevamento da parte degli antivirus.

- Tool.Packer.1.origin

- Utility packer specializzata studiata per proteggere applicazioni Android dalla modifica e dal reverse engineering. Non è malevola, ma può essere utilizzata per la protezione di programmi sia innocui che trojan.

- Tool.Rooter.3

- Un'utility per l'ottenimento dei permessi di root su dispositivi Android, che utilizza vari exploit. Oltre ai proprietari di dispositivi Android, può essere utilizzata dai malintenzionati e programmi malevoli.

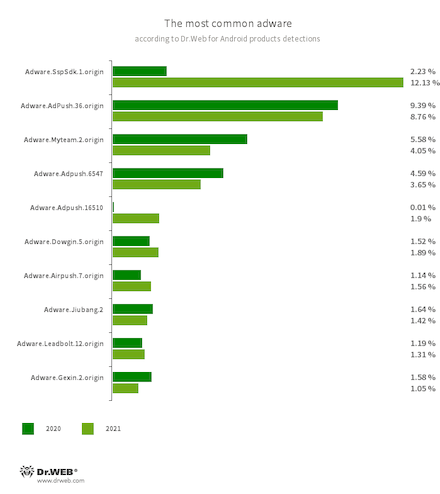

Gli adware più frequenti su dispositivi utente erano applicazioni con moduli che mostravano notifiche e finestre di dialogo, nonché scaricavano e suggerivano agli utenti di installare vari giochi e programmi. Oltre a ciò, di nuovo risultavano frequenti moduli incorporati in applicazioni che visualizzavano banner pubblicitari al di fuori di queste applicazioni.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16510

- Adware.MyTeam.2.origin

- Adware.Dowgin.5.origin

- Adware.Airpush.7.origin

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Gexin.2.origin

- Moduli pubblicitari che vengono incorporati dagli sviluppatori nelle loro app per la monetizzazione. Tali moduli visualizzano fastidiosi avvisi, banner e filmati pubblicitari che interferiscono con l'utilizzo dei dispositivi, caricano siti web, e alcuni di essi scaricano e suggeriscono di installare applicazioni. Inoltre, possono raccogliere informazioni confidenziali e trasmetterle sul server remoto.

Minacce su Google Play

Tra le minacce rilevate sullo store Google Play nel 2021 erano presenti numerosi trojan appartenenti alla famiglia Android.Joker. Sono pericolosi per la loro capacità di caricare ed eseguire codice arbitrario, nonché iscrivere automaticamente utenti a servizi digitali a pagamento. Questi trojan venivano distribuiti sotto le apparenze di svariate applicazioni — programmi di editing di foto e video, lettori musicali, programmi di messaggistica istantanea, programmi di modifica documenti e quelli per la cura della salute, programmi di traduzione, utility per l'ottimizzazione del sistema e altri ancora. Eseguivano infatti le funzionalità dichiarate affinché le potenziali vittime non sospettino in essi una minaccia. Durante l'anno gli analisti di virus Doctor Web hanno rilevato su Google Play più di 40 varianti precedentemente sconosciute di queste applicazioni malevole, il numero di installazioni delle quali ha superato 1.250.000.

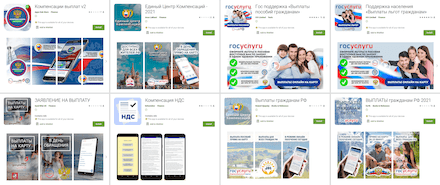

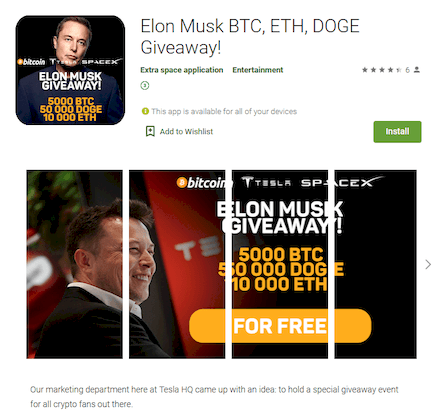

Un'altra minaccia massiccia erano le false applicazioni malevole dalla famiglia Android.FakeApp, utilizzate dai malintenzionati in vari schemi fraudolenti. I simili trojan anche vengono distribuiti sotto le mentite spoglie di programmi utili e innocui, ma in realtà non eseguono le funzionalità dichiarate. I compiti principali della maggior parte di essi è ingannare gli utenti e attirarli su siti fraudolenti, e inoltre, raccogliere quanti più dati riservati possibile. I nostri specialisti hanno rilevato centinaia di simili trojan, scaricati da oltre 1.700.000 utenti.

Similmente all'anno precedente, i popolari schemi in cui venivano utilizzate queste applicazioni malevole sfruttavano l'argomento del sostegno sociale statale della popolazione nella Russia. Così, molti trojan Android.FakeApp venivano distribuiti con il pretesto di programmi studiati per cercare informazioni su sussidi, agevolazioni, rimborsi di un "pagamento IVA eccesivo" e simili, nonché per riscuotere direttamente tali pagamenti. Tuttavia, in realtà, essi solo caricavano siti fraudolenti su cui a ciascun visitatore venivano promessi pagamenti di più migliaia. Per "l'accredito" del sussidio promesso, alle vittime veniva chiesto di pagare una "tassa statale" o una "commissione bancaria" da diverse centinaia a diverse migliaia di rubli. Le vittime dei truffatori non ricevevano in realtà alcun pagamento, ma al contrario, trasferivano i propri soldi ai malintenzionati, e inoltre, fornivano loro i propri dati personali.

Alcune varianti dei trojan visualizzavano periodicamente notifiche con falsi messaggi su sussidi e bonus disponibili. In questo modo, i criminali informatici cercavano di attirare ulteriore attenzione delle potenziali vittime per farle visitare i siti fraudolenti. Esempi di tali notifiche:

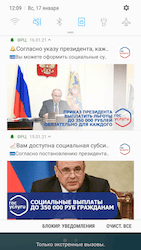

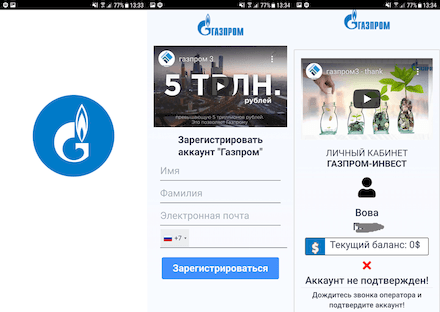

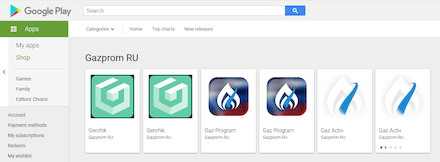

Un altro popolare schema erano offerte di investimenti e di guadagni con il trading di criptovalute, petrolio, gas e altri beni. I simili schemi vengono utilizzati già da diversi anni in attacchi a proprietari di computer. Tuttavia, nell'anno passato è iniziato un uso più attivo anche contro utenti di dispositivi mobili, per cui venivano creati falsi programmi corrispondenti. Saranno progettati per consentire agli utenti di ottenere un reddito passivo da investimenti senza esperienza né conoscenza delle discipline economiche. Per maggiore attrazione, tali trojan spesso venivano distribuiti sotto le mentite spoglie di software ufficiali di note aziende o venivano progettati nello stile di applicazioni finanziarie esistenti.

Sui siti caricati da molti di essi, ai proprietari di dispositivi Android veniva chiesto di registrare un account indicando le proprie informazioni personali e quindi attendere una chiamata "dell'operatore". I dati forniti per la registrazione — nomi, cognomi, indirizzi email e numeri di telefono potevano essere utilizzati dai truffatori per ingannare ulteriormente gli utenti o venduti sul mercato nero.

Esempi di funzionamento di tali trojan:

I falsi programmi finanziari "davano la caccia" non solo agli utenti russi, ma anche a quelli da altri paesi, i quali ugualmente rischiavano di andare a siti contraffatti e cadere nelle reti dei truffatori.

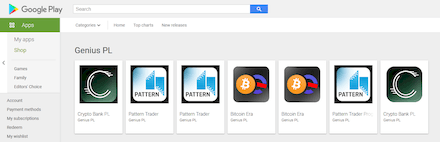

Uno di questi trojan, Android.FakeApp.277, veniva distribuito persino sotto le mentite spoglie di un programma per l'investimento da Elon Musk. In esso le potenziali vittime venivano invitate a "raddoppiare" la quantità della loro criptovaluta inviandola a portafogli crypto che sarebbero quelli dell'azienda Tesla. Questo falso programma non aveva nulla a che vedere né con la nota azienda né con il suo proprietario, e gli utenti ingannati trasferivano la criptovaluta ai truffatori.

Un altro gruppo di trojan di questa famiglia veniva attivamente distribuito sotto le mentite spoglie di applicazioni ufficiali di popolari lotterie russe. Attraverso di essi gli utenti avranno potuto ottenere biglietti lotto gratuiti e partecipare a estrazioni. In realtà, i biglietti non erano veri, e l'estrazione veniva solo simulata — sempre con l'immancabile "fortunato" vincente. Per ottenere la "vincita", le vittime dovevano pagare una "commissione" o "tassa" — e i truffatori si intascavano questi soldi.

Un esempio di come questi trojan ingannano gli utenti:

Venivano impiegati anche altri schemi. Ad esempio, alcuni trojan Android.FakeApp venivano distribuiti sotto le apparenze di applicazioni che i malintenzionati spacciavano per programmi innocui di argomento vario. Tra di essi sono prontuari di moda, animali, natura, oroscopi vari. Altri venivano distribuiti sotto le apparenze di software con informazioni su malattie e metodi per curarle. Nel primo caso, i truffatori non cercavano nemmeno di celare i segni di contraffazione. All'avvio dei programmi, le potenziali vittime finivano inaspettatamente su siti di "incontri online" dubbi e francamente truffaldini su cui, per attirare l'attenzione, spesso veniva simulata la comunicazione con persone reali, e gli utenti venivano invitati a registrarsi, a volte, a pagamento. Nel secondo caso, le vittime finivano su siti che pubblicizzavano qualche farmaco miracoloso il quale "fortunatamente" solo a quel tempo era disponibile e poteva essere acquistato a un prezzo molto vantaggioso.

Le app fittizie venivano distribuite anche con il pretesto di programmi progettati per fornire l'accesso a sconti, coupon e buoni promozionali, nonché omaggi da noti negozi e aziende. Per farle sembrare più convincenti, in esse venivano utilizzati i logo e i nomi di marchi corrispondenti: produttori di elettrodomestici, distributori di carburanti e catene di negozi.

A seconda della variante dei trojan, all'avvio le potenziali vittime venivano invitate a sottoscrivere un abbonamento da 400 rubli e più al giorno o alla settimana, apparentemente richiesto per usufruire di tutte le funzionalità delle app e ottenere i buoni promessi. Tuttavia, come risultato delle loro azioni, loro ricevevano solo codici a barre e QR inutilizzabili. Entro 3 giorni dall'attivazione dell'abbonamento gli utenti potevano cancellarlo. Ma in questo caso i malintenzionati contavano che le vittime o si scorderanno di questi programmi e dei servizi sottoscritti attraverso di essi, o semplicemente non presteranno attenzione al fatto che hanno attivato un costoso servizio con un pagamento periodico.

Tra le minacce rilevate su Google Play erano anche altri tipi di applicazioni malevole. Ad esempio, trojan della famiglia Android.Proxy, che trasformavano i dispositivi infetti in server proxy attraverso cui i malintenzionati reindirizzavano traffico internet. Inoltre, i nostri specialisti hanno rilevato nuove varianti dei trojan pubblicitari Android.HiddenAds.

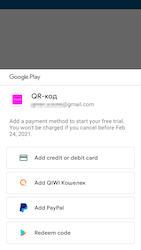

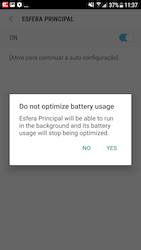

Oltre a questo, sullo store di applicazioni ufficiale comparivano trojan bancari. Uno di essi, Android.Banker.3679, veniva distribuito con il pretesto di un'app per l'utilizzo del programma bonus Esfera della banca Santander ed era destinato a utenti brasiliani.

Le sue funzionalità principali erano il phishing e il furto di dati riservati, mentre il suo bersaglio era l'app bancaria Santander Empresas. Il trojan chiedeva l'accesso alle funzioni di accessibilità del sistema operativo Android attraverso le quali otteneva il controllo del dispositivo e poteva cliccare in autonomo su vari elementi del menu e pulsanti e leggere il contenuto delle finestre di applicazioni.

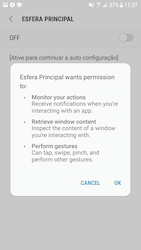

Un altro trojan, Android.Banker.4919, veniva distribuito sotto le mentite spoglie delle app bancarie Resalat Bank e Tose'e Ta'avon Bank e attaccava utenti iraniani. Caricava siti di phishing, nonché aveva funzionalità per il furto di messaggi SMS, ma non poteva farlo a causa di assenza delle autorizzazioni di sistema necessarie.

Esempio di uno dei siti che caricava questo programma malevolo:

Inoltre, i nostri specialisti hanno rilevato applicazioni con moduli pubblicitari incorporati, appartenenti alla famiglia Adware.NewDich, i quali al comando del server di gestione caricavano vari siti web nel browser di dispostivi Android. Per non destare sospetti di attività illeciti, gli adware caricavano siti quando gli utenti non utilizzavano questi programmi.

I moduli Adware.NewDich spesso caricano pagine di vari servizi di affiliazione e pubblicitari che reindirizzano gli utenti a sezioni di programmi collocati su Google Play. In particolare, uno di essi era un'applicazione che risultava essere un trojan bancario ed è stata chiamata Android.Banker.3684. Questo trojan intercettava i login, le password, i codici di verifica monouso inseriti, nonché il contenuto delle notifiche in arrivo, per cui chiedeva la relativa autorizzazione di sistema. Un'altra applicazione pubblicizzata conteneva un modulo adware, Adware.Overlay.1.origin, che caricava pagine web e le visualizzava sopra le finestre di altri programmi.

Trojan bancari

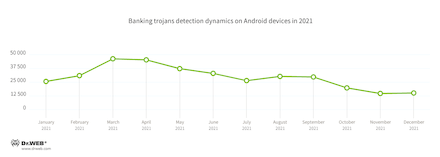

Nel 2021 il numero di trojan bancari rilevati su dispositivi Android è aumentato del 43,74% rispetto all'anno precedente. Le loro numerose varianti rappresentavano il 5,4% di tutti i rilevamenti di programmi malevoli. Il picco della diffusione dei banker Android è stato all'inizio della primavera, dopodiché l'intensità degli attacchi diminuiva gradualmente con un lieve aumento di attività ad agosto e settembre.

Un'aumentata attività di queste applicazioni malevole è in gran parte dovuta alla comparsa di molte nuove famiglie. Ad esempio, all'inizio di gennaio è iniziata la diffusione di un trojan bancario con il nome Oscorp (Android.BankBot.792.origin), mentre a luglio al database dei virus Dr.Web sono stati aggiunti record per il rilevamento di un trojan chiamato S.O.V.A. (Android.BankBot.842.origin). Sempre a quel tempo si è saputo di famiglie denominate Coper e Abere (Android.BankBot.Abere.1.origin). Quest'ultimo è interessante per il fatto che esso viene controllato tramite bot di Telegram. A ottobre gli utenti dovevano affrontare diverse varianti del trojan SharkBot (Android.BankBot.904.origin).

Inoltre, i malintenzionati distribuivano i banker Anatsa (Android.BankBot.779.origin) e Flubot (Android.BankBot.780.origin, Android.BankBot.828.origin). Nonostante il fatto che le loro prime varianti siano comparse alla fine del 2020, la loro maggiore attività si verificava proprio negli ultimi 12 mesi passati.

Allo stesso tempo, rimanevano attivi anche le vecchie famiglie, quali Anubis (Android.BankBot.518.origin, Android.BankBot.670.origin, Android.BankBot.822.origin e altre varianti), Ginp (Android.BankBot.703.origin), Gustuff (Android.BankBot.657.origin, Android.BankBot.738.origin), Medusa (Android.BankBot.830.origin), Hydra (Android.BankBot.563.origin), BRATA (Android.BankBot.915.origin), Alien (Android.BankBot.687.origin, Android.BankBot.745.origin) e Cerberus (Android.BankBot.612.origin, Android.BankBot.8705). Comparivano poi anche nuovi "discendenti" del trojan Cerberus, basati sul suo codice sorgente pubblicato ad accesso aperto alla fine dell'estate 2020. Uno di essi era un banker chiamato ERMAC (Android.BankBot.870.origin) che ha iniziato i suoi attacchi a luglio.

Prospettive e tendenze

Il ricavo di profitti rimane uno degli obiettivi principali degli autori di virus, perciò nell'anno a venire dobbiamo aspettarci la comparsa di nuove applicazioni trojan e indesiderate finalizzate a guadagnare denaro. In quanto la pubblicità è una fonte di reddito sicura e relativamente semplice, i trojan adware non perderanno di importanza. È anche probabile che aumenti il numero di programmi malevoli studiati per scaricare e installare vari software.

Continueranno a comparire nuovi trojan bancari, molti di cui combineranno in sé ampie funzionalità. Non solo eseguiranno furti di denaro da conti di utenti, ma svolgeranno anche altri compiti.

Si manterrà la minaccia proveniente dai truffatori e dagli svariati falsi programmi che loro distribuiranno. Oltre a ciò, sono possibili nuovi attacchi con l'utilizzo di trojan che rubano informazioni riservate, nonché una crescita dei casi di utilizzo di programmi spyware.

Dobbiamo anche aspettarci che sempre più criminali informatici utilizzeranno diversi programmi di offuscazione e impacchettamento per la protezione del software malevolo.

Da parte sua, l'azienda Doctor Web continuerà a monitorare l'attività dei malintenzionati e rilevare le minacce più urgenti fornendo una protezione affidabile per i nostri utenti. Per la protezione dalle minacce Android vi consigliamo di utilizzare i programmi antivirus Dr.Web per Android, e inoltre, installare tutti gli aggiornamenti correnti del sistema operativo e delle applicazioni utilizzate.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati