Doctor Web: panoramica sull'attività di virus per il 2024

30 gennaio 2025

Tra le minacce mobili, sono stati i più diffusi i programmi trojan pubblicitari, i trojan spia e i software pubblicitari indesiderati. Durante l'anno, si registrava una crescita dell'attività dei trojan bancari. Contemporaneamente il nostro laboratorio dei virus ha rilevato centinaia di nuovi programmi malevoli e indesiderati sullo store di app Google Play.

Gli analisti internet notavano un'alta attività dei truffatori online, il cui arsenale è stato ampliato con nuovi schemi di inganno.

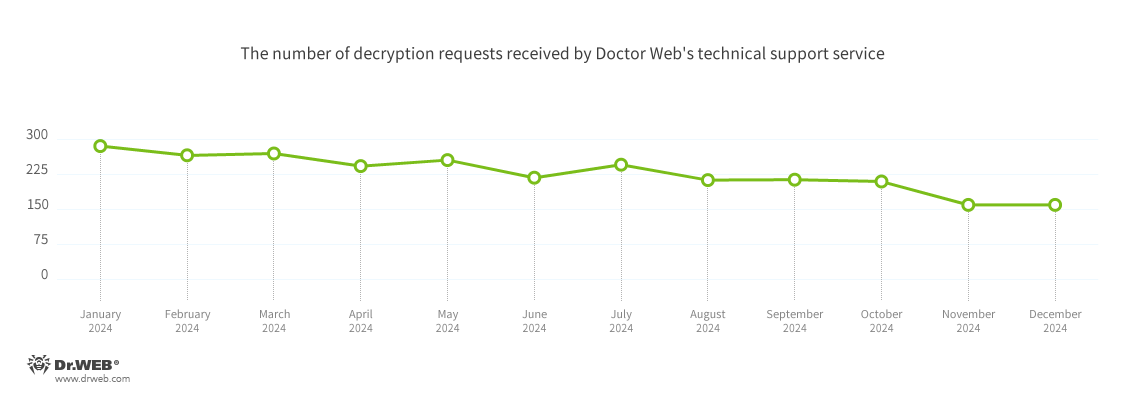

Rispetto al 2023, è diminuito il numero di richieste utente per la decriptazione di file colpiti dalle attività dei trojan di criptazione. Allo stesso tempo, i nostri specialisti osservavano numerosi eventi relativi alla sicurezza informatica. Durante l'anno, l'azienda Doctor Web ha indagato su diversi attacchi mirati, ha identificato un'ennesima infezione di set top box TV con sistema operativo Android, nonché ha respinto un attacco alla propria infrastruttura.

Principali tendenze dell'anno

- Persiste l'alta attività dei trojan creati con l'utilizzo del linguaggio di scripting AutoIt

- Tra le minacce più diffuse erano gli script malevoli

- Tra le minacce email prevalevano gli script malevoli e i vari programmi trojan

- Sono stati registrati nuovi attacchi mirati

- Malintenzionati sfruttano più spesso la tecnologia eBPF per nascondere l'attività malevola

- Diminuito il numero di richieste di decriptazione di file colpiti dai trojan ransomware

- Alta attività dei truffatori internet

- Trojan bancari mobili venivano utilizzati più spesso

- Rilevate molte nuove minacce sullo store di app Google Play

Eventi più interessanti del 2024

A gennaio gli specialisti Doctor Web hanno riferito di un trojan cryptominer, Trojan.BtcMine.3767, che era nascosto in programmi pirata i quali venivano distribuiti attraverso un canale Telegram appositamente creato e una serie di siti internet. Il malware ha infettato decine di migliaia di computer Windows. Per ottenere persistenza nel sistema sotto attacco, esso creava nella pianificazione un'attività per il proprio avvio automatico e aggiungeva sé stesso alle eccezioni dell'antivirus Windows Defender. Quindi incorporava nel processo explorer.exe (Esplora file di Windows) un componente direttamente responsabile del mining di criptovaluta. Trojan.BtcMine.3767 inoltre consentiva di effettuare una serie di altre azioni dannose — ad esempio, installare un rootkit fileless, bloccare l'accesso a siti e impedire l'aggiornamento del sistema operativo.

A marzo la nostra azienda ha pubblicato uno studio su un attacco mirato a un'impresa russa dell'industria metalmeccanica. L'indagine sull'incidente ha rivelato un vettore di infezione a più stadi e l'utilizzo simultaneo di più applicazioni malevole da parte dei malintenzionati. Di maggior interesse era il backdoor JS.BackDoor.60 attraverso cui avveniva la principale interazione tra gli attaccanti e il computer infetto. Questo trojan utilizza un proprio framework in linguaggio JavaScript ed è costituito da un corpo base e da moduli ausiliari. Consente di rubare file dai dispositivi infetti, monitorare informazioni digitate sulla tastiera, creare screenshot, scaricare i propri aggiornamenti ed estendere le proprie funzionalità tramite il caricamento di nuovi moduli.

A maggio gli analisti dei virus Doctor Web hanno rilevato un trojan clicker denominato Android.Click.414.origin in un'applicazione per la gestione di giocattoli per adulti Love Spouse, nonché in un'applicazione per il monitoraggio dell'attività fisica QRunning — entrambe venivano distribuite attraverso Google Play. Android.Click.414.origin era mascherato da componente per la raccolta di informazioni di debug ed era incorporato in diverse nuove versioni di questi programmi. In seguito, gli sviluppatori di Love Spouse hanno rilasciato una versione aggiornata che non conteneva più il trojan. Non c'è stata alcuna reazione da parte degli autori del secondo programma. Android.Click.414.origin aveva un'architettura modulare e con l'ausilio dei propri componenti era in grado di eseguire varie azioni dannose: raccogliere dati sul dispositivo infetto, caricare segretamente pagine web, visualizzare annunci pubblicitari, effettuare clic e interagire con il contenuto delle pagine caricate.

A luglio abbiamo parlato della comparsa della versione Linux di un noto trojan di accesso remoto, TgRat, utilizzato per attacchi mirati a computer. La nuova variante dell'applicazione malevola, denominata Linux.BackDoor.TgRat.2, è stata identificata durante un'indagine su un incidente di sicurezza informatica con cui ci ha contattati uno dei provider di hosting. L'antivirus Dr.Web aveva rilevato un file sospetto su un server di uno dei suoi clienti — questo è stato identificato come un dropper di backdoor il quale installava il trojan. I malintenzionati gestivano Linux.BackDoor.TgRat.2 tramite un gruppo Telegram privato utilizzando un bot Telegram ad esso connesso. Tramite il programma di messaggistica, loro potevano scaricare file dal sistema compromesso, catturare schermate, eseguire comandi in remoto o caricare file sul computer utilizzando gli allegati nella chat.

All'inizio di settembre sul sito dell'azienda Doctor Web è stato pubblicato un materiale che parlava di un attacco mirato non riuscito a una grande impresa russa dell'industria del trasporto di merci ferroviario. Qualche mese prima i collaboratori del dipartimento di sicurezza informatica di questa azienda avevano registrato un'email sospetta con un file ad essa allegato. Dallo studio effettuato dai nostri analisti dei virus è emerso che questo era una scorciatoia Windows mascherata da documento pdf, in cui erano trascritti parametri di avvio dell'interprete comandi PowerShell. L'apertura di questa scorciatoia doveva portare a un'infezione in più fasi del sistema di destinazione da contemporaneamente più programmi malevoli per cyberspionaggio. Uno di questi era Trojan.Siggen27.11306 che sfruttava la vulnerabilità CVE-2024-6473 di Yandex Browser per l'intercettazione dell'ordine di ricerca di DLL (DLL Search Order Hijacking). Il trojan collocava nella directory di installazione del browser una libreria dll con il nome di un componente di sistema, Wldp.dll, responsabile di garantire la sicurezza dell'avvio di applicazioni. In quanto il file malevolo si trovava nella cartella dell'applicazione, all'avvio di quest'ultima, in conseguenza della vulnerabilità del browser, alla libreria trojan veniva data una priorità più alta, ed essa veniva caricata per prima. Essa inoltre riceveva tutti i permessi del browser stesso. Questa vulnerabilità in seguito è stata risolta.

Qualche tempo dopo i nostri specialisti hanno segnalato un ennesimo attacco ai box TV basati su sistema operativo Android. Nella campagna veniva adoperato un programma malevolo, denominato Android.Vo1d, il quale ha contagiato quasi 1.300.000 dispositivi degli utenti da 197 paesi. Questo era un backdoor modulare che collocava i propri componenti nell'area di sistema e su comando dei malintenzionati poteva scaricare e avviare di nascosto altre applicazioni.

Oltre a ciò, a settembre è stato registrato un attacco mirato alle risorse della nostra azienda. Gli specialisti Doctor Web hanno prontamente stroncato il tentativo di danneggiare l'infrastruttura respingendo con successo l'attacco. Nessuno dei nostri utenti è stato colpito.

Ad ottobre gli analisti dei virus Doctor Web hanno informato del rilevamento di alcuni nuovi malware per sistema operativo Linux. Sono stati rilevati grazie a un'indagine su attacchi a dispositivi con il database management system Redis installato, il quale diventa sempre più spesso oggetto dell'attenzione dei cybercriminali che sfruttano in esso diverse vulnerabilità. Tra le minacce individuate erano backdoor, dropper e una nuova variante di un rootkit che installava sui dispositivi compromessi un trojan cryptominer, Skidmap. Questo cryptominer è attivo dal 2019, e il suo obiettivo principale sono risorse aziendali — grandi server e ambienti cloud.

Lo stesso mese, il nostro laboratorio dei virus ha scoperto una campagna su larga scala per la distribuzione dei programmi malevoli per estrazione e furto di criptovalute. Dalle attività dei malintenzionati sono stati colpiti oltre 28.000 utenti, la maggior parte dei quali erano in Russia. I trojan erano nascosti in software pirata per la cui distribuzione venivano utilizzati siti fraudolenti creati s ulla piattaforma GitHub. Inoltre, gli autori dei virus inserivano i link al download delle applicazioni malevole sotto filmati pubblicati sulla piattaforma YouTube.

A novembre i nostri specialisti hanno scoperto una serie di nuove varianti del programma trojan Android.FakeApp.1669, il cui compito è quello di caricare siti. A differenza della maggior parte degli altri programmi malevoli simili, Android.FakeApp.1669 ottiene gli indirizzi dei siti di destinazione dal record TXT dei server DNS malevoli, per cui utilizza codice modificato della libreria open source dnsjava. Allo stesso tempo, il trojan manifesta l'attività malevola solo in caso di connessione a internet tramite determinati provider. Negli altri casi, funziona come un software innocuo.

Alla fine del 2024, nel processo di indagine su una richiesta di uno dei nostri clienti, gli specialisti del laboratorio dei virus Doctor Web hanno individuato un'attiva campagna hacker orientata principalmente agli utenti dall'Asia sud-orientale. Nel corso degli attacchi, i criminali informatici adoperavano tutta una serie di applicazioni malevole, nonché facevano uso di metodi e tecniche che solo stanno guadagnando popolarità tra gli autori dei virus. In particolare, sfruttavano la tecnologia eBPF (extended Berkeley Packet Filter), creata per un controllo avanzato sul sottosistema di rete del sistema operativo Linux e sul funzionamento di processi. Questa tecnologia veniva utilizzata per mascherare l'attività di rete e i processi malevoli, raccogliere informazioni riservate, nonché bypassare i firewall e i sistemi di rilevamento di intrusioni. Un'altra tecnica consisteva nel memorizzare le impostazioni del software trojan non su un server di comando e controllo, ma su piattaforme pubbliche, come la piattaforma GitHub e i blog. La terza caratteristica degli attacchi è stato l'utilizzo di framework post-sfruttamento insieme ad applicazioni malevole. Sebbene tali strumenti non siano malevoli e vengano utilizzati per l'audit di sicurezza di sistemi informatici, le loro funzionalità e la presenza di database di vulnerabilità sono in grado di espandere le possibilità degli attaccanti.

Situazione di virus

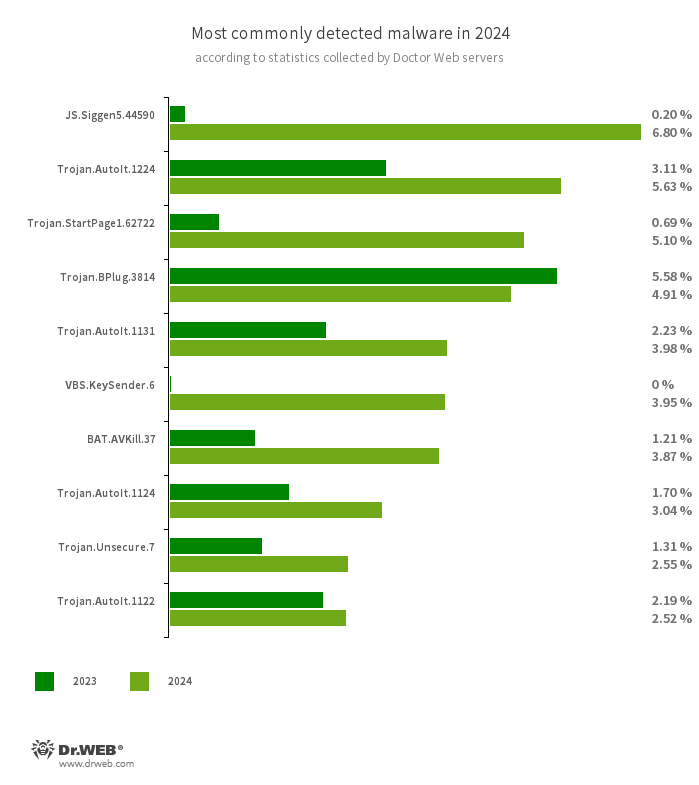

Secondo i dati delle statistiche di rilevamento dell'antivirus Dr.Web, nel 2024 il numero totale di minacce rilevate è aumentato del 26,20% rispetto al 2023. Il numero di minacce uniche è cresciuto del 51,22%. Tra i programmi malevoli più frequentemente riscontrati erano i trojan creati in linguaggio di scripting AutoIt, che vengono distribuiti come parte di altri malware per complicarne il rilevamento. Inoltre, gli utenti dovevano affrontare i vari script malevoli e i trojan di visualizzazione di annunci pubblicitari.

- JS.Siggen5.44590

- Codice malevolo aggiunto a una libreria JavaScript pubblica es5-ext-main. Visualizza un messaggio specifico se il pacchetto è installato su un server con un fuso orario di città russe.

- Trojan.AutoIt.1224

- Trojan.AutoIt.1131

- Trojan.AutoIt.1124

- Trojan.AutoIt.1222

- Rilevamento di una versione impacchettata del programma trojan Trojan.AutoIt.289 scritto nel linguaggio di script AutoIt. Viene distribuita come parte di un gruppo di diverse applicazioni malevole: un miner di criptovalute, un backdoor e un modulo per la propagazione autonoma. Trojan.AutoIt.289 esegue varie azioni malevole che ostacolano il rilevamento del payload principale.

- Trojan.StartPage1.62722

- Programma malevolo che sostituisce furtivamente la pagina iniziale nelle impostazioni del browser.

- Trojan.BPlug.3814

- Rilevamento di componenti malevoli di un'estensione browser WinSafe. Questi componenti rappresentano script JavaScript che visualizzano pubblicità invadenti in browser.

- VBS.KeySender.6

- Script malevolo che in ciclo infinito cerca finestre con il testo mode extensions, разработчика e розробника e invia ad esse un evento di premuta del pulsante Escape chiudendole forzatamente ("разработчика" – rus. "di sviluppatore", "розробника" – ucr. "di sviluppatore").

- BAT.AVKill.37

- Componente del programma trojan Trojan.AutoIt.289. Questo script avvia altri componenti del malware, li imposta in esecuzione automatica tramite la pianificazione Windows, nonché li aggiunge alle eccezioni dell'antivirus Windows Defender.

- Trojan.Unsecure.7

- Trojan che blocca l'avvio degli antivirus e di altri software tramite i criteri AppLocker in sistema operativo Windows.

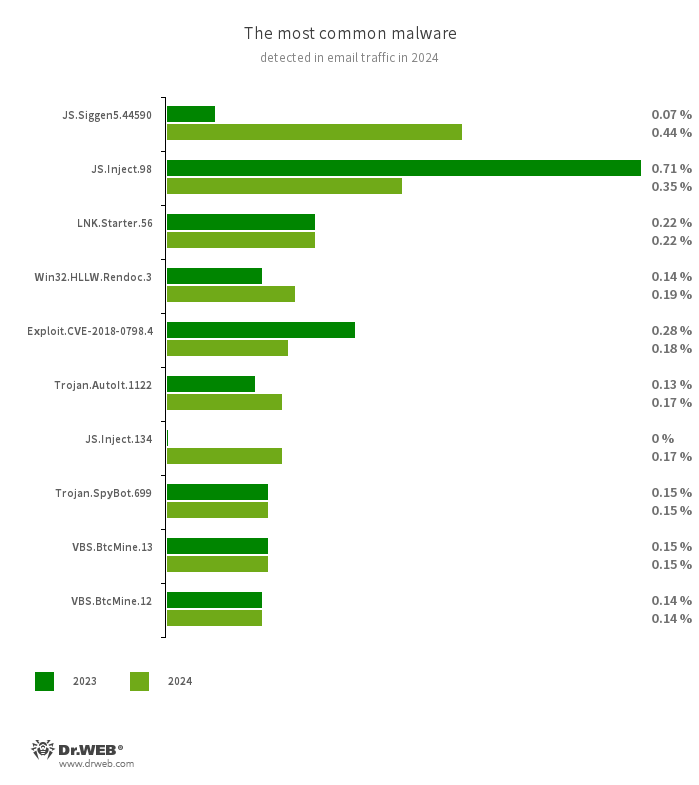

Tra le minacce email, i più diffusi sono stati i vari script malevoli e tutti i tipi di programmi trojan, quali backdoor, downloader e dropper di malware, trojan con funzionalità spia, applicazioni malevole per il mining di criptovalute e altri ancora. I malintenzionati inviavano, inoltre, i documenti di phishing, che spesso rappresentano falsi moduli di autenticazione su popolari siti. Oltre a questo, gli utenti si imbattevano nei worm e nelle applicazioni malevole che sfruttano vulnerabilità in documenti Microsoft Office.

- JS.Siggen5.44590

- Codice malevolo aggiunto a una libreria JavaScript pubblica es5-ext-main. Visualizza un messaggio specifico se il pacchetto è installato su un server con un fuso orario di città russe.

- JS.Inject

- Una famiglia di script malevoli, scritti nel linguaggio JavaScript. Incorporano uno script malevolo nel codice HTML di pagine web.

- LNK.Starter.56

- Rilevamento di una scorciatoia appositamente formata che viene distribuita tramite unità rimovibili e, per fuorviare gli utenti, ha l'icona di un disco. Alla sua apertura, vengono avviati script VBS malevoli da una directory nascosta situata sulla stessa unità della scorciatoia.

- Win32.HLLW.Rendoc.3

- Un worm di rete che si diffonde, tra l'altro, anche attraverso dispositivi rimovibili.

- Exploit.CVE-2018-0798.4

- Exploit per l'utilizzo di vulnerabilità nel software Microsoft Office, che consente di eseguire codice arbitrario.

- Trojan.AutoIt.1122

- Rilevamento di una versione impacchettata del programma trojan Trojan.AutoIt.289 scritto nel linguaggio di script AutoIt. Viene distribuita come parte di un gruppo di diverse applicazioni malevole: un miner di criptovalute, un backdoor e un modulo per la propagazione autonoma. Trojan.AutoIt.289 esegue varie azioni malevole che ostacolano il rilevamento del payload principale.

- Trojan.SpyBot.699

- Un trojan banker multi-modulo. Consente ai criminali informatici di scaricare e avviare varie applicazioni ed eseguire codice arbitrario sul dispositivo infetto.

- VBS.BtcMine.13

- VBS.BtcMine.12

- Script malevolo nel linguaggio VBS che esegue il mining di criptovalute nascosto.

Ransomware di criptazione

Rispetto al 2023, nel 2024 il servizio di supporto tecnico Doctor Web ha ricevuto il 33,05% in meno di richieste dagli utenti interessati dai programmi trojan ransomware di criptazione. La dinamica di registrazione delle richieste di decriptazione di file è presentata sul diagramma sotto:

I ransomware di criptazione più diffusi nel 2024:

- Trojan.Encoder.35534 (13,13% delle richieste utente)

- Ransomware di criptazione anche conosciuto come Mimic. Durante la ricerca dei file di destinazione da criptare, il trojan utilizza una libreria, everything.dll, di un programma legittimo, Everything, progettato per la ricerca istantanea di file sui computer Windows.

- Trojan.Encoder.3953 (12,10% delle richieste utente)

- Ransomware di criptazione avente più versioni e varianti diverse. Per criptare i file, utilizza l'algoritmo AES-256 in modalità CBC.

- Trojan.Encoder.26996 (7,44% delle richieste utente)

- Ransomware di criptazione conosciuto come STOP Ransomware. Cerca di ottenere la chiave privata dal server remoto, e in caso di insuccesso, utilizza quella trascritta nel codice. Per la criptazione di file il trojan utilizza l'algoritmo a flusso Salsa20.

- Trojan.Encoder.35067 (2,21% delle richieste utente)

- Ransomware di criptazione conosciuto come Macop (una delle varianti di questo trojan è Trojan.Encoder.30572). Ha dimensioni ridotte, di circa 30-40 Kbyte. Questo è in parte dovuto al fatto che il trojan non porta con sé librerie crittografiche di terze parti, e per la criptazione e la generazione delle chiavi si avvale esclusivamente delle funzioni CryptoAPI. Per la criptazione di file utilizza l'algoritmo AES-256, e le chiavi stesse vengono cifrate tramite RSA-1024.

- Trojan.Encoder.37369 (2,10% delle richieste utentes)

- Una delle tante varianti di #Cylance ransomware. Per la criptazione di file utilizza l'algoritmo ChaCha12 con lo schema di scambio di chiavi a curva ellittica Curve25519 (X25519).

Frode online

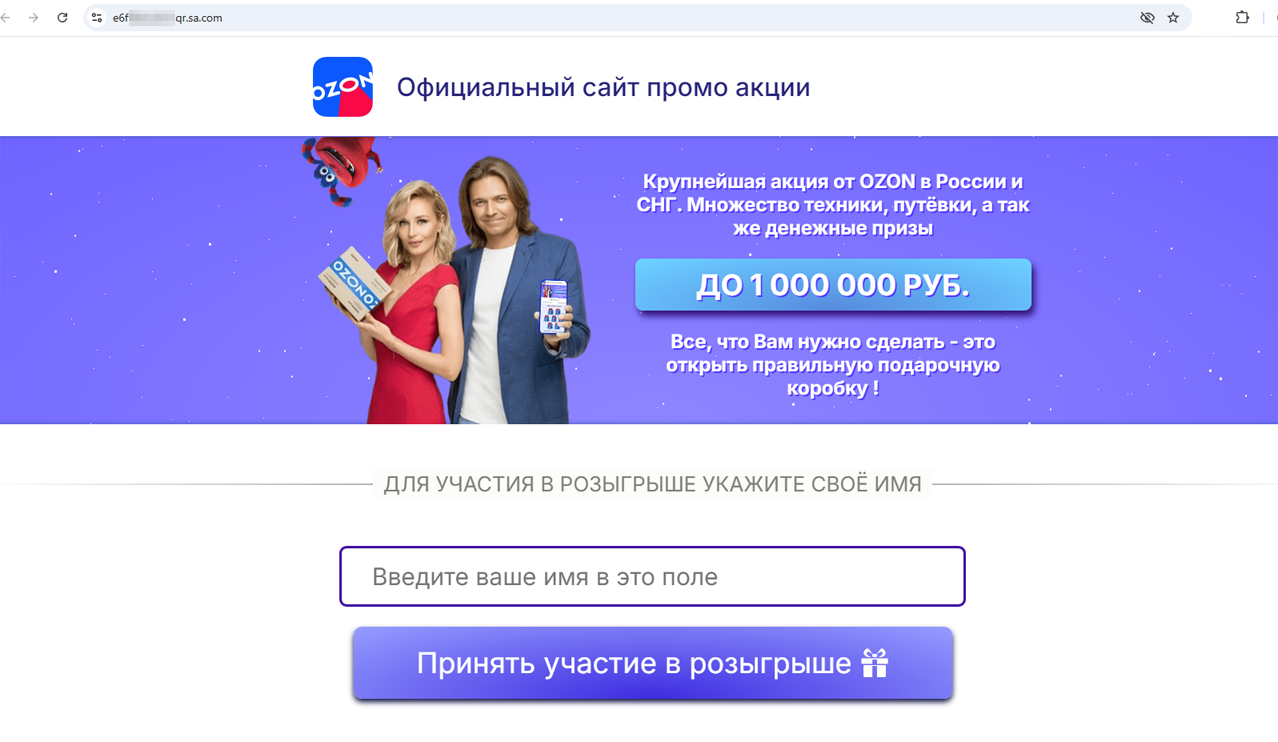

Durante il 2024 gli analisti internet dell'azienda Doctor Web osservavano un'alta attività dei cyber truffatori che utilizzano sia gli scenari di inganno di utenti già diventati tradizionali e sia quelli nuovi. Nel segmento russo di internet di nuovo sono stati i più diffusi gli schemi con l'utilizzo di siti fraudolenti di diversi formati. Uno di essi erano le false risorse internet di negozi online e social network con promozioni ed estrazioni di regali presumibilmente a loro nome. Le potenziali vittime sempre "vincono" su tali siti, ma per ricevere il premio inesistente, vengono invitate a pagare una "commissione".

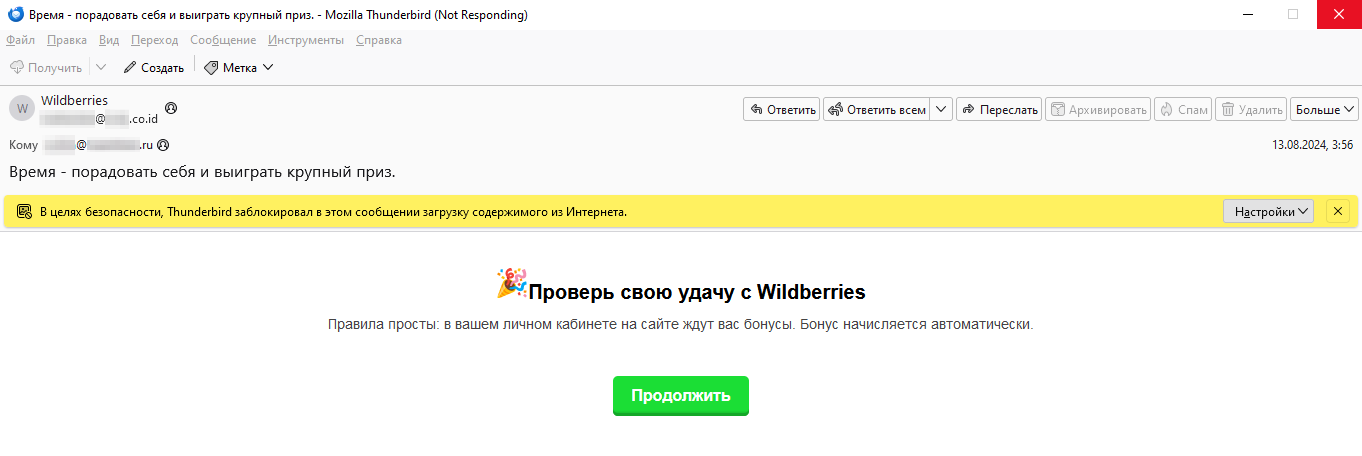

Sito truffa, presumibilmente legato a un negozio online russo, suggerisce al visitatore di partecipare a un'estrazione a premi inesistente

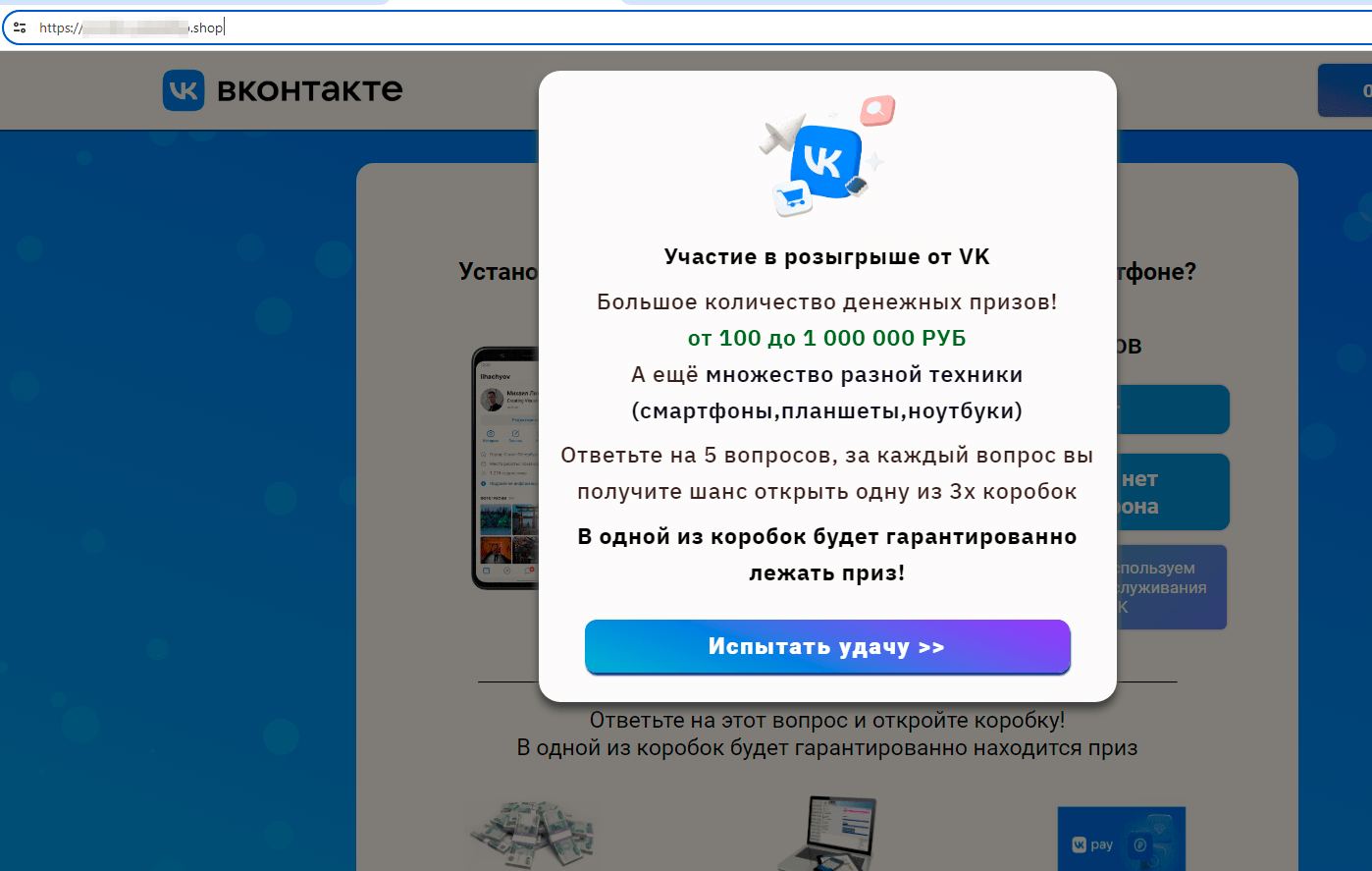

Falso sito del social network invita a "tentare la fortuna" e vincere grandi premi in denaro e altri regali

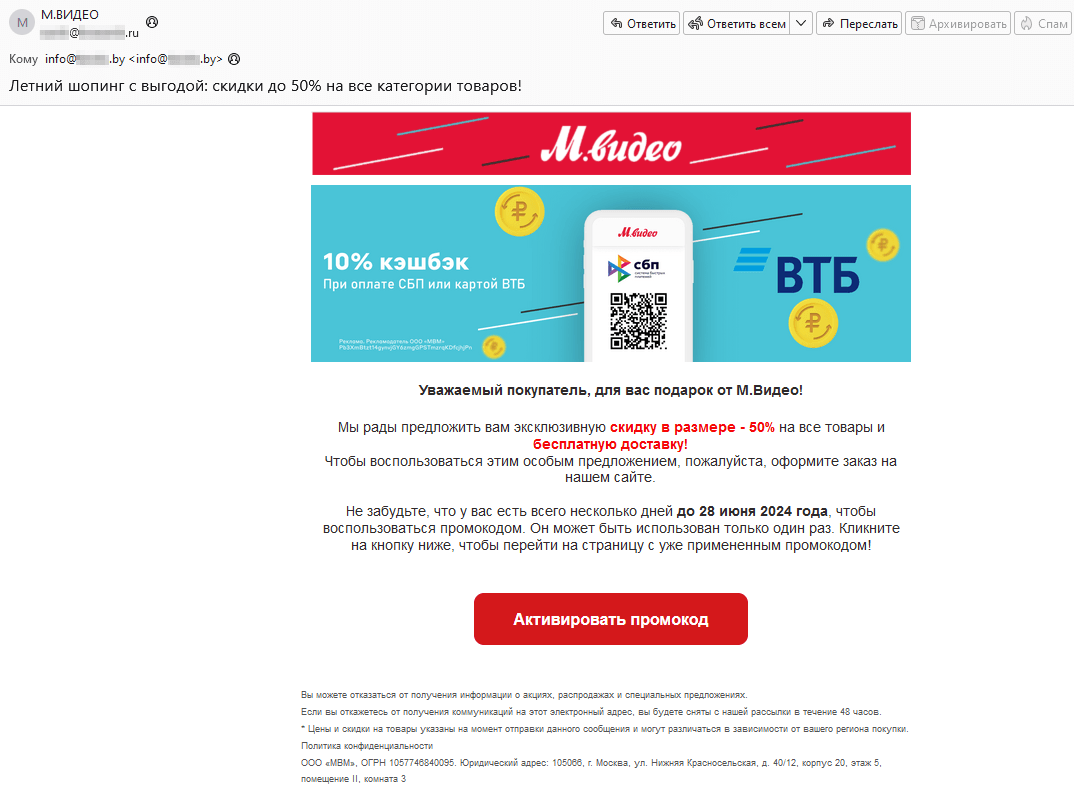

Una delle varianti attuali di questo schema rimangono i falsi siti di rivenditori e negozi di elettrodomestici ed elettronica che offrono l'acquisto di articoli con uno sconto. Di solito per il pagamento degli "ordini" su di essi viene chiesto di utilizzare l'online banking o la carta bancaria, ma l'anno passato i truffatori hanno cominciato a suggerire l'SBP — Sistema di pagamenti rapidi.

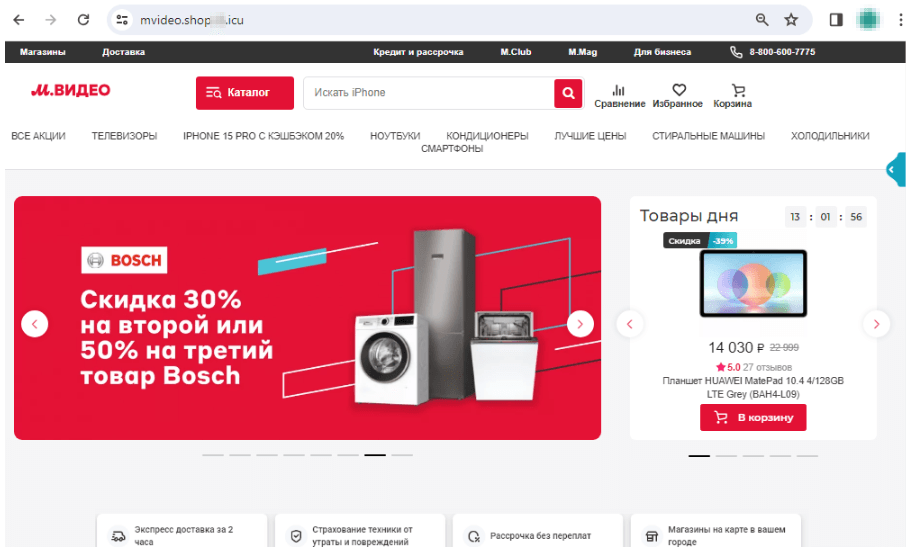

Falso sito del negozio di elettrodomestici ed elettronica promette alle potenziali vittime grandi sconti

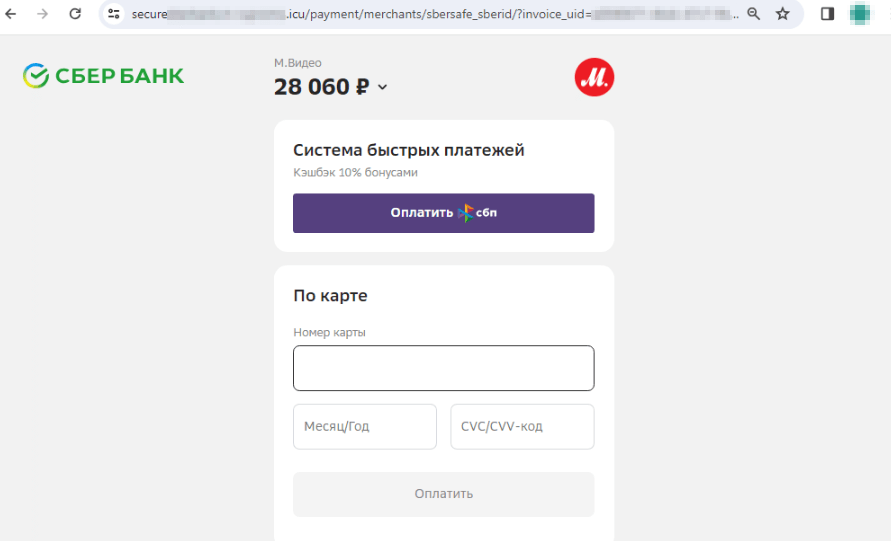

Sito truffaldino suggerisce di utilizzare il sistema SBP come una delle modalità di pagamento "dell'ordine"

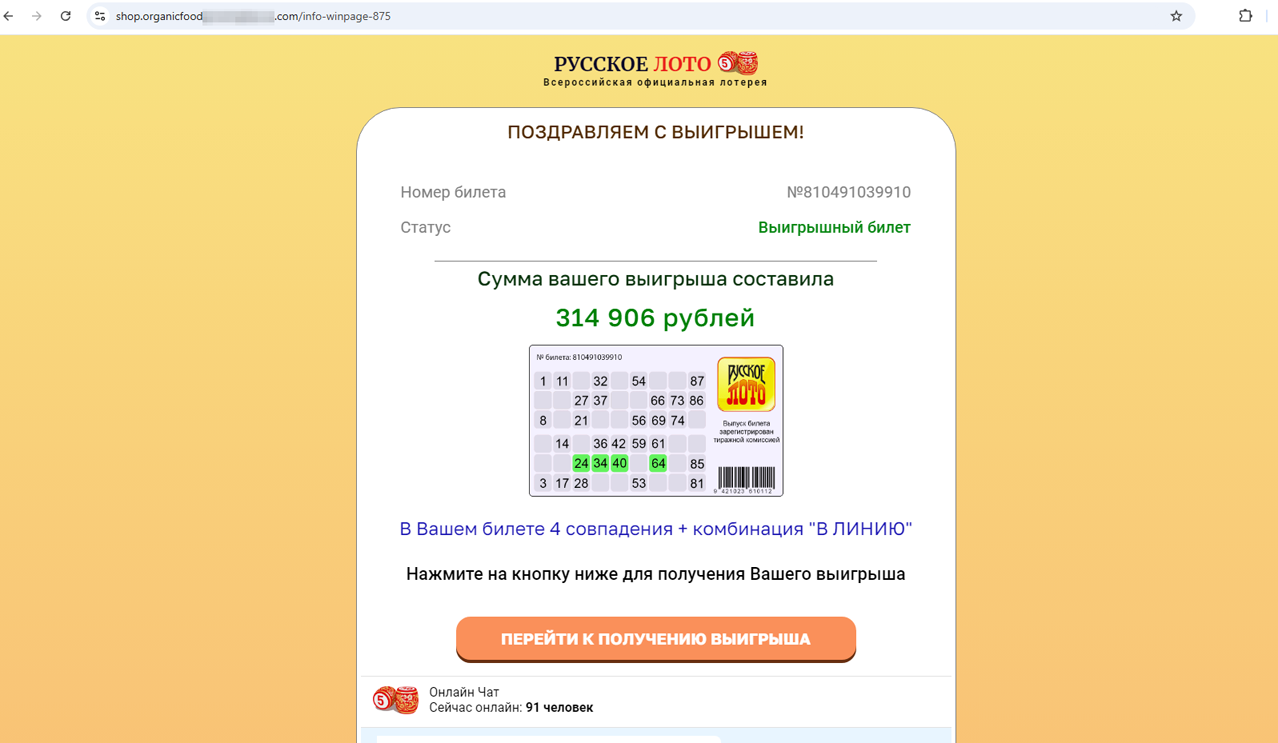

È rimasto popolare anche lo schema con biglietti lotto "gratuiti". Le estrazioni che presumibilmente sarebbero fatte online per le potenziali vittime finiscono sempre con una "vittoria". Per ricevere il premio, gli utenti anche devono pagare una "commissione".

Utente ha presumibilmente vinto a lotto 314.906 rubli, e per "ricevere" la vincita, dovrà pagare la "commissione".

I falsi siti a tema finanziario anche sono rimasti nell'arsenale dei truffatori. Godevano di popolarità i temi come ottenimento di certi bonus dallo stato o da aziende private, investimenti nel settore del petrolio e gas, formazione sull'alfabetizzazione finanziaria, trading di criptovalute e azioni con l'utilizzo di sistemi automatizzati "unici" o strategie "provate" che presumibilmente garantirebbero profitti, e altri ancora. I malintenzionati, tra le altre cose, sfruttavano i nomi di personaggi dei social media per attirare l'attenzione degli utenti. Esempi di tali siti sono riportati di seguito.

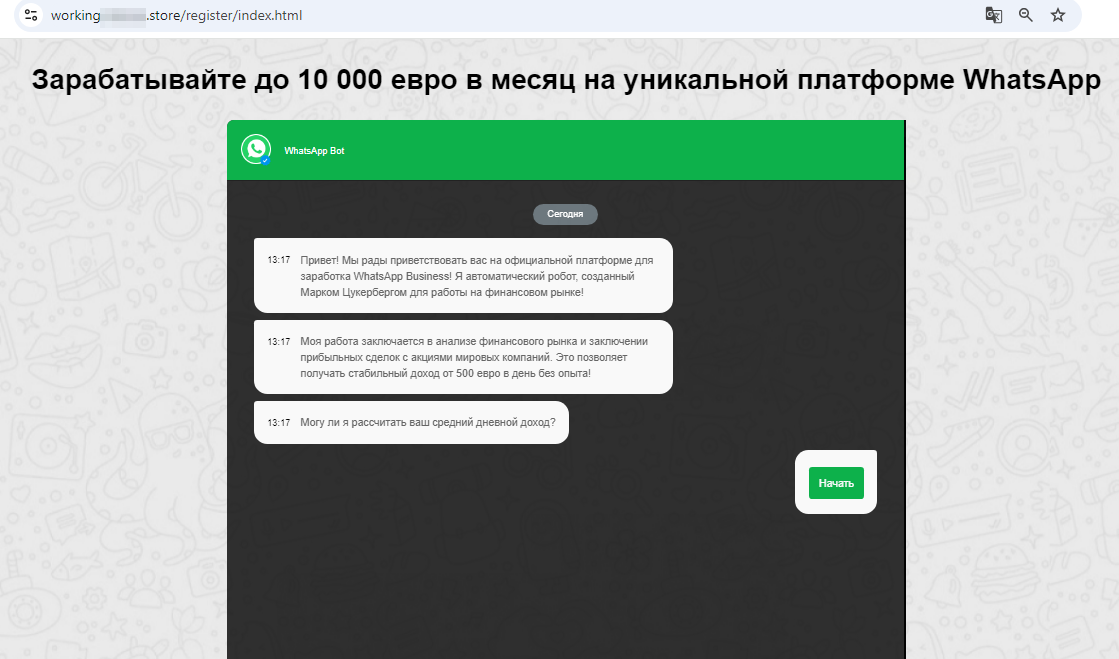

Sito fraudolento invita il visitatore a "guadagnare fino a €10.000 al mese sulla piattaforma unica WhatsApp"

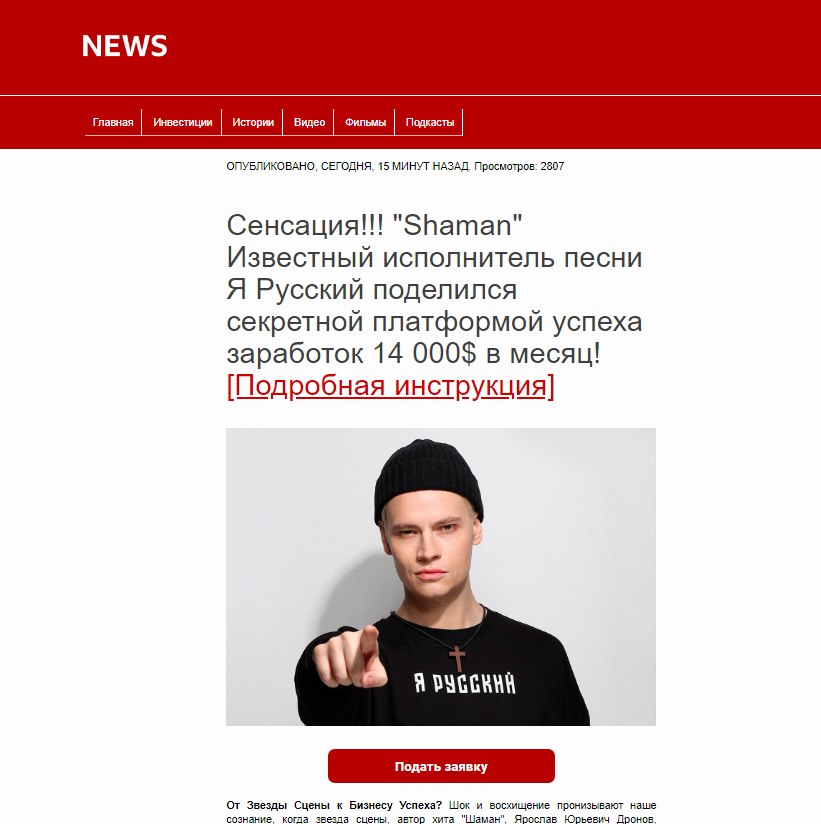

Cantante russo Shaman "ha rivelato una piattaforma segreta per il successo" che presumibilmente potrebbe procurare un guadagno di $14.000 al mese

Falso sito di una compagnia petrolifera e del gas invita a ottenere l'accesso a un servizio di investimento e promette un guadagno a partire da 150.000 rubli

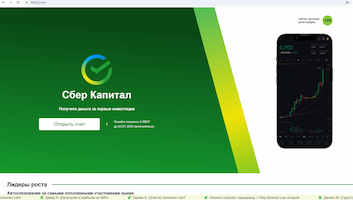

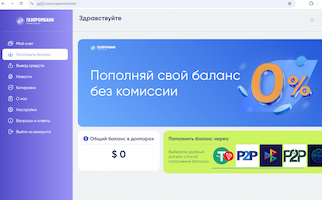

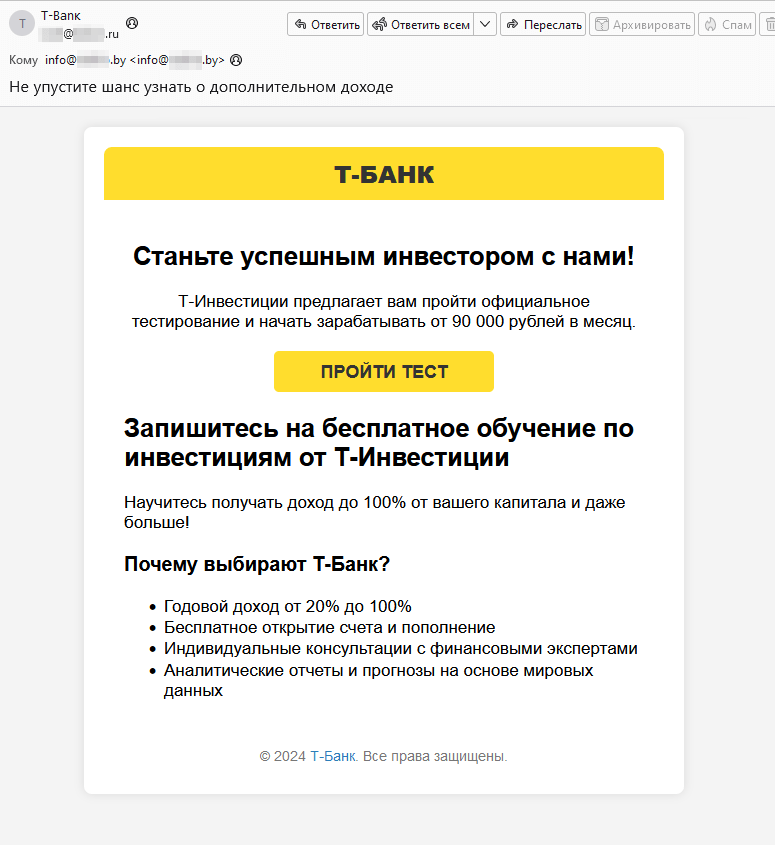

Siti truffa che imitano i veri servizi di investimento di banche

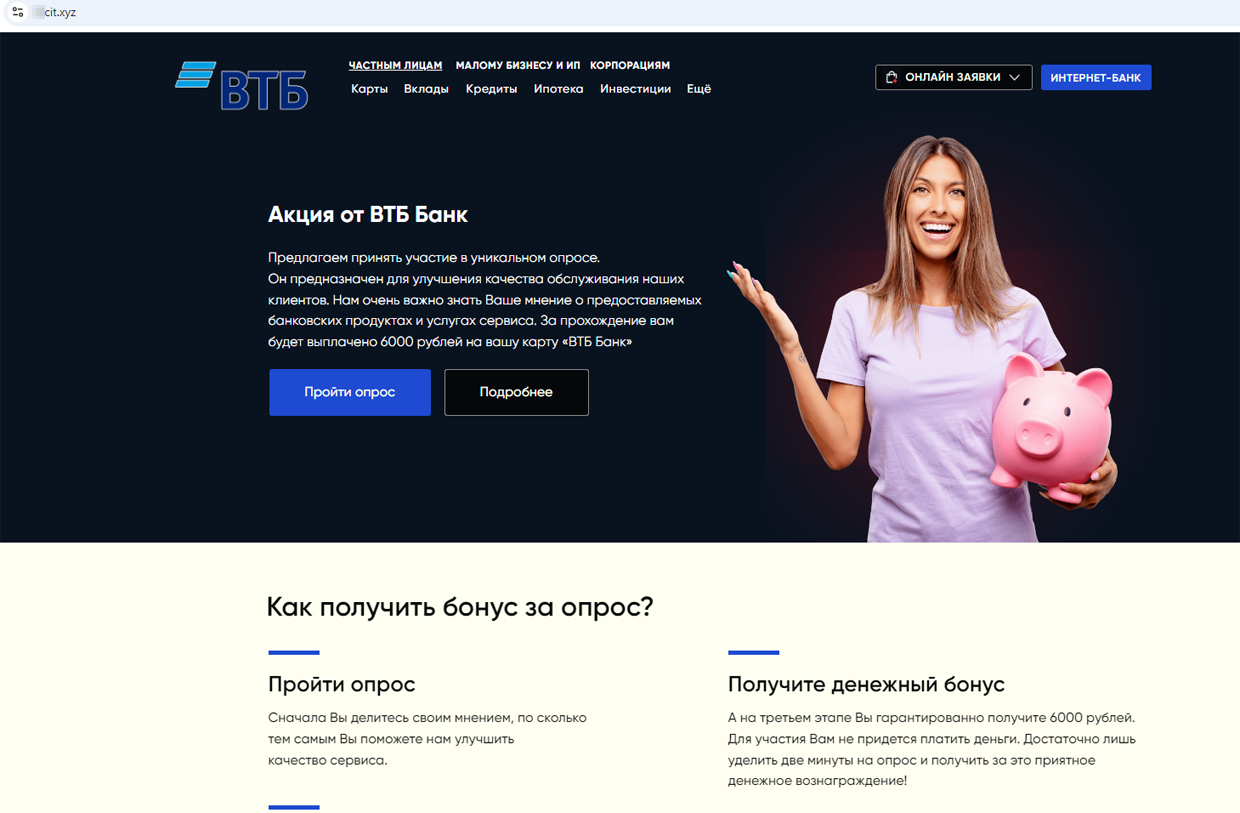

Allo stesso tempo, i nostri specialisti hanno rilevato anche nuovi schemi. Ad esempio, i truffatori, presumibilmente a nome di grandi aziende, suggerivano agli utenti di partecipare per una ricompensa a sondaggi su qualità di servizi forniti. Tra le simili falsificazioni venivano riscontrati siti fittizi di istituzioni di credito, dove agli utenti venivano chiesti i dati personali sensibili che potevano includere il nome completo, il numero di cellulare collegato all'account della banca e il numero di carta bancaria.

Falso sito di una banca invita per una ricompensa di 6.000 rubli a partecipare a un sondaggio volto a "migliorare la qualità del servizio"

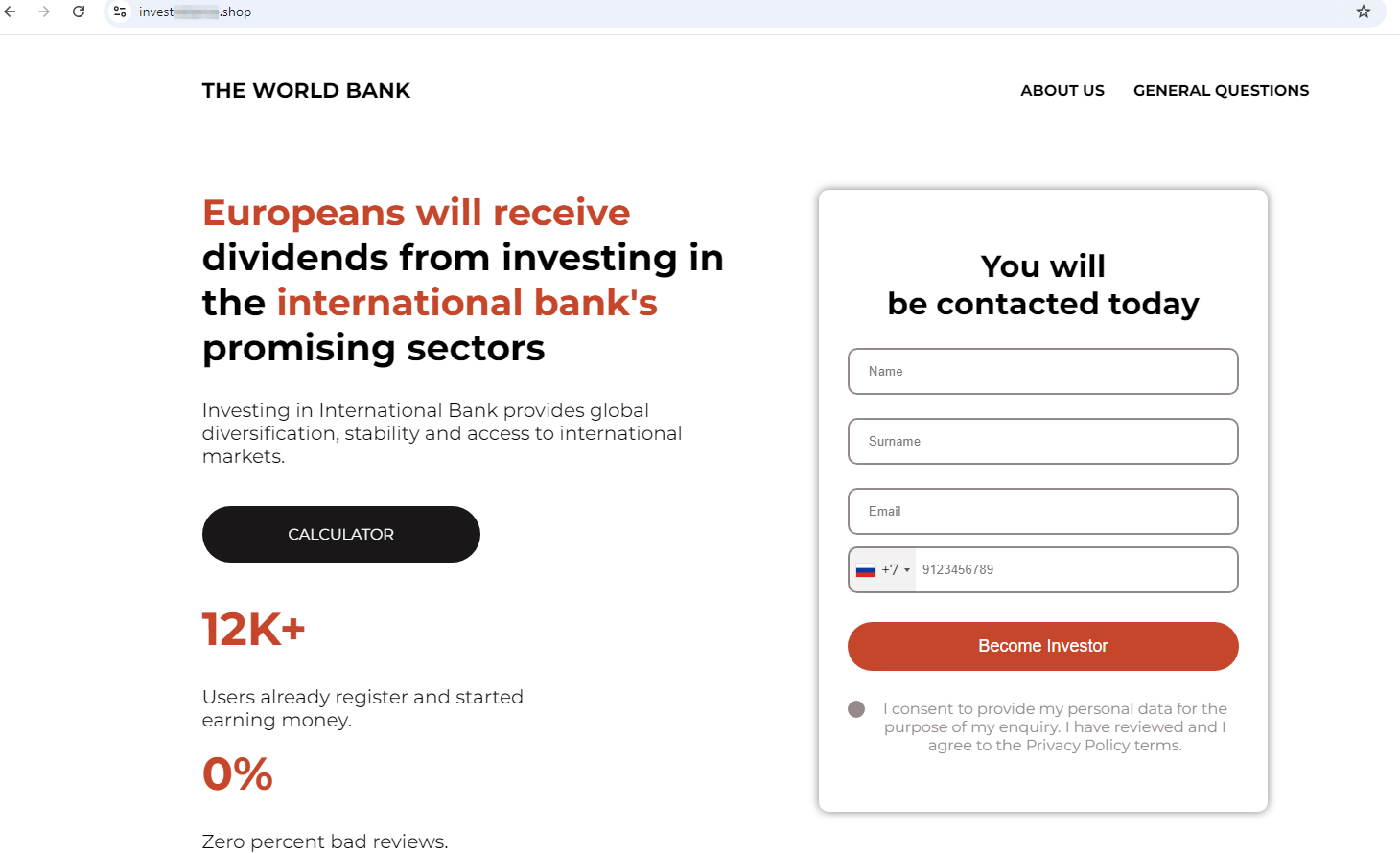

Allo stesso tempo, le simili falsificazioni hanno interessato anche utenti da altri paesi. Ad esempio, il sito presentato sotto prometteva agli utenti europei dividendi per l'investimento in settori di economia con buone prospettive:

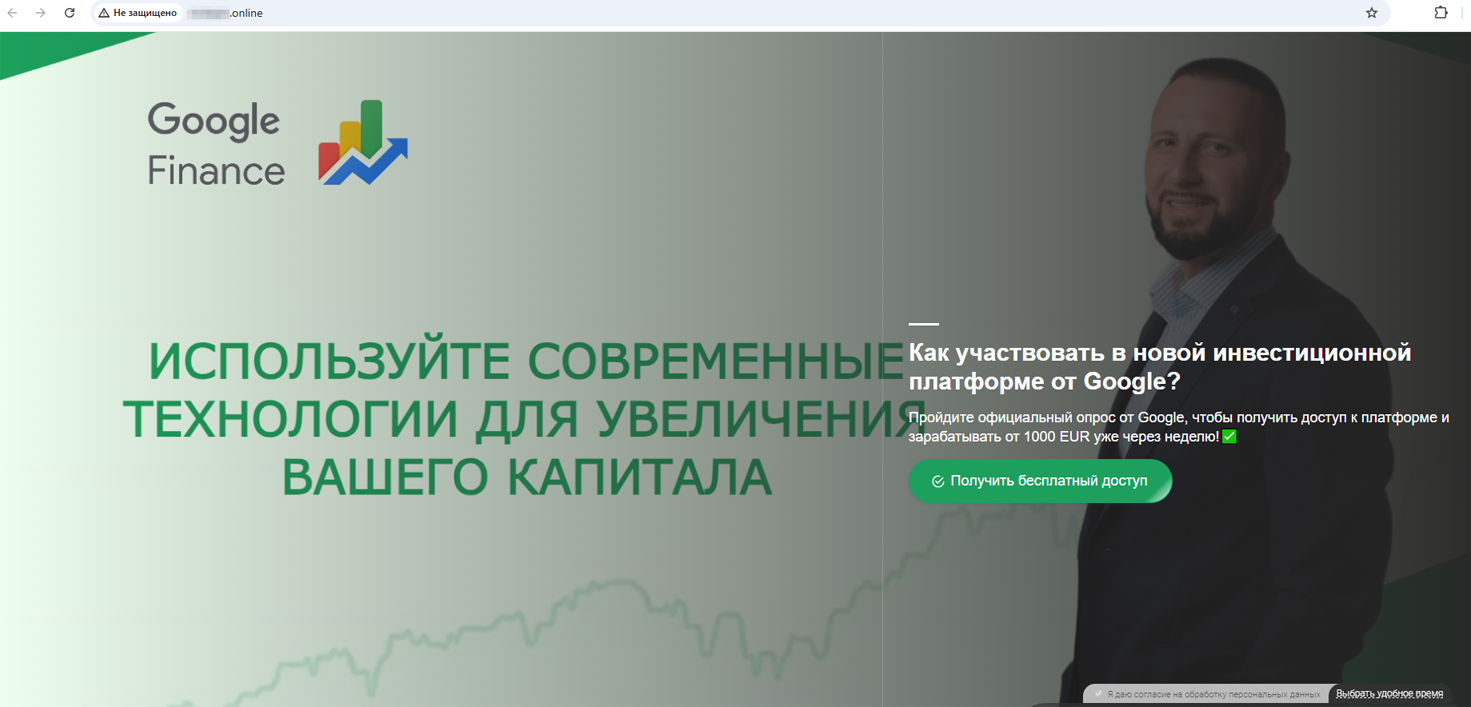

Questo sito pubblicizzava una "nuova piattaforma di investimento da Google" tramite cui presumibilmente sia possibile guadagnare a partire da €1.000:

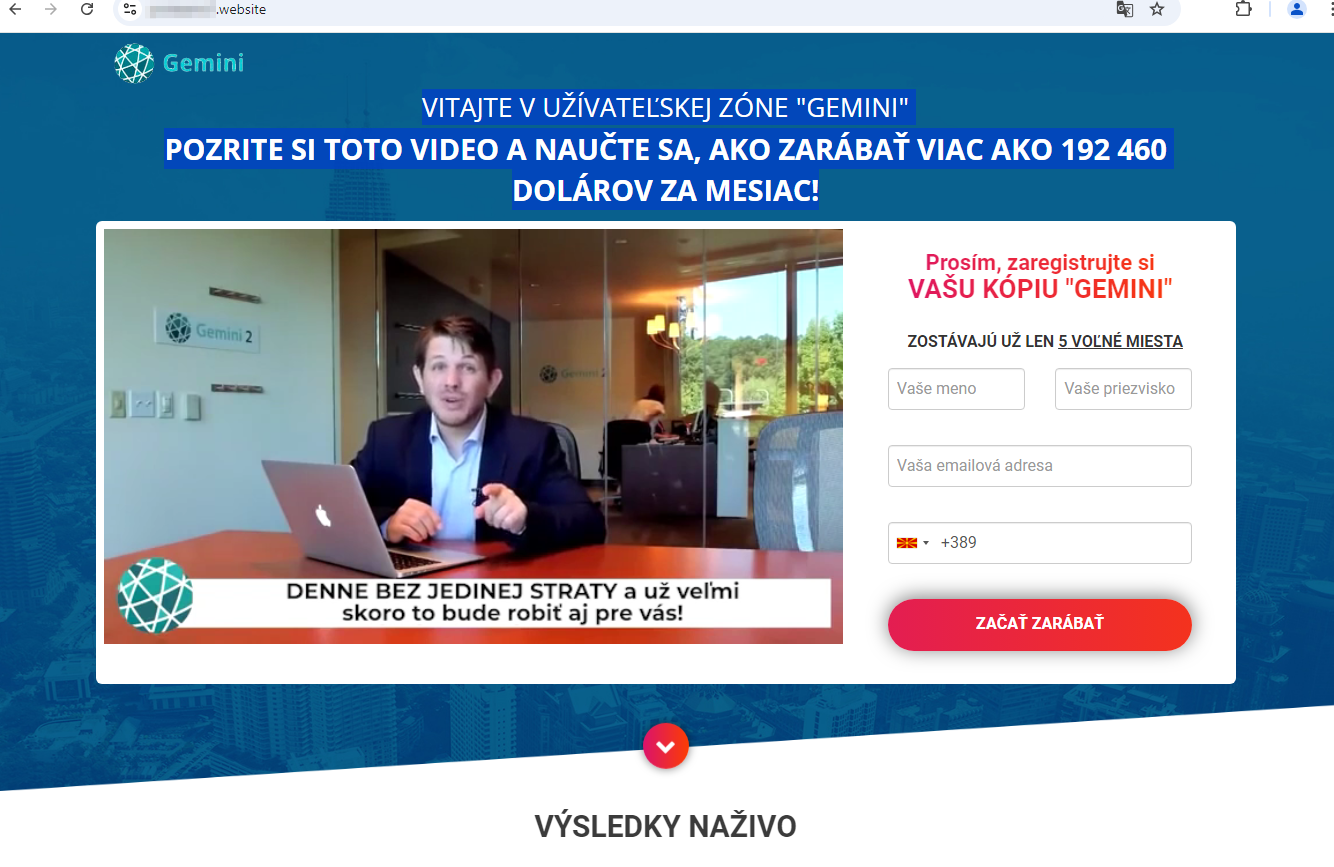

Un'altra risorsa internet truffaldina invitava gli utenti slovacchi a "guadagnare oltre $192.460 al mese" tramite un certo servizio di investimento:

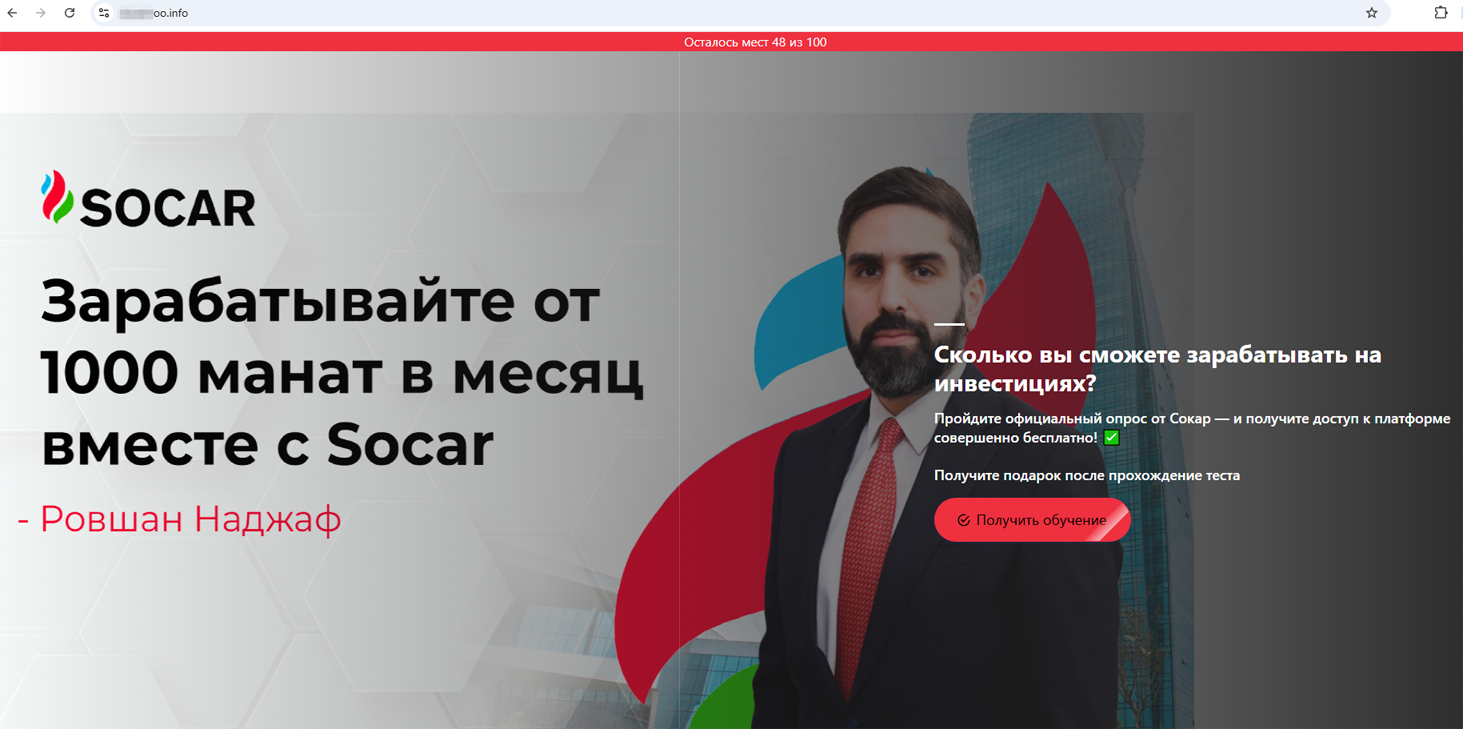

Gli abitanti di Azerbaigian anche presumibilmente potevano migliorare la propria situazione finanziaria guadagnando a partire da 1.000 manat al mese. A loro veniva chiesto di completare un piccolo sondaggio e ottenere l'accesso a un servizio presumibilmente legato a una compagnia petrolifera e del gas azera:

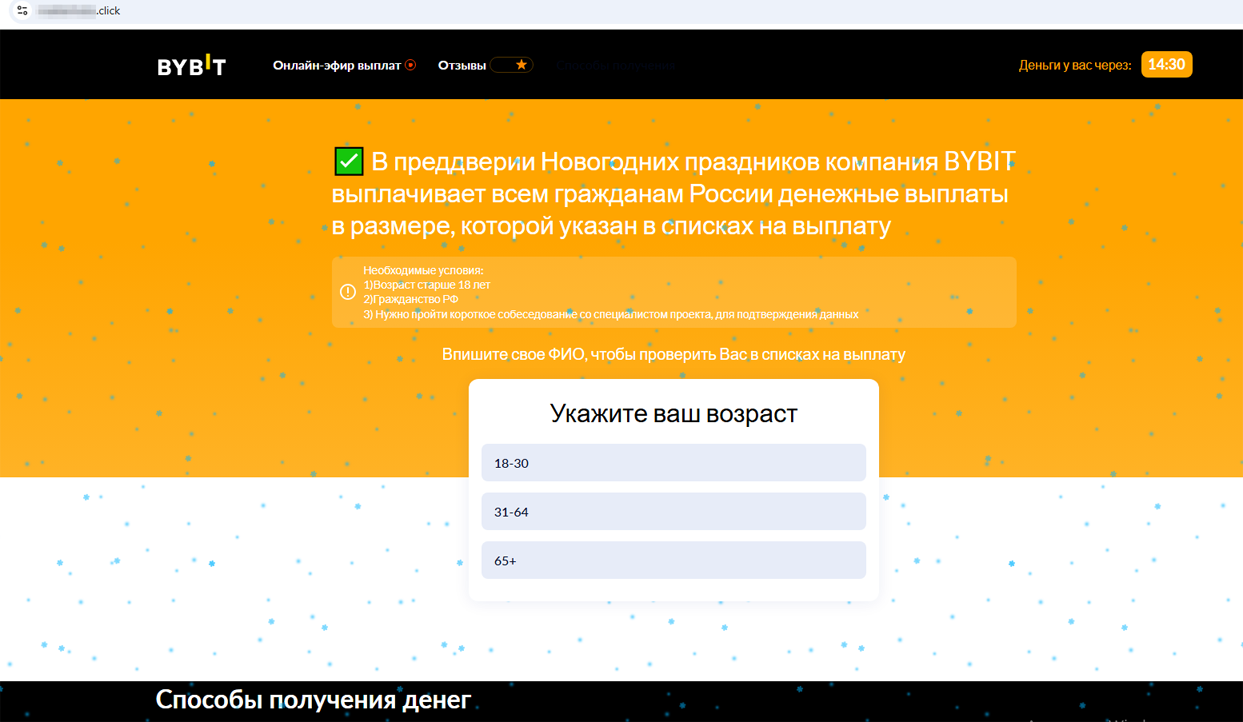

Alla fine dell'anno i truffatori hanno tradizionalmente iniziato ad adattare tali siti falsificazione al tema delle festività di capodanno. Ad esempio, la seguente falsa risorsa internet di scambio di criptovalute prometteva agli utenti russi bonus di capodanno:

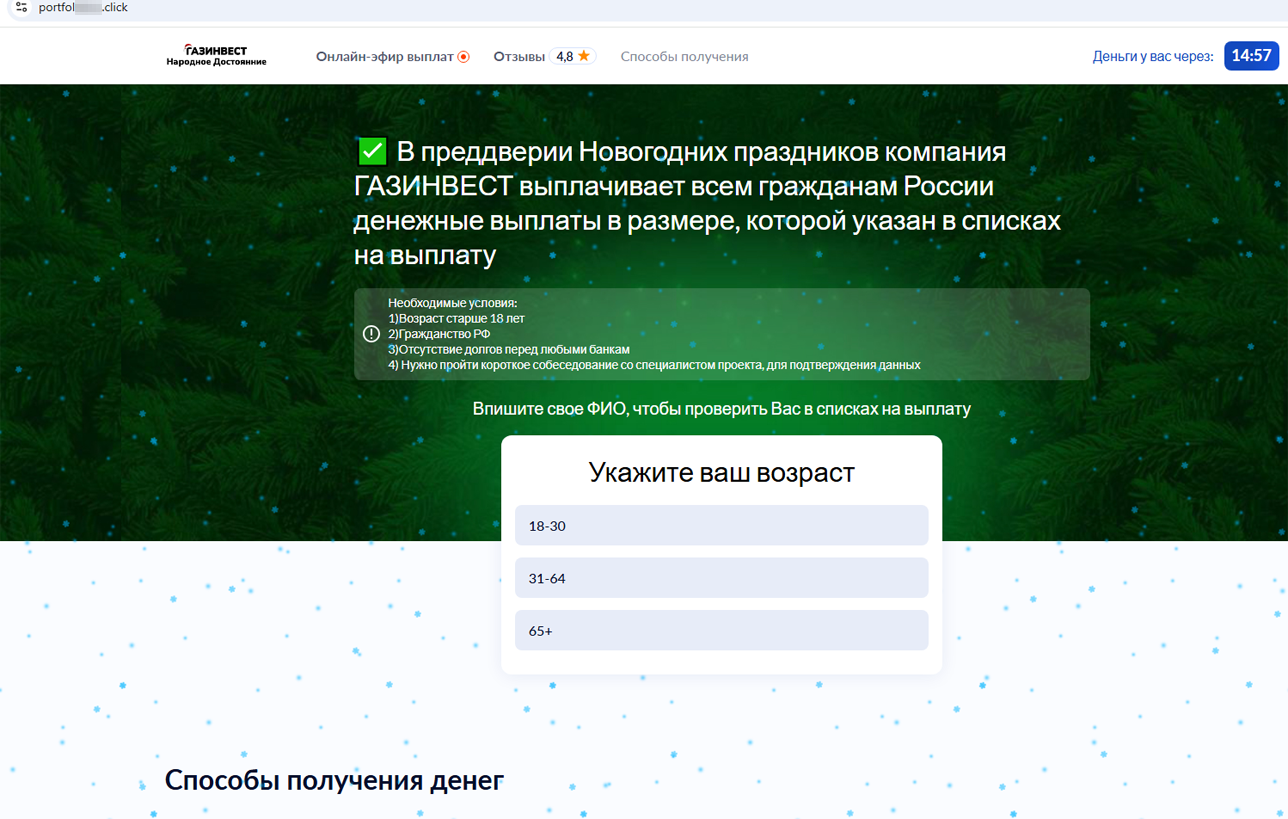

Un altro sito offriva loro bonus festivi presumibilmente a nome di un'azienda di investimento:

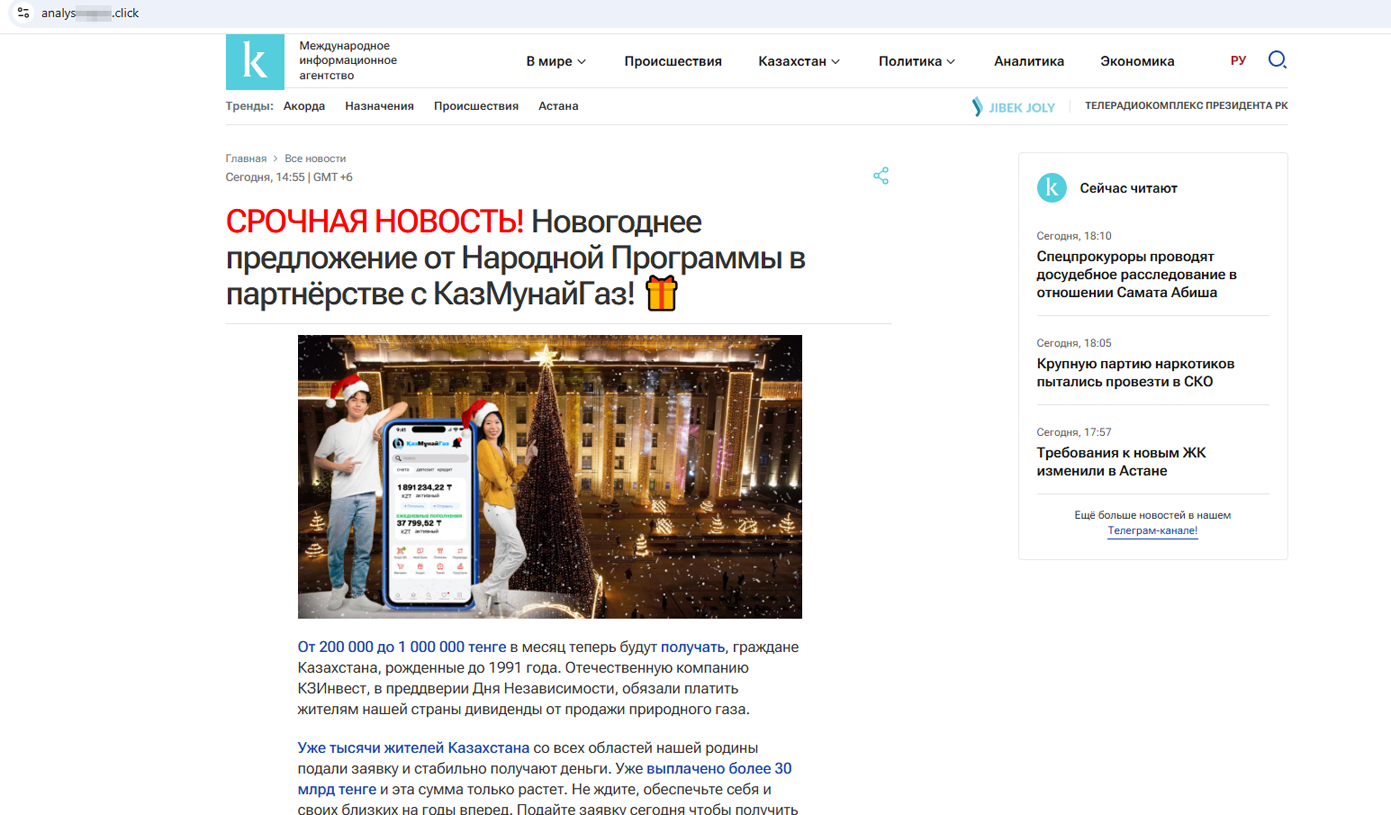

Mentre questa risorsa internet fraudolenta prometteva agli utenti da Kazakistan cospicui pagamenti in onore del Giorno dell'indipendenza nell'ambito di "un'offerta di capodanno":

Durante tutto l'anno i nostri analisti internet scoprivano anche altri siti di phishing. In particolare, questi includevano falsi siti di servizi di formazione online. Uno di essi, come esempio, imitava l'aspetto esteriore di una vera risorsa internet e offriva presunti corsi di programmazione. Per "l'ottenimento di una consulenza", agli utenti veniva chiesto di fornire i loro dati personali.

Falso sito camuffato da vera risorsa online di un servizio di formazione

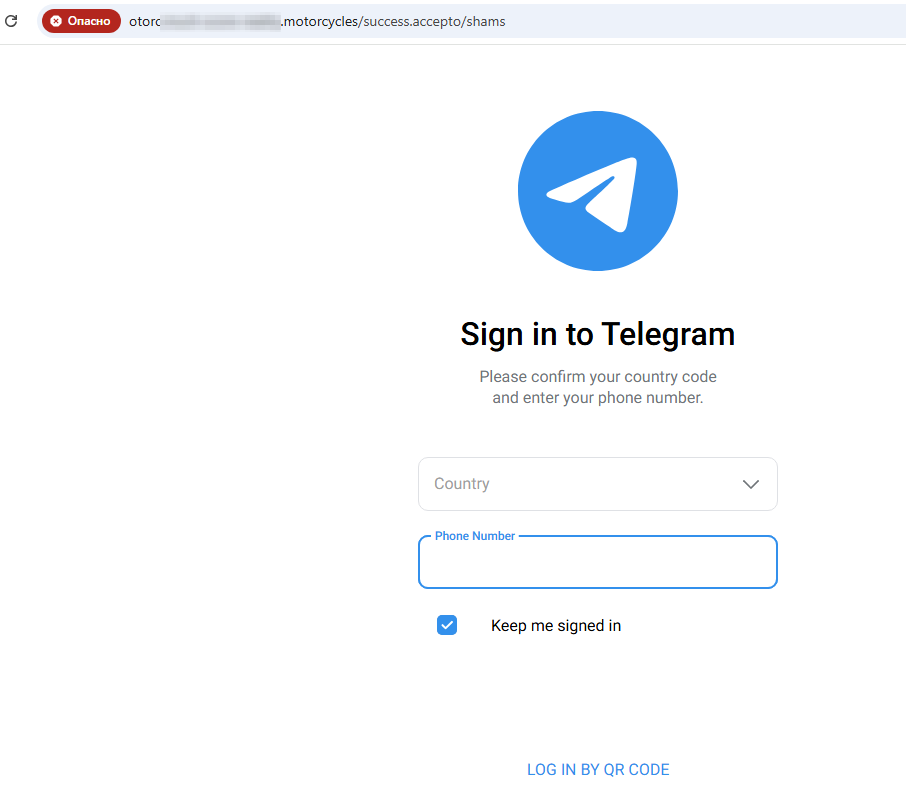

Inoltre, non cessavano i tentativi di furto di account utente Telegram tramite siti di phishing camuffati da varie votazioni online. Tra questi di nuovo erano diffusi i siti con "votazioni in concorsi di disegno per bambini". Alle potenziali vittime viene chiesto un numero di cellulare — presumibilmente sarebbe necessario per confermare il voto e ottenere un codice monouso. Tuttavia, inserendo questo codice su tale sito, gli utenti aprono ai truffatori l'accesso ai propri account.

Sito di phishing per la "votazione" in un concorso online di disegno per bambini

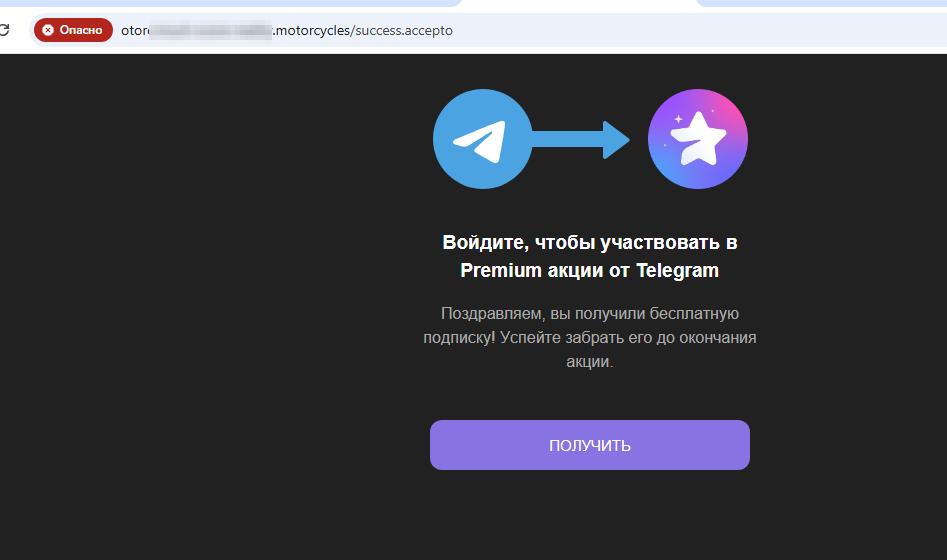

Su altri siti simili veniva suggerito di ottenere "gratuitamente" un abbonamento a Telegram Premium. Agli utenti viene chiesto di entrare nel proprio account, tuttavia, i dati riservati inseriti su questi siti vengono trasmessi ai malintenzionati i quali quindi rubano gli account. È interessante notare che i link a queste risorse internet vengono distribuite, tra l'altro, anche attraverso il sistema di messaggistica stesso. E il reale indirizzo del sito di destinazione nei messaggi spesso non coincide con quello che vedono gli utenti.

Messaggio di phishing su Telegram in cui, per "l'attivazione" di un abbonamento a Telegram Premium, viene suggerito di seguire il link fornito. Il testo del link in realtà non coincide con l'indirizzo di destinazione

Sito di phishing caricato quando si passa al link dal messaggio fraudolento

Dopo il clic sul pulsante sulla pagina precedente, il sito visualizza un modulo di accesso che assomiglia al vero modulo di login Telegram

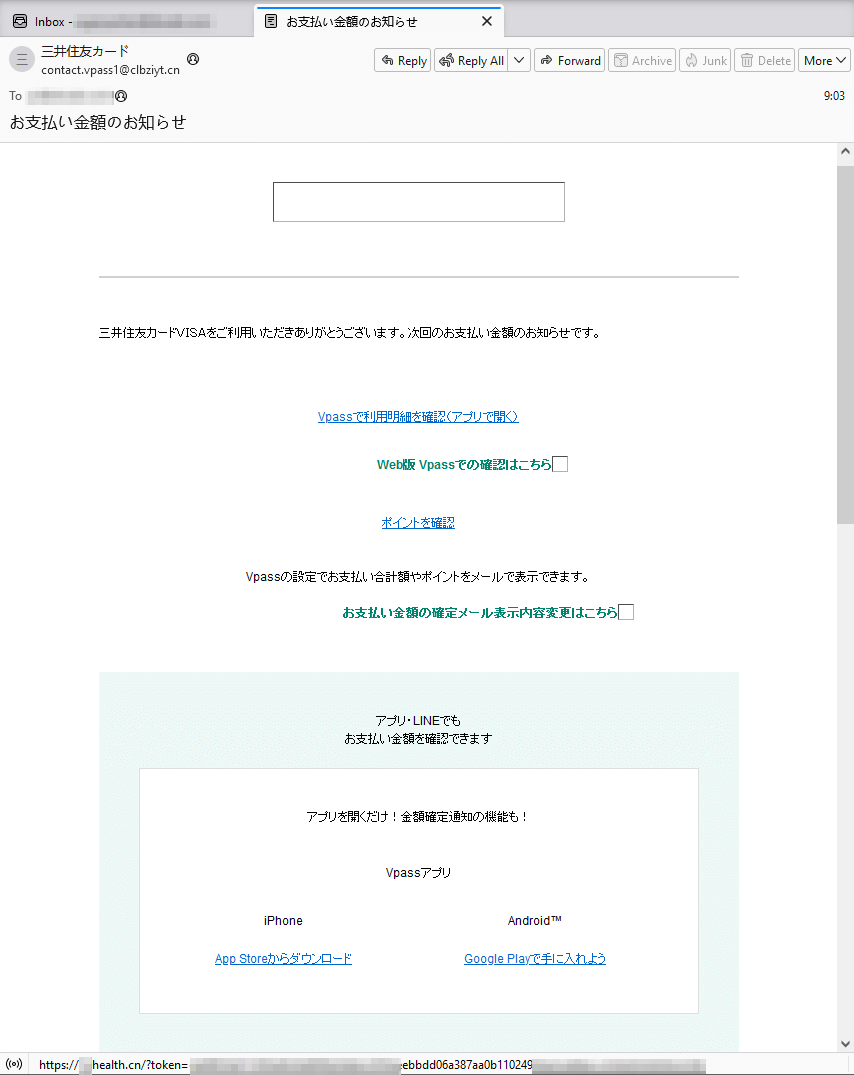

Per distribuire i link di siti fraudolenti, i criminali informatici utilizzano, tra l'altro, anche le email spam. Nel corso dell'anno i nostri analisti internet registravano un gran numero di varie campagne di invio di spam. Così, si osservava un'attiva distribuzione di email di phishing mirate agli utenti giapponesi. Ad esempio, i truffatori, presumibilmente a nome di una delle istituzioni creditizie, informavano le potenziali vittime di un certo acquisto e suggerivano loro di prendere visione dei dettagli del "pagamento" seguendo il link fornito. In realtà, il link portava a una risorsa internet di phishing.

Mail di phishing, presumibilmente a nome di una banca, che invita gli utenti giapponesi a visualizzare i dettagli di un certo pagamento

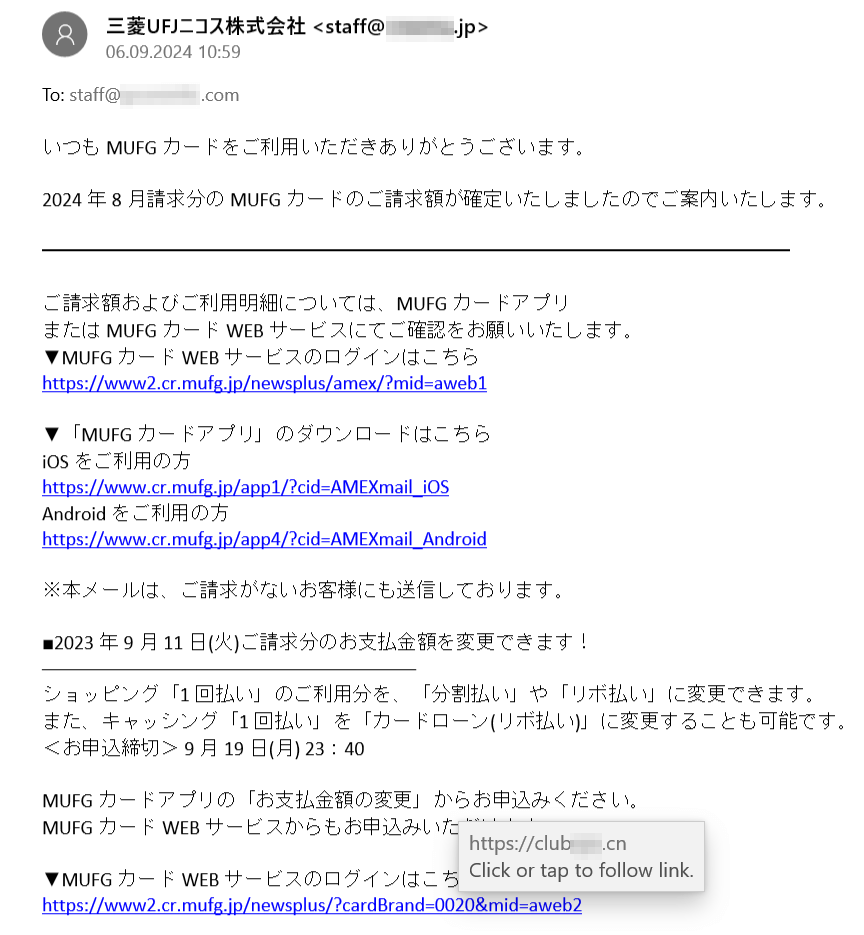

In un altro popolare scenario, i malintenzionati, presumibilmente a nome delle istituzioni creditizie, inviavano false notifiche con informazioni sulle spese sulla carta bancaria per il mese. I link ai siti di phishing spesso erano mascherati e apparivano innocui nel testo delle email.

Utenti nei testi delle email spam vedevano i link ai veri indirizzi dei siti delle banche, ma quando cliccati, i link portavano a una risorsa internet fraudolenta

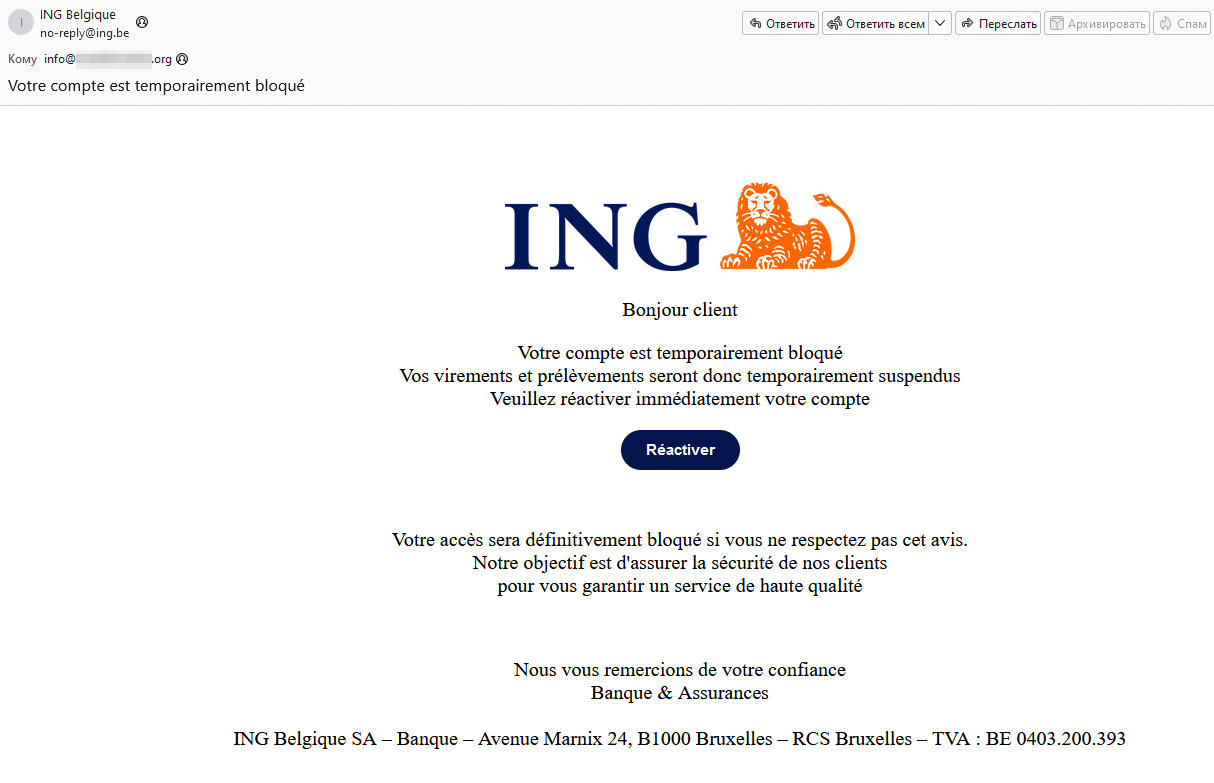

Un'altra campagna di invio di spam era rivolta agli utenti europei. Ad esempio, gli utenti da Belgio si imbattevano in email di phishing che informavano di un presunto "blocco" dei loro conti bancari. Per "sbloccarli", si dovrebbe passare al link fornito il quale in realtà portava al sito dei truffatori.

Mail indesiderata intimidisce la potenziale vittima con l'account bancario "bloccato"

Si registravano anche altri invii di massa di email indesiderate — ad esempio, quelle progettate per un pubblico di lingua inglese. In una delle campagne di spam le potenziali vittime ricevevano messaggi in cui veniva suggerito di confermare la ricezione di un cospicuo bonifico. Il link in essi però portava a un modulo di login di online banking di phishing, che somigliava alla vera pagina del sito dell'istituzione creditizia.

Email spam comunica che l'utente presumibilmente dovrebbe confermare la ricezione di $1218,16 USA

Gli utenti russi il più frequentemente riscontravano email spam che aiutavano i truffatori ad attirare le potenziali vittime verso i popolari siti di phishing precedentemente segnati. Temi diffusi dei messaggi indesiderati erano i premi e gli sconti da negozi online, i biglietti lotto gratuiti, l'accesso a servizi di investimento. Esempi di essi sono mostrati sugli screenshot sotto.

Email presumibilmente a nome di un negozio online in cui viene suggerito di partecipare a "un'estrazione a premi"

Email presumibilmente a nome di un'istituzione creditizia che invita a "diventare un investitore di successo"

Email presumibilmente inviata a nome di un negozio di elettronica in cui viene suggerito di attivare un codice promozionale e ricevere uno sconto su merci

Per dispositivi mobili

Secondo le statistiche di rilevamento di Dr.Web Security Space per dispositivi mobili, i programmi malevoli Android più diffusi nel 2024 di nuovo sono stati i trojan Android.HiddenAds, che nascondono la proprio presenza sui dispositivi infetti e visualizzano annunci pubblicitari. Hanno rappresentato oltre un terzo dei rilevamenti dei software malevoli. Tra i campioni di questa famiglia più attivi sono stati Android.HiddenAds.3956, Android.HiddenAds.3851, Android.HiddenAds.655.origin e Android.HiddenAds.3994. Inoltre, gli utenti si imbattevano in varianti dei trojan Android.HiddenAds.Aegis, che sono in grado di avviarsi automaticamente dopo l'installazione. Le applicazioni malevole più diffuse includono anche i trojan Android.FakeApp utilizzati in vari schemi di frode e i trojan spia Android.Spy.

I programmi indesiderati più attivi sono stati i campioni delle famiglie Program.FakeMoney, Program.CloudInject e Program.FakeAntiVirus. Quelli primi suggeriscono di completare varie attività per ricompense virtuali le quali presumibilmente potrebbero essere ritirate in futuro sotto forma di denaro reale, tuttavia, in realtà, gli utenti non ricevono da essi alcun pagamento. Quelli secondi sono programmi modificati a cui, durante la modifica tramite un servizio cloud specializzato, vengono aggiunti un codice non controllato e una serie di autorizzazioni pericolose. Quelli terzi simulano il funzionamento degli antivirus, rilevano le minacce inesistenti e suggeriscono di acquistare una versione completa per risolvere i "problemi".

Le utility Tool.SilentInstaller, che consentono di avviare applicazioni Android senza installazione, di nuovo sono state i programmi potenzialmente pericolosi più spesso rilevati — hanno rappresentato oltre un terzo dei casi di rilevamento di questo tipo di programmi. Risultano frequenti anche le applicazioni modificate tramite l'utility NP Manager (rilevate come Tool.NPMod). In tali programmi viene integrato un modulo speciale che consente di aggirare il controllo della loro firma digitale dopo la loro modifica. Venivano non di rado rilevati le applicazioni protette da un packer Tool.Packer.1.origin, nonché il framework Tool.Androlua.1.origin, che consente di modificare i programmi Android installati ed eseguire gli script Lua, che potenzialmente possono essere malevoli.

Il software pubblicitario più diffuso è diventata una nuova famiglia Adware.ModAd — ha rappresentato quasi la metà dei rilevamenti. Sono versioni specialmente modificate del programma di messaggistica WhatsApp, nelle funzionalità delle quali è incorporato un codice per il caricamento di link pubblicitari. Secondi sono stati i campioni della famiglia Adware.Adpush, e terzi quelli di un'altra nuova famiglia, Adware.Basement.

Rispetto al 2023, nel 2024 è alquanto aumentata l'attività dei trojan bancari per sistema operativo Android. A questo proposito, i nostri specialisti notavano una crescita della popolarità di una serie di tecniche utilizzate dai cybercriminali per proteggere i software malevoli — in particolare, banker — da analisi e rilevamento Tra le simile tecniche, erano le varie manipolazioni con il formato di archivi ZIP (sono la base di file APK) e il file di configurazione di programmi Android AndroidManifest.xml.

Va notata a parte l'ampia diffusione dell'applicazione malevola Android.SpyMax. I malintenzionati utilizzavano attivamente questo programma spia in qualità di trojan bancario, in particolare, contro gli utenti russi (il 46,23% dei casi di rilevamento), nonché i proprietari di dispositivi Android da Brasile (il 35,46% dei casi) e Turchia (il 5,80% dei casi).

Nel corso dell'anno intero, gli analisti dei virus Doctor Web hanno rilevato oltre 200 diverse minacce sullo store di app Google Play. Tra queste erano i trojan che abbonano utenti a servizi a pagamento, i trojan spia, i software fraudolenti e quelli pubblicitari. In totale essi sono stati scaricati almeno 26.700.000 volte. Oltre a questo, i nostri specialisti hanno registrato un ennesimo attacco ai box TV con sistema operativo Android: un backdoor modulare, Android.Vo1d, ha infettato quasi 1.300.000 dispositivi appartenenti a utenti da 197 paesi. Questo trojan collocava i propri componenti nell'area di sistema e su comando dei malintenzionati era in grado di scaricare da internet e installare di nascosto software di terze parti.

Per maggiori informazioni sulla situazione di virus per dispositivi mobili nel 2024 leggete la nostra panoramica.

Prospettive e probabili tendenze

Gli eventi dell'anno passato hanno ancora una volta dimostrato la diversità delle moderne minacce informatiche. I malintenzionati sono interessati sia ai grandi obiettivi — i settori aziendale e governativo — sia agli utenti comuni. Le funzionalità di molti dei programmi malevoli impiegati negli attacchi mirati da noi analizzati suggeriscono che gli autori dei virus sono costantemente alla ricerca di nuove possibilità di migliorare i metodi di conduzione di campagne malevole e sviluppare i propri strumenti. Col tempo le nuove tecniche vengono inevitabilmente trasferite verso minacce più estese. A questo proposito, nel 2025 è possibile la comparsa di un gran numero di trojan che, per l'occultamento dell'attività malevola, sfrutteranno la tecnologia eBPF. Inoltre, possiamo aspettarci anche nuovi attacchi mirati, tra l'altro, quelli con l'utilizzo degli exploit.

Uno dei principali obiettivi dei criminali informatici è l'arricchimento illegale, pertanto, è possibile che l'anno nuovo ci sarà una crescita dell'attività dei trojan bancari e pubblicitari. Oltre a questo, gli utenti possono riscontrare un maggior numero di programmi malevoli aventi funzionalità di spionaggio.

Allo stesso tempo, verranno presi di mira gli utenti non solo dei computer Windows, ma anche di altri sistemi operativi, quale Linux e macOS. Continuerà anche la diffusione delle minacce mobili. I proprietari di dispostivi Android, in primo luogo, dovrebbero fare attenzione alla comparsa di nuovi software spia, trojan bancari, nonché nuove applicazioni pubblicitarie malevole e indesiderate. Non si possono escludere nuovi tentativi di infezione di televisori, box TV e altre apparecchiature su base Android. Inoltre, è probabile la comparsa di nuove minacce sullo store di app Google Play.