Doctor Web: resoconto sull'attività dei virus nel 2016

29 dicembre 2016

L'anno 2016 è stato ricco di eventi interessanti nella sfera della sicurezza informatica. In primo luogo, sarà ricordato per una crescita significativa del numero di nuovi trojan per i sistemi operativi della famiglia Linux. Ciò è dovuto alla diffusione di vari apparecchi che funzionano su questa piattaforma: router, NAS, telecamere basate su IP con un'interfaccia web e altri dispositivi "intelligenti". Spesso gli utenti li collegano alla rete, non modificando le impostazioni di fabbrica, per cui diventano esca per gli aggressori che hackerano tali dispositivi, trovando la password con un attacco a dizionario, e ci installano qualche software malevolo.

Nella primavera del 2016 si diffondeva il trojan-cryptolocker primo nella storia per i computer Apple gestiti dal sistema operativo macOS (OS X). Gli specialisti Doctor Web hanno elaborato prontamente una tecnica per la decriptazione dei file danneggiati da questo cryptolocker.

Inoltre, l'anno passato è stato segnato dalla comparsa di diversi programmi malevoli orientati al diffusissimo software di contabilità russa 1S. Tra di loro c'è un trojan con complete funzioni, il primo nella storia, scritto effettivamente nella lingua russa – o meglio, nel linguaggio di programmazione incorporato 1S. Lanciava nel sistema compromesso un pericoloso cryptolocker. Un altro trojan per gli attacchi ai ragionieri è stato creato dai malintenzionati appositamente per ricavare informazioni dalle applicazioni di contabilità popolari e dai client di posta. Oltre al linguaggio interno esotico 1S, gli autori dei virus nel corso dell'anno passato spesso utilizzavano linguaggi di programmazione rari, quali Rust e Go.

Tra le minacce alla sicurezza informatica per attacchi altamente specializzati va notato un trojan attaccante i computer di alcune aziende russe che si occupano della fabbricazione e vendita delle gru a torre e gru edili.

Durante l'anno sono stati rilevati molti nuovi trojan bancari, tra cui quelli che possono organizzare botnet decentralizzate e infettare computer selettivamente in diverse regioni del pianeta.

I trojan per la piattaforma mobile Google Android scoperti nel 2016 hanno imparato a infettare le librerie di sistema e i processi in esecuzione sul dispositivo. Nel corso degli ultimi 12 mesi gli specialisti Doctor Web più volte hanno rilevato programmi malevoli nei firmware di smartphone e tablet Android popolari. Sono stati rilevati pericolosi trojan mobili anche nella directory delle applicazioni ufficiale Google Play.

Le principali tendenze dell'anno

- Una crescita del numero di programmi malevoli per Linux

- La comparsa del primo cryptolocker per macOS (OS X)

- La diffusione di trojan scritti in linguaggi di programmazione meno comuni

- La comparsa dei trojan Android che sono in grado di infettare i processi e le librerie di sistema

Gli eventi più interessanti del 2016

Come in precedenza, nel 2016 i trojan bancari, cioè programmi capaci di rubare denaro direttamente dai conti dei clienti di istituti di credito, rappresentavano un serio rischio per gli utenti. Tra i programmi malevoli di questo genere ci sono software abbastanza semplici, per esempio Trojan.Proxy2.102 e software più complessi dal punto di vista dell'architettura. In particolare, Trojan.Gozi, capace di funzionare sui computer con le versioni di Windows a 32 e 64 bit, dispone di una gamma di funzioni molto ampia. È in grado di registrare battiture sulla tastiera, rubare i dati che gli utenti inseriscono in vari moduli sullo schermo, può incorporare contenuti estranei nelle pagine web aperte sul computer infetto (cioè eseguire il web injection), fornire ai malintenzionati l'accesso remoto al desktop della macchina infetta, avviare sul PC un server proxy SOCKS e scaricare e installare vari plugin, e inoltre può rubare le informazioni, tra cui quelle utilizzate per l'accesso ai sistemi di home-banking.

Trojan.Gozi può unire in botnet i computer infetti. Per generare nomi dei server di gestione, il trojan scarica da un server NASA un file di testo il cui contenuto viene utilizzato come un dizionario. Questo programma malevolo può inoltre creare reti paritarie P2P.

Comunque, tra le minacce bancarie più pericolose nel 2016 va annoverato il virus polimorfo bancario Bolik – un erede diretto dei celebri trojan-banker Zeus e Carberp, il quale, a differenza di questi ultimi, può diffondersi in autonomo e infettare file eseguibili.

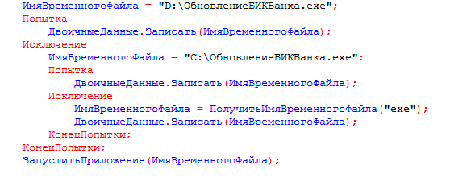

Criminali informatici utilizzano di rado tecnologie esotiche e meno comuni per la creazione di programmi malevoli. Come un'eccezione può essere citato il trojan-dropper 1C.Drop.1 scritto con l'utilizzo delle lettere cirilliche nel linguaggio di programmazione incorporato per le applicazioni 1S.

Questo trojan si diffondeva nella forma di un allegato ai messaggi postali orientati ai ragionieri: ai messaggi era allegato un file di elaborazione esterna per il programma 1S:Impresa. Dopo che veniva aperto il file, 1C.Drop.1 inviava la propria copia su tutti gli indirizzi email dei partner aziendali trovati nel database di 1S e quindi lanciava sul PC infetto un pericoloso trojan-cryptolocker.

Inoltre, nel 2016 gli analisti dei virus Doctor Web hanno scoperto e studiato il backdoor Linux.BackDoor.Irc.16, scritto in Rust, di cui la prima versione stabile comparve nel 2015. Ad ottobre è stato rilevato il cryptolocker Trojan.Encoder.6491, scritto in Go — gli specialisti Doctor Web hanno sviluppato prontamente l'apposito metodo di decriptazione. Questo linguaggio di programmazione da Google sta acquisendo una sempre maggiore popolarità tra gli autori dei virus: poco tempo dopo il caso sopramenzionato è stato rilevato un altro trojan scritto in Go — Linux.Lady.1 che rappresentava un rischio per gli SO della famiglia Linux. Questo programma malevolo può attaccare altri computer e inoltre scaricare e avviare sulla macchina infetta un programma per l'estrazione di criptovalute (il mining).

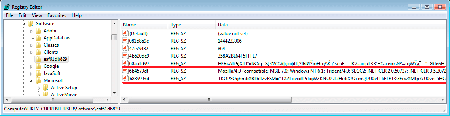

Alla categoria di programmi malevoli molto pericolosi si possono categorizzare i cosiddetti trojan "incorporei": non sono presenti sul computer infetto nella forma di un file separato, ma funzionano direttamente nella memoria operativa utilizzando per la memorizzazione vari contenitori – come ad esempio il registro di sistema di Windows. Gli analisi Doctor Web hanno studiato uno di tali programmi malevoli a giugno 2016. Il trojan che è stato denominato Trojan.Kovter.297 si nasconde nel registro di sistema di Windows e ha l'obiettivo di visualizzare sul computer infetto annunci non autorizzati.

Possiamo chiamare la minaccia più interessante dell'anno 2016 il trojan altamente specializzato BackDoor.Crane.1 che si occupa di spiare le imprese di fabbricazione di gru edili. Questo backdoor e gli altri due programmi malevoli che lui caricava sulle macchine infette rubavano durante un determinato tempo informazioni confidenziali dai computer infetti. Il principale bersaglio degli intrusi sono stati i documenti, i contratti e la corrispondenza commerciale dei dipendenti. Inoltre, i trojan ad intervalli regolari catturavano schermate sui PC infetti e le inviavano su un server di controllo dei malintenzionati. Allo studio dei principi di funzionamento di questo trojan è dedicato un articolo panoramico pubblicato sul sito Doctor Web.

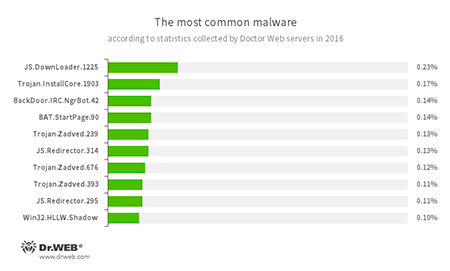

Programmi malevoli più diffusi

I dati raccolti sui server delle statistiche Dr.Web mostrano che nel 2016 sui computer il più spesso venivano rilevati script e applicazioni progettate per il download e l'installazione di programmi senza il consenso dell'utente. Inoltre, una quota significativa tra le minacce più comuni appartiene ai trojan di pubblicità.

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - BackDoor.IRC.NgrBot.42

È un trojan molto diffuso, conosciuto dagli specialisti della sicurezza informatica a partire dal 2011. I programmi malevoli di questa famiglia sono in grado di eseguire sul computer infetto diversi comandi impartiti dai criminali informatici, e vengono gestiti attraverso il protocollo di messaggistica di testo IRC (Internet Relay Chat). - BAT.StartPage.90

Uno script malevolo che consente di sostituire la pagina iniziale nelle impostazioni dei browser. - Trojan.Zadved

Sono delle estensioni studiate per sostituire furtivamente risultati dei motori di ricerca nella finestra del browser e per mostrare falsi messaggi pop-up dei social network. Inoltre, le loro funzioni dannose includono la possibilità di sostituire annunci visualizzati su vari siti. - JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Reindirizzano automaticamente gli utenti dei browser su altre pagine web. - Win32.HLLW.Shadow

Un worm che utilizza supporti rimovibili e unità di rete per la sua diffusione. Può inoltre diffondersi via rete, utilizzando il protocollo standard SMB. Può scaricare file eseguibili dal server di controllo e lanciarli sul computer.

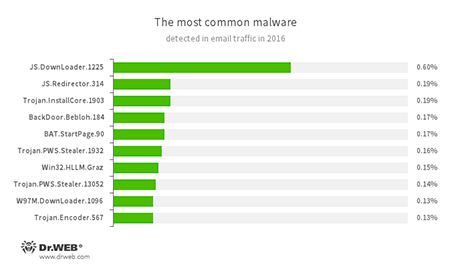

Le statistiche delle minacce rilevate nel 2016 nel traffico email mostrano una situazione simile: il più spesso attraverso i canali di posta elettronica i malfattori inviavano script-downloader malevoli e trojan pubblicitari. Le altre applicazioni pericolose trovate nei messaggi email sono trojan-spyware, cryptolocker, backdoor e programmi per la sostituzione della pagina iniziale nei browser. Le dieci applicazioni malevole più diffuse secondo le statistiche di Antivirus postale Dr.Web sono presentate nel seguente istogramma.

- JS.DownLoader

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Scaricano e installano sul computer altri programmi malevoli. - JS.Redirector

Una famiglia degli script malevoli, scritti nel linguaggio JavaScript. Reindirizzano automaticamente gli utenti dei browser su altre pagine web. - Trojan.InstallCore

Una famiglia dei programmi che installano applicazioni indesiderate e malevole. - BackDoor.Bebloh.184

Uno dei trojan-backdoor che sono capaci di incorporarsi nei processi di altre applicazioni ed eseguire comandi impartiti dai malintenzionati. - BAT.StartPage.90

Uno script malevolo che consente di sostituire la pagina iniziale nelle impostazioni dei browser. - Trojan.PWS.Stealer

Una famiglia dei trojan studiati per rubare password ed altre informazioni confidenziali sul computer infetto. - Win32.HLLM.Graz

Un worm postale per l'invio di massa. Monitora il traffico su determinate porte e analizza i dati trasmessi in base ai protocolli per estrarre password. Queste informazioni vengono utilizzate per l'ulteriore diffusione del worm. - W97M.DownLoader

Una famiglia dei trojan-downloader che per il loro funzionamento si approfittano delle vulnerabilità nelle applicazioni di ufficio. Sono studiati per scaricare altre applicazioni malevole sul computer sotto attacco. - Trojan.Encoder.567

Un cryptolocker che cripta file sul computer e chiede alla vittima un riscatto per la decriptazione. Può criptare file dei seguenti tipi: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Cryptolocker

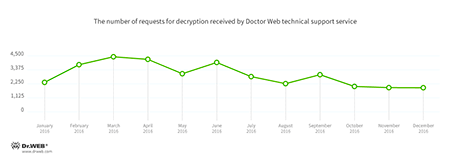

Nel 2016, come in precedenza, i trojan-cryptolocker rappresentavano un grave rischio per gli utenti. Nel corso degli ultimi 12 mesi al servizio di supporto tecnico Doctor Web si sono rivolte in totale trentaquattromila vittime colpite dalle attività dei cryptolocker. Il numero di casi ha raggiunto un picco nel mese di febbraio e nei primi due mesi di primavera, un singolo aumento è stato osservato nel mese di luglio e verso la fine dell'anno l'attività dei trojan cryptolocker diminuiva gradualmente come dimostra il grafico sottostante.

Secondo i dati dell'anno il più spesso gli utenti venivano cifrati dal cryptolocker Trojan.Encoder.858, alla seconda posizione per "popolarità" si trova Trojan.Encoder.761, con un notevole intervallo Trojan.Encoder.3953 occupa il terzo posto.

I cryptolocker più diffusi nel 2016:

- Trojan.Encoder.858 — 23,00% dei casi;

- Trojan.Encoder.761 — 17,44% dei casi;

- Trojan.Encoder.3953 — 4,76% dei casi;

- Trojan.Encoder.567 — 4,58% dei casi;

- Trojan.Encoder.3976 — 4,26% dei casi.

L'anno scorso i cryptolocker minacciavano non solo gli utenti di Microsoft Windows: già a gennaio è stato rilevato un encoder per Linux, denominato Linux.Encoder.3. Attribuiva ai file cifrati l'estensione .encrypted ed era capace di memorizzare la data di creazione e di modifica del file originale e quindi di sostituirla con valori impostati prima della criptazione.

Già a marzo è diventata nota la diffusione del primo trojan-cryptolocker orientato ai computer Apple – ovvero di Mac.Trojan.KeRanger.2. Originalmente questo cryptolocker è stato trovato in un update infetto di un client torrent popolare per macOS (OS X) che si diffondeva come una distro in formato DMG. Il programma è firmato da un certificato valido di uno sviluppatore di applicazioni, grazie a cui può aggirare il sistema di protezione incorporata dell'SO Apple.

In entrambi i casi menzionati gli specialisti Doctor Web hanno elaborato prontamente un metodo per la decriptazione dei file danneggiati da questi programmi malevoli.

Dr.Web Security Space 11.0 per Windows

protegge dai trojan-encoder

Queste funzioni sono mancanti nella licenza "Antivirus Dr.Web per Windows"

| Prevenzione della perdita di dati | |

|---|---|

|  |

Per maggiori informazioni Guardate il video su configurazione

Programmi malevoli per Linux

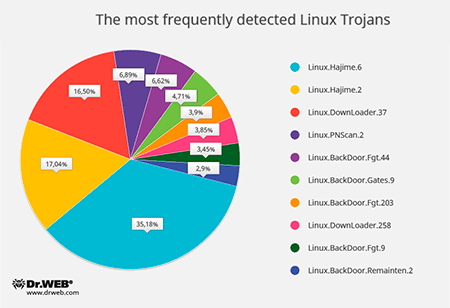

Una delle tendenze più vive nel 2016 può essere chiamata la diffusione di molti programmi malevoli per Linux mirati al cosiddetto "Internet degli oggetti" — ovvero diversi dispositivi controllabili collegati alla rete. Tra di loro — router, NAS, set-top box, telecamere IP e altri dispositivi "intelligenti". La ragione principale che spiega l'interesse dei malintenzionati verso tali dispositivi è l'inavvertenza degli utenti stessi che raramente modificano le impostazioni di fabbrica impostate di default. Come il risultato, i criminali informatici possono ottenere facilmente l'accesso non autorizzato ai dispositivi, utilizzando i login e le password standard, e quindi scaricarci software dannoso.

Di regola, gli autori dei virus installano sui dispositivi Linux compromessi tre tipi di programmi malevoli. I trojan per l'organizzazione di attacchi DDoS, le applicazioni che permettono di avviare nel sistema un server proxy (viene utilizzato dai malfattori per l'anonimato) e inoltre i trojan e gli script studiati per scaricare sul dispositivo altre applicazioni. Per la connessione con i dispositivi sotto attacco i criminali informatici utilizzano i protocolli SSH e Telnet.

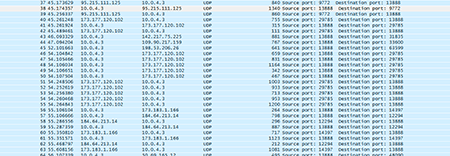

Dall'inizio dell'autunno del 2016 gli specialisti Doctor Web hanno iniziato a monitorare l'attività di tali minacce Linux, utilizzando nodi di rete - trappole specificamente configurate, i cosiddetti honeypot. Di mese in mese il numero di attacchi a tali nodi era in continua crescita: se ad ottobre sono stati rilevati 40.756 tali casi, a novembre sono stati osservati già 389.285 attacchi. È anche cambiato il rapporto: se ad ottobre 35.423 attacchi sono stati effettuati attraverso il protocollo SSH e 5.333 attraverso il protocollo Telnet, a novembre la situazione era il contrario: 79.447 volte i malfattori ottenevano l'accesso non autorizzato ai dispositivi attraverso il protocollo SSH e 309.838 volte attraverso Telnet. Questo cambio delle priorità può essere spiegato dalla crescita della popolarità del trojan Linux.Mirai di cui i codici sorgente sono stati pubblicati in libero accesso. Questo programma malevolo è conosciuto dagli analisti dei virus da maggio 2016. È studiato per l'organizzazione di attacchi DDoS e può funzionare sui dispositivi con l'architettura x86, ARM, MIPS, SPARC, SH-4 e M68K. Per gli attacchi ai dispositivi vulnerabili Linux.Mirai utilizza il protocollo Telnet. Il rapporto proporzionale dei programmi malevoli che i criminali informatici caricavano sui dispositivi attaccati durante i tre mesi autunnali del 2016 è mostrato nel seguente diagramma:

- Linux.Hajime

Una famiglia di worm di posta per Linux che si diffondono, utilizzando il protocollo Telnet. Dopo essersi autenticato con successo tramite il metodo a dizionario, il plugin di infezione salva sul dispositivo un downloader per le architetture MIPS/ARM scritto in assembly, memorizzato all'interno del plugin. Dal computer da cui proviene l'attacco il downloader scarica il modulo principale del trojan che include il dispositivo in una botnet decentralizzata P2P. - Linux.DownLoader

Una famiglia di programmi malevoli e di script per SO Linux progettati per il download di altre applicazioni malevole e per la loro installazione nel sistema compromesso. - Linux.PNScan.2

Un worm di posta progettato per l'infezione di router SO Linux. Il worm ha i seguenti obiettivi: infetta dispositivi in autonomo, apre le porte 9000 и 1337, si occupa di richieste su queste porte e organizza la comunicazione con il server di controllo. - Linux.BackDoor.Fgt

Una famiglia di programmi malevoli per SO Linux progettati per l'attuazione di attacchi DDoS. Esistono versioni dei trojan per diverse distribuzioni Linux, tra cui per i sistemi embedded per le architetture MIPS e SPARC. - Linux.BackDoor.Gates

Una famiglia di trojan Linux che combinano in sé le funzioni di un backdoor e di un bot DDoS. I trojan sono in grado di eseguire comandi impartiti su remoto ed effettuare attacchi DDoS. - Linux.BackDoor.Remaiten

Una famiglia di programmi malevoli per Linux progettati per l'attuazione di attacchi DDoS. Il trojan può hackerare dispositivi attraverso il protocollo Telnet con il metodo di selezione della password, e in caso di successo salva sul dispositivo un downloader scritto in Assembly. Questo downloader è progettato per lo scaricamento e l'installazione sul dispositivo di altre applicazioni malevole.

Oltre ai programmi malevoli per l'Internet degli oggetti nel 2016 gli analisti dei virus Doctor Web hanno studiato anche altre minacce a Linux. Così, a gennaio gli specialisti hanno scoperto il trojan Linux.Ekoms.1 che è in grado di catturare schermate sulla macchina infetta e il backdoor multifunzionale Linux.BackDoor.Xunpes.1 . Poco tempo dopo è stata registrata la diffusione di un'utility di hacker che infetta gli utenti di Linux con un trojan pericoloso e quindi del trojan Linux.Rex.1 che è in grado di unire computer infetti in una botnet, e di un backdoor che ha ottenuto il nome di Linux.BackDoor.FakeFile.1. Questo programma malevolo può eseguire su una macchina Linux infetta comandi impartiti dai criminali informatici.

Programmi malevoli per macOS

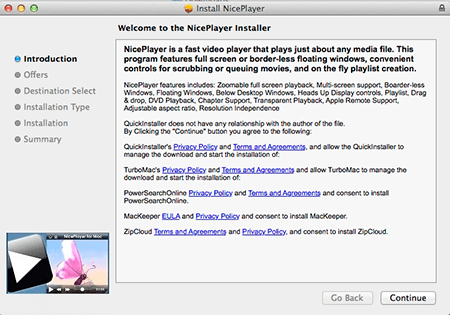

Oltre al trojan-cryptolocker per macOS menzionato sopra, nel 2016 sono stati rilevati pochi programmi malevoli nuovi per computer Apple. Tra di loro — la famiglia dei trojan Mac.Trojan.VSearch che hanno l'obiettivo di mostrare annunci invadenti sul computer infetto.

Questi trojan si diffondono camuffati da varie utility e applicazioni – per esempio il lettore Nice Player che un utente può scaricare da siti web che offrono software gratuiti. Uno dei rappresentanti della famiglia, Mac.Trojan.VSearch.2 installa sul "mac" diverse applicazioni indesiderate, tra cui c'è il trojan Mac.Trojan.VSearch.4. Scarica dal server di controllo uno specifico script che sostituisce nelle impostazioni del browser il motore di ricerca di default. Quindi lo script malevolo installa un plugin di ricerca per i browser Safari, Google Chrome e Mozilla Firefox e scarica il trojan Mac.Trojan.VSearch.7. A sua volta Mac.Trojan.VSearch.7 crea nel sistema operativo un nuovo utente "invisibile" e avvia un apposito server-proxy attraverso cui incorpora in tutte le pagine web che vengono aperte nella finestra di browser uno script nel linguaggio JavaScript che mostra banner pubblicitari. Oltre a ciò, lo script malevolo raccoglie le richieste dell'utente ad alcuni popolari motori di ricerca.

Gli specialisti Doctor Web hanno determinato che in totale sui server appartenenti ai criminali informatici per il tempo della loro esistenza sono pervenute 1.735.730 richieste di download dei programmi malevoli di questa famiglia. Inoltre, sono stati individuati 478.099 indirizzi IP unici dei computer che si connettevano con questi server.

Siti pericolosi e sconsigliati

Sono attivi in Internet molti siti pericolosi una visita su cui può arrecare danni al computer o persino all'utente stesso: tra cui siti di phishing e risorse Internet fraudolente e inoltre siti noti come fonti di diffusione di software dannosi. Per proteggere da tali pagine web, Antivirus Dr.Web ha i moduli SpIDer Gate e Parental control, ai cui database vengono aggiunti ogni giorno nuovi link dei siti malevoli e sconsigliati. La dinamica di integrazione di questi database nel 2016 è mostrata nel seguente diagramma.

Frodi nella rete

Come negli anni passati, nel 2016 erano attivi in Internet i truffatori che cercano di arricchirsi a spese degli utenti creduloni. Ad aprile l'azienda Doctor Web raccontava di falsi negozi online che ingannano impudentemente i loro clienti.

Tali negozi promettono di organizzare una consegna delle merci selezionate in qualsiasi regione russa a condizioni del completo prepagamento. Dopo aver pagato un acquisto (di regola si tratta di alcune centinaia di euro), la vittima attende la conferma dell'invio del suo ordine, però dopo qualche tempo il sito del negozio online sparisce improvvisamente, le email spedite sull'indirizzo di contatto vengono restituite e nessuno mai risponde sul numero telefonico dei truffatori. E qualche giorno dopo esattamente lo stesso negozio con una gamma di prodotti simile sbuca su Internet su un altro indirizzo e con un altro nome. In un articolo panoramico pubblicato sul sito dell'azienda gli specialisti Doctor Web hanno raccontato su quali basi è possibile distinguere un negozio online falso da uno vero.

Un altro metodo popolare di truffe on-line nel 2016 è stato utilizzato dai creatori del sito "Rivelatore dei milionari" di cui abbiamo raccontato l'ottobre scorso.

Questa risorsa e molte altre risorse simili sono una varietà del sistema delle opzioni binarie — uno schema fraudolento, noto almeno dal 2014. Non c'è dubbio che i truffatori in rete continueranno a migliorare i loro illegali metodi di guadagno perciò gli utenti di Internet dovrebbero non abbassare la guardia.

Minacce ai dispositivi mobili

Nel 2016 i criminali informatici continuavano ad interessarsi dei proprietari dei dispositivi mobili. Nel corso degli ultimi 12 mesi sono stati rilevati molti software dannosi e indesiderati progettati per il funzionamento sugli smartphone e sui tablet. Come in precedenza, l'interesse primario per i creatori di virus sono stati i dispositivi Android, ma anche alcune minacce alla piattaforma iOS sono comparse.

L'obiettivo principale dei malintenzionati che attaccano i telefoni e tablet con sistema Android rimane l'ottenimento di profitti illeciti. Gli autori dei virus dispongono di diversi strumenti per raggiungere questo obiettivo. Uno di questi strumenti sono i trojan che installano applicazioni non richieste e mostrano annunci. Nel 2015 veniva osservata una tendenza alla diffusione di tali programmi malevoli molti di cui cercavano di ottenere i permessi di root tramite gli exploit per installare applicazioni all'insaputa dell'utente. Nel 2016 questa tendenza è proseguita, però gli autori dei virus sono andati avanti e hanno trovato alcune nuove soluzioni insolite. Così, all'inizio dell'anno gli analisti dei virus Doctor Web hanno rilevato trojan della famiglia Android.Loki trojan della famiglia

Alcuni malintenzionati infiltrano trojan-downloader e trojan pubblicitari direttamente nei firmware di dispositivi mobili, e nella maggior parte dei casi i produttori di telefoni e tablet non si rendono conto che offrono sul mercato dispositivi compromessi. Nel 2016 sono stati scoperti più casi simili. Per esempio, a gennaio l'azienda Doctor Web ha riferito del trojan Android.Cooee.1 rilevato nel firmware di uno smartphone popolare.

Android.Cooee.1 era stato incorporato dai malfattori nella shell grafica del dispositivo ed era un modulo per la visualizzazione di pubblicità. Questo trojan mostrava annunci e inoltre scaricava e lanciava in modo invisibile varie applicazioni, tra cui anche quelle malevole.

A marzo è stato rilevato il trojan Android.Gmobi.1 preinstallato dai criminali informatici su alcune decine di modelli di dispositivi mobili, e a novembre è diventata nota la comparsa di un trojan analogo, denominato Android.Spy.332.origin. Entrambi i programmi malevoli si trovavano in una directory di sistema dei telefoni e tablet infetti. All'insaputa degli utenti scaricavano e installavano programmi e inoltre eseguivano altre azioni indesiderate.

Insieme alle applicazioni decisivamente malevole molto spesso per la diffusione di programmi indesiderati e la visualizzazione di annunci gli autori dei virus utilizzano moduli di visualizzazione di pubblicità che convenzionalmente non sono dannosi. Nel 2016 tra tutti i programmi potenzialmente pericolosi rilevati sui telefoni e tablet, questi moduli sono stati tra i leader per numero di rilevamenti tramite i prodotti antivirus Dr.Web per Android.

Un'altra fonte diffusa di guadagni illegali, attivamente utilizzata dai malfattori, rimangono i trojan bancari. Rispetto all'anno 2015, nel 2016 i prodotti antivirus Dr.Web per Android hanno rilevato il 138% in più di intrusioni di questi programmi malevoli sui dispositivi Android.

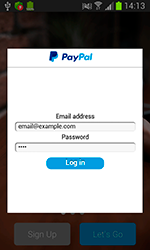

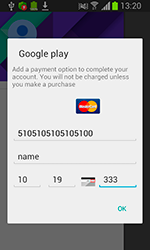

Uno di questi trojan è Android.SmsSpy.88.origin, conosciuto dagli analisti dei virus dal 2014. Gli autori di questo trojan-banker lo migliorano di continuo e adesso lo utilizzano negli attacchi ai clienti di istituti di credito in tutto il mondo. Android.SmsSpy.88.origin monitora l'avvio di decine di applicazioni di mobile banking. Una volta un'applicazione inizia a funzionare, il trojan visualizza sopra la sua finestra un falso modulo di autenticazione per richiedere le credenziali dell'account del servizio di mobile banking. Effettivamente Android.SmsSpy.88.origin può attaccare clienti di qualsiasi banca — basta che gli autori del malware creino un modo fraudolento richiesto e lo carichino sul server di controllo.

Gli analisti dei virus Dr.Web hanno scoperto che dall'inizio del 2016 questo trojan aveva infettato circa 40.000 dispositivi mobili, ed erano rimasti vittime del banker gli abitanti di oltre 200 paesi. Per avere le maggiori informazioni su questo pericoloso trojan bancario, leggete la relativa notizia.

Un altro trojan-banker Android rilevato nel 2016 è stato chiamato Android.BankBot.104.origin. Dopo aver infettato un dispositivo mobile, il malware controlla il saldo dei conti bancari disponibili e se era positivo, trasferiva di nascosto i fondi ai malintenzionati.

I trojan-ransomware della famiglia Android.Locker come prima rappresentano un serio rischio per i proprietari dei telefoni e tablet Android. Bloccano i dispositivi mobili e chiedono riscatto per lo sblocco. Le versioni più pericolose di questa famiglia possono criptare tutti i file disponibili — foto, documenti, filmati, musica ecc. La somma del riscatto spesso eccede alcune centinaia di dollari US. Nel 2016 gli autori dei virus continuavano ad attaccare gli utenti, utilizzando tali applicazioni malevole, ma il picco della loro diffusione è stato all'inizio dell'anno. Nei 12 mesi i prodotti antivirus Dr.Web per Android hanno rilevato i ransomware su dispositivi mobili oltre 540.000 volte.

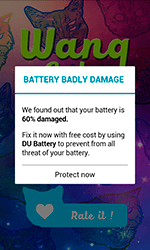

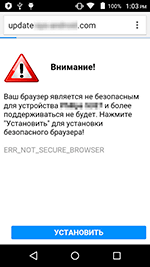

Nel 2016 molti trojan sono stati trovati nella directory delle applicazioni ufficiale Google Play. Così, a marzo gli analisti dei virus Doctor Web hanno scoperto il malware Android.Spy.277.origin che visualizzava pubblicità e spaventava l'utente notificandolo che la batteria del suo dispositivo mobile sarebbe danneggiata. Per ripristinarla, veniva offerto all'utente di installare una determinata applicazione. Un trojan simile rilevato ad aprile è stato chiamato Android.Click.95. Dopo l'avvio controllava se sul dispositivo era installata una delle applicazioni che doveva pubblicizzare. Se non trovava questa applicazione, il trojan caricava un sito web fraudolento su cui l'utente vedeva un messaggio di allarme di quello che la batteria è danneggiata o che la versione corrente del browser non è sicura. In entrambi i casi per risolvere il "problema", veniva offerto di installare qualche programma di cui il proprietario del dispositivo non sentiva il bisogno.

A giugno su Google è stato trovato il trojan Android.PWS.Vk.3 che permetteva di ascoltare brani musicali dal social network "VKontakte", uno scopo per cui richiedeva le credenziali del relativo account. Il programma malevolo esplicava effettivamente la funzione dischiarata, però anche trasmetteva di nascosto le informazioni confidenziali ottenute sul server dei malintenzionati. Lo stesso mese l'azienda Doctor Web ha riferito del trojan Android.Valeriy.1.origin che gli autori dei virus distribuivano anche attraverso Google Play. Questo programma malevolo mostrava finestre a comparsa in cui veniva offerto agli utenti di immettere il loro numero di cellulare per il download di qualche software. Dopo che il proprietario del dispositivo mobile infetto indicava il suo numero, gli arrivava un SMS con le informazioni su un abbonamento a un servizio costoso, però Android.Valeriy.1.origin monitorava questi messaggi e li nascondeva. Inoltre, il malware poteva cliccare banner pubblicitari e andare a diversi link, scaricava programmi non richiesti, tra cui si trovavano anche ulteriori trojan.

A luglio su Google Play è stato trovato il malware Android.Spy.305.origin di cui l'obiettivo principale era la visualizzazione di annunci. Un altro trojan nella directory ufficiale delle applicazioni per l'SO Android è stato rilevato a settembre. È stato denominato Android.SockBot.1. Questo trojan trasformava il dispositivo infetto in un server proxy e consentiva agli autori dei virus di connettersi anonimamente a dispositivi remoti connessi alla rete. Inoltre, tramite il programma i criminali informatici potevano reindirizzare il traffico di rete, rubare informazioni confidenziali e organizzare attacchi DDoS a vari server Internet. A novembre gli analisti dei virus Doctor Web hanno scoperto su Google Play un trojan che è stato aggiunto al database dei virus come Android.MulDrop.924. Una parte delle funzionalità di questa applicazione malevola era locata in moduli software ausiliari che erano cifrati e nascosti all'interno di un'immagine PNG locata nella directory delle risorse di Android.MulDrop.924. Uno di questi componenti conteneva alcuni plugin di visualizzazione di pubblicità e inoltre il trojan-downloader Android.DownLoader.451.origin il quale scaricava giochi e programmi impercettibilmente per l'utente e offriva di installarli. Inoltre, il downloader mostrava annunci invadenti nella barra delle notifiche del dispositivo mobile.

Nel 2016 i criminali informatici prestavano attenzione anche agli utenti dei dispositivi mobili iOS. A febbraio al database dei virus Dr.Web è stato aggiunto il programma potenzialmente pericoloso Program.IPhoneOS.Unwanted.ZergHelper che veniva distribuito attraverso la directory App Store. Tramite questo programma i proprietari dei dispositivi mobili potevano scaricare varie applicazioni, comprese le versioni hackerate dei software a pagamento, e inoltre programmi non controllati preliminarmente da Apple. Inoltre, poteva scaricare i suoi aggiornamenti, raggirando la directory App Store, e oltre a ciò richiedeva l'identificatore Apple ID e la password dell'utente. A marzo è stato rilevato il trojan IPhoneOS.AceDeciever.6 il quale anche chiedeva ai proprietari dei telefoni e tablet iOS l'identificatore Apple ID e la password. IPhoneOS.AceDeciever.6 si installava in automatico sui dispositivi mobili dopo che venivano collegati attraverso un cavo USB a un computer Windows con un'applicazione installata con il nome 爱思助手. Questo programma veniva posizionato come uno strumento simile all'utility iTunes; ed essendo un trojan, è stato aggiunto al database dei virus come Trojan.AceDeciever.2.

Prospettive e probabili tendenze

Un'analisi dello stato di cose con la criminalità informatica nel 2016 permette di fare alcune previsioni circa l'evoluzione della situazione nella sfera della sicurezza delle informazioni nell'anno che sta arrivando. In primo luogo, prevediamo un aumento del numero di programmi malevoli per i dispositivi con gli SO della famiglia Linux — cioè per "Internet degli oggetti". I dati degli analisti dei virus indicano che aumenterà sia il numero di attacchi a dispositivi vulnerabili tramite i protocolli Telnet e SSH e sia la gamma di programmi malevoli utilizzati dagli attaccanti. I programmi malevoli avranno le funzioni più ampie e avanzate. La logica continuazione di questa tendenza può essere un aumento dell'intensività degli attacchi DDoS a diversi nodi di rete e all'infrastruttura IT di singoli servizi Internet.

Come prima un grande rischio per gli utenti rappresentano i cryptolocker che adesso minacciano non soltanto i proprietari dei dispositivi SO Windows, ma hanno anche colonizzato con successo Linux, Android e macOS. Si può ipotizzare che gli algoritmi di cifratura utilizzati dai cryptolocker continueranno a diventare più complicati e crescerà il numero di encoder delle famiglie più comuni.

La terza tendenza più probabile nel prossimo anno 2017 possiamo chiamare la crescita prevista del numero di tipi e del numero totale di programmi malevoli per la piattaforma mobile Google Android — e soprattutto di trojan bancari. Non è un segreto che le applicazioni di mobile banking per gli smartphone e i tablet sono molto confortevoli e godono di grande popolarità tra i proprietari di questi dispositivi. È con questo che attirano numerosi attaccanti che cercano di guadagnare con tutti i metodi illegali. Nonostante gli sforzi dello sviluppatore di Android, società Google, questo sistema rimane ancora vulnerabile a molteplici trojan.

Verranno migliorati i metodi per consegnare software pericolosi sui dispositivi. Già adesso è ben evidente la crescita del numero di invii di email che utilizzano per installare vari trojan script malevoli scritti in vari linguaggi di scripting, in particolare JavaScript. Tra gli allegati alle email spesso si trovano file che sfruttano le vulnerabilità conosciute nelle applicazioni d'ufficio. Non c'è motivo di dubitare che la gamma di metodi utilizzati dai criminali informatici per infettare computer con programmi malevoli continuerà a espandersi anche nell'anno che sta arrivando.

Scopri di più con Dr.Web

Statistiche di virus Biblioteca delle descrizioni Tutti i resoconti sui virus

[% END %]